Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

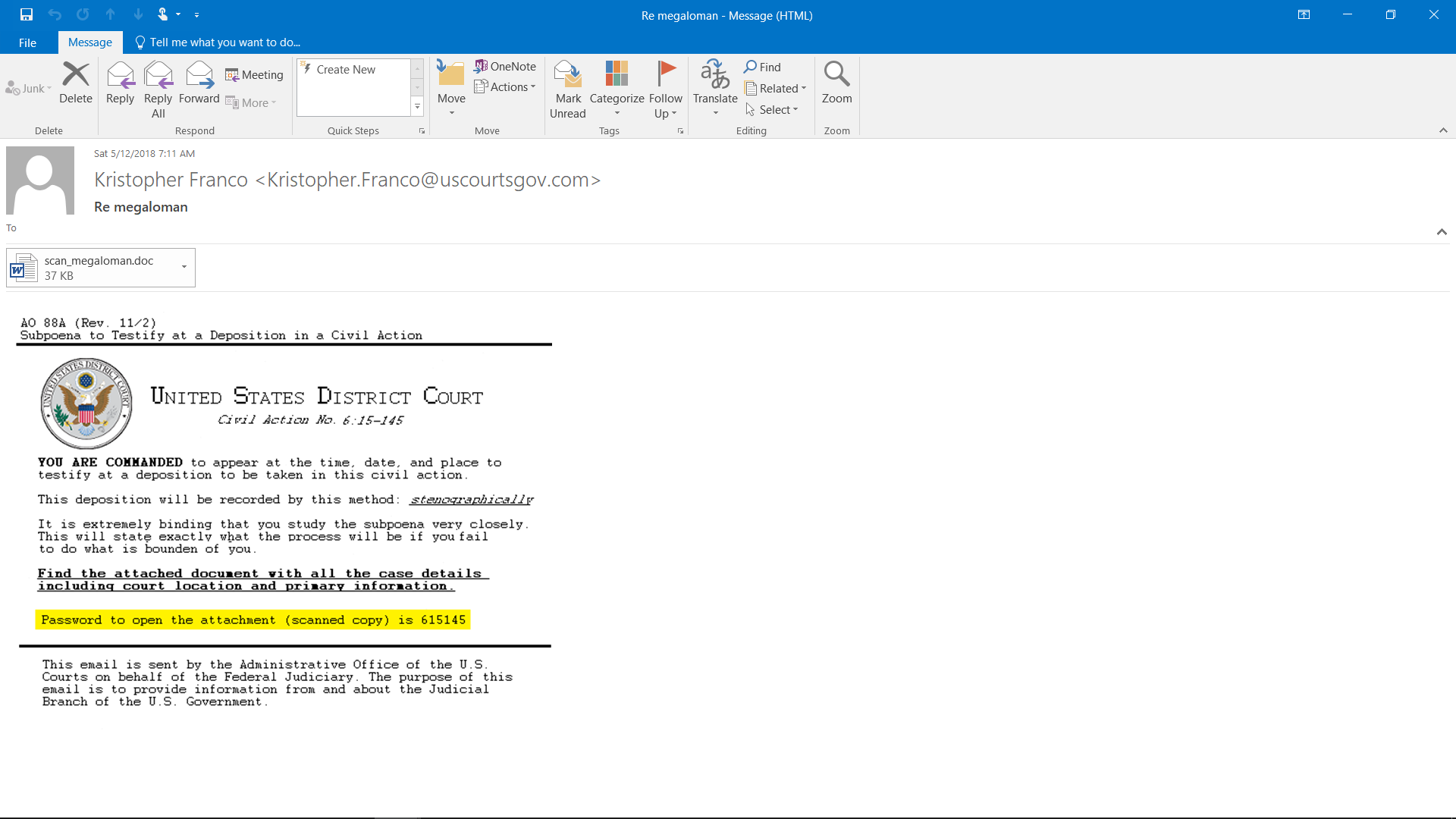

Apakah Anda takut atau setidaknya cemas jika Anda menemukan panggilan pengadilan ke pengadilan distrik AS di kotak email Anda? Sebagian besar orang pasti akan melakukannya. Itulah tepatnya yang diperhitungkan penyerang jahat ketika melakukan serangan besar-besaran ini dari IP berbasis Rusia dengan muatan ransomware yang canggih dan licik.

Rekayasa sosial: otoritas palsu menyebabkan ketakutan nyata

3582 pengguna menjadi target dari email jahat ini yang menyamar sebagai panggilan pengadilan "Pengadilan Distrik Amerika Serikat".

Seperti yang Anda lihat, email terdiri dari sejumlah trik rekayasa sosial untuk meyakinkan pengguna untuk membuka lampiran jahat. Terutama, para pelaku mencoba untuk bermain pada ikatan emosional rasa takut, otoritas dan rasa ingin tahu untuk memanipulasi para korban. Memasang kondisi emosional ke dalam pikiran penerima bertujuan untuk menekan kemampuan mereka untuk berpikir kritis dan membuat mereka bertindak gegabah.

Juga, alamat email pengirim adalah “Uscourtgove.com”, yang, tentu saja, dipalsukan tetapi menambahkan kredibilitas lebih ke email. Memiliki kata sandi untuk lampiran memperkuat rasa soliditas surat. Subjek email adalah "megaloman" dan dokumen yang dilampirkan bernama "scan.megaloman.doc" dan pertandingan ini juga menambahkan beberapa sentuhan kredibilitas. Dan mengancam korban dengan tanggung jawab jika ia "gagal melakukannya terikat dengan Anda" (dan satu-satunya cara untuk mengetahuinya adalah dengan membuka file dalam lampiran) adalah lapisan gula pada kue.

Koktail manipulatif yang meledakkan ini adalah alat ampuh untuk membantu para pelaku mendapatkan apa yang mereka inginkan. Jadi risiko bagi banyak orang untuk menjadi korban penipuan ini sangat tinggi.

Sekarang mari kita lihat apa yang terjadi jika pengguna membuka file di lampiran.

Malware: pertama bersembunyi, lalu klik

Tentu saja, tidak ada kesamaan untuk panggilan pengadilan. Pada kenyataannya, sebagai Laboratorium Penelitian Ancaman Comodo analis menemukan, itu adalah varian baru dari Sigma ransomware yang licik dan canggih yang akan mengenkripsi file pada mesin yang terinfeksi dan memeras tebusan untuk mendekripsi mereka.

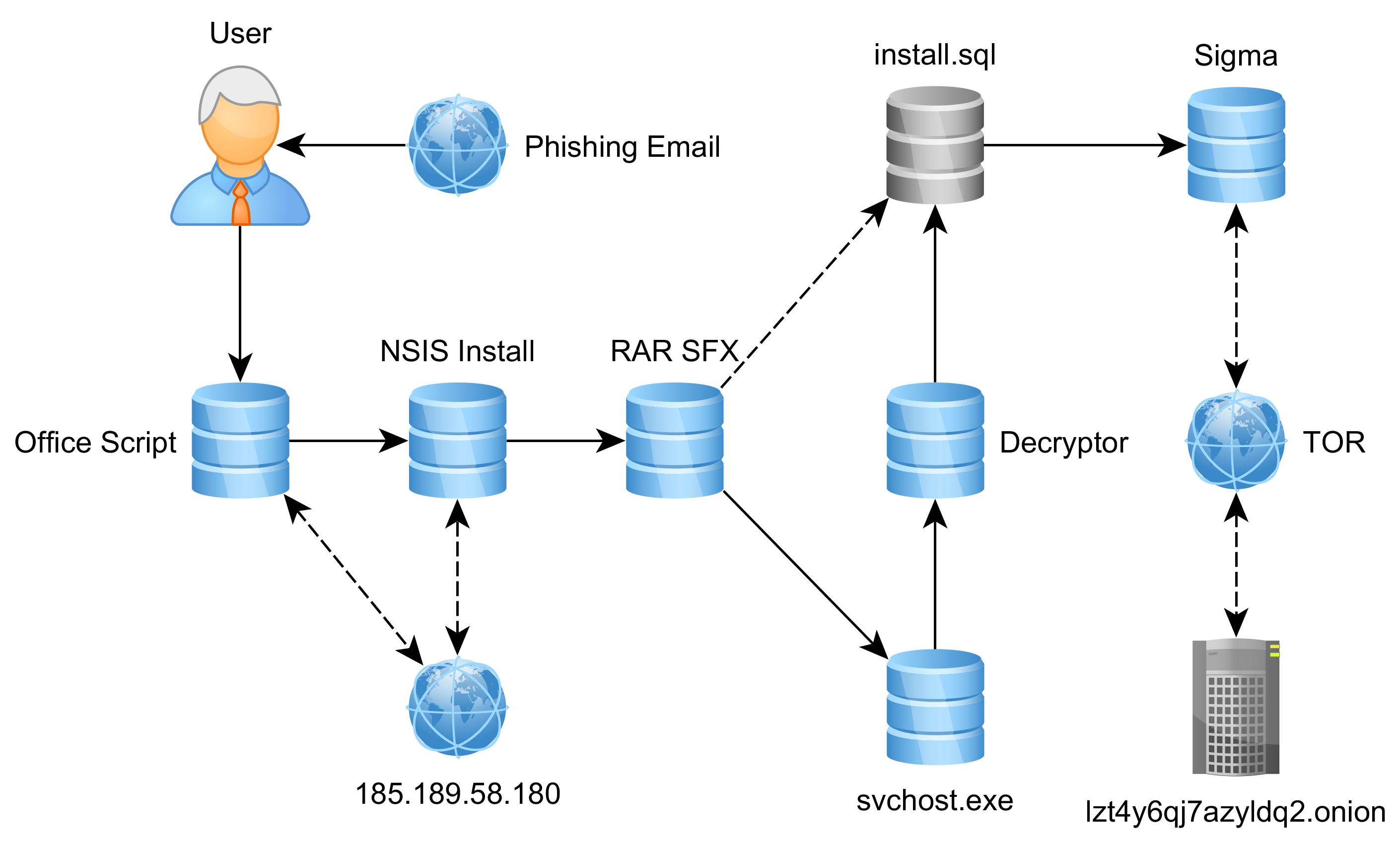

Bagaimana fungsi Sigma ransomware:

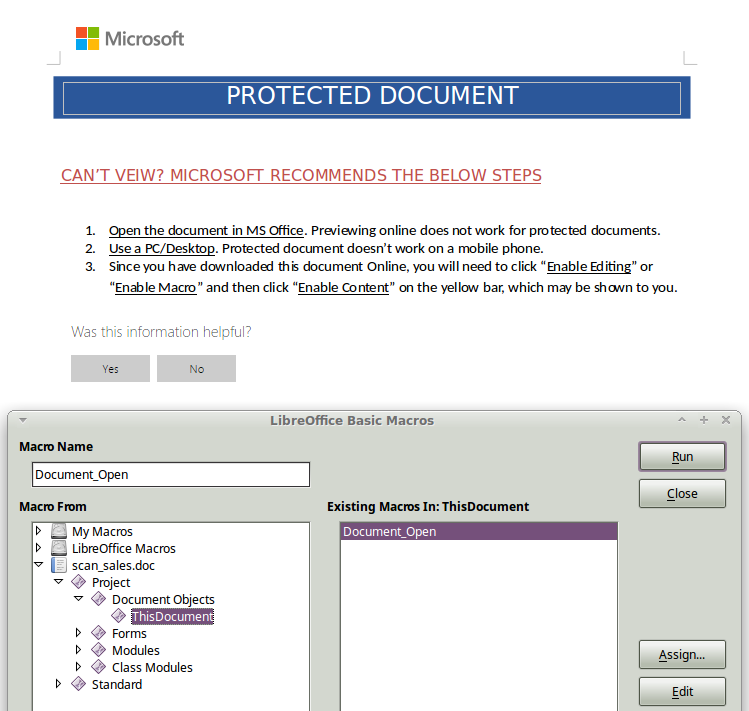

Apa yang istimewa dalam varian baru Sigma ini adalah bahwa ia meminta pengguna untuk memasukkan kata sandi. Mm ... kata sandi untuk malware? Sepanjang itu terdengar aneh, pada kenyataannya ia memiliki tujuan yang jelas: lebih banyak kebingungan dari malware dari deteksi.

Tetapi bahkan jika pengguna akan memasukkan kata sandi, file tidak akan langsung berjalan. Jika makro dimatikan pada mesin korban, itu meyakinkan meminta untuk mematikannya. Perhatikan, bagaimana ini memerlukan cocok dengan strategi seluruh penyerang: jika itu pesan dari pengadilan pasti bisa menjadi dokumen yang dilindungi, kan?

Namun dalam kenyataannya file tersebut menyertakan VBScript berbahaya yang harus dijalankan untuk mulai menginstal malware di komputer korban. Ini mengunduh bagian selanjutnya dari malware dari server penyerang, menyimpannya ke folder% TEMP%, menyamarkannya sebagai svchost.exe proses dan jalankan. Ini svchost.exe bertindak sebagai dropper untuk mengunduh satu lagi bagian dari malware. Kemudian melalui rantai tindakan yang agak panjang - sekali lagi, untuk kebingungan yang lebih kuat - ia menyelesaikan muatan berbahaya dan menjalankannya.

Malware ini terlihat sangat mengesankan dengan beragam trik untuk bersembunyi dan menghindari deteksi. Sebelum berjalan, ia memeriksa lingkungan untuk mesin virtual atau kotak pasir. Jika menemukan satu, malware membunuh dirinya sendiri. Itu menyamarkan proses berbahaya dan entri registri sebagai yang sah seperti "svchost.exe" dan "chrome". Dan itu belum semuanya.

Berbeda dengan beberapa yang dekat ransomware kerabat, Sigma tidak segera bertindak tetapi mengintai dan melakukan pengintaian rahasia terlebih dahulu. Ini membuat daftar file berharga, menghitungnya dan mengirimkan nilai ini ke server C&C bersama dengan informasi lain tentang mesin korban. Jika tidak ada file yang ditemukan, Sigma akan menghapus dirinya sendiri. Itu juga tidak menginfeksi komputer, jika diketahui bahwa lokasi negaranya adalah Federasi Rusia atau Ukraina.

Koneksi malware ke server Command-and-Control-nya juga rumit. Karena server berbasis TOR, Sigma mengambil urutan langkah-langkah:

1. Unduh perangkat lunak TOR menggunakan tautan ini: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Menyimpannya ke% APPDATA% sebagai System.zip

3. Buka ritsletingnya ke% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Menghapus System.zip

5. Ganti nama Tortor.exe sebagai svchost.exe

6. Menjalankannya

7. Menunggu beberapa saat dan mengirimkan permintaannya

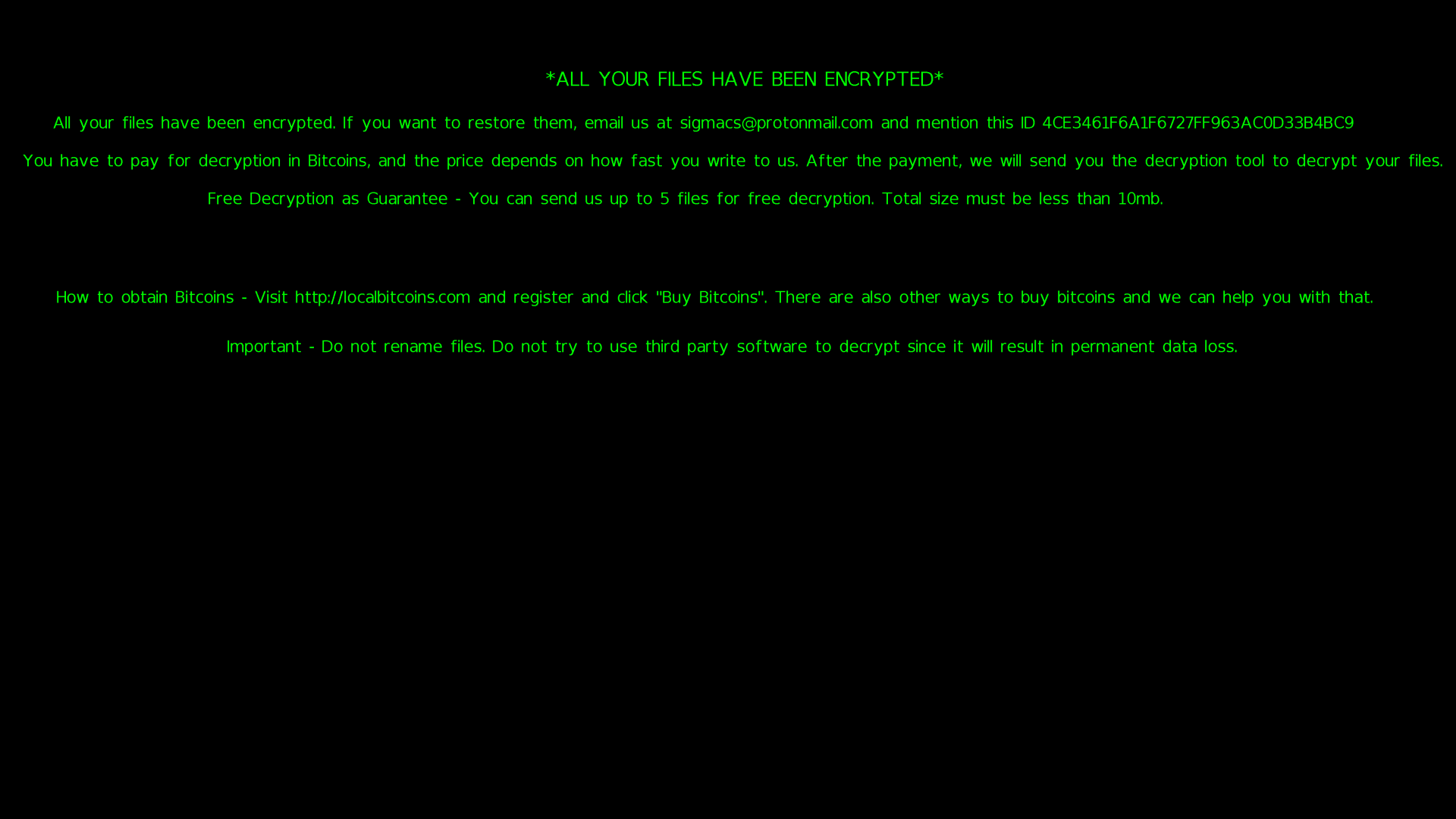

Dan hanya setelah itu Sigma mulai mengenkripsi file pada mesin korban. Kemudian uang tebusan akan menangkap layar mesin beracun itu.

Dan ... finita la commedia. Jika korban sebelumnya tidak mengatur untuk membuat cadangan, datanya hilang. Tidak ada cara untuk mengembalikannya.

Perlindungan: bagaimana cara melawan balik

"Menghadapi malware yang begitu canggih di kedua sisi, trik rekayasa sosial dan desain teknis, merupakan tantangan berat bagi pengguna yang sadar keamanan," kata Fatih Orhan, Kepala Comodo. Laboratorium Penelitian Ancaman. “Untuk melindungi dari serangan licik seperti itu, kamu perlu memiliki sesuatu yang lebih dapat diandalkan daripada hanya kesadaran orang. Dalam hal ini, solusi nyata harus memberikan jaminan 100% bahwa aset Anda tidak akan dirugikan bahkan jika seseorang mengambil umpan penjahat dan menjalankan malware.

Itulah yang eksklusif Teknologi penahanan otomatis Comodo memberikan pelanggan kami: setiap file yang tidak dikenal tiba secara otomatis dimasukkan ke dalam lingkungan yang aman, di mana itu dapat dijalankan tanpa kemungkinan tunggal untuk merusak host, sistem atau jaringan. Dan itu akan tetap di lingkungan ini sampai analis Comodo akan memeriksanya. Itu sebabnya tidak ada pelanggan Comodo yang menderita serangan licik ini ”.

Hidup aman dengan Comodo!

Di bawah ini adalah peta panas dan IP yang digunakan dalam serangan itu

Serangan itu dilakukan dari 32 IP yang berbasis di Rusia (Saint Petersburg) dari email Kristopher.Franko@uscourtsgov.com domain mana yang paling mungkin dibuat khusus untuk serangan itu. Dimulai pada 10 Mei 2018, pukul 02 UTC dan berakhir pada 20:14 UTC.

| Negara | IP pengirim |

| Rusia | 46.161.42.44 |

| Rusia | 46.161.42.45 |

| Rusia | 46.161.42.46 |

| Rusia | 46.161.42.47 |

| Rusia | 46.161.42.48 |

| Rusia | 46.161.42.49 |

| Rusia | 46.161.42.50 |

| Rusia | 46.161.42.51 |

| Rusia | 46.161.42.52 |

| Rusia | 46.161.42.53 |

| Rusia | 46.161.42.54 |

| Rusia | 46.161.42.55 |

| Rusia | 46.161.42.56 |

| Rusia | 46.161.42.57 |

| Rusia | 46.161.42.58 |

| Rusia | 46.161.42.59 |

| Rusia | 46.161.42.60 |

| Rusia | 46.161.42.61 |

| Rusia | 46.161.42.62 |

| Rusia | 46.161.42.63 |

| Rusia | 46.161.42.64 |

| Rusia | 46.161.42.65 |

| Rusia | 46.161.42.66 |

| Rusia | 46.161.42.67 |

| Rusia | 46.161.42.68 |

| Rusia | 46.161.42.69 |

| Rusia | 46.161.42.70 |

| Rusia | 46.161.42.71 |

| Rusia | 46.161.42.72 |

| Rusia | 46.161.42.73 |

| Rusia | 46.161.42.74 |

| Rusia | 46.161.42.75 |

| Hasil Total | 32 |

Perangkat Lunak Perlindungan Ransomware

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- kemampuan

- Tentang Kami

- Bertindak

- tindakan

- tindakan

- alamat

- Menambahkan

- Setelah

- terhadap

- Semua

- Analis

- dan

- tiba

- Aktiva

- menyerang

- Serangan

- kewenangan

- secara otomatis

- kesadaran

- backup

- umpan

- sebelum

- Blog

- Kedua sisi

- Kotak

- ikat

- CAKE

- menangkap

- kasus

- Menyebabkan

- pusat

- rantai

- menantang

- Cek

- jelas

- Penyelesaian

- koktil

- Umum

- Selesaikan

- rumit

- komputer

- koneksi

- meyakinkan

- negara

- Kelas

- Pengadilan

- dibuat

- menciptakan

- Kredibilitas

- kritis

- rasa ingin tahu

- pelanggan

- data

- Dekripsi

- pastinya

- Mendesain

- Deteksi

- ditemukan

- Temukan

- distrik

- Pengadilan Negeri

- dokumen

- Tidak

- domain

- Download

- download

- Teknik

- Enter

- Lingkungan Hidup

- Bahkan

- Acara

- persis

- Eksklusif

- Laksanakan

- Jatuh

- takut

- Federasi

- pertarungan

- File

- File

- Menemukan

- menemukan

- Pertama

- ditemukan

- Gratis

- dari

- fungsi

- mendapatkan

- Memberikan

- memberikan

- menjamin

- Terjadi

- Sulit

- memiliki

- kepala

- membantu

- menyembunyikan

- High

- tuan rumah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTTPS

- segera

- impresif

- in

- termasuk

- informasi

- Instalasi

- saat

- IT

- Diri

- Mungkin

- LINK

- Daftar

- tempat

- Panjang

- TERLIHAT

- mesin

- Macro

- membuat

- MEMBUAT

- malware

- banyak

- banyak orang

- besar-besaran

- Cocok

- max-width

- pesan

- Microsoft

- pikiran

- lebih

- paling

- Bernama

- Perlu

- jaringan

- New

- berikutnya

- ONE

- Buka

- membuka

- Lainnya

- bagian

- Kata Sandi

- Konsultan Ahli

- PETERSBURG

- PHP

- plato

- Kecerdasan Data Plato

- Data Plato

- Bermain

- kemungkinan

- sebelumnya

- proses

- melindungi

- terlindung

- perlindungan

- tujuan

- menempatkan

- Tebusan

- ransomware

- nyata

- Kenyataan

- pendaftaran

- keluarga

- dapat diandalkan

- permintaan

- membutuhkan

- penelitian

- tanggung jawab

- Risiko

- Run

- berjalan

- Rusia

- Rusia

- Federasi Rusia

- SAINT

- kotak pasir

- mengatakan

- Scam

- takut

- kartu skor

- Layar

- aman

- keamanan

- Urutan

- Sisi

- Sigma

- tunggal

- kecil

- Sneaky

- So

- Sosial

- Rekayasa Sosial

- Perangkat lunak

- soliditas

- larutan

- beberapa

- Seseorang

- sesuatu

- mutakhir

- Suara

- khusus

- khususnya

- mulai

- Negara

- Negara

- tinggal

- Tangga

- Penyelarasan

- Memperkuat

- lebih kuat

- subyek

- Panggilan

- seperti itu

- sistem

- Dibutuhkan

- target

- Teknis

- Grafik

- mereka

- Pikir

- ancaman

- di seluruh

- waktu

- untuk

- alat

- Tor

- MENGHIDUPKAN

- Berbalik

- Ukraina

- us

- Pengguna

- Pengguna

- UTC

- Berharga

- nilai

- Varian

- variasi

- melalui

- Korban

- korban

- maya

- mesin virtual

- Barat

- Apa

- Apa itu

- yang

- sementara

- seluruh

- akan

- akan

- Kamu

- Anda

- zephyrnet.dll