Internet adalah media yang kacau - paket cenderung mengalir dari sumber yang terdistribusi secara seragam ke berbagai tujuan.

Namun selama serangan penolakan layanan terdistribusi (DDoS), kekacauan tiba-tiba menjadi lebih teratur: Sejumlah besar perangkat mengirimkan paket jaringan ke sejumlah alamat terbatas dalam jangka waktu yang singkat. Dengan menganalisis perubahan yang tidak biasa dalam entropi Internet, sekelompok peneliti dari Pacific Northwest National Laboratory (PNNL) mengatakan mereka dapat mengidentifikasi 99% serangan DDoS dengan rata-rata hanya 2% tingkat positif palsu. Mereka membandingkan metode mereka dengan 10 algoritma standar, yang berhasil diidentifikasi hanya Rata-rata 52% serangan dan 62% serangan dalam skenario terbaik.

Algoritme tersebut – yang oleh para peneliti dijuluki “Deteksi serangan DDoS melalui analisis diferensial entropi umum,” atau DoDGE – lebih akurat dan lebih kecil kemungkinannya untuk mengidentifikasi serangan secara salah dibandingkan tindakan lainnya, kata Omer Subasi, ilmuwan komputer di PNNL dan penulis. dari makalah tentang topik yang disampaikan kepada Konferensi Internasional IEEE tentang Keamanan dan Ketahanan Siber.

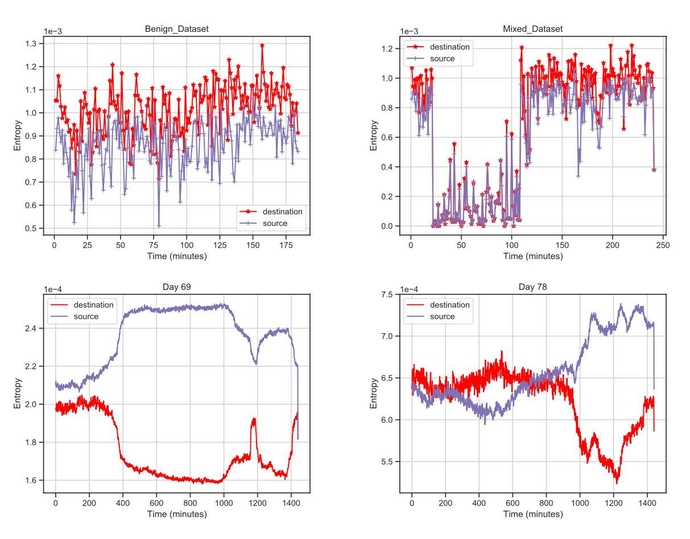

“Dalam keadaan normal, lalu lintas dari pengirim dan penerima relatif terdistribusi dengan baik, dan tingkat entropi ini tetap cukup stabil,” katanya. “Namun, dalam skenario serangan, kami mendeteksi ketidakseimbangan antara pengirim dan penerima. Dengan mengukur bagaimana hal ini berubah seiring berjalannya waktu dan tingkat perubahannya, kami dapat mengidentifikasi serangan yang sedang berlangsung.”

Meskipun serangan ransomware dan kompromi email bisnis (BEC) cenderung mendapat perhatian paling besar dari kelompok keamanan, serangan DDoS terus menjadi yang paling berdampak bagi bisnis. Selama empat tahun terakhir, serangan DDoS merupakan penyebab terbesar dari insiden keamanan yang dilaporkan oleh perusahaan, menurut laporan tahunan Verizon “Laporan Investigasi Pelanggaran Data. "

Metode deteksi yang lebih baik dapat membantu bisnis merespons serangan dengan lebih cepat dan menerapkan tindakan pencegahan yang lebih baik, kata Allen West, peneliti di Akamai.

“Mampu memastikan apakah serangan DDoS sedang terjadi memungkinkan para pembela HAM untuk dengan percaya diri menerapkan mekanisme pertahanan yang ditargetkan, seperti penyaringan lalu lintas yang tepat dan layanan perlindungan khusus DDoS lainnya,” katanya. “Ini juga memberdayakan organisasi target untuk mengumpulkan lebih banyak informasi tentang insiden yang berharga dari sudut pandang intelijen, yang memungkinkan mereka menyimpulkan sumber atau alasan di balik serangan tersebut.”

Kekacauan Internet Itu Normal

Pendekatan paling umum untuk mendeteksi serangan penolakan layanan (DoS) adalah dengan membuat ambang batas - bandwidth teratas atau jumlah paket yang melebihi lonjakan lalu lintas dianggap sebagai serangan. Penelitian PNNL malah mengukur entropi lalu lintas jaringan, khususnya berfokus pada bagaimana dua ukuran entropi berubah: Pada target, permintaan untuk sumber daya tertentu meningkat selama serangan DDoS, sehingga mengurangi entropi, sementara jumlah sumber bertambah, sehingga meningkatkan entropi .

Dengan melihat perubahan kecil dari waktu ke waktu, para peneliti membedakan antara lonjakan lalu lintas yang sah – yang disebut “peristiwa kilat” – dan serangan sebenarnya, kata Kevin Barker, peneliti utama di PNNL.

“Hanya beberapa penelitian yang mencoba mengatasi masalah diferensiasi ini,” katanya. “Solusi alternatif menggunakan ambang batas atau berbasis ML/AI, yang memerlukan data besar dan memerlukan pelatihan serta pelatihan ulang yang mahal untuk beradaptasi.”

Kemampuan untuk dengan cepat membedakan antara serangan yang sebenarnya dan lonjakan lalu lintas yang sah, misalnya karena peristiwa berita atau konten viral, sangat penting untuk menentukan respons, kata Akamai’s West.

“Dengan serangan DDoS, upaya untuk mengidentifikasi dan memblokir lalu lintas berbahaya sambil mempertahankan lalu lintas yang sah akan menjadi prioritas utama,” kata West. “Namun, dengan 'flash event', berbagai tindakan dapat diambil untuk menangani beban ini seanggun mungkin tanpa mengambil tindakan yang lebih agresif.”

Positif Palsu Masih Perlu Turun

Deteksi serangan DDoS berbasis entropi meningkat secara signifikan dengan metode berbasis ambang batas, dengan tingkat kesalahan klasifikasi konten sah yang relatif kecil (dikenal sebagai positif palsu), menurut para peneliti. Teknik ini memiliki tingkat positif palsu kurang dari 7% di semua kasus dan rata-rata kurang dari 2% di 10 kumpulan data dunia nyata.

Namun agar berguna di dunia nyata, teknik tersebut harus memiliki tingkat positif palsu yang mendekati nol, kata Patrick Donahue, wakil presiden produk di Cloudflare.

“Selama bertahun-tahun kami telah melihat teknik penelitian yang diterbitkan tampaknya bekerja dengan baik dalam parameter laboratorium yang ditentukan secara sempit namun tidak efektif atau tidak dapat diukur,” katanya. “Misalnya, tingkat positif palsu yang dapat ditoleransi oleh pelanggan di dunia nyata dan tingkat pengambilan sampel yang diperlukan untuk mendeteksi dalam skala besar sering kali berbeda secara signifikan dari apa yang dapat diterima di laboratorium.”

Para peneliti PNNL menekankan bahwa algoritma mereka bersifat adaptif, sehingga tingkat positif palsu dapat diminimalkan dengan mengorbankan beberapa presisi dalam deteksi serangan. Selain itu, dalam skenario dunia nyata, data tambahan dapat digunakan untuk menambah algoritma dasar.

Karena relatif ringan dari sudut pandang komputasi, algoritme DoDGE dapat memberikan manfaat dalam membangun infrastruktur yang tangguh untuk jaringan 5G, yang diharapkan dapat meningkatkan jumlah perangkat yang terhubung secara signifikan, kata Barker dari PNNL dalam pengumuman labnya.

“Dengan semakin banyaknya perangkat dan sistem yang terhubung ke internet, terdapat lebih banyak peluang dibandingkan sebelumnya untuk menyerang sistem secara jahat,” kata Barker. “Dan semakin banyak perangkat seperti sistem keamanan rumah, sensor, dan bahkan instrumen ilmiah ditambahkan ke jaringan setiap hari. Kami perlu melakukan segala yang kami bisa untuk menghentikan serangan-serangan ini.”

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :adalah

- 10

- 2%

- 5G

- 7

- a

- kemampuan

- Sanggup

- Tentang Kami

- atas

- diterima

- Menurut

- tepat

- di seluruh

- tindakan

- sebenarnya

- menyesuaikan

- menambahkan

- Tambahan

- alamat

- alamat

- agresif

- algoritma

- algoritma

- Semua

- mengizinkan

- memungkinkan

- juga

- alternatif

- an

- analisis

- menganalisis

- dan

- Pengumuman

- tahunan

- muncul

- pendekatan

- mendekat

- ADALAH

- AS

- At

- menyerang

- Serangan

- perhatian

- penulis

- rata-rata

- Bandwidth

- dasar

- BE

- BEC

- menjadi

- sebelum

- di belakang

- makhluk

- Manfaat

- Lebih baik

- antara

- Memblokir

- mendorong

- meningkatkan

- kedua

- pelanggaran

- Bangunan

- bisnis

- kompromi email bisnis

- bisnis

- tapi

- by

- CAN

- kasus

- disebabkan

- perubahan

- Perubahan

- Kekacauan

- Charts

- keadaan

- CloudFlare

- Umum

- Perusahaan

- dibandingkan

- kompromi

- komputer

- Konferensi

- dengan penuh percaya diri

- Memastikan

- terhubung

- dianggap

- Konten

- mahal

- bisa

- membuat

- kritis

- Sekarang

- pelanggan

- maya

- keamanan cyber

- data

- set data

- kumpulan data

- hari

- DDoS

- Serangan DDoS

- Pembela

- Pertahanan

- didefinisikan

- Derajat

- menyebarkan

- tujuan

- menemukan

- Deteksi

- menentukan

- Devices

- berbeda

- perbedaan

- berbeda

- membedakan

- dibedakan

- Diferensiasi

- didistribusikan

- do

- DOS

- dijuluki

- dua

- selama

- Efektif

- upaya

- antara

- memberdayakan

- Bahkan

- Acara

- peristiwa

- Setiap

- setiap hari

- segala sesuatu

- contoh

- ada

- diharapkan

- hampir

- palsu

- penyaringan

- flash

- aliran

- berfokus

- Untuk

- empat

- FRAME

- dari

- mengumpulkan

- terbesar

- Kelompok

- Grup

- tumbuh

- memiliki

- menangani

- Memiliki

- he

- membantu

- Beranda

- Seterpercayaapakah Olymp Trade? Kesimpulan

- Namun

- HTTPS

- diidentifikasi

- mengenali

- ketidakseimbangan

- berdampak

- in

- insiden

- Meningkatkan

- informasi

- Infrastruktur

- sebagai gantinya

- instrumen

- Intelijen

- Internasional

- Internet

- Investigasi

- IT

- jpg

- pemeliharaan

- dikenal

- laboratorium

- laboratorium

- besar

- terkemuka

- Memimpin

- meninggalkan

- sah

- kurang

- Tingkat

- ringan

- 'like'

- Terbatas

- memuat

- mencari

- Utama

- banyak

- secara material

- max-width

- Mungkin..

- ukuran

- mekanisme

- medium

- metode

- metode

- lebih

- Selain itu

- paling

- nasional

- Perlu

- jaringan

- lalu lintas jaringan

- jaringan

- berita

- normal

- jumlah

- of

- sering

- on

- terus-menerus

- hanya

- Peluang

- or

- organisasi

- Lainnya

- lebih

- Pasifik

- paket

- kertas

- parameter

- lalu

- patrick

- perspektif

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- Titik

- Sudut pandang

- positif

- mungkin

- perlu

- Ketelitian

- disajikan

- presiden

- Utama

- prioritas

- Masalah

- Produk

- perlindungan

- diterbitkan

- menempatkan

- segera

- ransomware

- Penilaian

- Tarif

- nyata

- dunia nyata

- alasan

- relatif

- sisa

- Dilaporkan

- permintaan

- membutuhkan

- wajib

- penelitian

- peneliti

- peneliti

- tabah

- sumber

- Menanggapi

- tanggapan

- benar

- s

- berkorban

- Tersebut

- mengatakan

- Skala

- skenario

- skenario

- ilmiah

- ilmuwan

- keamanan

- terlihat

- mengirim

- sensor

- Layanan

- set

- set

- Share

- Menunjukkan

- signifikan

- kecil

- So

- Sepak bola

- Solusi

- beberapa

- sumber

- sumber

- tertentu

- Secara khusus

- stabil

- standar

- menyatakan

- Masih

- berhenti

- tekanan

- seperti itu

- gelora

- Lonjakan

- sistem

- diambil

- pengambilan

- target

- ditargetkan

- teknik

- dari

- bahwa

- Grafik

- Sumber

- mereka

- Mereka

- Sana.

- Ini

- mereka

- ini

- ambang

- waktu

- untuk

- puncak

- tema

- lalu lintas

- Pelatihan

- benar

- dua

- tidak mampu

- bawah

- menggunakan

- bekas

- Berharga

- variasi

- Ve

- Verizon

- melalui

- wakil

- Wakil Presiden

- View

- virus

- konten virus

- we

- BAIK

- Barat

- apakah

- yang

- sementara

- akan

- dengan

- tanpa

- Kerja

- dunia

- tahun

- zephyrnet.dll

- nol