Seperti kebanyakan operator di luar sana, kami benar-benar menikmati berita bulan lalu tentang penegakan hukum internasional yang mengganggu LockBit, salah satu di dunia geng ransomware paling menguntungkan.

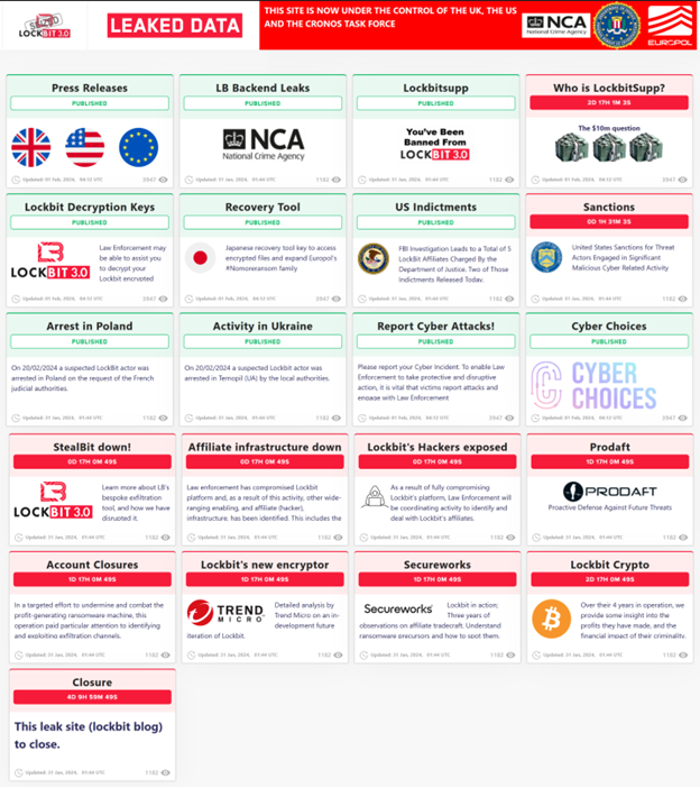

Ransomware telah menjadi masalah global selama 10 tahun terakhir, dan geng ransomware modern beroperasi secara efektif sebagai bisnis yang kompleks. Selama setahun terakhir ini, banyak pemerintah dan perusahaan swasta telah bekerja sama untuk memberantas geng-geng ini. Organisasi koordinator yang terlibat dalam Operasi Cronos menggunakan infrastruktur LockBit sendiri untuk mempublikasikan rincian tentang operasi geng tersebut. Misalnya, Situs kebocoran LockBit digunakan untuk mempublikasikan penghapusan tersebut: penangkapan di beberapa negara, kunci dekripsi yang tersedia, informasi tentang pelakunya, dan sebagainya. Taktik ini tidak hanya mempermalukan LockBit — tetapi juga merupakan peringatan efektif bagi afiliasi geng tersebut dan geng ransomware lainnya.

Tangkapan layar situs kebocoran LockBit setelah pasca-penghapusan yang merangkum aktivitas yang dilakukan penegak hukum. (Sumber: Aaron Walton.)

Aktivitas melawan LockBit ini menunjukkan kemenangan besar, namun ransomware terus menjadi masalah yang signifikan, bahkan dari LockBit. Untuk melawan ransomware dengan lebih baik, komunitas keamanan siber perlu mempertimbangkan beberapa pembelajaran.

Jangan Pernah Percaya Penjahat

Menurut Badan Kejahatan Nasional (NCA) Inggris, ada beberapa kasus di mana korban membayar LockBit, namun geng tersebut tidak menghapus data dari servernya seperti yang dijanjikan.

Tentu saja ini bukan hal yang aneh. Banyak geng ransomware gagal melakukan apa yang mereka katakan, baik itu tidak menyediakan metode mendekripsi file atau terus menyimpan data yang dicuri (daripada menghapusnya).

Hal ini menyoroti salah satu risiko terbesar dalam membayar uang tebusan: Korban mempercayai penjahat untuk mempertahankan kesepakatan mereka. Mengungkap bahwa LockBit tidak menghapus data seperti yang dijanjikan akan sangat merusak reputasi grup. Kelompok Ransomware harus menjaga kesan dapat dipercaya – jika tidak, korbannya tidak punya alasan untuk membayar mereka.

Penting bagi organisasi untuk bersiap menghadapi kemungkinan ini dan mempunyai rencana. Organisasi tidak boleh berasumsi bahwa dekripsi akan mungkin dilakukan. Sebaliknya, mereka harus memprioritaskan pembuatan rencana dan prosedur pemulihan bencana yang menyeluruh jika data mereka disusupi.

Bagikan Informasi untuk Menarik Koneksi

Organisasi penegak hukum, seperti FBI Amerika Serikat, Badan Keamanan Siber dan Infrastruktur (CISA), dan Dinas Rahasia, selalu tertarik dengan taktik, alat, pembayaran, dan metode komunikasi penyerang. Detail ini dapat membantu mereka mengidentifikasi korban lain yang menjadi sasaran penyerang yang sama atau penyerang yang menggunakan taktik atau alat yang sama. Wawasan yang dikumpulkan mencakup informasi tentang korban, kerugian finansial, taktik serangan, alat, metode komunikasi, dan tuntutan pembayaran, yang pada gilirannya membantu lembaga penegak hukum lebih memahami kelompok ransomware. Informasi tersebut juga digunakan saat mengajukan tuntutan terhadap penjahat ketika mereka tertangkap. Jika penegak hukum dapat melihat pola dalam teknik yang digunakan, hal ini akan mengungkap gambaran yang lebih lengkap tentang organisasi kriminal.

Dalam kasus ransomware-as-a-service (RaaS), agensi melakukan dua serangan: mengganggu staf administrasi geng dan afiliasinya. Staf administrasi umumnya bertanggung jawab untuk mengelola situs kebocoran data, sedangkan afiliasi bertanggung jawab untuk menyebarkan ransomware dan mengenkripsi jaringan. Staf administrasi memungkinkan penjahat, dan, tanpa pemecatan mereka, akan terus memungkinkan penjahat lainnya. Afiliasinya akan bekerja untuk geng ransomware lain jika staf administratifnya terganggu.

Afiliasi menggunakan infrastruktur yang telah mereka beli atau akses secara ilegal. Informasi tentang infrastruktur ini diekspos melalui alat, koneksi jaringan, dan perilakunya. Detail tentang administrator terungkap melalui proses tebusan: Agar proses tebusan terjadi, administrator menyediakan metode komunikasi dan metode pembayaran.

Meskipun signifikansinya mungkin tidak langsung tampak berharga bagi suatu organisasi, penegak hukum dan peneliti dapat memanfaatkan rincian ini untuk mengungkap lebih banyak tentang pelaku kejahatan di baliknya. Dalam kasus LockBit, penegak hukum dapat menggunakan rincian dari insiden masa lalu untuk merencanakan gangguan terhadap infrastruktur kelompok dan beberapa afiliasinya. Tanpa informasi tersebut, yang dikumpulkan dengan bantuan korban serangan dan lembaga sekutu, Operasi Cronos kemungkinan besar tidak akan mungkin terjadi.

Penting untuk dicatat bahwa organisasi tidak perlu menjadi korban untuk membantu. Pemerintah sangat ingin bekerja sama dengan organisasi swasta. Di AS, organisasi dapat ikut memerangi ransomware dengan berkolaborasi dengan CISA, yang membentuk Joint Cyber Defense Collaborative (JCDC) untuk membangun kemitraan secara global guna berbagi informasi penting dan tepat waktu. JCDC memfasilitasi pertukaran informasi dua arah antara lembaga pemerintah dan organisasi publik.

Kolaborasi ini membantu CISA dan organisasi tetap mengikuti tren dan mengidentifikasi infrastruktur penyerang. Seperti yang ditunjukkan oleh penghapusan LockBit, jenis kolaborasi dan berbagi informasi ini dapat memberikan penegakan hukum keunggulan dalam melawan kelompok penyerang yang paling kuat sekalipun.

Hadirkan Front Persatuan Melawan Ransomware

Kami berharap geng ransomware lain mengambil tindakan terhadap LockBit sebagai peringatan. Namun sementara ini, mari kita terus rajin mengamankan dan memantau jaringan kita sendiri, berbagi informasi, dan berkolaborasi, karena ancaman ransomware belum berakhir. Geng Ransomware mendapatkan keuntungan ketika korbannya yakin bahwa mereka terisolasi – namun ketika organisasi dan lembaga penegak hukum bekerja sama untuk berbagi informasi, bersama-sama mereka bisa selangkah lebih maju dari musuh mereka.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- :memiliki

- :adalah

- :bukan

- :Di mana

- $NAIK

- 10

- 8

- a

- Aaron

- Sanggup

- Tentang Kami

- diakses

- Tindakan

- kegiatan

- kegiatan

- aktor

- administratif

- administrator

- Afiliasi

- Setelah

- terhadap

- lembaga

- badan

- di depan

- juga

- selalu

- an

- dan

- dan infrastruktur

- muncul

- ADALAH

- penangkapan

- AS

- menganggap

- menyerang

- penyerang

- tersedia

- BE

- karena

- menjadi

- menjadi

- perilaku

- di belakang

- makhluk

- Percaya

- manfaat

- Lebih baik

- antara

- bidirectional

- Besar

- kedua

- membangun

- bisnis

- tapi

- by

- CAN

- kasus

- tertangkap

- chainalysis

- beban

- berkolaborasi

- berkolaborasi

- kolaborasi

- kolaboratif

- Komunikasi

- metode komunikasi

- masyarakat

- Perusahaan

- lengkap

- kompleks

- Dikompromikan

- Koneksi

- Mempertimbangkan

- terus

- terus

- terus-menerus

- koordinasi

- negara

- Kelas

- penciptaan

- Kejahatan

- Pidana

- Penjahat

- kritis

- Cronos

- maya

- Keamanan cyber

- data

- kebocoran data

- Pertahanan

- tuntutan

- menunjukkan

- penggelaran

- rincian

- MELAKUKAN

- Mengganggu

- terganggu

- Gangguan

- do

- doesn

- don

- seri

- asyik

- Efektif

- efektif

- aktif

- memungkinkan

- akhir

- pelaksanaan

- Bahkan

- Acara

- contoh

- terkena

- memfasilitasi

- GAGAL

- fbi

- pertarungan

- File

- keuangan

- Untuk

- dibentuk

- dari

- depan

- Gang

- Geng

- dikumpulkan

- umumnya

- Memberikan

- Aksi

- Secara global

- Pemerintah

- instansi pemerintah

- Pemerintah

- Kelompok

- Grup

- tangan

- terjadi

- Memiliki

- membantu

- membantu

- highlight

- memegang

- berharap

- HTTPS

- mengenali

- if

- secara ilegal

- gambar

- segera

- penting

- in

- memasukkan

- informasi

- Infrastruktur

- wawasan

- sebagai gantinya

- Intel

- tertarik

- Internasional

- terlibat

- adalah n

- terpencil

- IT

- NYA

- ikut

- bersama

- hanya

- kunci-kunci

- Terakhir

- Hukum

- penegakan hukum

- bocor

- belajar

- Pelajaran

- Pelajaran

- membiarkan

- Leverage

- Mungkin

- kerugian

- memelihara

- pelaksana

- banyak

- Mungkin..

- sementara itu

- metode

- metode

- modern

- pemantauan

- Bulan

- lebih

- paling

- beberapa

- nasional

- NCA

- Perlu

- kebutuhan

- jaringan

- jaringan

- tak pernah

- berita

- tidak

- mencatat

- of

- on

- ONE

- operasi

- operasi

- Operasi

- operator

- or

- urutan

- organisasi

- organisasi

- Lainnya

- jika tidak

- kami

- di luar

- lebih

- sendiri

- dibayar

- kemitraan

- lalu

- pola

- Membayar

- pembayaran

- pembayaran

- metode pembayaran

- pembayaran

- dilakukan

- gambar

- Tempat

- rencana

- rencana

- plato

- Kecerdasan Data Plato

- Data Plato

- mungkin

- kuat

- Mempersiapkan

- menyajikan

- mendesak

- Prioritaskan

- swasta

- Perusahaan pribadi

- Masalah

- Prosedur

- proses

- menguntungkan

- dijanjikan

- menyediakan

- menyediakan

- publik

- menerbitkan

- dibeli

- Tebusan

- ransomware

- agak

- RE

- alasan

- pemindahan

- merupakan

- reputasi

- peneliti

- tanggung jawab

- mengungkapkan

- Mengungkapkan

- risiko

- s

- sama

- mengatakan

- Rahasia

- Secret Service

- mengamankan

- keamanan

- melihat

- melayani

- Server

- layanan

- sangat parah

- Share

- Berbagi informasi

- berbagi

- harus

- makna

- penting

- situs web

- So

- beberapa

- sumber

- Staf

- Negara

- tinggal

- Langkah

- dicuri

- menyimpan

- seperti itu

- taktik

- Mengambil

- ditargetkan

- teknik

- dari

- bahwa

- Grafik

- informasi

- sendi

- Inggris

- Dunia

- mereka

- Mereka

- Sana.

- Ini

- mereka

- ini

- teliti

- ancaman

- Melalui

- tepat waktu

- untuk

- bersama

- alat

- puncak

- Tren

- Kepercayaan

- percaya

- kepercayaan

- MENGHIDUPKAN

- mengetik

- Uk

- memahami

- Serikat

- Amerika Serikat

- us

- menggunakan

- bekas

- menggunakan

- Berharga

- Korban

- korban

- peringatan

- adalah

- we

- adalah

- Apa

- ketika

- apakah

- yang

- sementara

- akan

- menang

- dengan

- tanpa

- Kerja

- dunia

- tidak akan

- tahun

- tahun

- zephyrnet.dll