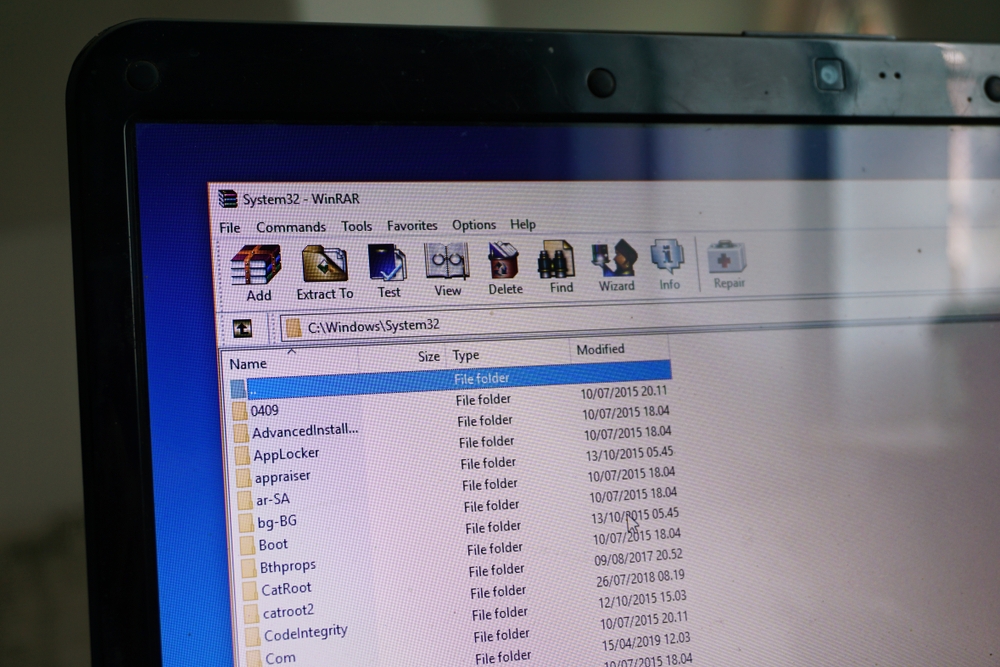

Aktor ancaman yang kemungkinan memiliki koneksi ke grup Evilnum Rusia yang bermotivasi finansial menargetkan pengguna di forum perdagangan mata uang kripto online melalui bug yang sekarang telah ditambal dalam utilitas kompresi dan pengarsipan file WinRAR yang populer.

Bug tersebut, yang dilacak sebagai CVE-2023-38831, memungkinkan penyerang menyembunyikan kode berbahaya di arsip zip yang menyamar sebagai “.jpg,” “.txt,” dan format file lainnya, dan kemudian mendistribusikannya di forum perdagangan mata uang kripto online.

Kampanye Berbulan-bulan

Serangan tersebut telah berlangsung setidaknya sejak bulan April – sekitar tiga bulan sebelum para peneliti di Group-IB menemukan kerentanan tersebut dan melaporkannya ke Rarlab, perusahaan yang mengembangkan dan mendistribusikan WinRAR.

Rarlab mengeluarkan patch beta untuk masalah ini pada tanggal 20 Juli dan versi terbaru WinRAR (versi 6.23) pada tanggal 2 Agustus. Meski begitu, setidaknya 130 sistem di forum yang digunakan orang untuk memperdagangkan mata uang kripto masih tetap terinfeksi, Group-IB mengatakan dalam sebuah laporan minggu ini. Vendor keamanan mendesak pengguna WinRAR – yang saat ini diperkirakan berjumlah 500 juta – untuk segera menginstal versi baru guna mengurangi paparan mereka terhadap serangan yang menargetkan kerentanan tersebut.

Para peneliti di Group-IB menemukan kerentanan zero-day di WinRAR ketika menyelidiki aktivitas ancaman yang terkait dengan DarkMe, sebuah Trojan akses jarak jauh yang vendor keamanan NSFocus pertama kali ditemukan tahun lalu dan dikaitkan dengan Evilnum. Malware ini mengemas berbagai fungsi untuk memata-matai target atau untuk digunakan sebagai pemuat malware lainnya. NSFocus mengamati kelompok Evilnum menyebarkan DarkMe dalam serangan yang menargetkan kasino online dan platform perdagangan di beberapa negara.

Kerentanan yang ditemukan Group-IB berasal dari cara WinRAR memproses format file zip. Ini pada dasarnya memberi penyerang cara untuk menyembunyikan berbagai jenis alat malware di arsip zip dan mendistribusikannya ke sistem target. Peneliti Group-IB mengamati pelaku ancaman mengirimkan setidaknya tiga keluarga malware dengan cara ini: DarkMe, GuLoader, dan RAT remcos.

Pelaku ancaman kemudian mendistribusikan arsip zip yang dipersenjatai di setidaknya delapan forum publik yang digunakan pedagang online secara rutin untuk berbagi informasi dan mendiskusikan topik yang menjadi kepentingan bersama.

Arsip Zip yang Dipersenjatai

Dalam kebanyakan kasus, musuh melampirkan arsip zip berisi malware ke postingan forum atau pesan pribadi ke anggota forum lainnya. Topik postingannya cenderung menarik perhatian anggota forum. Misalnya, dalam satu postingan, pelaku ancaman mengaku menawarkan strategi pribadi terbaik mereka untuk berdagang dengan bitcoin dan melampirkan arsip zip berbahaya ke postingan tersebut. Group-IB mengatakan pihaknya juga mengamati pelaku ancaman mendapatkan akses ke akun forum dan memasukkan malware mereka ke dalam rangkaian diskusi yang ada.

Dalam beberapa kasus, penyerang mendistribusikan arsip zip melalui layanan penyimpanan file gratis bernama catbox.moe.

Setelah terinstal di suatu sistem, malware tersebut memperoleh akses ke akun perdagangan korban dan melakukan transaksi tidak sah untuk menarik dana darinya.

Pada beberapa kesempatan, administrator forum menyadari adanya file berbahaya yang didistribusikan melalui situs mereka dan berusaha memperingatkan anggota tentang ancaman tersebut. Meskipun ada peringatan ini, pelaku ancaman terus membuat postingan di forum dengan lampiran berbahaya. “Peneliti kami juga melihat bukti bahwa pelaku ancaman mampu membuka blokir akun yang dinonaktifkan oleh administrator forum untuk terus menyebarkan file berbahaya, baik dengan memposting ancaman atau mengirim pesan pribadi,” kata Group-IB.

Menurut vendor keamanan, meskipun Trojan DarkMe menunjukkan bahwa Evilnum dikaitkan dengan kampanye tersebut, Group-IB sendiri belum dapat mengaitkan serangan WinRAR secara pasti dengan kelompok ancaman tersebut.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- ChartPrime. Tingkatkan Game Trading Anda dengan ChartPrime. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://www.darkreading.com/attacks-breaches/threat-actor-exploits-zero-day-in-winrar-to-target-crypto-accounts

- :memiliki

- :adalah

- :bukan

- 20

- 23

- 500

- 7

- a

- Sanggup

- Tentang Kami

- mengakses

- Akun

- kegiatan

- aktor

- administrator

- diizinkan

- juga

- an

- dan

- April

- arsip

- arsip

- AS

- terkait

- At

- Serangan

- berusaha

- perhatian

- pada bulan Agustus

- sadar

- BE

- menjadi

- menjadi

- sebelum

- makhluk

- TERBAIK

- beta

- Bitcoin

- Bug

- by

- bernama

- Kampanye

- kasus

- Kasino

- kode

- perusahaan

- menyembunyikan

- Koneksi

- terus

- terus

- negara

- kripto

- cryptocurrency

- perdagangan kriptocurrency

- Sekarang

- menyampaikan

- penggelaran

- Meskipun

- mengembangkan

- cacat

- ditemukan

- membahas

- diskusi

- mendistribusikan

- didistribusikan

- dasarnya

- diperkirakan

- Bahkan

- bukti

- contoh

- dieksekusi

- ada

- eksploitasi

- Pencahayaan

- keluarga

- beberapa

- File

- File

- secara finansial

- Pertama

- Untuk

- format

- forum

- forum

- ditemukan

- Gratis

- dari

- fungsi

- dana-dana

- Mendapatkan

- diperoleh

- akan

- merebut

- Kelompok

- Memiliki

- menyembunyikan

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- segera

- in

- informasi

- install

- diinstal

- bunga

- menyelidiki

- isu

- Ditempatkan

- IT

- Diri

- jpg

- Juli

- Juli 20

- Terakhir

- paling sedikit

- pemuat

- membuat

- malware

- anggota

- Anggota

- pesan

- juta

- Mengurangi

- bulan

- paling

- termotivasi

- saling

- New

- kesempatan

- of

- menawarkan

- on

- ONE

- secara online

- secara online kasino

- or

- Lainnya

- kami

- Paket

- tambalan

- Konsultan Ahli

- pribadi

- Platform

- plato

- Kecerdasan Data Plato

- Data Plato

- Populer

- mungkin

- Pos

- Posts

- swasta

- proses

- publik

- secara teratur

- terkait

- tinggal

- terpencil

- Remote Access

- melaporkan

- Dilaporkan

- peneliti

- Rusia

- s

- Tersebut

- melihat

- mengatakan

- keamanan

- mengirim

- layanan

- beberapa

- Share

- Berbagi informasi

- sejak

- Situs

- So

- beberapa

- sesuatu

- menyebarkan

- spionase

- bertangkai

- penyimpanan

- Penyelarasan

- Menyarankan

- sistem

- sistem

- target

- ditargetkan

- penargetan

- target

- bahwa

- Grafik

- mereka

- Mereka

- kemudian

- Ini

- ini

- ancaman

- aktor ancaman

- ancaman

- tiga

- untuk

- alat

- tema

- Topik

- perdagangan

- pedagang

- Trading

- Platform perdagangan

- Transaksi

- Trojan

- jenis

- diperbarui

- menggunakan

- Pengguna

- kegunaan

- variasi

- berbagai

- penjaja

- versi

- melalui

- Korban

- kerentanan

- Cara..

- adalah

- ketika

- apakah

- sementara

- dengan

- menarik

- akan

- zephyrnet.dll

- Zip