Seperti yang pasti sudah Anda ketahui, karena ceritanya telah menjadi berita dan media sosial baru-baru ini, pengelola kata sandi LastPass yang terkenal dan banyak digunakan minggu lalu melaporkan sebuah pelanggaran keamanan.

Pelanggaran itu sendiri sebenarnya terjadi dua minggu sebelumnya, kata perusahaan itu, dan melibatkan penyerang yang masuk ke sistem tempat LastPass menyimpan kode sumber perangkat lunaknya.

Dari sana, LastPass melaporkan, para penyerang “mengambil sebagian dari kode sumber dan beberapa informasi teknis LastPass yang dipatenkan.”

Kami tidak menulis insiden ini minggu lalu, karena sepertinya tidak banyak yang bisa kami tambahkan ke laporan insiden LastPass – para penjahat itu mengobrak-abrik kode sumber dan kekayaan intelektual mereka, tetapi tampaknya tidak berhasil. data pelanggan atau karyawan.

Dengan kata lain, kami melihat ini sebagai masalah PR yang sangat memalukan untuk LastPass sendiri, mengingat bahwa seluruh tujuan dari produk perusahaan itu sendiri adalah untuk membantu pelanggan menyimpan akun online mereka untuk diri mereka sendiri, tetapi bukan sebagai insiden yang secara langsung membahayakan akun online pelanggan.

Namun, selama akhir pekan terakhir kami memiliki beberapa pertanyaan yang mengkhawatirkan dari pembaca (dan kami telah melihat beberapa saran yang menyesatkan di media sosial), jadi kami pikir kami akan melihat pertanyaan utama yang kami terima sejauh ini.

Bagaimanapun, kami secara teratur merekomendasikan pembaca kami dan pendengar podcast untuk mempertimbangkan menggunakan pengelola kata sandi, meskipun kami juga telah menulis banyak sekali keamanan blunder dalam kata sandi manajer alat di atas tahun.

Jadi, kami telah mengumpulkan enam pertanyaan dan jawaban di bawah ini, untuk membantu Anda membuat keputusan yang tepat tentang masa depan pengelola kata sandi dalam kehidupan digital Anda sendiri.

1. Bagaimana jika pengelola kata sandi saya diretas?

A1. Itu pertanyaan yang sangat masuk akal: jika Anda meletakkan semua telur kata sandi Anda dalam satu keranjang, bukankah keranjang itu menjadi satu titik kegagalan?

Faktanya, itu adalah pertanyaan yang sering ditanyakan kepada kami sehingga kami punya video khusus untuk menjawabnya (klik gerigi saat memutar untuk mengaktifkan subtitle atau untuk mempercepat pemutaran):

2. Jika saya menggunakan LastPass, apakah saya harus mengubah semua kata sandi saya?

A2. Jika Anda ingin mengubah beberapa atau semua kata sandi Anda, kami tidak akan melarang Anda melakukannya.

(Satu hal yang berguna tentang pengelola kata sandi, seperti yang kami jelaskan dalam video di atas, adalah jauh lebih cepat, lebih mudah, dan lebih aman untuk mengubah kata sandi, karena Anda tidak terjebak dengan mencoba menyusun dan mengingat lusinan string teks baru dan rumit di cepat.)

Bagaimanapun, insiden keamanan ini tidak ada hubungannya dengan penjahat yang mendapatkan data pribadi Anda, apalagi kata sandi Anda, yang toh tidak disimpan di server LastPass dalam bentuk yang dapat digunakan. (Lihat Q5.)

Serangan ini tampaknya tidak melibatkan kerentanan atau eksploitasi terhadap perangkat lunak LastPass yang dengannya penjahat dapat menyerang kata sandi terenkripsi di brankas kata sandi Anda, atau melibatkan malware yang tahu bagaimana menyusup ke dalam proses dekripsi kata sandi di komputer Anda sendiri. .

Selain itu, ini tidak melibatkan pencurian informasi pelanggan "kehidupan nyata" yang dapat diidentifikasi secara pribadi seperti nomor telepon, kode pos, atau nomor ID individu yang dapat membantu penyerang untuk membujuk layanan online agar menyetel ulang kata sandi Anda menggunakan trik rekayasa sosial.

Oleh karena itu, menurut kami Anda tidak perlu mengubah kata sandi Anda. (Untuk apa nilainya, LastPass juga tidak.)

3. Haruskah saya menyerah pada LastPass dan beralih ke pesaing?

A3. Itu pertanyaan yang harus Anda jawab sendiri.

Seperti yang kami katakan di atas, sama memalukannya dengan insiden ini untuk LastPass, tampaknya tidak ada data pribadi yang dilanggar dan tidak ada data terkait kata sandi (terenkripsi atau lainnya) yang dicuri, hanya kode sumber dan informasi kepemilikan perusahaan itu sendiri.

Apakah Anda membuang Chrome saat Google baru-baru ini hari nol di alam liar eksploitasi diumumkan? Atau produk Apple setelah yang terbaru permainan ganda zero-day? Atau Windows setelahnya Perbarui patch Selasa di mana bug zero-day diperbaiki?

Jika tidak, maka kami berasumsi bahwa Anda bersedia menilai kemungkinan kepercayaan keamanan siber perusahaan di masa depan dengan bagaimana reaksinya terakhir kali bug atau pelanggaran terjadi, terutama jika kesalahan perusahaan tidak secara langsung dan segera menempatkan Anda pada risiko.

Kami menyarankan Anda membaca LastPass laporan insiden dan FAQ untuk diri Anda sendiri, dan putuskan atas dasar itu apakah Anda masih cenderung mempercayai perusahaan tersebut.

Q4. Bukankah kode sumber yang dicuri berarti bahwa peretasan dan eksploitasi pasti akan mengikuti?

A4. Itu pertanyaan yang masuk akal, dan jawabannya tidak langsung.

Secara umum, kode sumber jauh lebih mudah untuk dibaca dan dipahami bahwa itu setara dengan "biner" yang dikompilasi, terutama jika dikomentari dengan baik dan menggunakan nama yang bermakna untuk hal-hal seperti variabel dan fungsi di dalam perangkat lunak.

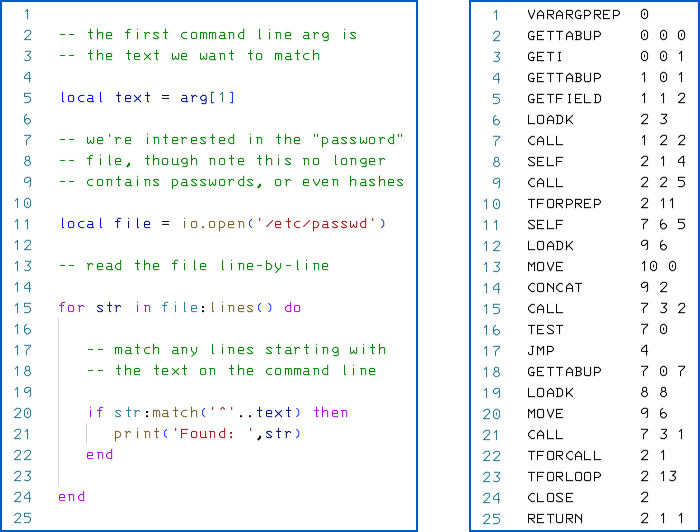

Sebagai contoh yang agak sintetik tetapi mudah diikuti, bandingkan kode sumber Lua di sebelah kiri di bawah ini dengan bytecode yang dikompilasi (seperti Java, Lua berjalan di mesin virtual) di sebelah kanan:

Kanan: bytecode Lua yang dikompilasi, seperti yang dieksekusi pada saat runtime.

Secara teori, oleh karena itu, kode sumber berarti harus lebih cepat dan lebih mudah untuk menentukan dengan tepat bagaimana perangkat lunak bekerja, termasuk menemukan kesalahan pemrograman atau kesalahan keamanan siber, dan oleh karena itu kerentanan harus lebih mudah ditemukan, dan dieksploitasi lebih cepat untuk dirancang.

Dalam praktiknya, memang benar bahwa memperoleh kode sumber untuk mengikuti binari terkompilasi yang Anda coba rekayasa balik jarang, jika pernah, membuat pekerjaan lebih sulit, dan seringkali akan membuatnya lebih mudah.

Karena itu, Anda harus ingat bahwa Microsoft Windows adalah sistem operasi sumber tertutup, namun banyak, jika tidak sebagian besar, lubang keamanan yang diperbaiki setiap bulan pada Patch Tuesday direkayasa balik langsung dari binari yang telah dikompilasi.

Dengan kata lain, menjaga kerahasiaan kode sumber Anda tidak boleh dianggap sebagai bagian penting dari proses keamanan siber apa pun.

Anda juga harus ingat bahwa banyak proyek secara eksplisit mengandalkan pembuatan kode sumber mereka untuk publik, tidak hanya agar siapa pun dapat memeriksanya, tetapi juga agar siapa pun yang ingin dapat menggunakannya, memodifikasinya, dan berkontribusi untuk kebaikan semua orang.

Namun, bahkan proyek sumber terbuka arus utama dengan lisensi penggunaan liberal, dan dengan potensi banyak mata pada kode sumber itu selama bertahun-tahun, telah memerlukan patch keamanan penting untuk bug yang dapat terlihat berkali-kali, tetapi tidak.

Terakhir, banyak proyek perangkat lunak berpemilik akhir-akhir ini (contohnya termasuk browser Google Chrome; sistem operasi iOS Apple; firewall Sophos XG; dan ribuan perangkat keras dan perangkat lunak yang digunakan secara luas) tetap menggunakan banyak komponen sumber terbuka.

Sederhananya, sebagian besar proyek sumber tertutup kontemporer menyertakan bagian penting yang kode sumbernya dapat diunduh (karena lisensi menuntutnya), atau dapat disimpulkan (karena lisensi mengharuskan penggunaannya untuk didokumentasikan, bahkan jika beberapa modifikasi kode kemudian telah dibuat).

Dengan kata lain, kebocoran kode sumber ini dapat sedikit membantu penyerang potensial, tetapi hampir pasti [a] tidak sebanyak yang Anda pikirkan pada awalnya dan [b] tidak sampai pada titik bahwa eksploitasi baru akan menjadi mungkin yang tidak akan pernah bisa diketahui. tanpa kode sumber.

5. Haruskah saya menyerah pada pengelola kata sandi sama sekali?

A5. Argumen di sini adalah bahwa jika bahkan sebuah perusahaan yang membanggakan diri dalam menyediakan alat untuk mengunci rahasia pribadi dan perusahaan Anda lebih aman tidak dapat mengunci kekayaan intelektualnya sendiri dengan aman, pasti itu peringatan bahwa pengelola kata sandi adalah "tugas bodoh"?

Lagi pula, bagaimana jika penjahat masuk lagi, dan lain kali itu bukan kode sumber yang mereka dapatkan, tetapi setiap kata sandi individu yang disimpan oleh setiap pengguna individu?

Itu mengkhawatirkan – Anda mungkin hampir menyebutnya meme – yang sering terlihat di media sosial, terutama setelah pelanggaran semacam ini: “Bagaimana jika penjahat telah mengunduh semua kata sandi saya? Apa yang saya pikirkan, tetap membagikan semua kata sandi saya? ”

Itu akan menjadi masalah besar jika pengelola kata sandi bekerja dengan menyimpan salinan persis dari semua kata sandi Anda di server mereka sendiri, di mana mereka dapat diekstraksi oleh penyerang atau diminta oleh penegak hukum.

Tetapi tidak ada pengelola kata sandi berbasis cloud yang layak bekerja seperti itu.

Sebaliknya, apa yang disimpan di server mereka adalah database terenkripsi, atau "gumpalan" (singkatan dari objek besar biner) yang hanya pernah didekripsi setelah ditransfer ke perangkat Anda, dan setelah Anda memberikan kata sandi utama Anda secara lokal, mungkin dengan semacam otentikasi dua faktor yang terlibat untuk mengurangi risiko kompromi lokal.

Tidak ada kata sandi di brankas kata sandi Anda yang pernah disimpan dalam bentuk yang dapat digunakan langsung di server pengelola kata sandi, dan kata sandi utama Anda idealnya tidak pernah disimpan sama sekali, bahkan sebagai hash kata sandi yang diasinkan dan diregangkan.

Dengan kata lain, perusahaan pengelola kata sandi yang andal tidak harus dipercaya untuk tidak membocorkan kata sandi Anda jika terjadi peretasan basis datanya, atau menolak untuk mengungkapkannya jika ada surat perintah dari penegak hukum…

…karena itu tidak dapat mengungkapkannya, bahkan jika ingin, mengingat bahwa itu tidak menyimpan catatan kata sandi utama Anda, atau kata sandi lainnya, dalam basis data mana pun yang dapat mengekstraknya tanpa persetujuan dan kolaborasi Anda.

(Situs web LastPass memiliki deskripsi dan diagram – memang agak mendasar – tentang bagaimana Anda kata sandi dilindungi dari kompromi sisi server dengan tidak didekripsi kecuali pada perangkat Anda sendiri, di bawah kendali langsung Anda.)

6. Ingatkan saya lagi – mengapa menggunakan pengelola kata sandi?

A6. Mari kita rangkum manfaatnya saat kita membahasnya:

- Pengelola kata sandi yang baik menyederhanakan penggunaan kata sandi yang baik untuk Anda. Ternyata masalah memilih dan mengingat lusinan, atau bahkan mungkin ratusan, kata sandi menjadi masalah memilih satu kata sandi yang sangat kuat, secara opsional diperkuat dengan 2FA. Tidak perlu lagi mengambil jalan pintas dengan menggunakan kata sandi yang “mudah” atau mudah ditebak di akun Anda, bahkan yang terasa tidak penting.

- Pengelola kata sandi yang baik tidak akan membiarkan Anda menggunakan kata sandi yang sama dua kali. Ingat bahwa jika penjahat memulihkan salah satu kata sandi Anda, mungkin karena kompromi di satu situs web yang Anda gunakan, mereka akan segera mencoba kata sandi yang sama (atau serupa) di semua akun lain yang dapat mereka pikirkan. Ini dapat sangat memperbesar kerusakan yang dilakukan oleh apa yang mungkin merupakan kompromi kata sandi yang terkandung.

- Pengelola kata sandi yang baik dapat memilih dan mengingat ratusan, bahkan ribuan, kata sandi yang panjang, acak semu, kompleks, dan sangat berbeda. Memang, ia dapat melakukan ini semudah Anda mengingat nama Anda sendiri. Bahkan ketika Anda berusaha sangat keras, sulit untuk memilih kata sandi yang benar-benar acak dan tidak dapat ditebak sendiri, terutama jika Anda sedang terburu-buru, karena selalu ada godaan untuk mengikuti semacam pola yang dapat diprediksi, misalnya tangan kiri lalu tangan kanan, konsonan lalu vokal, baris atas-tengah-bawah, atau nama kucing dengan -99 di akhir.

- Pengelola kata sandi yang baik tidak akan membiarkan Anda memasukkan kata sandi yang benar di situs yang salah. Pengelola kata sandi tidak "mengenali" situs web hanya karena mereka "terlihat benar" dan memiliki logo dan gambar latar belakang yang tampak benar. Ini membantu melindungi Anda dari phishing, di mana Anda tidak menyadari bahwa URL-nya tidak tepat, dan memasukkan kata sandi Anda (dan bahkan kode 2FA Anda) ke situs palsu.

Jangan langsung mengambil kesimpulan

Jadi, ada saran kami tentang masalah ini.

Kami tetap netral tentang LastPass itu sendiri, dan kami tidak secara khusus merekomendasikan produk atau layanan pengelola kata sandi apa pun di luar sana, termasuk LastPass, di atas atau di bawah yang lain.

Tetapi keputusan apa pun yang Anda buat tentang apakah Anda akan lebih baik atau lebih buruk dengan mengadopsi pengelola kata sandi…

…kami ingin memastikan bahwa Anda membuatnya untuk alasan yang tepat.

Jika Anda memiliki pertanyaan lebih lanjut, silakan tanyakan di komentar di bawah - kami akan melakukan yang terbaik untuk segera menjawabnya.

- blockchain

- pelanggaran

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- kehilangan data

- Departemen Keamanan Dalam Negeri

- dompet digital

- firewall

- Kaspersky

- LastPass

- malware

- mcafe

- Keamanan Telanjang

- BerikutnyaBLOC

- password manager

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- website security

- zephyrnet.dll

![S3 Ep91: CodeRed, OpenSSL, bug Java, dan makro Office [Podcast + Transkrip] S3 Ep91: CodeRed, OpenSSL, bug Java, dan makro Office [Podcast + Transkrip] Intelijen Data PlatoBlockchain. Pencarian Vertikal. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)