Ketika saya membentuk ide untuk perusahaan yang akan menjadi Veza, saya dan rekan pendiri mewawancarai lusinan kepala petugas keamanan informasi (CISO) dan kepala petugas informasi (CIO). Tidak peduli ukuran dan kematangan perusahaan modern mereka yang paham teknologi, kami mendengar satu tema berulang kali: Mereka tidak dapat melihat siapa yang memiliki akses ke data paling sensitif perusahaan mereka. Setiap salah satu dari mereka berlangganan prinsip hak istimewa terkecil, tetapi tidak satu pun dari mereka yang dapat mengatakan seberapa dekat perusahaan mereka untuk mencapainya.

"Hak istimewa terkecil" didefinisikan oleh Pusat Sumber Daya Keamanan Komputer NIST sebagai "prinsip bahwa arsitektur keamanan harus dirancang sehingga setiap entitas diberi sumber daya sistem minimum dan otorisasi yang diperlukan entitas untuk menjalankan fungsinya." Kedengarannya sederhana, tetapi banyak hal telah berubah. Data sekarang tersebar di beberapa cloud, ratusan aplikasi SaaS, dan sistem lama dan baru. Akibatnya, semua perusahaan modern mengakumulasi "hutang akses" — izin yang tidak perlu yang terlalu luas pada awalnya atau tidak lagi diperlukan setelah perubahan pekerjaan atau pemutusan hubungan kerja.

A Studi KPMG menemukan bahwa 62% responden AS mengalami pelanggaran atau insiden dunia maya pada tahun 2021 saja. Jika ada karyawan yang menjadi korban phishing, tetapi mereka hanya memiliki akses ke informasi yang tidak sensitif, mungkin tidak ada dampak ekonomi sama sekali. Hak istimewa terkecil mengurangi kerusakan serangan.

Ada tiga kendala untuk mencapai hak istimewa paling rendah: visibilitas, skala, dan metrik.

Visibilitas Adalah Fondasi

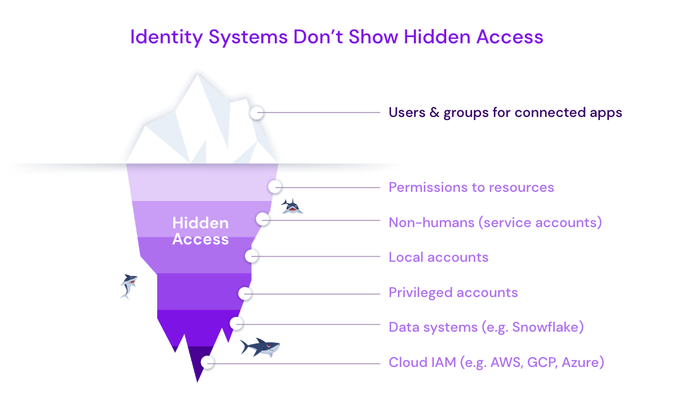

Sulit untuk mengelola sesuatu yang tidak dapat Anda lihat, dan izin akses tersebar di banyak sistem di perusahaan. Banyak yang dikelola secara lokal dalam kontrol akses unik suatu sistem (misalnya, izin admin Salesforce). Bahkan ketika perusahaan mengimplementasikan penyedia identitas, seperti Okta, Ping, atau ForgeRock, ini hanya menunjukkan puncak gunung es. Itu tidak dapat menampilkan semua izin yang berada di bawah garis air, termasuk akun lokal dan akun layanan.

Ini sangat relevan saat ini, dengan begitu banyak perusahaan yang melakukan PHK. Saat memberhentikan karyawan, pemberi kerja mencabut akses ke jaringan dan SSO (single sign-on), tetapi ini tidak menyebar hingga ke berbagai sistem di mana karyawan memiliki hak. Ini menjadi hutang akses yang tidak terlihat.

Untuk perusahaan di mana kepatuhan hukum mengamanatkan tinjauan akses berkala, visibilitas bersifat manual, membosankan, dan rentan terhadap kelalaian. Karyawan dikirim untuk menyelidiki sistem individu dengan tangan. Memahami laporan ini (seringkali, tangkapan layar) mungkin dilakukan untuk perusahaan kecil, tetapi tidak untuk perusahaan dengan lingkungan data modern.

Skala

Perusahaan mana pun mungkin memiliki ribuan identitas untuk karyawan, ditambah ribuan lainnya untuk non-manusia, seperti akun layanan dan bot. Mungkin ada ratusan "sistem", termasuk layanan cloud, aplikasi SaaS, aplikasi khusus, dan sistem data seperti SQL Server dan Snowflake. Masing-masing menawarkan puluhan atau ratusan kemungkinan izin pada sejumlah sumber data granular. Karena ada keputusan akses untuk membuat setiap kemungkinan kombinasi dari ini, mudah untuk membayangkan tantangan memeriksa sejuta keputusan.

Untuk memanfaatkan situasi yang buruk, perusahaan mengambil jalan pintas dan menetapkan identitas ke peran dan grup. Ini mengatasi masalah skala tetapi memperburuk masalah visibilitas. Tim keamanan mungkin dapat melihat siapa yang termasuk dalam suatu grup, dan mereka mengetahui label pada grup itu, tetapi label tidak menceritakan keseluruhan cerita. Tim tidak dapat melihat akses pada tingkat tabel atau kolom. Saat tim manajemen akses identitas (IAM) menerima aliran permintaan akses yang tiada henti, Anda tergoda untuk menyetujui stempel karet untuk grup yang paling cocok, bahkan jika grup tersebut memberikan akses yang lebih luas dari yang diperlukan.

Perusahaan tidak dapat mengatasi tantangan skala tanpa otomatisasi. Salah satu solusinya adalah akses terbatas waktu. Misalnya, jika seorang karyawan diberi akses ke grup tetapi tidak menggunakan 90% izin selama 60 hari, sebaiknya pangkas akses tersebut.

Metrik

Jika Anda tidak dapat mengukurnya, Anda tidak dapat mengelolanya, dan saat ini tidak seorang pun memiliki alat untuk mengukur berapa banyak "hak istimewa" yang telah diberikan.

CISO dan tim keamanannya memerlukan dasbor untuk mengelola hak istimewa yang paling sedikit. Sama seperti Salesforce memberi tim penjualan model objek dan dasbor untuk mengelola pendapatan, perusahaan baru membuat landasan yang sama untuk mengelola akses.

Bagaimana tim mengukur akses mereka? Apakah itu akan disebut "poin hak istimewa"? Skor izin total? Kertas 2017 menciptakan metrik untuk eksposur database yang disebut "besarnya risiko pelanggaran." Apa pun sebutannya, munculnya metrik ini akan menjadi momen penting dalam keamanan yang mengutamakan identitas. Sekalipun metriknya tidak sempurna, hal itu akan mengubah pola pikir perusahaan untuk mengelola hak istimewa yang paling kecil seperti proses bisnis.

Melangkah ke Depan

Lanskap telah berubah, dan praktis tidak mungkin untuk mencapai hak istimewa paling sedikit dengan menggunakan metode manual. Memperbaiki ini akan membutuhkan teknologi, proses, dan pola pikir baru. CISO dan CIO tempat saya bekerja percaya bahwa keistimewaan paling sedikit mungkin terjadi, dan mereka melakukan investasi yang bijaksana untuk bergerak melampaui tinjauan akses triwulanan yang minimal. Tidak akan lama sebelum ulasan manual menjadi bagian dari masa lalu, dan otomatisasi menjinakkan kompleksitas kontrol akses modern.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :adalah

- 2017

- 2021

- 7

- a

- Sanggup

- mengakses

- Akun

- Mengumpulkan

- Mencapai

- mencapai

- di seluruh

- alamat

- admin

- Setelah

- Semua

- sendirian

- dan

- siapapun

- aplikasi

- arsitektur

- ADALAH

- AS

- At

- menyerang

- Otomatisasi

- Buruk

- BE

- menjadi

- menjadi

- sebelum

- Percaya

- di bawah

- TERBAIK

- Luar

- bot

- pelanggaran

- luas

- lebih luas

- bisnis

- Proses bisnis

- by

- panggilan

- bernama

- CAN

- tidak bisa

- menantang

- perubahan

- memeriksa

- kepala

- Penyelesaian

- awan

- layanan cloud

- pendiri

- diciptakan

- Kolom

- kombinasi

- Perusahaan

- perusahaan

- kompleksitas

- pemenuhan

- komputer

- Keamanan komputer

- melakukan

- kontrol

- kontrol

- bisa

- membuat

- adat

- maya

- dasbor

- data

- Basis Data

- Hari

- Hutang

- keputusan

- keputusan

- didefinisikan

- dirancang

- puluhan

- e

- setiap

- Ekonomis

- Ekonomi Dampak

- antara

- Karyawan

- karyawan

- majikan

- Enterprise

- entitas

- Lingkungan Hidup

- terutama

- Bahkan

- Setiap

- contoh

- berpengalaman

- Pencahayaan

- Air terjun

- Pertama

- Untuk

- ForgeBatu

- ditemukan

- Prinsip Dasar

- fungsi

- diberikan

- baik

- diberikan

- Grafis

- Kelompok

- Grup

- tangan

- Sulit

- Memiliki

- mendengar

- Tersembunyi

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTML

- HTTPS

- Ratusan

- i

- ide

- identitas

- identitas

- Dampak

- melaksanakan

- mustahil

- in

- insiden

- Termasuk

- sendiri-sendiri

- informasi

- Petugas Informasi

- keamanan informasi

- diwawancarai

- menyelidiki

- Investasi

- IT

- NYA

- Pekerjaan

- Tahu

- label

- Label

- pemandangan

- PHK

- Informasi

- Tingkat

- 'like'

- lokal

- lokal

- Panjang

- lagi

- membuat

- Membuat

- mengelola

- berhasil

- pengelolaan

- pelaksana

- mandat

- panduan

- banyak

- hal

- kematangan

- max-width

- mengukur

- metode

- metrik

- Metrik

- mungkin

- juta

- Mindset

- minimum

- model

- modern

- saat

- lebih

- paling

- pindah

- beberapa

- perlu

- Perlu

- kebutuhan

- jaringan

- New

- Teknologi baru

- NIH

- nisan

- jumlah

- obyek

- hambatan

- of

- Penawaran

- petugas

- Oke

- Tua

- on

- ONE

- Mengatasi

- lalu

- Melakukan

- berkala

- izin

- Izin

- Phishing

- ping

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- plus

- poin

- mungkin

- praktis

- prinsip

- mungkin

- Masalah

- proses

- proses

- pemberi

- RE

- menerima

- relevan

- laporan

- permintaan

- membutuhkan

- sumber

- Sumber

- mengakibatkan

- pendapatan

- Review

- Naik

- Risiko

- peran

- s

- SaaS

- penjualan

- tenaga penjualan

- sama

- Skala

- screenshot

- keamanan

- rasa

- peka

- layanan

- Layanan

- bergeser

- harus

- Menunjukkan

- Pertunjukkan

- Sederhana

- sejak

- tunggal

- situasi

- Ukuran

- kecil

- So

- larutan

- sesuatu

- penyebaran

- Cerita

- aliran

- seperti itu

- sistem

- sistem

- Mengambil

- tim

- tim

- Teknologi

- bahwa

- Grafik

- mereka

- Mereka

- tema

- Ini

- hal

- hal

- ribuan

- tiga

- ujung

- untuk

- hari ini

- terlalu

- alat

- Total

- terhadap

- unik

- us

- menggunakan

- jarak penglihatan

- Rentan

- Cara..

- yang

- SIAPA

- seluruh

- akan

- dengan

- dalam

- tanpa

- Won

- Kerja

- akan

- Kamu

- zephyrnet.dll