Operasi ransomware-as-a-service (RaaS) LockBit telah meluncurkan kembali situs kebocorannya, hanya satu minggu setelahnya operasi penghapusan yang terkoordinasi dari penegakan hukum global.

Pada tanggal 19 Februari, “Satuan Tugas Operasi Cronos” – yang mencakup FBI, Europol, dan Badan Kejahatan Nasional (NCA) Inggris, serta lembaga-lembaga lainnya – melakukan tindakan besar-besaran. Menurut Badan Kejahatan Nasional Inggris (NCA), gugus tugas tersebut menghapus infrastruktur yang tersebar di tiga negara, termasuk puluhan server. Mereka menyita kode dan intelijen berharga lainnya, kumpulan data yang dicuri dari korbannya, dan lebih dari 1,000 kunci dekripsi terkait. Mereka merusak situs kebocoran kelompok tersebut, dan portal afiliasinya, membekukan lebih dari 200 akun mata uang kripto, menangkap seorang warga negara Polandia dan Ukraina, dan mendakwa dua warga negara Rusia.

Juru bicara NCA menyimpulkannya pada 26 Februari, mengatakan kepada Reuters bahwa kelompok tersebut “masih sepenuhnya terkompromi.”

Namun, orang tersebut menambahkan bahwa “pekerjaan kami untuk menargetkan dan mengganggu mereka terus berlanjut.”

Memang benar, Operasi Cronos mungkin tidak sekomprehensif yang terlihat pada awalnya. Meskipun penegakan hukum mampu merusak infrastruktur utama LockBit, pemimpinnya mengakui dalam sebuah surat, sistem cadangannya tetap tidak tersentuh, sehingga operasi dapat pulih dengan cepat.

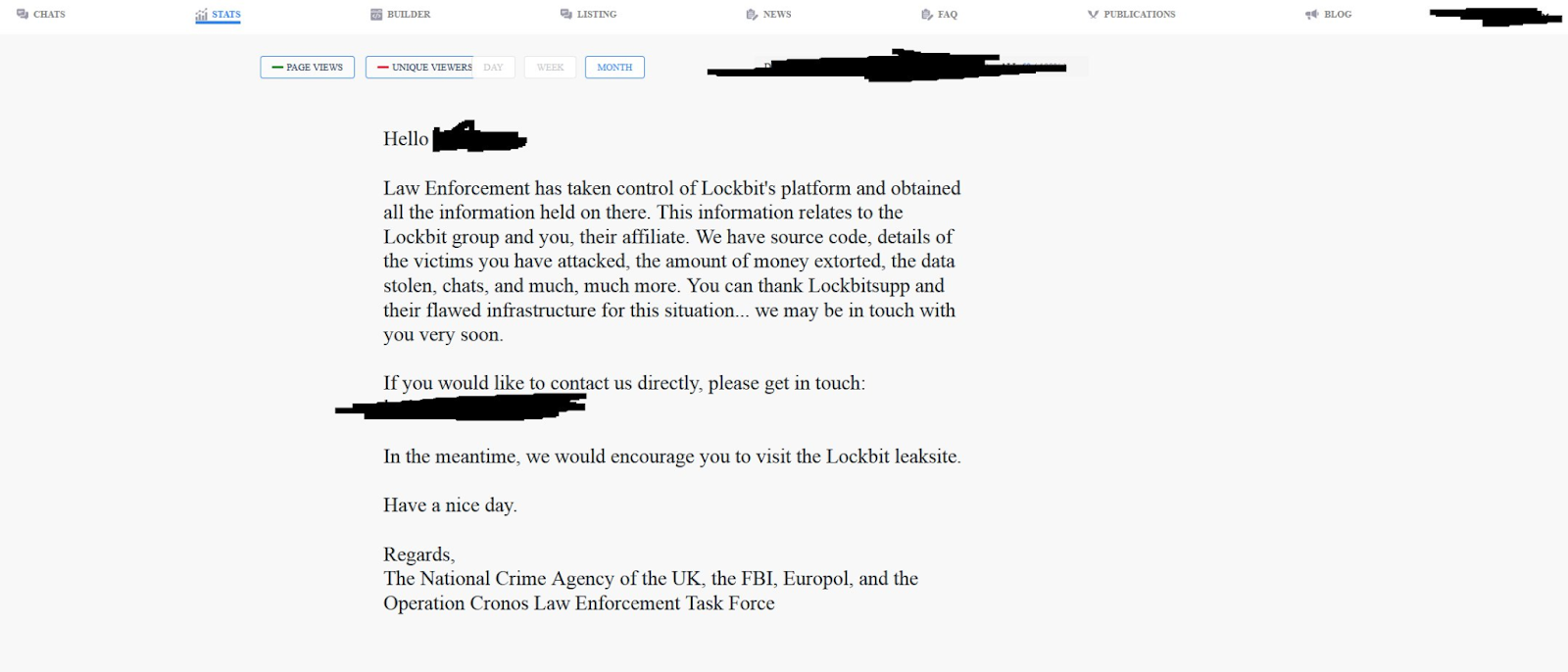

Pesan tertinggal di portal afiliasi LockBit; Sumber: vx-underground via X (sebelumnya Twitter)

“Pada akhirnya, ini merupakan pukulan telak bagi penegak hukum terhadap mereka,” kata mantan agen khusus FBI Michael McPherson, yang sekarang menjadi wakil presiden senior operasi teknis di ReliaQuest. “Saya rasa tidak ada orang yang cukup naif untuk mengatakan bahwa ini adalah paku di peti mati bagi kelompok ini, namun ini adalah sebuah pukulan telak.”

Sisi Cerita LockBit

Seseorang disarankan untuk menyambut pemimpin LockBit dengan skeptis. “Seperti kebanyakan orang di dunia ransomware, dia punya ego yang tinggi, dia sedikit mudah berubah. Dan dia dikenal sering menceritakan kisah-kisah yang cukup menarik jika itu sesuai dengan tujuannya,” kata Kurtis Minder, negosiator ransomware, dan salah satu pendiri serta CEO GroupSense.

Namun, dalam suratnya, orang yang disebut Minder sebagai “Alex” memiliki nada yang sangat rendah hati.

“Karena kelalaian pribadi dan tidak bertanggung jawab, saya bersikap santai dan tidak memperbarui PHP tepat waktu,” tulis pemimpin ransomware, mengutip bug PHP kritis dengan peringkat 9.8 dari 10 CVSS. CVE-2023-3824 “Sebagai hasilnya, akses diperoleh ke dua server utama tempat versi PHP ini diinstal. Saya menyadari bahwa ini mungkin bukan CVE ini, tapi sesuatu yang lain seperti 0day untuk PHP, tapi saya tidak yakin 100%.”

Yang terpenting, dia menambahkan, “Semua server lain dengan blog cadangan yang tidak menginstal PHP tidak terpengaruh dan akan terus memberikan data yang dicuri dari perusahaan yang diserang.” Berkat redundansi ini, situs kebocoran LockBit kembali aktif dan berjalan setelah seminggu, menampilkan selusin korban: platform pinjaman, jaringan laboratorium kedokteran gigi nasional, dan, yang paling terkenal, Fulton County, Georgia, tempat mantan presiden Trump berada. saat ini terlibat dalam pertarungan hukum.

Sumber: Bitdefender

Apakah Tindakan Penegakan Hukum Berdampak?

Selama bertahun-tahun, penegak hukum AS dan UE telah menjadi berita utama dengan penggerebekan besar-besaran terhadap operasi ransomware besar: Sarang lebah, AlphV/Kucing Hitam, Loker Ragnar, dan seterusnya. Meskipun ada upaya-upaya ini ransomware terus meningkat mungkin menimbulkan sikap apatis pada beberapa orang.

Namun setelah penggerebekan tersebut, McPherson menjelaskan, “Kelompok-kelompok ini mungkin belum terbentuk kembali, atau mereka pulih dalam skala yang lebih kecil. Sepertinya, Hive belum bisa kembali lagi — ada ketertarikan terhadapnya, tapi itu benar-benar tidak terwujud.”

Sekalipun penegakan hukum tidak sepenuhnya menghapus LockBit, hal itu kemungkinan besar masih menyebabkan kerugian besar bagi para peretas. Misalnya saja, Minder mengemukakan, “mereka tampaknya mendapat akses terhadap beberapa informasi afiliasi,” yang memberikan pengaruh yang signifikan kepada pihak berwenang.

“Jika saya seorang afiliasi, atau saya adalah pengembang ransomware lainnya, saya mungkin berpikir dua kali untuk berinteraksi dengan orang-orang ini kalau-kalau mereka sudah menjadi informan FBI. Jadi ini menciptakan ketidakpercayaan. Dan di sisi lain, saya pikir mereka melakukan hal yang sama terhadap LockBit dengan mengatakan: 'Hei, kami sebenarnya tahu siapa semua afiliasinya, kami mendapatkan semua informasi kontak mereka.' Jadi sekarang LockBit akan mencurigai afiliasinya sendiri. Ini sedikit kekacauan. Ini menarik."

Namun, untuk benar-benar mengatasi ransomware dalam jangka panjang, pemerintah mungkin perlu melengkapi upaya penghapusan ransomware dengan kebijakan dan program yang efektif.

“Harus ada program yang seimbang, mungkin di tingkat pemerintah federal, yang benar-benar membantu dalam pencegahan, sebagai respons, dan dalam perbaikan. Saya pikir jika kita melihat berapa banyak modal yang benar-benar keluar dari perekonomian AS sebagai akibat dari kegiatan-kegiatan semacam ini, kita akan melihat bahwa masuk akal untuk mensubsidi program seperti itu, sehingga masyarakat tidak perlu membayar uang tebusan,” dia berkata.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :memiliki

- :adalah

- :bukan

- :Di mana

- $NAIK

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Sanggup

- Tentang Kami

- mengakses

- Akun

- di seluruh

- Tindakan

- kegiatan

- sebenarnya

- menambahkan

- mengaku

- Bergabung

- Afiliasi

- Setelah

- buntut

- terhadap

- lembaga

- badan

- Agen

- alex

- Semua

- antara

- an

- dan

- Lain

- apati

- ADALAH

- ditangkap

- AS

- terkait

- At

- Pihak berwenang

- kembali

- backup

- seimbang

- Pertarungan

- BE

- menjadi

- Bit

- blog

- meniup

- tubuh

- Melambung

- Britania

- Bug

- tapi

- by

- CAN

- modal

- dilakukan

- kasus

- disebabkan

- ceo

- Kekacauan

- Co-founder

- kode

- bagaimana

- Perusahaan

- lengkap

- sama sekali

- luas

- kompromi

- Dikompromikan

- kontak

- terus

- terus

- dikoordinasikan

- negara

- daerah

- membuat

- Kejahatan

- kritis

- Cronos

- cryptocurrency

- Sekarang

- cve

- kerusakan

- data

- hari

- Pengembang

- MELAKUKAN

- tidak

- Mengganggu

- ketidakpercayaan

- tidak

- melakukan

- don

- turun

- lusin

- puluhan

- dua

- ekonomi

- Efektif

- upaya

- ego

- antara

- lain

- memungkinkan

- akhir

- pelaksanaan

- cukup

- EU

- Europol

- contoh

- Menjelaskan

- fbi

- Menampilkan

- Februari

- Federal

- Pemerintah federal

- Pertama

- Penerjunan

- Untuk

- Bekas

- mantan Presiden

- dahulu

- dari

- diperoleh

- Georgia

- Memberikan

- Aksi

- akan

- mendapat

- Pemerintah

- Pemerintah

- besar

- Kelompok

- Grup

- hacker

- membahayakan

- Memiliki

- memiliki

- he

- Headlines

- membantu

- profil tinggi

- -nya

- Sarang lebah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- Namun

- HTTPS

- merendahkan

- i

- if

- gambar

- Dampak

- in

- termasuk

- Termasuk

- memang

- informasi

- Infrastruktur

- mengilhami

- diinstal

- Intelijen

- berinteraksi

- bunga

- menarik

- terlibat

- IT

- NYA

- hanya

- hanya satu

- Menjaga

- kunci-kunci

- jenis

- Tahu

- dikenal

- Labs

- Hukum

- penegakan hukum

- pemimpin

- bocor

- meninggalkan

- meninggalkan

- Informasi

- pinjaman

- platform pinjaman

- surat

- Tingkat

- Leverage

- 'like'

- Mungkin

- sedikit

- Lot

- terbuat

- Utama

- utama

- membuat

- besar-besaran

- mewujudkan

- Mungkin..

- mungkin

- pesan

- Michael

- mungkin

- lebih

- paling

- banyak

- my

- nasional

- NCA

- Perlu

- jaringan

- nisan

- terutama

- sekarang

- tujuan

- of

- on

- ONE

- operasi

- Operasi

- or

- Lainnya

- kami

- di luar

- sendiri

- halaman

- Membayar

- Konsultan Ahli

- orang

- pribadi

- orang

- PHP

- Platform

- plato

- Kecerdasan Data Plato

- Data Plato

- poin

- Kebijakan

- semir

- Portal

- presiden

- presiden truf

- cukup

- Pencegahan

- primer

- program

- program

- segera

- agak

- ransomware

- RE

- menyadari

- benar-benar

- mengacu

- santai

- tetap

- sisa

- memperbaiki

- tanggapan

- mengakibatkan

- Reuters

- berjalan

- Rusia

- s

- sama

- melihat

- mengatakan

- mengatakan

- mengatakan

- melihat

- tampak

- disita

- senior

- rasa

- Server

- sisi

- penting

- situs web

- Keraguan

- lebih kecil

- So

- MEMECAHKAN

- beberapa

- sesuatu

- sumber

- Space

- khusus

- Meskipun

- juru bicara

- Disponsori

- penyebaran

- Masih

- dicuri

- Cerita

- Pemogokan

- seperti itu

- suplemen

- yakin

- mencurigakan

- sistem

- cerita

- target

- Satgas

- Teknis

- mengatakan

- jitu

- dari

- Terima kasih

- bahwa

- Grafik

- Inggris

- mereka

- Mereka

- kemudian

- Sana.

- Ini

- mereka

- berpikir

- ini

- meskipun?

- tiga

- waktu

- untuk

- NADA

- mengambil

- SAMA SEKALI

- truf

- Dua kali

- dua

- Uk

- Ukraina

- tidak terpengaruh

- utuh

- Memperbarui

- us

- Ekonomi AS

- Berharga

- Ve

- versi

- melalui

- wakil

- Wakil Presiden

- korban

- adalah

- Cara..

- we

- Situs Web

- minggu

- ketika

- yang

- SIAPA

- akan

- menghapus

- dengan

- Kerja

- akan

- menulis

- X

- tahun

- namun

- zephyrnet.dll