Hari-hari ini, kebanyakan dari kita memiliki telepon yang menampilkan nomor yang menelepon sebelum kita menjawab.

"Fitur" ini sebenarnya sudah ada sejak tahun 1960-an, dan dalam bahasa Inggris Amerika Utara dikenal sebagai ID penelepon, meskipun sebenarnya tidak mengidentifikasi penelepon, hanya nomor penelepon.

Di tempat lain di dunia berbahasa Inggris, Anda akan melihat namanya CLI digunakan sebagai gantinya, kependekan dari Memanggil Line Identifikasi, yang sekilas tampak sebagai istilah yang lebih baik dan lebih tepat.

Tapi ada satu hal: apakah Anda menyebutnya ID penelepon or CLI, itu tidak lebih berguna dalam mengidentifikasi nomor telepon sebenarnya penelepon daripada From: tajuk dalam email adalah mengidentifikasi pengirim email.

Tunjukkan apa yang Anda suka

Secara umum, scammer yang tahu apa yang mereka lakukan dapat mengelabui ponsel Anda agar menampilkan hampir semua nomor yang mereka suka sebagai sumber panggilan mereka.

Mari kita pikirkan apa artinya itu.

Jika Anda mendapat panggilan masuk dari nomor yang tidak Anda kenal, hampir pasti itu tidak dilakukan dari telepon milik siapa pun yang cukup Anda kenal untuk ada di daftar kontak Anda.

Oleh karena itu, sebagai tindakan keamanan dunia maya yang ditujukan untuk menghindari panggilan dari orang yang tidak ingin Anda dengar kabarnya, atau yang mungkin merupakan penipu, Anda dapat menggunakan frasa jargon tingkat positif palsu yang rendah untuk menggambarkan efektivitas CLI.

Positif palsu dalam konteks ini mewakili panggilan dari seseorang yang Anda kenal, menelepon dari nomor yang aman untuk dipercaya, salah terdeteksi, dan salah diblokir karena itu adalah nomor yang tidak Anda kenal.

Kesalahan semacam itu tidak mungkin terjadi, karena baik teman maupun penipu tidak akan berpura-pura menjadi seseorang yang tidak Anda kenal.

Namun kegunaan itu hanya bekerja dalam satu arah.

Sebagai tindakan keamanan siber untuk membantu Anda mengidentifikasi penelepon yang Anda percayai, CLI memiliki cara yang ekstrem masalah negatif palsu, artinya jika ada panggilan yang muncul dari Dad, atau Auntie Gladys, atau mungkin lebih penting lagi, dari Your Bank...

…lalu ada risiko yang signifikan bahwa itu adalah panggilan penipuan yang sengaja dimanipulasi untuk melewati Anda "Apakah saya tahu peneleponnya?" tes.

Tidak ada bukti apapun

Sederhananya: nomor yang muncul di ponsel Anda sebelum Anda menjawab panggilan hanya menyarankan siapa yang menelepon, dan harus tidak pernah digunakan sebagai “bukti” identitas penelepon.

Memang, hingga awal minggu ini, ada sistem crimeware-as-a-service online yang tersedia melalui situs web yang dinamai dengan tidak menyesal ispoof.cc, di mana calon penjahat vishing (phishing suara) dapat membeli layanan telepon melalui internet dengan spoofing nomor disertakan.

Dengan kata lain, untuk pengeluaran awal yang sederhana, scammers yang tidak cukup teknis untuk membuat server telepon internet penipuan mereka sendiri, tetapi yang memiliki semacam keterampilan rekayasa sosial yang membantu mereka memikat, atau menyesatkan, atau mengintimidasi korban. teleponnya…

… namun dapat muncul di telepon Anda sebagai kantor pajak, sebagai bank Anda, sebagai perusahaan asuransi Anda, sebagai ISP Anda, atau bahkan sebagai perusahaan telepon tempat Anda membeli layanan Anda sendiri.

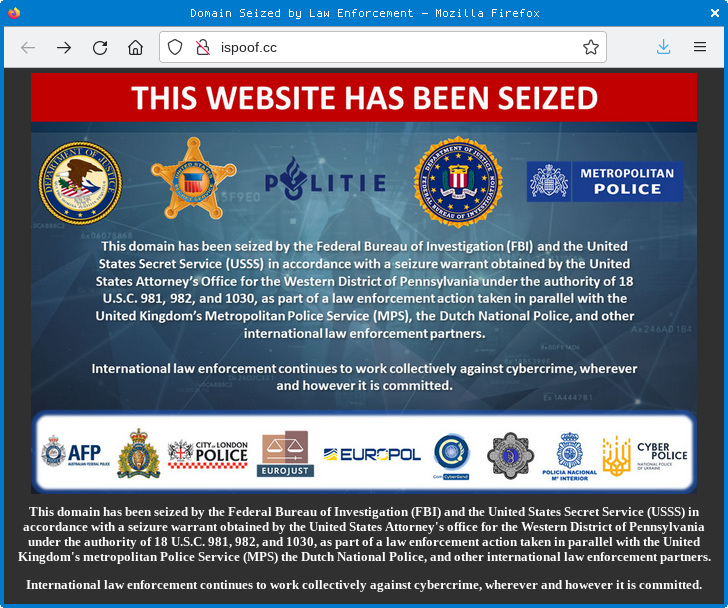

Kami menulis "hingga awal minggu ini" di atas karena situs iSpoof kini telah disita, berkat operasi anti-kejahatan dunia maya global yang melibatkan tim penegak hukum di setidaknya sepuluh negara berbeda (Australia, Kanada, Prancis, Jerman, Irlandia, Lituania, Belanda , Ukraina, Inggris Raya, dan Amerika Serikat):

Megabust dilakukan

Merebut domain clearweb dan mengambil penawarannya secara offline seringkali tidak cukup dengan sendirinya, paling tidak karena penjahat, jika mereka tetap bebas, seringkali masih dapat beroperasi di web gelap, di mana pencopotan jauh lebih sulit karena kesulitan melacak di mana server sebenarnya berada.

Atau penjahat hanya akan muncul lagi dengan domain baru, mungkin di bawah "nama merek" baru, dilayani oleh perusahaan hosting yang bahkan kurang teliti.

Namun dalam kasus ini, penyitaan domain segera didahului oleh sejumlah besar penangkapan – 142 sebenarnya, menurut Europol:

Otoritas peradilan dan penegakan hukum di Eropa, Australia, Amerika Serikat, Ukraina, dan Kanada telah menghapus situs web yang memungkinkan penipu menyamar sebagai perusahaan atau kontak tepercaya untuk mengakses informasi sensitif dari korban, sejenis kejahatan dunia maya yang dikenal sebagai 'spoofing'. Situs web tersebut diyakini telah menyebabkan kerugian di seluruh dunia diperkirakan lebih dari £100 juta (€115 juta).

Dalam aksi terkoordinasi yang dipimpin oleh Inggris dan didukung oleh Europol dan Eurojust, 142 tersangka telah ditangkap, termasuk administrator utama situs tersebut.

Lebih dari 100 penangkapan itu terjadi di Inggris saja, menurut Polisi Metropolitan London, hingga 200,000 korban Inggris ditipu untuk jutaan pound:

iSpoof mengizinkan pengguna, yang membayar layanan dalam Bitcoin, untuk menyamarkan nomor telepon mereka sehingga seolah-olah mereka menelepon dari sumber tepercaya. Proses ini dikenal sebagai 'spoofing'.

Penjahat mencoba mengelabui orang agar menyerahkan uang atau memberikan informasi sensitif seperti kode akses satu kali ke rekening bank.

Kerugian rata-rata dari mereka yang dilaporkan menjadi target diyakini mencapai £10,000.

Dalam 12 bulan hingga Agustus 2022, sekitar 10 juta panggilan penipuan dilakukan secara global melalui iSpoof, dengan sekitar 3.5 juta di antaranya dilakukan di Inggris.

Dari jumlah tersebut, 350,000 panggilan berlangsung lebih dari satu menit dan dilakukan ke 200,000 orang.

Menurut BBC, tersangka biang keladi adalah seorang berusia 34 tahun bernama Teejai Fletcher, yang telah ditahan sambil menunggu sidang di Southwark, London, pada 2022-12-06.

Apa yang harus dilakukan?

- TIPS 1. Perlakukan ID penelepon tidak lebih dari petunjuk.

Hal yang paling penting untuk diingat (dan untuk menjelaskan kepada teman dan keluarga mana pun yang menurut Anda rentan terhadap penipuan semacam ini) adalah ini: NOMOR PENELEPON YANG MUNCUL DI PONSEL ANDA SEBELUM ANDA MENJAWAB TIDAK MEMBUKTIKAN APA PUN.

Nomor ID penelepon itu tidak lebih baik daripada petunjuk samar tentang orang atau perusahaan yang sepertinya menelepon Anda.

Saat telepon Anda berdering dan beri nama panggilan dengan kata-kata Your Bank's Name Here, ingat bahwa kata-kata yang muncul berasal dari daftar kontak Anda sendiri, artinya tidak lebih dari nomor yang diberikan oleh penelepon cocok dengan entri yang Anda tambahkan sendiri ke kontak Anda.

Dengan kata lain, nomor yang terkait dengan panggilan masuk tidak memberikan "bukti identitas" lebih dari teks dalam Subject: baris email, yang berisi apa pun yang dipilih pengirim untuk diketik.

- TIP 2. Selalu lakukan panggilan resmi sendiri, menggunakan nomor yang dapat Anda percayai.

Jika Anda benar-benar perlu menghubungi organisasi seperti bank Anda melalui telepon, pastikan Anda melakukan panggilan, dan gunakan nomor yang Anda buat sendiri.

Misalnya, lihat laporan bank resmi baru-baru ini, periksa bagian belakang kartu bank Anda, atau bahkan kunjungi cabang dan tanyakan kepada anggota staf secara langsung nomor resmi yang harus Anda hubungi dalam keadaan darurat di masa mendatang.

- TIP 3. Jangan biarkan kebetulan meyakinkan Anda bahwa panggilan itu asli.

Jangan pernah menggunakan kebetulan sebagai “bukti” bahwa panggilan tersebut pasti asli, seperti menganggap bahwa panggilan tersebut “pasti” berasal dari bank hanya karena Anda mengalami masalah yang mengganggu dengan internet banking pagi ini, atau membayar pemasok baru untuk yang pertama. waktu sore ini saja.

Ingatlah bahwa scammer iSpoof melakukan setidaknya 3,500,000 panggilan di Inggris saja (dan 6.5 juta panggilan di tempat lain) selama periode 12 bulan, dengan scammer menempatkan rata-rata satu panggilan setiap tiga detik pada waktu yang paling mungkin dalam sehari, jadi kebetulan seperti ini tidak hanya mungkin, mereka juga tak terelakkan.

Penipu ini tidak bertujuan untuk menipu 3,500,000 orang dari masing-masing £10… pada kenyataannya, jauh lebih sedikit pekerjaan bagi mereka untuk menipu £10,000 masing-masing dari beberapa ribu orang, dengan menjadi beruntung dan melakukan kontak dengan beberapa ribu orang itu di sangat saat ketika mereka berada di mereka yang paling rentan.

- TIP 4. Hadir untuk teman dan keluarga yang rentan.

Pastikan bahwa teman dan keluarga yang menurut Anda rentan untuk dibujuk (atau digertak, bingung, dan diintimidasi) oleh penipu, tidak peduli bagaimana mereka pertama kali dihubungi, tahu bahwa mereka dapat dan harus meminta saran kepada Anda sebelum menyetujui apa pun melalui telepon.

Dan jika ada yang meminta mereka untuk melakukan sesuatu yang jelas-jelas mengganggu ruang digital pribadi mereka, seperti memasang Teamviewer agar mereka dapat masuk ke komputer, membacakan kode akses rahasia dari layar, atau memberi tahu mereka nomor identifikasi pribadi atau kata sandi…

…pastikan mereka tahu tidak apa-apa untuk menutup telepon tanpa mengucapkan sepatah kata pun, dan menghubungi Anda untuk memeriksa faktanya terlebih dahulu.

Oh, satu hal lagi: polisi London mengatakan bahwa selama penyelidikan ini, mereka memperoleh file database (kami menduga itu dari semacam sistem pencatatan panggilan) yang berisi 70,000,000 baris, dan bahwa mereka telah mengidentifikasi kekalahan 59,000 tersangka, di antaranya sekitar 100 telah ditangkap.

Jelas, para tersangka itu tidak anonim seperti yang mereka kira, jadi fokus polisi adalah yang pertama “mereka yang telah menghabiskan setidaknya £100 dari Bitcoin untuk menggunakan situs ini.”

Penipu yang lebih rendah dari urutan kekuasaan mungkin belum mendapatkan ketukan di pintu, tapi mungkin hanya masalah waktu…

PELAJARI LEBIH LANJUT TENTANG DIVERSIFIKASI CYBERCRIME, DAN CARA MELAWAN EFEKTIF, DI PODCAST LAPORAN ANCAMAN KAMI

Klik-dan-tarik gelombang suara di bawah untuk melompat ke titik mana pun. Anda juga bisa dengarkan langsung di Soundcloud.

Transkrip lengkap bagi mereka yang lebih suka membaca daripada mendengarkan.

Dengan Paul Ducklin dan John Shier.

Musik intro dan outro oleh Edith Mudge.

Anda dapat mendengarkan kami di SoundCloud, Podcast Apple, Google Podcast, Spotify, Mesin penjahit dan di mana pun podcast bagus ditemukan. Atau jatuhkan saja URL umpan RSS kami ke dalam podcatcher favorit Anda.

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Departemen Keamanan Dalam Negeri

- dompet digital

- Europol

- fbi

- firewall

- iSpoof

- Kaspersky

- Hukum & ketertiban

- malware

- mcafe

- Polisi Metropolitan

- Keamanan Telanjang

- BerikutnyaBLOC

- Phishing

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- pribadi

- mencari

- vishing-sebagai-layanan

- VPN

- website security

- zephyrnet.dll

![S3 Ep110: Spotlight on cyberthreats – pakar berbicara [Audio + Text] S3 Ep110: Sorotan pada ancaman siber – seorang pakar berbicara [Audio + Teks] PlatoBlockchain Data Intelligence. Pencarian Vertikal. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep113: Pwning the Windows kernel – penjahat yang menipu Microsoft [Audio + Text] S3 Ep113: Merusak kernel Windows – penjahat yang menipu Microsoft [Audio + Text] PlatoBlockchain Data Intelligence. Pencarian Vertikal. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep92: Log4Shell4Ever, tips perjalanan, dan penipuan [Audio + Teks] S3 Ep92: Log4Shell4Ever, tip perjalanan, dan penipuan [Audio + Teks] PlatoBlockchain Data Intelligence. Pencarian Vertikal. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-s3-ep92-1200-300x156.jpg)

![S3 Ep130: Buka pintu ruang garasi, HAL [Audio + Text] S3 Ep130: Buka pintu ruang garasi, HAL [Audio + Text]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)