L'importanza per le organizzazioni di capire chi sono i loro avversari e come operano contro i loro ambienti aziendali non può essere sottovalutata. L'approccio di un'organizzazione ai test di sicurezza informatica e ai miglioramenti della resilienza di fronte a un panorama di minacce sempre più instabile deve basarsi su questa prospettiva.

Gli elementi fondamentali di un programma di test della sicurezza informatica ben progettato dovrebbero essere quelli di aiutare l'organizzazione a identificare e correggere le vulnerabilità, sfidare continuamente le capacità di rilevamento e risposta, perfezionare le priorità di raccolta delle informazioni sulle minacce e migliorare la preparazione generale agli incidenti attraverso continui stress test dei piani di risposta. IL Costo di un report Data Breach 2022 di IBM mostra che il risparmio medio sui costi di violazione per le organizzazioni che testano regolarmente i piani di risposta agli incidenti è di $ 2.66 milioni (circa £ 2 milioni).

Sebbene non esista una soluzione valida per tutti, ecco cinque considerazioni chiave su cui le organizzazioni possono concentrarsi mentre sviluppano una strategia globale per costruire e mantenere un programma di test della sicurezza informatica.

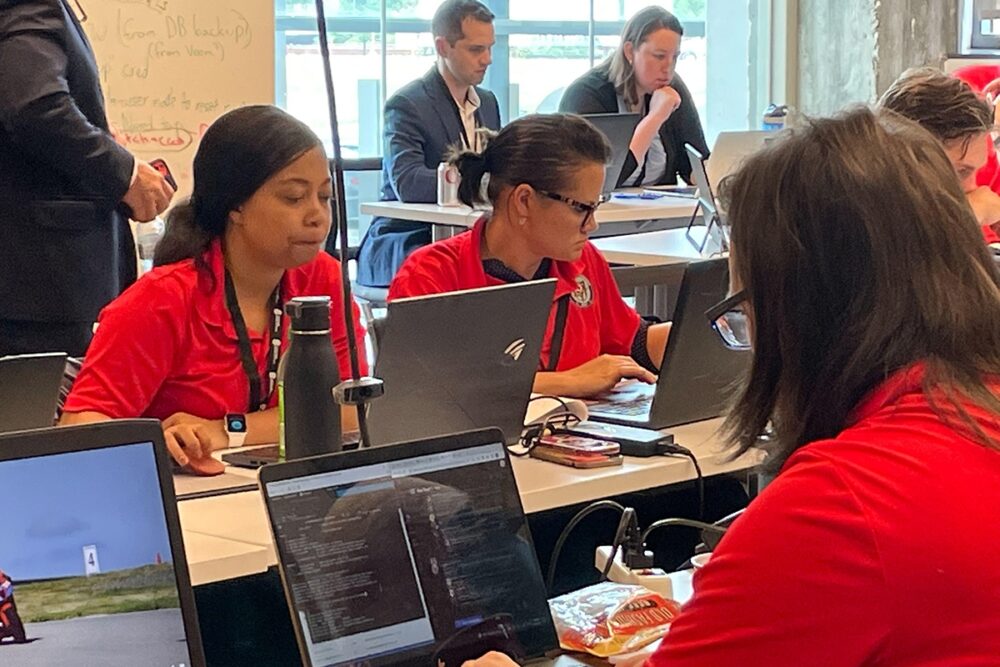

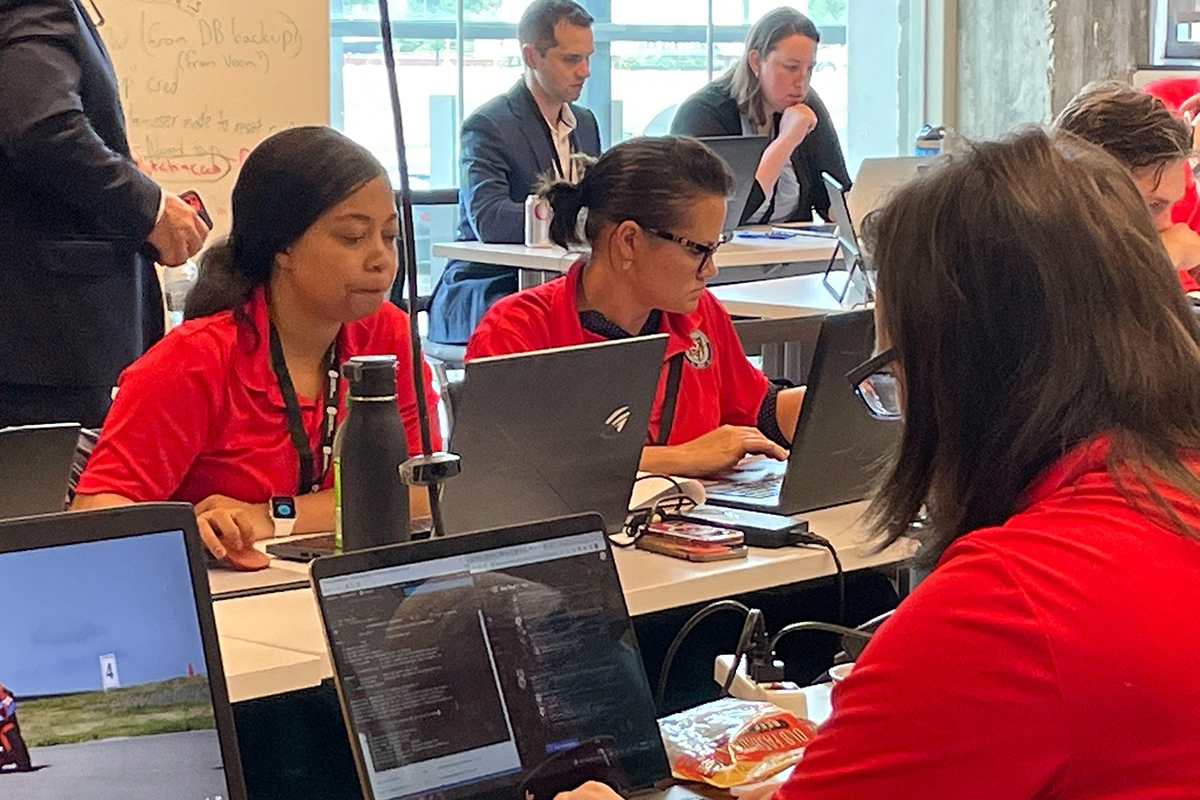

1. Collaborare tra i team

La collaborazione è il punto di forza dell'organizzazione, quindi i team di sicurezza dovrebbero concentrarsi sulla creazione di relazioni interne con gruppi diversi. I team di sicurezza dovrebbero ricordare che la componente umana è fondamentale e definire un processo chiaro per consentire efficacemente ai rappresentanti del centro operativo di sicurezza (SOC), del rischio/conformità, della gestione delle vulnerabilità (VM), della cyber threat intelligence (CTI) e delle funzioni di test di sicurezza di guidare la collaborazione.

Ove possibile, incoraggia questi team a discutere di persona. Ciò creerà un'opportunità per un rapporto tra team a livello personale e svilupperà un senso di cameratismo che contribuirà notevolmente al raggiungimento di un obiettivo comune.

La creazione di un quadro di governance che definisca responsabilità chiare e promuova comunicazioni trasparenti tra questi team per condividere rapidamente i risultati consentirà un migliore processo decisionale, una risposta agli incidenti più rapida e un apprezzamento completo delle capacità informatiche dell'organizzazione.

La collaborazione consente un maggiore apprezzamento delle reciproche tecniche e metodi, nonché lo scambio di conoscenze e competenze per migliorare le strategie di rilevamento e mitigazione delle minacce.

2. Seguire un approccio guidato dall'intelligence e basato sul rischio alla definizione dell'ambito

Un processo per curare continuamente l'intelligence sulle minacce dovrebbe consentire alle organizzazioni di creare e mantenere una libreria completa e aggiornata di scenari di attacco di base. Innanzitutto, determinare quali gruppi di attori della minaccia sono probabilmente motivati a prendere di mira l'organizzazione. La sovrapposizione di questo con scenari di base stabiliti aiuterà a definire un elenco completo di tattiche, tecniche e procedure (TTP).

Le organizzazioni hanno spesso diverse risorse nel proprio ambiente, il che rende difficile l'identificazione dei punti di rischio e la valutazione di dove e quanto denaro dovrebbe essere speso per l'identificazione e la risoluzione delle vulnerabilità. Potrebbe non essere realistico dal punto di vista temporale valutare l'elenco completo dei TTP identificati rispetto a tutte le attività in questione.

Un approccio più basato sul rischio consiste nel ritagliarsi un sottoinsieme plausibile di sequenze TTP e combinare in modo creativo i dettagli dell'infrastruttura e del software, senza essere vincolati a un'ampia lista di controllo. Questo crea sottoscenari mirati su cui il team di simulazione dell'attacco può concentrarsi inizialmente.

Questo approccio aiuterà i CISO a misurare in modo più granulare la forza delle mitigazioni pratiche esistenti e a identificare le aree ad alta priorità tra i servizi aziendali critici, utilizzando al contempo in modo ottimale le risorse esistenti.

3. Eseguire stress test continui dei controlli di difesa informatica

Sfrutta gli scenari e l'elenco di priorità dei TTP definiti per esercitare costantemente la risposta tecnica e aziendale dell'organizzazione. Il sottoinsieme degli scenari dovrebbe aumentare di complessità man mano che il file programma di risposta agli incidenti matura. Laddove il team di sicurezza ha fallito in precedenza, questi scenari devono essere ripetuti in modo che l'organizzazione possa migliorare il processo in caso di attacco reale.

È importante selezionare tattiche "basse e lente" che il SOC possa rilevare e che il team VM possa porre rimedio, ma non rendere le cose troppo facili. La selezione accurata dei TTP più difficili da difendere per il SOC incoraggia questi team ad affinare costantemente la loro tecnica, oltre a spingere l'organizzazione ad aggiornare le strategie di risposta.

La scelta tra complessità, furtività e velocità sarà guidata dal profilo di rischio dell'organizzazione e dalle priorità delle minacce che hanno contribuito a plasmare lo scenario specifico per i test.

4. Impostare le metriche per la comprensione condivisa e il monitoraggio dei miglioramenti

I criteri di successo devono essere definiti e monitorati per dimostrare la riduzione complessiva del rischio per le risorse organizzative. Metriche come tempi di rilevamento e/o risposta ridotti, una diminuzione degli attacchi riusciti e così via sono utili per articolare in modo efficace i miglioramenti alla scheda.

È utile confrontare i risultati di penetration test precedenti e successivi, esercitazioni di red team e/o simulazioni di attacchi mirati, concentrandosi sul numero di vulnerabilità ad alto rischio identificate e sfruttate, nonché sul tasso di successo complessivo per i tester.

Essere in grado di analizzare i cambiamenti nel panorama delle minacce e dimostrare una maggiore capacità di mitigare le minacce attuali e in evoluzione aiuterà i CISO a dimostrare una migliore riduzione del rischio.

5. Stabilire canali di feedback per guidare i miglioramenti del processo

Suddividi le osservazioni dei test rispetto ai TTP eseguiti insieme alle mitigazioni attuabili identificate lungo la catena di attacco. I risultati dei test forniranno anche una migliore comprensione di quali vulnerabilità hanno maggiori probabilità di essere sfruttate e possono aiutare a perfezionare la definizione delle priorità dei rischi nel processo VM.

La condivisione di questi risultati in tempo reale con il team CTI consente loro di monitorare potenziali minacce che potrebbero sfruttare le vulnerabilità, migliorare la comprensione teorica delle minacce documentate e fornire informazioni su vulnerabilità precedentemente sconosciute, nonché aiutare a stabilire le priorità delle aree per ulteriori ricerche e analisi.

Un dashboard centralizzato per aggregare i risultati dei test in tempo reale dal campo, che può fornire alle parti interessate del team SOC pertinenti le lacune identificate negli strumenti di monitoraggio della sicurezza e nei sistemi di avviso, è estremamente utile.

Fornire un file campo di allenamento mettere in pratica e convalidare i piani IR e identificare le aree in cui i tempi di risposta devono essere migliorati, è utile per migliorare la preparazione generale agli incidenti.

L'obiettivo finale

Il Prospettive globali sulla sicurezza informatica del WEF 2023 afferma che il 43% dei leader aziendali ritiene che la propria organizzazione sarà probabilmente colpita da un grave attacco entro i prossimi due anni. Una modifica onnicomprensiva ai test di sicurezza informatica, attraverso una maggiore collaborazione e migliori processi di gestione del rischio, migliora la resilienza agli attacchi informatici.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoAiStream. Intelligenza dei dati Web3. Conoscenza amplificata. Accedi qui.

- Coniare il futuro con Adryenn Ashley. Accedi qui.

- Acquista e vendi azioni in società PRE-IPO con PREIPO®. Accedi qui.

- Fonte: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :È

- :non

- :Dove

- 2022

- 66

- a

- capacità

- capace

- il raggiungimento

- operanti in

- contro

- aiuto

- Tutti

- consentire

- consente

- lungo

- anche

- an

- .

- analizzare

- ed

- apprezzamento

- approccio

- SONO

- aree

- in giro

- AS

- valutare

- Attività

- At

- attacco

- attacchi

- media

- Linea di base

- BE

- essendo

- CREDIAMO

- Meglio

- fra

- tavola

- Bound

- violazione

- costruire

- Costruzione

- affari

- ma

- by

- cameratismo

- Materiale

- non può

- funzionalità

- attentamente

- centro

- centralizzata

- catena

- Challenge

- il cambiamento

- Modifiche

- canali

- scegliere

- pulire campo

- collaboreranno

- collaborazione

- Uncommon

- Comunicazioni

- confrontare

- complessità

- conformità

- componente

- globale

- Considerazioni

- costantemente

- continuo

- continuamente

- contribuito

- Nucleo

- Costo

- risparmi

- creare

- crea

- criteri

- critico

- Corrente

- Cyber

- attacchi informatici

- Cybersecurity

- cruscotto

- dati

- violazione di dati

- Decision Making

- diminuire

- Difesa

- definito

- definisce

- dimostrare

- dettagli

- rivelazione

- Determinare

- sviluppare

- in via di sviluppo

- diverso

- difficile

- discussioni

- don

- giù

- guidare

- spinto

- ogni

- facile

- in maniera efficace

- elementi

- enable

- incoraggiare

- incoraggia

- fine

- accrescere

- migliorata

- Migliora

- Impresa

- Ambiente

- ambienti

- stabilire

- sviluppate

- Evento

- evoluzione

- exchange

- Esercitare

- esistere

- esistente

- competenza

- Sfruttare

- Exploited

- estensivo

- estremamente

- Faccia

- fallito

- più veloce

- feedback

- campo

- I risultati

- Nome

- Focus

- messa a fuoco

- seguire

- Nel

- Contesto

- da

- pieno

- funzioni

- ulteriormente

- lacune

- raccolta

- globali

- Go

- scopo

- la governance

- Gruppo

- Avere

- Aiuto

- aiuta

- qui

- Alta

- alto rischio

- Colpire

- Come

- HTTPS

- umano

- IBM

- Identificazione

- identificato

- identificare

- identificazione

- importanza

- importante

- competenze

- migliorata

- miglioramento

- miglioramenti

- in

- di persona

- incidente

- risposta agli incidenti

- Aumento

- è aumentato

- sempre più

- Infrastruttura

- inizialmente

- intuizione

- Intelligence

- interno

- ai miglioramenti

- IT

- jpg

- Le

- conoscenze

- paesaggio

- capi

- Livello

- Biblioteca

- si trova

- probabile

- Lista

- Lunghi

- mantenere

- maggiore

- make

- FA

- gestione

- matura

- Maggio..

- misurare

- metodi

- Metrica

- milione

- Ridurre la perdita dienergia con una

- attenuazione

- soldi

- Monitorare

- monitoraggio

- Scopri di più

- maggior parte

- motivato

- molti

- devono obbligatoriamente:

- Bisogno

- GENERAZIONE

- no

- numero

- of

- di frequente

- on

- operare

- Operazioni

- Opportunità

- organizzazione

- organizzativa

- organizzazioni

- Altro

- su

- Outlook

- complessivo

- penetrazione

- Eseguire

- cronologia

- prospettiva

- piani

- Platone

- Platone Data Intelligence

- PlatoneDati

- plausibile

- punti

- possibile

- potenziale

- Pratico

- pratica

- precedente

- in precedenza

- prioritizzazione

- Dare priorità

- priorità

- priorità

- procedure

- processi

- i processi

- Profilo

- Programma

- promuove

- fornire

- fornisce

- Spingi

- rapidamente

- tasso

- di rose

- tempo reale

- realistico

- Rosso

- Ridotto

- riduzione

- raffinare

- regolarmente

- Relazioni

- pertinente

- ricorda

- ripetuto

- rapporto

- Rappresentanti

- riparazioni

- elasticità

- Risorse

- risposta

- responsabilità

- Risultati

- Rischio

- gestione del rischio

- s

- Risparmio

- scenario

- Scenari

- portata

- problemi di

- Selezione

- senso

- Servizi

- set

- alcuni

- sagomatura

- Condividi

- condiviso

- dovrebbero

- Spettacoli

- simulazione

- So

- Software

- soluzione

- specifico

- velocità

- esaurito

- stakeholder

- stati

- Stealth

- strategie

- Strategia

- forza

- successivo

- il successo

- di successo

- tale

- SISTEMI DI TRATTAMENTO

- tattica

- Target

- mirata

- team

- le squadre

- Consulenza

- tecniche

- test

- tester

- Testing

- test

- che

- Il

- loro

- Li

- teorico

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- cose

- questo

- minaccia

- minacce

- Attraverso

- tempo

- volte

- sincronizzazione

- a

- pure

- strumenti

- trasparente

- seconda

- capire

- e una comprensione reciproca

- Sconosciuto

- up-to-date

- Aggiornanento

- Utilizzando

- CONVALIDARE

- volatile

- vulnerabilità

- vulnerabilità

- Modo..

- modi

- WELL

- quale

- while

- OMS

- volere

- con

- entro

- senza

- anni

- zefiro