Le versioni cloud del gestore della piattaforma di sviluppo software JetBrains TeamCity sono già state aggiornate contro una nuova coppia di vulnerabilità critiche, ma le distribuzioni locali necessitano di patch immediate, ha avvertito questa settimana un avviso di sicurezza del fornitore.

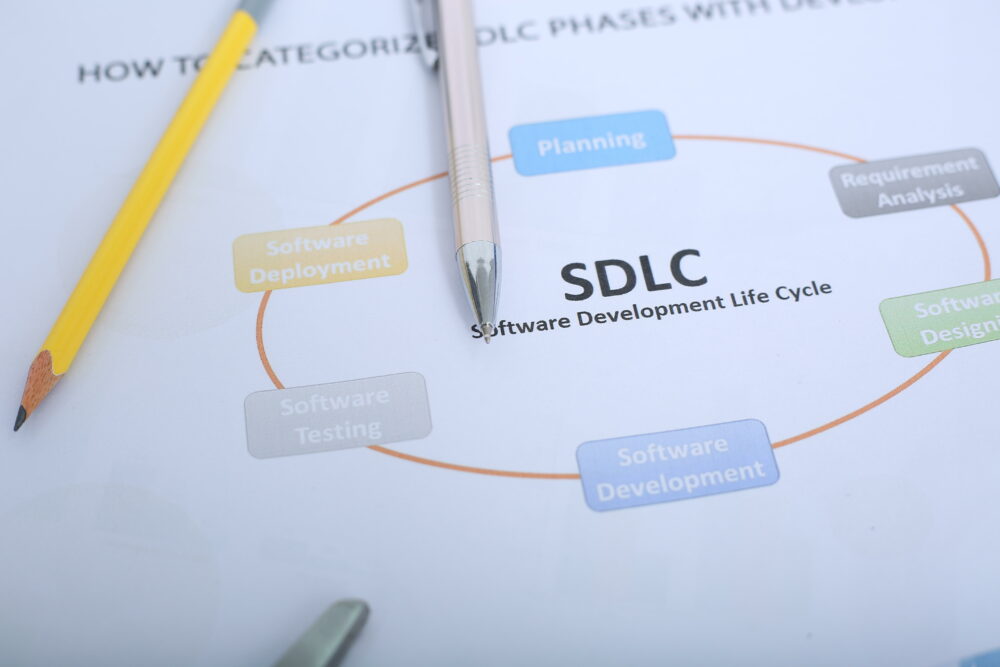

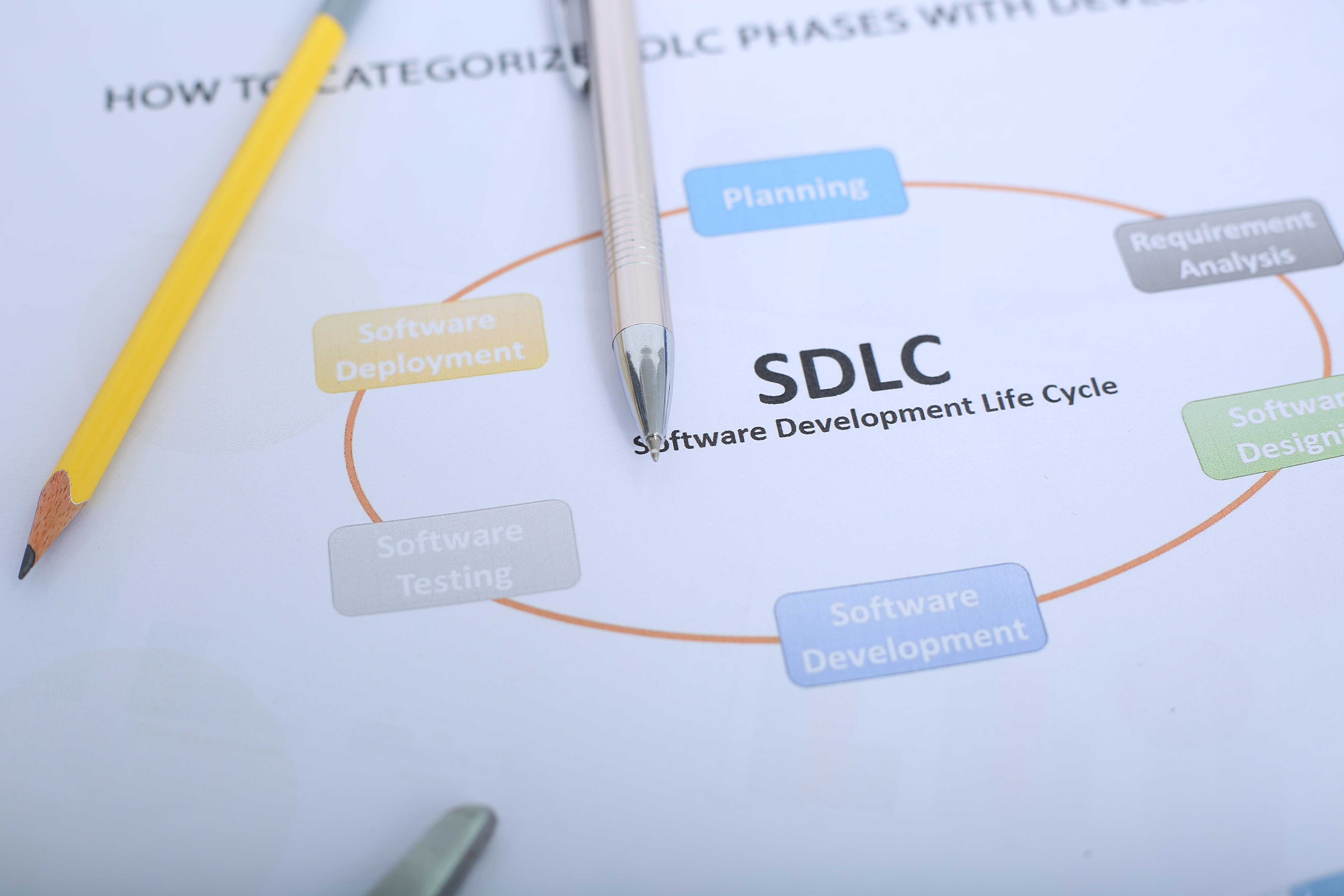

Questo è il secondo round vulnerabilità critiche di TeamCity negli ultimi due mesi. Le conseguenze potrebbero essere ampie: la piattaforma SDLC (Software Development Lifecycle) dell'azienda viene utilizzata da 30,000 organizzazioni, tra cui Citibank, Nike e Ferrari.

Lo strumento TeamCity gestisce la pipeline CI/CD di sviluppo software, ovvero il processo mediante il quale il codice viene creato, testato e distribuito. Le nuove vulnerabilità, tracciate sotto CVE-2024-27198 e CVE-2024-27199, potrebbero consentire agli autori delle minacce di aggirare l'autenticazione e ottenere il controllo amministrativo del server TeamCity della vittima, secondo un post sul blog di TeamCity.

I difetti sono stati individuati e segnalati da Rapid7 a febbraio, ha aggiunto la società. Il team di Rapid7 è pronto a rilasciare a breve tutti i dettagli tecnici, rendendo imperativo per i team che eseguono le versioni locali di TeamCity fino al 2023.11.3 aggiornare i propri sistemi prima che gli autori delle minacce colgano l'opportunità, ha informato la società.

Oltre a rilasciare una versione aggiornata di TeamCity, 2023-11.4, il fornitore ha offerto un plug-in per patch di sicurezza per i team che non sono in grado di eseguire l'aggiornamento rapidamente.

L'ambiente CI/CD è fondamentale per la catena di fornitura del software, rendendolo un vettore di attacco interessante per i sofisticati gruppi APT (Advanced Persistent Threat).

Il bug di JetBrains TeamCity mette in pericolo la catena di fornitura del software

Alla fine del 2023, i governi di tutto il mondo hanno lanciato l’allarme che il gruppo russo APT29 (noto anche come Nobelium, Midnight Blizzard e Cozy Bear), il gruppo minaccioso dietro la crisi del 2020, Attacco SolarWinds) stava sfruttando attivamente un metodo simile vulnerabilità in JetBrains TeamCity ciò potrebbe anche consentire attacchi informatici alla catena di fornitura del software.

"La capacità di un utente malintenzionato non autenticato di aggirare i controlli di autenticazione e ottenere il controllo amministrativo rappresenta un rischio significativo non solo per l'ambiente circostante ma anche per l'integrità e la sicurezza del software sviluppato e distribuito attraverso tali pipeline CI/CD compromesse", Ryan Smith , responsabile del prodotto per Deepfence, ha dichiarato in una nota.

Smith ha aggiunto che i dati mostrano un “notevole aumento” sia del volume che della complessità degli attacchi informatici alla catena di fornitura del software in generale.

“Il recente incidente di JetBrains serve a ricordare fortemente l’importanza di una gestione tempestiva delle vulnerabilità e di strategie proattive di rilevamento delle minacce”, ha affermato Smith. “Promuovendo una cultura di agilità e resilienza, le organizzazioni possono migliorare la propria capacità di contrastare le minacce emergenti e salvaguardare le proprie risorse digitali in modo efficace”.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :È

- :non

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- capacità

- Secondo

- operanti in

- attivamente

- attori

- aggiunto

- aggiunta

- Admin

- amministrativo

- Avanzate

- consigliato

- consultivo

- contro

- aka

- allarme

- consentire

- già

- anche

- an

- ed

- APT

- AS

- Attività

- attacco

- aggressore

- attraente

- Autenticazione

- BE

- Orso

- stato

- prima

- dietro

- essendo

- entrambi

- Insetto

- bug

- costruito

- ma

- by

- aggirare

- Materiale

- lotta

- catena

- Controlli

- Citibank

- codice

- azienda

- complessità

- Compromissione

- di controllo

- potuto

- critico

- criticità

- Cultura

- attacchi informatici

- dati

- schierato

- implementazioni

- dettagli

- rivelazione

- sviluppato

- Mercato

- digitale

- Risorse digitali

- in maniera efficace

- emergenti del mondo

- accrescere

- Ambiente

- sfruttando

- Febbraio

- Ferrari

- difetti

- Nel

- promozione

- essere trovato

- da

- pieno

- fondamentale

- Guadagno

- Generale

- ottenere

- I governi

- Gruppo

- Gruppo

- Avere

- capo

- HTTPS

- immediato

- imperativo

- in

- incidente

- Compreso

- interezza

- IT

- jpg

- In ritardo

- ciclo di vita

- Fare

- gestione

- direttore

- gestisce

- mezzanotte

- mese

- Bisogno

- New

- NIKE

- notevole

- of

- offerto

- esclusivamente

- su

- Opportunità

- organizzazioni

- coppia

- passato

- Toppa

- patching

- conduttura

- piattaforma

- Platone

- Platone Data Intelligence

- PlatoneDati

- plug-in

- in bilico

- pone

- Post

- Proactive

- processi

- Prodotto

- rapidamente

- sollevato

- ramificazioni

- recente

- rilasciare

- rilascio

- promemoria

- Segnalati

- elasticità

- Rischio

- tondo

- running

- russo

- Ryan

- s

- salvaguardia

- Suddetto

- Secondo

- problemi di

- patch di sicurezza

- server

- serve

- Spettacoli

- significativa

- simile

- fabbro

- Software

- lo sviluppo del software

- catena di fornitura del software

- sofisticato

- rigido

- dichiarazione

- strategie

- tale

- fornire

- supply chain

- SISTEMI DI TRATTAMENTO

- team

- le squadre

- Consulenza

- testato

- che

- Il

- loro

- questo

- questa settimana

- minaccia

- attori della minaccia

- minacce

- Attraverso

- contrastare

- a

- seconda

- incapace

- per

- aggiornato

- upgrade

- utilizzato

- venditore

- versione

- versioni

- Vittima

- volume

- vulnerabilità

- vulnerabilità

- avvertito

- Prima

- settimana

- sono stati

- quale

- largo

- In tutto il mondo

- zefiro