È un mondo spietato per i truffatori di criptovalute.

I nuovi rapporti hanno appena rivelato come un individuo ha identificato i truffatori di criptovalute per derubarli dei loro fondi illeciti.

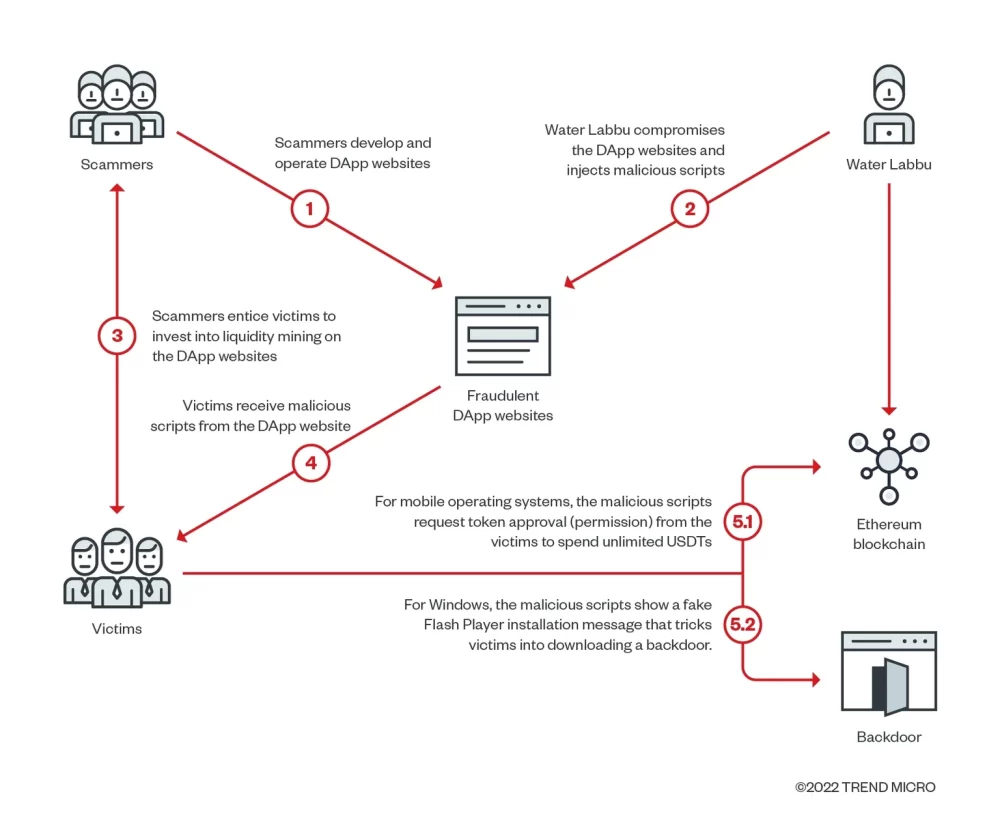

I truffatori di criptovalute utilizzano spesso tecniche di ingegneria sociale per interagire con le vittime e convincerle a separarsi dai loro sudati guadagni. I truffatori lo fanno inviando fondi direttamente ai truffatori o fornendo le autorizzazioni necessarie per ottenere l'accesso ai portafogli.

Secondo quanto riferito, Water Labbu, il nome dell'individuo che ha derubato i truffatori, ha sfruttato un metodo simile per rubare criptovalute, ottenendo i permessi di accesso ai portafogli delle loro vittime. Tuttavia, non hanno utilizzato alcun tipo di ingegneria sociale, lasciando il lavoro sporco ai truffatori originali.

Invece di creare i propri siti Web di truffa, Water Labbu ha compromesso i siti Web di altri truffatori che si spacciavano per applicazioni decentralizzate legittime (dApps) e vi ha iniettato codice JavaScript dannoso.

In agguato nell'ombra, Water Labbu ha atteso pazientemente che le vittime di alto valore collegassero i loro portafogli a una dApp truffa, prima di iniettare un payload JavaScript in quel sito Web per rubare i fondi.

Nulla è cambiato per le vittime del truffatore originale: sono state ancora derubate. L'unica differenza è che Water Labbu ha iniziato a sottrarre criptovalute ai truffatori, dirottando i fondi sui propri portafogli.

"La richiesta è camuffata per sembrare inviata da un sito Web compromesso e richiede l'autorizzazione a trasferire un importo quasi illimitato di USD Tether dal portafoglio del target”, si legge in Trend Micro rapporto.

Water Labbu se la cava con oltre $ 300,000

In un'istanza identificata, lo script dannoso è stato scaricato correttamente USDT da due indirizzi, scambiandoli sul Uniswap scambio-prima al USDC stablecoin e poi a Ethereum (ETH)—prima di inviare i fondi ETH al Tornado Cash mixer.

Il rapporto ha anche rilevato che Water Labbu ha utilizzato metodi diversi per diversi sistemi operativi. Ad esempio, se la vittima ha caricato lo script da un desktop che esegue Windows, ha restituito un altro script che mostra un falso messaggio di aggiornamento Flash che chiede alla vittima di scaricare un file eseguibile dannoso.

Trend Micro ha affermato che Water Labbu ha compromesso almeno 45 siti Web truffa, la maggior parte dei quali segue il cosiddetto "impegno di liquidità mineraria senza perdite" modello, i pericoli di cui le forze dell'ordine allertato all'inizio di quest'anno.

Secondo gli analisti della sicurezza, il profitto realizzato da Water Labbu è stimato in almeno $ 316,728 sulla base dei registri delle transazioni di nove vittime identificate.

Rimani aggiornato sulle notizie crittografiche, ricevi aggiornamenti quotidiani nella tua casella di posta.

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- affari

- coinbase

- geniale

- Consenso

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- decrypt

- DeFi

- Risorse digitali

- Ethereum

- machine learning

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- W3

- zefiro

Di più da decrypt

The Machines Arena Game Preview: è questo il prossimo Overwatch? – Decifrare

Il fondatore di MakerDAO chiede a DAI di abbandonare il dollaro in mezzo a Tornado Cash Fallout

Il presidente di El Salvador insiste che l'uso di Bitcoin non sarà obbligatorio

Oltre 1 miliardo di dollari di Ethereum sono stati bruciati dall'hard fork di Londra

Report Blast Bitcoin Mining per inquinamento, ma i Bitcoiner non lo stanno comprando

Il prezzo di Ethereum aumenta del 10% in mezzo alla rinascita di NFT, superando Bitcoin

Jonas Surmann di DeFi Chain al Mainnet 2022: come la DeFi resisterà a Crypto Winter

La SEC rinvia nuovamente la decisione sull'ETF su Grayscale Ethereum – Decrypt

Bitcoin si aggira vicino ai massimi annuali mentre l'halving e l'ETF incombono – Decrypt

TikTok rilascerà NFT di Ethereum con Lil Nas X, Gary Vee, Grimes

Entra nell'"Unioverse": il gioco di fantascienza cinematografica prende forma su Polygon – Decrypt