Momento della lettura: 5 verbale

Momento della lettura: 5 verbale

AGGIORNAMENTO E CORREZIONE: Konica Minolta C224e non ti invia pericolose e-mail di phishing. Gli hacker dannosi hanno creato un'e-mail e un file progettati per sembrare un documento scansionato legittimo da un Konica Minolta C224e, tuttavia, il file non proviene da un Konica Minolta C224e e non contiene un documento scansionato. Ti consigliamo di verificare l'origine dell'email.

Sono stati un agosto e un settembre impegnativi per il Comodo Threat Intelligence Lab, incluso un file scoperta di successo sui "leader" IT e di sicurezza senior di Equifax

e la scoperta di 2 nuovi attacchi di phishing ransomware ad agosto (più su quelli successivi).

L'ultima esclusiva è la scoperta da parte del Lab di un'ondata di fine settembre di nuovo ransomware attacchi di phishing, basati sugli attacchi scoperti per la prima volta da Comodo Threat intelligence Lab questa estate. Questa nuovissima campagna imita i fornitori della tua organizzazione e persino la tua fidata copiatrice / scanner / stampante da ufficio del leader del settore Konica Minolta. Utilizza l'ingegneria sociale per coinvolgere le vittime ed è progettato con cura per sfuggire agli strumenti basati su algoritmi di apprendimento automatico dei principali fornitori di sicurezza informatica, infettare le macchine, crittografare i loro dati ed estrarre un riscatto in bitcoin. Ecco la schermata della richiesta di riscatto vista dalle vittime negli attacchi del 18-21 settembre 2017:

Questa nuova ondata di attacchi ransomware utilizza una botnet di computer zombie (solitamente connessi alla rete tramite noti ISP) per coordinare un attacco di phishing che invia le e-mail agli account delle vittime. Come con il IKARUS attacchi dilapidati rispettivamente all'inizio e alla fine di agosto 2017, questa campagna utilizza un payload ransomware "Locky".

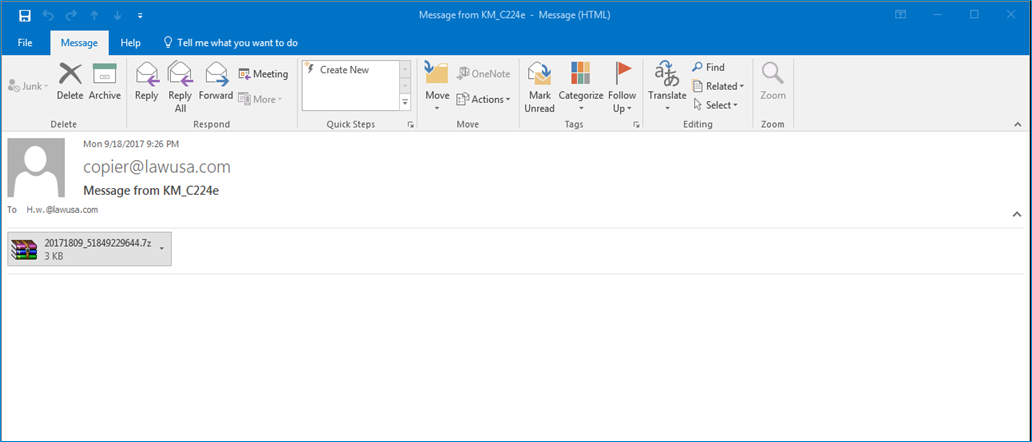

Il più grande dei due attacchi in quest'ultimo Locky Ransomware wave viene presentato come un documento scansionato inviato via e-mail dallo scanner / stampante della tua organizzazione (ma in realtà proviene da un computer hacker-controller esterno). I dipendenti oggi scansionano i documenti originali sullo scanner / stampante dell'azienda e li inviano tramite e-mail a se stessi e ad altri come pratica standard, quindi questa e-mail carica di malware sembra abbastanza innocente ma è tutt'altro che innocua (e sicuramente non proviene dalla fotocopiatrice Konica Minolta della tua organizzazione scanner). Quanto innocuo? Vedere l'email di seguito.

Un elemento della raffinatezza qui è che l'e-mail inviata dagli hacker include il numero di modello dello scanner / stampante che appartiene a Konica Minolta C224e, uno dei modelli più popolari tra scanner / stampanti aziendali, comunemente usato in Europa, Sud America e Nord America , Asiatici e altri mercati globali.

Entrambe le campagne sono iniziate il 18 settembre 2017 e sembrano essere effettivamente terminate il 21 settembre 2017, ma dovremmo tutti aspettarci attacchi simili nel prossimo futuro.

I documenti crittografati in entrambi i nuovi attacchi di settembre hanno un ".ykcol"E i file" .vbs "vengono distribuiti tramite posta elettronica. Ciò dimostra che gli autori di malware stanno sviluppando e modificando metodi per raggiungere più utenti e aggirare gli approcci di sicurezza che utilizzano l'apprendimento automatico e il riconoscimento dei modelli.

Ecco una mappa del calore del primo nuovo attacco del 18 settembre 2017, con il "Messaggio da KM_C224e"Oggetto seguito dai paesi di origine delle macchine utilizzate nella botnet per inviare le e-mail:

| Paese | Somma: conteggio delle email |

| Vietnam | 26,985 |

| Messico | 14,793 |

| India | 6,190 |

| Indonesia | 4,154 |

Gli ISP in generale sono stati pesantemente cooptati in questo attacco, il che indica sia la sofisticazione dell'attacco che una difesa informatica inadeguata ai loro endpoint e con la propria rete e soluzioni per la sicurezza del sito web. Come per gli attacchi di agosto, molti server e dispositivi in Vietnam e Messico sono stati utilizzati per eseguire gli attacchi globali. Ecco i principali possessori di range rilevati nell'attacco "Message from KM_C224e":

| Proprietario della gamma | Somma: conteggio delle email |

| Vietnam Poste e telecomunicazioni (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

Il più piccolo dei due poli di questa campagna di settembre invia email di phishing con oggetto "Stato della fattura" e sembra provenire da un fornitore locale, includendo anche un saluto di "Ciao", una cortese richiesta di visualizzare l'allegato e un firma e contatti dettagli da un dipendente di un fornitore fittizio. Di nuovo, nota quanto sia familiare l'email

chiunque si occupi di finanza o lavori con fornitori esterni:

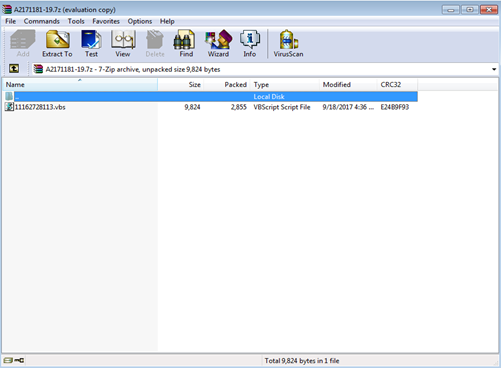

Quando si fa clic sull'allegato, appare come un file compresso da decomprimere:

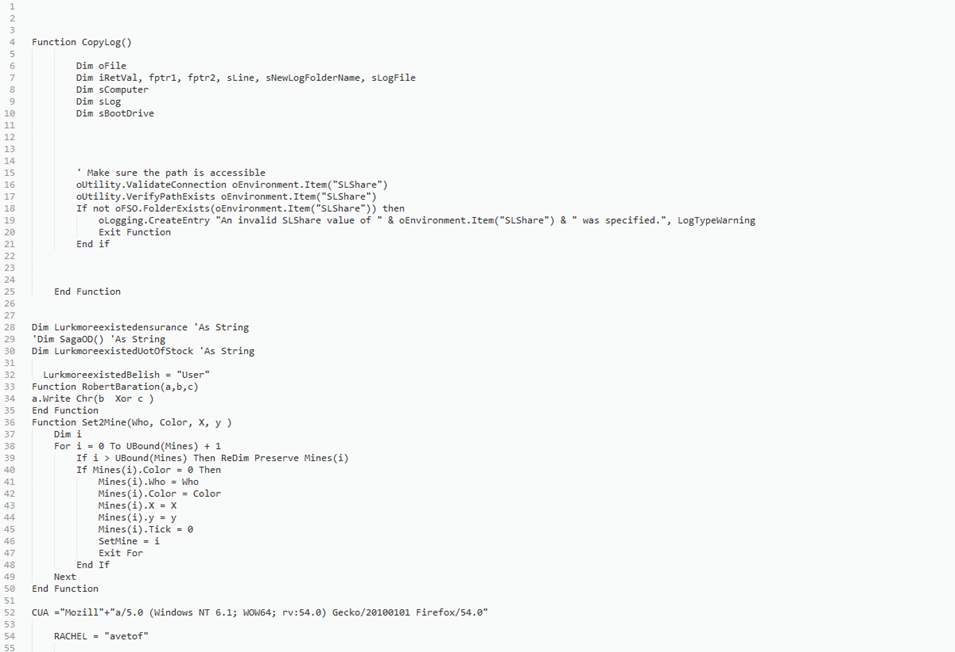

Qui puoi vedere un esempio dello scripting, che è abbastanza diverso da quello utilizzato negli attacchi all'inizio di agosto 2017.

La gamma di richieste di riscatto da 5 bitcoin a 1 bitcoin in entrambi i nuovi casi rispecchia quella degli attacchi di agosto. Il 18 settembre 2017 il valore di 1 bitcoin era pari a poco più di $ 4000.00 dollari USA (e 3467.00 euro).

Per l'attacco del 18 settembre 2017 con il "Stato della fattura"Oggetto, le Americhe, l'Europa, l'India e il Sud-est asiatico sono stati colpiti pesantemente, ma anche l'Africa, l'Australia e molte altre isole sono state colpite da questi attacchi.

Gli esperti di phishing e trojan del Comodo Threat Intelligence Lab (parte di Comodo Threat Research Labs) hanno rilevato e analizzato più di 110,000 istanze di e-mail di phishing su endpoint protetti da Comodo solo nei primi tre giorni di questa campagna di settembre 2017.

Gli allegati venivano letti negli endpoint protetti da Comodo come "file sconosciuti", messi in contenimento e negato l'ingresso fino a quando non venivano analizzati dalla tecnologia di Comodo e, in questo caso, dal laboratorio esperti umani.

L'analisi del laboratorio delle e-mail inviate nel "Messaggio da KM_C224e"La campagna di phishing ha rivelato questi dati di attacco: 19,886 diversi indirizzi IP utilizzati da 139 diversi domini di primo livello con codice paese.

Il "Stato della fattura"Attacco ha utilizzato 12,367 diversi indirizzi IP da 142 domini di codice di paese. Ci sono un totale di 255 domini di codice paese di primo livello gestiti dall'Internet Assigned Numbers Authority (IANA), il che significa che entrambi questi nuovi attacchi hanno preso di mira oltre la metà degli stati nazione sulla terra.

“Questi tipi di attacchi utilizzano sia botnet di server che PC individuali e nuove tecniche di phishing che utilizzano ingegneria sociale per impiegati e manager ignari. Ciò consente a un team molto piccolo di hacker di infiltrarsi in migliaia di organizzazioni e sconfiggere l'intelligenza artificiale e l'apprendimento automatico strumenti di protezione degli endpoint, anche quelli in testa al recente Magic Quadrant di Gartner. " ha detto Fatih Orhan, capo del Comodo Threat Intelligence Lab e Comodo Laboratori di ricerca sulle minacce (CTRL). “Poiché il nuovo ransomware appare come un file sconosciuto, è necessaria una posizione di sicurezza del 100% 'negazione predefinita' per bloccarlo o contenerlo all'endpoint o al confine di rete; richiede anche occhi umani e analisi per determinare in ultima analisi di cosa si tratta, in questo caso, nuovo ransomware ".

Vuoi un'immersione più approfondita nei dati di attacco? Controlla il nuovo Comodo Threat Intelligence Lab "RAPPORTO SPECIALE: SETTEMBRE 2017 - ATTACCHI DI PHISHING RANSOMWARE ATTIRANO DIPENDENTI, STRUMENTI DI APPRENDIMENTO MACCHINE BEAT (Parte III della serie Evolving IKARUSdilapidated e Locky Ransomware). " Il rapporto speciale è uno dei tanti inclusi con un abbonamento gratuito agli aggiornamenti di Lab all'indirizzo https://comodo.com/lab. Fornisce una copertura approfondita dell'ondata di attacchi del 18-21 settembre 2017, con ulteriori analisi e con appendici che includono maggiori dettagli sulle fonti e sulle macchine utilizzate negli attacchi. L'abbonamento agli aggiornamenti del laboratorio include anche le parti I e II della serie "Rapporto speciale: IKARUSdilapidated Locky Ransomware" e fornisce anche il "Aggiornamento settimanale"E video" Aggiornamento speciale ". Iscriviti oggi a comodo.com/lab.

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 2017

- 7

- a

- AI

- WRI

- conti

- effettivamente

- indirizzi

- Africa

- Tutti

- americano

- Americas

- tra

- .

- ed

- apparire

- approcci

- Asia

- asiatico

- addetto

- attacco

- attacchi

- AGOSTO

- Australia

- autorità

- gli autori

- essendo

- sotto

- Bitcoin

- Bitcoin

- Bloccare

- Blog

- Botnet

- botnet

- Costruzione

- affari

- Bandi

- Campagna

- Responsabile Campagne

- attentamente

- Custodie

- casi

- centro

- cambiando

- dai un'occhiata

- codice

- COM

- Venire

- comunemente

- azienda

- computer

- collegato

- contenere

- Contenimento

- coordinare

- paesi

- nazione

- copertura

- creato

- Cybersecurity

- Pericoloso

- dati

- Giorni

- più profondo

- decisamente

- Richiesta

- progettato

- dettaglio

- dettagli

- rilevato

- Determinare

- in via di sviluppo

- dispositivi

- diverso

- scoperto

- scoperta

- distribuito

- documento

- documenti

- dollari

- domini

- Dont

- In precedenza

- Presto

- terra

- in maniera efficace

- Dipendente

- dipendenti

- Abilita

- crittografato

- endpoint

- impegnarsi

- Ingegneria

- iscrizione

- Europa

- europeo

- euro

- Anche

- Evento

- evoluzione

- Exclusive

- eseguire

- attenderti

- esperti

- estensione

- estratto

- Occhi

- familiare

- Grazie

- Compila il

- File

- finanziare

- Nome

- seguito

- Gratis

- da

- futuro

- Generale

- ottenere

- gif

- globali

- mercati globali

- saluto

- hacker

- Metà

- capo

- pesantemente

- qui

- Colpire

- Come

- Tuttavia

- HTTPS

- umano

- Immagine

- impattato

- in

- Uno sguardo approfondito sui miglioramenti dei pneumatici da corsa di Bridgestone.

- includere

- incluso

- inclusi

- Compreso

- India

- industria

- immediato

- Intelligence

- Internet

- coinvolto

- IP

- Gli indirizzi IP

- Isole

- IT

- laboratorio

- Labs

- superiore, se assunto singolarmente.

- In ritardo

- con i più recenti

- leader

- principale

- apprendimento

- Livello

- linea

- locale

- Guarda

- una

- SEMBRA

- macchina

- machine learning

- macchine

- magia

- il malware

- I gestori

- molti

- carta geografica

- Mercati

- max-width

- significato

- metodi

- Messico

- modello

- modelli

- Scopri di più

- maggior parte

- Più popolare

- nazione

- Vicino

- Rete

- New

- Nuovi Arrivi

- Nord

- numero

- numeri

- Office

- ONE

- organizzazioni

- i

- Altro

- Altri

- al di fuori

- proprio

- proprietari

- parte

- Ricambi

- passato

- Cartamodello

- PC

- phishing

- attacco di phishing

- attacchi di phishing

- campagna di phishing

- PHP

- Platone

- Platone Data Intelligence

- PlatoneDati

- punti

- Popolare

- Post

- pratica

- presentata

- protezione

- fornisce

- metti

- gamma

- Ransom

- ransomware

- Attacchi ransomware

- raggiungere

- Leggi

- recente

- riconoscimento

- rapporto

- richiesta

- richiede

- riparazioni

- Rivelato

- SA

- Suddetto

- scansione

- cartoncino segnapunti

- allo

- problemi di

- invio

- anziano

- Settembre

- Serie

- Server

- dovrebbero

- Spettacoli

- simile

- piccole

- inferiore

- So

- Social

- Ingegneria sociale

- Fonte

- fonti

- Sud

- Sud-Est asiatico

- la nostra speciale

- Standard

- iniziato

- stati

- Stato dei servizi

- soggetto

- sottoscrivi

- sottoscrizione

- estate

- prende

- mirata

- team

- tecniche

- Tecnologia

- Il

- L’ORIGINE

- loro

- si

- migliaia

- minaccia

- tre

- Attraverso

- tempo

- a

- oggi

- strumenti

- top

- di livello superiore

- Totale

- Trojan

- Tipi di

- in definitiva

- Aggiornamenti

- us

- US Dollars

- uso

- utenti

- generalmente

- utilizzare

- utilizzati

- utilizza

- APPREZZIAMO

- venditore

- fornitori

- verificare

- via

- Vittima

- vittime

- Video

- Vietnam

- Visualizza

- Wave

- noto

- Che

- Che cosa è l'

- quale

- entro

- lavoratori

- lavoro

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro