L'attenzione del modello di Cyber Security Operation Center (SOC) si è spostata su Extended Detection and Response (XDR). Progettato correttamente, XDR riduce la pressione e riduce i costi sul sistema SIEM (Security Information and Event Management) per correlare avvisi di sicurezza complessi. Svolge anche un lavoro migliore come un unico pannello di controllo per la creazione di ticket, gli avvisi e l'orchestrazione dell'automazione e della risposta.

XDR è una vera opportunità per ridurre i costi della piattaforma e migliorare il rilevamento, ma richiede l'impegno in alcuni principi che vanno contro il modo consolidato di pensare ai SOC.

Pipeline di dati intelligenti e data lake sono una necessità

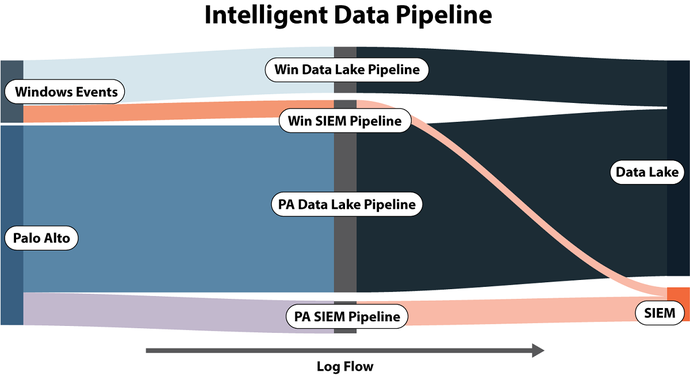

Conclusione: una pipeline di dati di sicurezza può rimuovere gli sprechi di log prima dell'archiviazione e instradare i log nella posizione più appropriata.

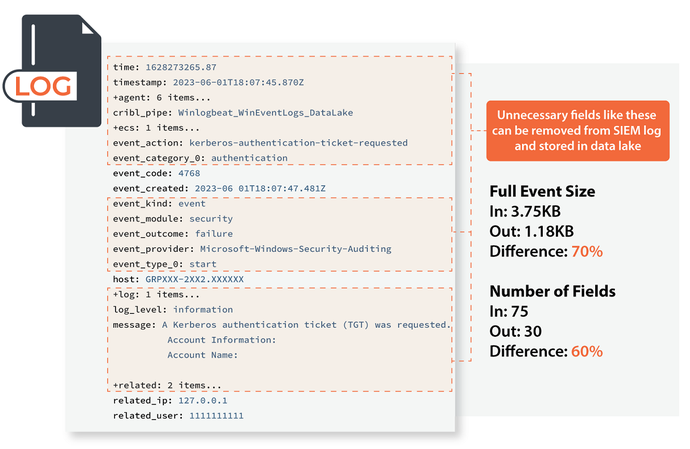

La gestione intelligente della pipeline dei dati di sicurezza può avere un enorme impatto sul controllo della spesa pre-elaborando ogni registro ed eliminando gli sprechi in eccesso, soprattutto quando il driver di costo principale è GB al giorno. Si consideri l'esempio seguente che mostra la dimensione prima e dopo dei log di Windows Active Directory (AD).

L'evento in entrata medio aveva 75 campi e una dimensione di 3.75 KB. Dopo aver rimosso i campi ridondanti e non necessari, il registro ha 30 campi e una dimensione di 1.18 KB. Questa è una riduzione del 68.48% del costo di archiviazione SIEM.

L'applicazione di un'analisi del valore simile per dove invii ogni registro è altrettanto importante. Non tutti i log devono essere inviati al SIEM! Solo i log che guidano un rilevamento noto devono essere inviati a SIEM. Tutti gli altri utilizzati per supportare le indagini, l'arricchimento e la caccia alle minacce dovrebbero andare nel data lake di sicurezza. Una pipeline di dati intelligente può prendere decisioni di instradamento al volo per ogni registro e ridurre ulteriormente i costi.

Rilevamento e prevenzione mirati Il più vicino possibile alla minaccia

Conclusione: i rilevamenti nativi del prodotto sono migliorati notevolmente; il SIEM dovrebbe essere l'ultima linea di difesa.

Il SIEM era uno degli unici strumenti in grado di correlare e analizzare i registri non elaborati e identificare gli avvisi che devono essere affrontati. Questo è stato in gran parte un riflesso del fatto che altri strumenti sono monouso e generalmente non riescono a identificare i problemi da soli. Di conseguenza, aveva senso spedire tutto al SIEM e creare complesse regole di correlazione per separare il segnale dal rumore.

Il panorama odierno è cambiato con gli strumenti di rilevamento e risposta degli endpoint (EDR). L'EDR moderno è essenzialmente SIEM sull'endpoint. Ha le stesse capacità di scrivere regole di rilevamento sugli endpoint del SIEM, ma ora non è necessario inviare ogni bit di dati di telemetria nel SIEM.

I fornitori di EDR sono notevolmente migliorati nella creazione e nella gestione di rilevamenti pronti all'uso. Durante il nostro squadra viola impegni a favore di strumenti come EDR e firewall di nuova generazione (NGFW). Ci sono eccezioni come Kerber roasting (per cui l'AD locale non ha molta copertura). Passando al cloud puro per AD, anche questi tipi di rilevamenti verranno gestiti da strumenti "periferici" come Microsoft Defender per endpoint.

Gioca con il tuo forte seme SIEM

Da asporto: disporre di un processo deliberato per misurare e migliorare costantemente le proprie capacità di rilevamento è molto più prezioso che disporre di uno strumento SIEM specifico sul mercato.

Il team Purple tra settori ed ecosistemi di rilevamento ci ha permesso di comprendere l'efficacia di molti strumenti EDR, NGFW, SIEM e altri moderni. Valutiamo e confrontiamo i risultati della squadra viola e tendiamo i miglioramenti nel tempo. Negli ultimi cinque anni abbiamo scoperto che il SIEM che acquisti non ha alcuna correlazione misurabile con i punteggi della squadra viola. Processo, messa a punto e test sono ciò che conta.

Gli strumenti SIEM presentano differenze architettoniche che possono renderne uno migliore o peggiore per il tuo ambiente, ma l'acquisto di un SIEM specifico per migliorare significativamente le tue capacità di rilevamento non si rivelerà. Invece, concentra i tuoi sforzi su dashboard e correlazioni che supportano gli sforzi di caccia alle minacce e di risposta agli incidenti.

Allinea EDR, SIEM e SOAR nella tua architettura XDR

Conclusione: il triage potenziato dall'automazione della sicurezza e dall'intelligenza artificiale (AI) è il futuro, ma dovrebbe essere affrontato con cautela. Non tutta l'automazione deve escludere ogni coinvolgimento umano.

Il futuro di XDR è associato a tecnologie SOAR (security orchestration, automation, and response) strettamente integrate. I concetti XDR riconoscono che ciò che conta davvero è non quanto velocemente puoi rilevare una minaccia, ma quanto velocemente puoi neutralizzare una minaccia. “Se questo – allora quello” Le metodologie di automazione SOAR non sono efficaci negli scenari del mondo reale. Uno dei migliori approcci che abbiamo visto nell'automazione XDR è:

- Conduci un esercizio del team viola per identificare quali eventi di rilevamento correnti sono ottimizzati (tassi di falsi positivi molto bassi) e possono essere attendibili con una risposta automatica.

- Crea un playbook di risposta automatizzata ma inserisci passaggi di intervento umano per acquisire sicurezza prima di passare completamente all'automazione. Lo chiamiamo "semi-automazione" ed è un primo passo intelligente.

XDR è una parola d'ordine, ma se vista in modo indipendente dalla tecnologia, si basa su buone basi. Dove è più probabile che le organizzazioni falliscano è l'applicazione delle filosofie di gestione SIEM legacy alle moderne architetture XDR. Queste filosofie di progettazione del programma probabilmente miglioreranno le tue capacità e ridurranno i tuoi costi.

L'autore

Mike Pinch è entrato a far parte di Security Risk Advisors nel 2018 dopo aver prestato servizio per 6 anni come Chief Information Security Officer presso l'University of Rochester Medical Center. Mike è riconosciuto a livello nazionale come leader nel campo della sicurezza informatica, ha parlato a conferenze tra cui HITRUST, H-ISAC e ha contribuito agli standard nazionali per i quadri di sicurezza informatica del settore sanitario e della sanità pubblica. Mike si concentra sulla sicurezza di GCP, AWS e Azure, principalmente nell'aiutare i team SOC a migliorare le proprie capacità. Mike è uno sviluppatore attivo e attualmente si diverte a intrecciare le moderne tecnologie di intelligenza artificiale nelle comuni sfide di sicurezza informatica.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://www.darkreading.com/operations/architecting-xdr-save-money-and-your-soc-sanity

- :ha

- :È

- :non

- :Dove

- 1

- 2018

- 30

- 7

- 75

- a

- WRI

- operanti in

- attivo

- Ad

- consulenti

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- AI

- Avvisi

- Tutti

- permesso

- anche

- an

- .

- analizzare

- ed

- in qualsiasi

- AMMISSIONE

- approcci

- opportuno

- architettonico

- SONO

- artificiale

- intelligenza artificiale

- AS

- At

- Automatizzata

- Automazione

- media

- AWS

- azzurro

- Vasca

- basato

- BE

- prima

- essendo

- Segno di riferimento

- MIGLIORE

- Meglio

- Po

- Costruzione

- ma

- Acquistare

- Acquisto

- parola d'ordine

- by

- chiamata

- Materiale

- funzionalità

- che

- cautela

- centro

- sfide

- cambiato

- capo

- responsabile della sicurezza delle informazioni

- Cloud

- commettere

- Uncommon

- complesso

- concetti

- conferenze

- fiducia

- Prendere in considerazione

- contribuito

- controllo

- Correlazione

- Costo

- Costi

- potuto

- accoppiato

- copertura

- creare

- Corrente

- Attualmente

- Cyber

- sicurezza informatica

- Cybersecurity

- cruscotti

- dati

- Lago di dati

- giorno

- decisioni

- diminuire

- Difesa

- Design

- rivelazione

- Costruttori

- differenze

- effettua

- doesn

- drammaticamente

- guidare

- autista

- durante

- ogni

- ecosistemi

- bordo

- Efficace

- efficacia

- sforzi

- eliminando

- endpoint

- Ambiente

- Allo stesso modo

- particolarmente

- essenzialmente

- sviluppate

- Anche

- Evento

- eventi

- Ogni

- qualunque cosa

- esempio

- eccesso

- Esercitare

- FAIL

- falso

- lontano

- Moda

- FAST

- favorire

- pochi

- campo

- campi

- firewall

- Nome

- in forma

- Focus

- si concentra

- i seguenti

- Nel

- essere trovato

- Fondazioni

- quadri

- da

- completamente

- ulteriormente

- futuro

- Guadagno

- generalmente

- vetro.

- Go

- buono

- ha avuto

- Avere

- avendo

- Salute e benessere

- Assistenza sanitaria

- aiutare

- Come

- HTTPS

- umano

- Caccia

- identificare

- identificazione

- if

- Impact

- importante

- competenze

- miglioramenti

- in

- Compreso

- industrie

- informazioni

- informazioni di sicurezza

- invece

- integrato

- Intelligence

- Intelligente

- intervento

- ai miglioramenti

- Indagini

- coinvolgimento

- sicurezza

- IT

- Lavoro

- congiunto

- conosciuto

- lago

- paesaggio

- maggiormente

- Cognome

- leader

- Eredità

- meno

- piace

- probabile

- linea

- località

- ceppo

- Basso

- inferiore

- fatto

- Mantenere

- make

- gestione

- molti

- Rappresentanza

- massiccio

- Importanza

- Matters

- max-width

- misurare

- medicale

- metodologie

- Microsoft

- microfono

- modello

- moderno

- soldi

- Scopri di più

- maggior parte

- cambiano

- molti

- il

- a livello nazionale

- Bisogno

- esigenze

- prossima generazione

- no

- Rumore

- adesso

- of

- Responsabile

- on

- ONE

- esclusivamente

- operazione

- Opportunità

- ottimizzati

- or

- orchestrazione

- organizzazioni

- Altro

- Altri

- nostro

- su

- ancora

- vetro

- passato

- filosofie

- conduttura

- piattaforma

- Platone

- Platone Data Intelligence

- PlatoneDati

- positivo

- pressione

- Frodi

- principalmente

- primario

- principi

- Precedente

- processi

- Programma

- Dimostra

- la percezione

- sanità pubblica

- mette

- Crudo

- di rose

- mondo reale

- veramente

- riconoscere

- riconosciuto

- ridurre

- riduzione

- riflessione

- rimuovere

- rimosso

- rimozione

- richiede

- risposta

- colpevole

- Risultati

- Rischio

- strada

- instradamento

- norme

- s

- stesso

- Risparmi

- Scenari

- Punto

- settore

- problemi di

- visto

- inviare

- senso

- inviato

- servizio

- spostato

- NAVE

- dovrebbero

- Signal

- significativamente

- simile

- singolo

- considerevole

- Taglia

- smart

- volare

- specifico

- Spendere

- parlato

- Sponsored

- standard

- step

- Passi

- conservazione

- memorizzati

- forte

- supporto

- Supporto

- sistema

- team

- le squadre

- Tecnologie

- Testing

- di

- che

- Il

- Il futuro

- loro

- si

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- Pensiero

- questo

- quelli

- minaccia

- biglietteria

- strettamente

- tempo

- a

- strumenti

- tradizionale

- Trend

- di fiducia

- TURNO

- Tipi di

- capire

- Università

- us

- utilizzato

- Prezioso

- APPREZZIAMO

- Ve

- fornitori

- molto

- Prima

- Rifiuto

- Modo..

- we

- Che

- quando

- quale

- volere

- finestre

- con

- peggio

- scrivere

- XDR

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro