Tempo per leggere: 5 verbale

Non importa quanto tu provi a proteggere la tua casa da una violazione della sicurezza, non sai mai cosa sta mettendo in valigia il ladro. Non importa quanto sia sicuro il tuo sistema di chiusura, non conosci mai le competenze del ladro. In parole semplici, nessun lucchetto al mondo non può essere scassinato. E se ti dicessi che non c'è modo di essere sicuro al 100% che il tuo protocollo non sarà compromesso?

Questo mondo è un gioco di possibilità e probabilità. Non importa quanto tu pensi di essere sicuro, c'è sempre quella possibilità che potresti o non potresti conoscere, che può essere molto devastante. Questo non significa rinunciare alla sicurezza. Il gioco consiste nell'aumentare le tue probabilità di salvarti dagli attacchi.

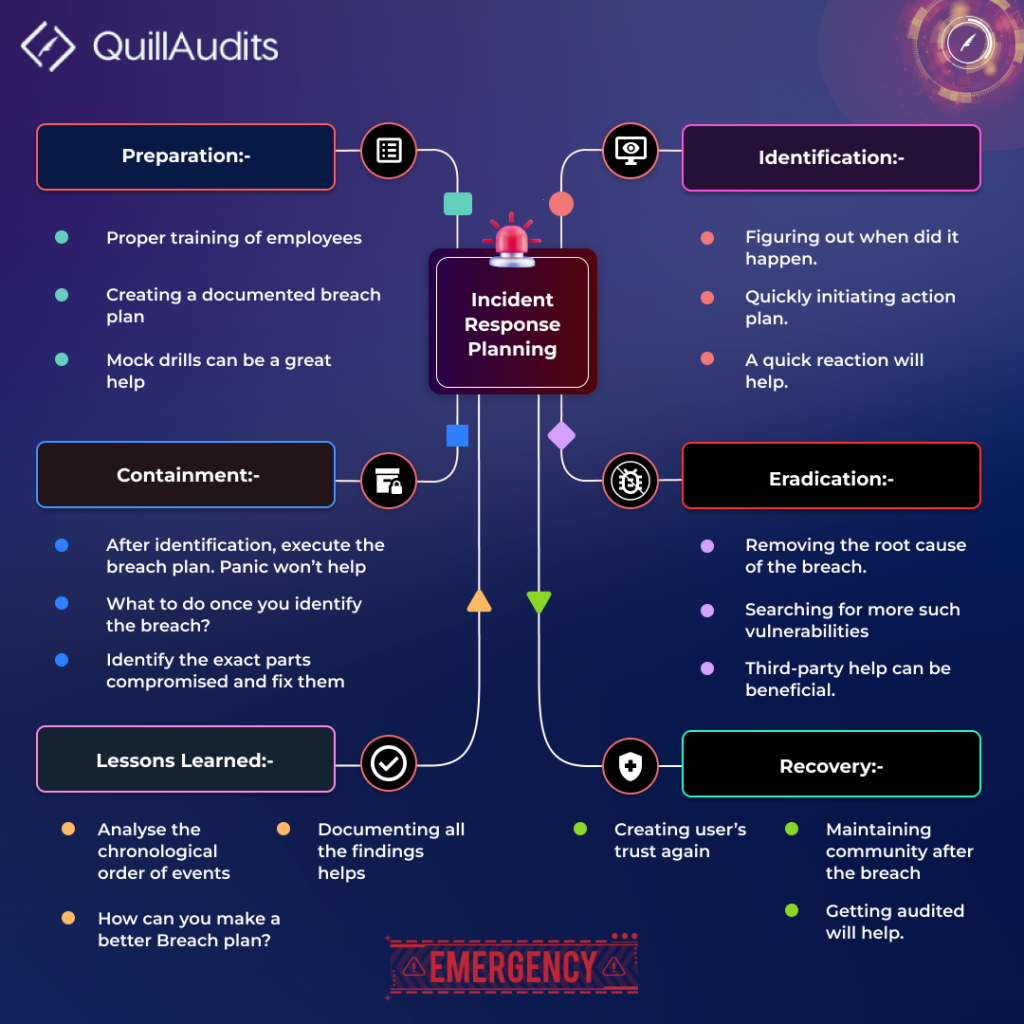

In questo blog, discuteremo il piano di risposta agli incidenti che dovrebbe essere impostato e seguito in caso di violazione della sicurezza per mitigare eventuali ulteriori perdite e salvarti, Andiamo.

PREPARAZIONE

Questo passaggio viene eseguito prima della violazione della sicurezza. Hai presente quelle esercitazioni militari che i soldati fanno sul campo per essere pronti nel caso si verifichi la situazione? Questa è quella parte. Qui ci stiamo preparando nel caso dovessimo affrontare qualsiasi violazione della sicurezza. Vedi quanto sarebbe brutto se un giorno ti svegliassi e trovassi una violazione della sicurezza, saresti solo preso dal panico e sarebbe troppo tardi per elaborare un piano, quindi facciamo un piano in anticipo.

Questa preparazione include un'adeguata formazione dei dipendenti in base ai loro ruoli in caso di violazione della sicurezza. Fai loro sapere in anticipo chi fa cosa in caso di violazione della sicurezza. Dobbiamo anche condurre regolari esercitazioni fittizie supponendo che ci sia stata una violazione della sicurezza in modo che tutti siano ben addestrati e pronti, e l'aspetto più cruciale, preparare un piano di risposta ben documentato e continuare ad aggiornarlo in caso di modifiche.

Identificazione

Una delle fasi più importanti è il luogo in cui devi essere il più velocemente possibile. Immagina un ago che ti viene sulla pelle e più a lungo ignori quanto in profondità entrerà in te, più velocemente reagisci meno l'impatto che avrà.

L'identificazione è quando capisci che qualcosa è andato storto sta andando storto. In questa fase, determini se sei stato violato e può provenire da qualsiasi area del tuo protocollo. Questa è la fase in cui fai domande come quando è successo? Quali aree sono interessate, la portata del compromesso ecc.

Contenimento

Questa parte può essere complicata, è qui che devi essere molto intelligente e molto cauto, e può diventare complesso rapidamente. C'è stato un incidente nucleare a Chernobyl. C'è un'intera serie basata su di esso. La parte più difficile di quell'incidente è stata il contenimento. Come contenereste l'impatto in modo da poter mitigare il rischio? (Se non hai visto la serie, Ilo consigliamo vivamente 🙂).

Quando scopriamo la violazione, la prima risposta naturale è chiudere tutto, ma questo, in alcuni casi, può infliggere più danni della violazione stessa, quindi piuttosto che scatenarsi e fermare tutto nel protocollo, è consigliabile contenere il violazione in modo da non causare ulteriori danni. La strategia migliore è identificare rapidamente le parti più probabilmente interessate e lavorare su di esse il più rapidamente possibile, tuttavia, a volte ciò non è possibile, quindi potrebbe essere necessario interrompere davvero l'intera operazione.

eradicazione

Dopo la fase di contenimento, ci chiediamo come sia iniziato in primo luogo, qual è la causa principale e come sia successo? Queste sono le domande che ci assilleranno la prossima volta se non rispondiamo, e per saperlo dovremo fare una buona ricerca sull'attacco, da dove ha avuto origine e quali sono state le cronologie degli eventi. eccetera.

Questa parte a volte è più facile a dirsi che a farsi. Può essere frenetico, complesso e problematico arrivare alla radice degli hack, ed è qui che aziende come QuillAudits possono aiutarti. Se necessario, puoi richiedere l'aiuto di società terze per capire come è successo tutto e cosa è necessario fare in anticipo.

Recupero

Questa è una parte in cui ritieni che avresti dovuto investire e concentrarti maggiormente sull'aspetto della sicurezza della tua azienda in anticipo con l'aiuto di aziende come QuillAudits perché, durante il recupero, dovrai nuovamente costruire la fiducia con gli utenti.

Nel recupero, dovrai ricominciare da capo. Far credere alle persone che sei al sicuro. Non è un compito facile una volta che sei stato hackerato nel mondo Web3. Tuttavia, è noto che i rapporti di audit sono la chiave di tali problemi. Un rapporto di verifica di un'organizzazione ben nota può creare fiducia con il tuo spazio utente.

Lezioni apprese

Una delle parti più cruciali, tutti questi passaggi saranno inutili se non impari da loro. Sei stato violato una volta significa la necessità di un sistema e un protocollo più robusti e sicuri. Questo passaggio include l'analisi e la documentazione dell'evento e ogni dettaglio di come è successo e cosa stiamo facendo per evitare di essere nuovamente violati, questo passaggio coinvolge l'intero team e, solo con il coordinamento, possiamo vedere alcuni progressi in un viaggio più sicuro .

Conclusione

Minacce alla sicurezza sono aumentati di numero negli ultimi anni in modo continuo. Richiede l'attenzione speciale degli sviluppatori e dei builder in Web3. Non puoi ignorare i tuoi problemi di sicurezza perché quell'unica vulnerabilità può essere una questione di successo o fallimento per il tuo protocollo. Unisciti a QuillAUdits per rendere Web3 un posto più sicuro. Fai controllare il tuo progetto oggi stesso!

26 Visualizzazioni

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Coniare il futuro con Adryenn Ashley. Accedi qui.

- Fonte: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :ha

- :È

- :non

- $ SU

- 7

- a

- WRI

- avanti

- Tutti

- anche

- sempre

- an

- l'analisi

- ed

- rispondere

- in qualsiasi

- SONO

- RISERVATA

- aree

- AS

- aspetto

- At

- attacco

- attacchi

- attenzione

- revisione

- sottoposto a revisione contabile

- Vasca

- basato

- BE

- perché

- stato

- prima

- essendo

- CREDIAMO

- MIGLIORE

- Blog

- violazione

- costruire

- costruire fiducia

- Costruzione

- Bandi

- Materiale

- Può ottenere

- Custodie

- casi

- Causare

- cauto

- Modifiche

- arrivo

- Aziende

- complesso

- compromesso

- Compromissione

- Segui il codice di Condotta

- contenere

- Contenimento

- continuamente

- coordinazione

- cruciale

- giorno

- deep

- dettaglio

- Determinare

- devastante

- sviluppatori

- DID

- scopri

- discutere

- fare

- Dont

- giù

- più facile

- dipendenti

- eccetera

- Anche

- Evento

- eventi

- Ogni

- tutti

- qualunque cosa

- Faccia

- Fallimento

- pochi

- campo

- figura

- Impresa

- Nome

- concentrato

- seguito

- Nel

- modulo

- essere trovato

- da

- ulteriormente

- gioco

- ottenere

- ottenere

- Dare

- Go

- andando

- buono

- hacked

- hack

- accadere

- successo

- Hard

- Avere

- Aiuto

- qui

- vivamente

- Casa

- Come

- Tutorial

- Tuttavia

- HTTPS

- i

- identificare

- immagine

- Impact

- impattato

- importante

- in

- incidente

- risposta agli incidenti

- inclusi

- crescente

- ai miglioramenti

- investito

- sicurezza

- IT

- stessa

- join

- viaggio

- mantenere

- Le

- Sapere

- conosciuto

- Cognome

- In ritardo

- IMPARARE

- piace

- probabile

- più a lungo

- perdite

- make

- Fare

- Importanza

- max-width

- Maggio..

- si intende

- forza

- Militare

- Ridurre la perdita dienergia con una

- Scopri di più

- maggior parte

- Naturale

- Bisogno

- di applicazione

- esigenze

- New

- GENERAZIONE

- nucleare

- numeri

- Probabilità

- of

- on

- ONE

- esclusivamente

- operazione

- or

- organizzazione

- originato

- ancora

- Panico

- parte

- Ricambi

- Persone

- raccolto

- posto

- piano

- pianificazione

- Platone

- Platone Data Intelligence

- PlatoneDati

- possibilità

- possibilità

- possibile

- Preparare

- preparazione

- prevenire

- problemi

- Progressi

- progetto

- corretto

- protocollo

- domanda

- Domande

- più veloce

- rapidamente

- quillhash

- piuttosto

- Reagire

- pronto

- veramente

- raccomandare

- recupero

- Basic

- rapporto

- Report

- riparazioni

- risposta

- Rischio

- robusto

- ruoli

- radice

- sicura

- più sicuro

- Suddetto

- Risparmi

- risparmio

- portata

- sicuro

- problemi di

- Serie

- set

- dovrebbero

- Un'espansione

- situazione

- insieme di abilità

- Pelle

- So

- alcuni

- qualcosa

- lo spazio

- la nostra speciale

- Stage

- inizia a

- iniziato

- step

- Passi

- Fermare

- sosta

- Strategia

- il successo

- tale

- sistema

- Fai

- Task

- team

- di

- che

- Il

- il mondo

- loro

- Li

- Strumenti Bowman per analizzare le seguenti finiture:

- di parti terze standard

- questo

- minacce

- Attraverso

- tempo

- a

- pure

- allenato

- Training

- Affidati ad

- aggiornamento

- us

- Utente

- utenti

- vulnerabilità

- Prima

- Modo..

- we

- Web3

- mondo Web3

- WELL

- noto

- sono stati

- Che

- se

- quale

- OMS

- tutto

- Selvaggio

- volere

- con

- chiedendosi

- parole

- Lavora

- mondo

- sarebbe

- Wrong

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- te stesso

- zefiro