Momento della lettura: 5 verbale

Momento della lettura: 5 verbale

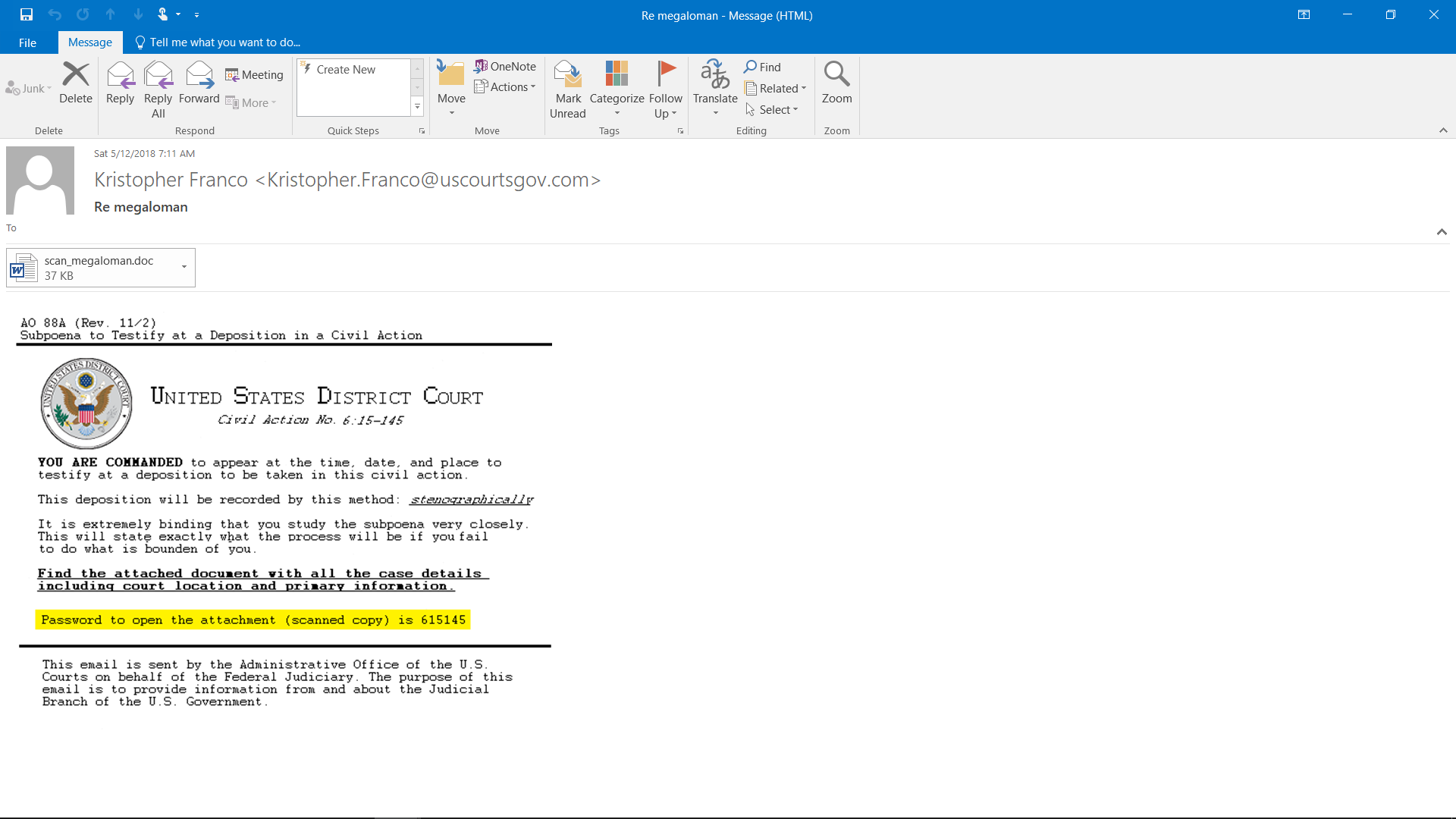

Saresti spaventato o almeno ansioso se avessi trovato una citazione al tribunale distrettuale degli Stati Uniti nella tua casella di posta elettronica? La maggior parte delle persone l'avrebbe sicuramente fatto. Questo è esattamente ciò per cui hanno contato gli aggressori dannosi quando hanno condotto questo massiccio attacco da IP con sede in Russia con payload ransomware sofisticato e astuto.

Ingegneria sociale: la falsa autorità causa vera paura

3582 utenti sono diventati gli obiettivi di questa e-mail dannosa camuffata da citazione del "Tribunale distrettuale degli Stati Uniti".

Come puoi vedere, l'email è composta da tutta una serie di trucchi di ingegneria sociale per convincere gli utenti ad aprire l'allegato dannoso. Principalmente, gli autori cercano di giocare sulle corde emotive della paura, dell'autorità e della curiosità per manipolare le vittime. L'installazione di questo stato di eccitazione emotiva nelle menti dei riceventi ha lo scopo di sopprimere la loro capacità di pensiero critico e farli agire in modo avventato.

Inoltre, l'indirizzo email del mittente è "Uscourtgove.com", che, ovviamente, è falsificato ma aggiunge più credibilità all'email. Avere la password per l'allegato rafforza il sapore della solidità della posta. L'oggetto dell'email è "megaloman" e il documento allegato si chiama "scan.megaloman.doc" e questa corrispondenza aggiunge anche qualche piccolo tocco di credibilità. E minacciare la vittima di responsabilità se "non riesce a fare per è legato a te" (e l'unico modo per scoprirlo è aprire il fascicolo in allegato) è la ciliegina sulla torta.

Questo cocktail manipolativo esplosivo è uno strumento potente per aiutare i colpevoli a ottenere ciò che vogliono. Quindi il rischio per molte persone di cadere preda di questa truffa è molto alto.

Ora vediamo cosa succede se un utente apre il file in allegato.

Il malware: prima si nasconde, poi colpisce

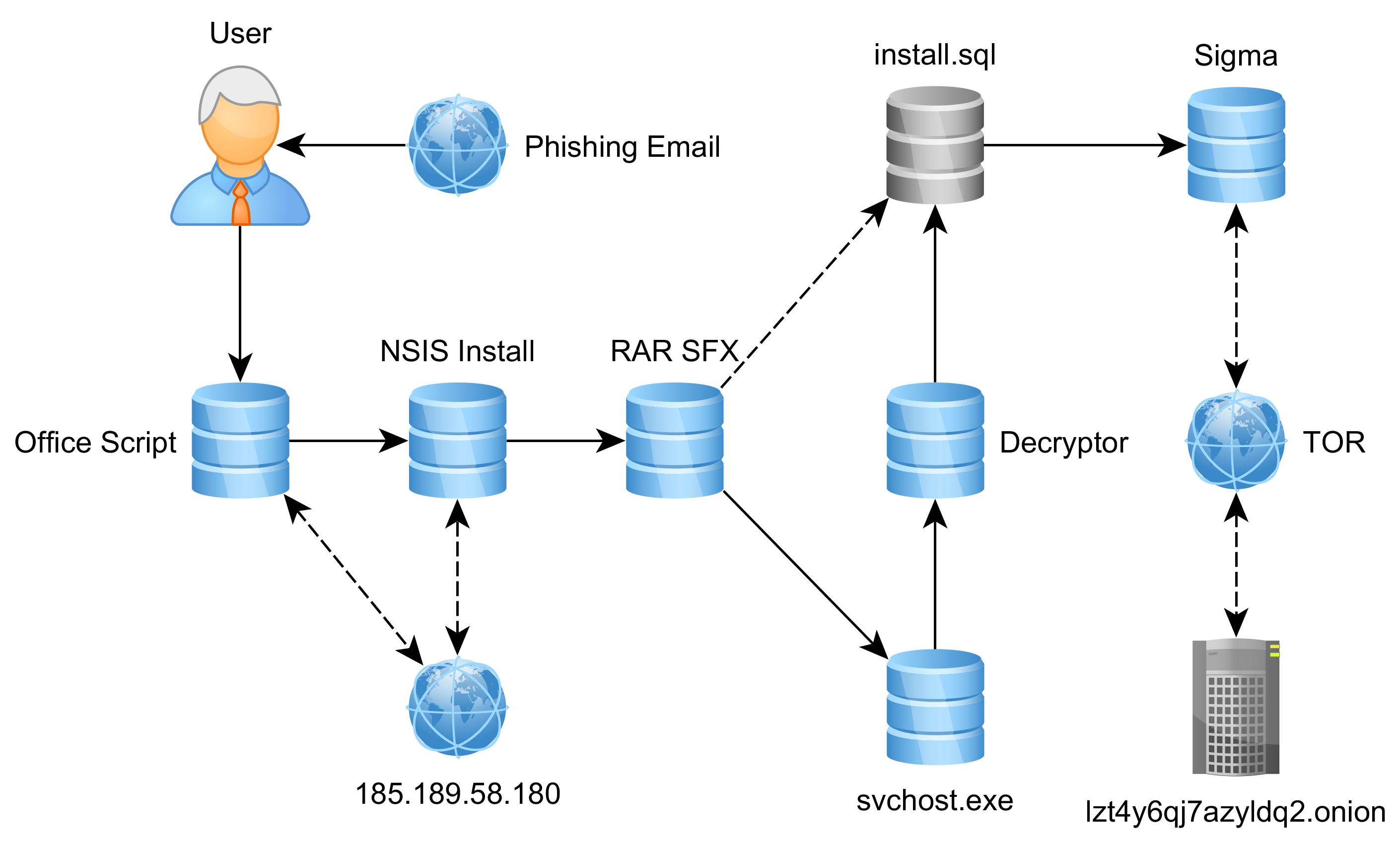

Ovviamente non ha niente in comune con la citazione. In realtà, come Laboratori di ricerca sulle minacce Comodo Gli analisti hanno scoperto che si tratta di una nuova variante dell'astuto e sofisticato ransomware Sigma che crittografa i file sulla macchina infetta ed estorce il riscatto per decrittografarli.

Come funziona Sigma ransomware:

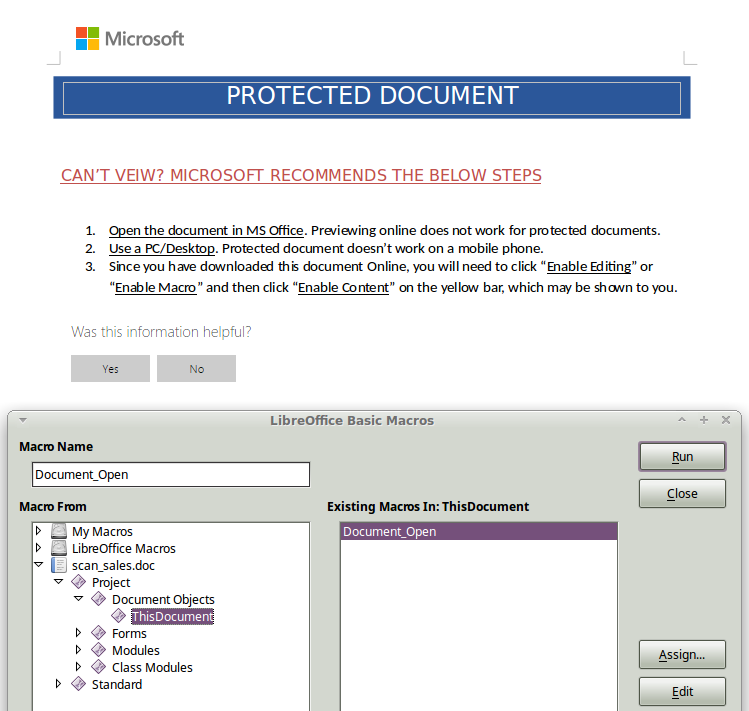

La particolarità di questa nuova variante di Sigma è che richiede all'utente di inserire la password. Ehm ... password per malware? Tutto ciò può sembrare strano, in realtà ha lo scopo chiaro: più offuscamento del malware dal rilevamento.

Ma anche se l'utente immette la password, il file non verrà eseguito immediatamente. Se le macro sono disattivate sulla macchina della vittima, chiede in modo convincente di disattivarle. Notate, come questo requisito si inserisce nella strategia dell'intero attaccante: se è un messaggio del tribunale può sicuramente essere un documento protetto, giusto?

Ma in realtà il file include un VBScript dannoso che deve essere eseguito per iniziare l'installazione del malware sul computer della vittima. Scarica la parte successiva del malware dal server degli aggressori, la salva nella cartella% TEMP%, la maschera come svchost.exe processo e lo esegue. Questo svchost.exe funge da contagocce per scaricare un'altra parte del malware. Quindi, tramite una catena di azioni piuttosto lunga, di nuovo per un maggiore offuscamento, completa il payload dannoso e lo esegue.

Il malware sembra davvero impressionante con la sua varietà di trucchi per nascondere ed evitare il rilevamento. Prima di eseguire, controlla l'ambiente per la macchina virtuale o sandbox. Se ne scopre uno, il malware si uccide. Nasconde il processo dannoso e le voci di registro come legittime come "svchost.exe" e "chrome". E non è tutto.

A differenza di alcuni dei suoi vicini ransomware parenti, Sigma non agisce immediatamente ma si nasconde e fa prima una ricognizione segreta. Crea un elenco di file importanti, li conta e invia questo valore al suo server C&C insieme ad altre informazioni sulla macchina della vittima. Se non vengono trovati file, Sigma si cancella da solo. Inoltre non infetta un computer, se scopre che la sua posizione nel paese è la Federazione Russa o l'Ucraina.

Anche la connessione del malware al suo server Command-and-Control è complicata. Poiché il server è basato su TOR, Sigma esegue una sequenza di passaggi:

1. Scarica il software TOR utilizzando questo collegamento: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Salva in% APPDATA% come System.zip

3. Lo decomprime in% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Elimina System.zip

5. Rinomina Tortor.exe come svchost.exe

6. Lo esegue

7. Aspetta un po 'e invia la sua richiesta

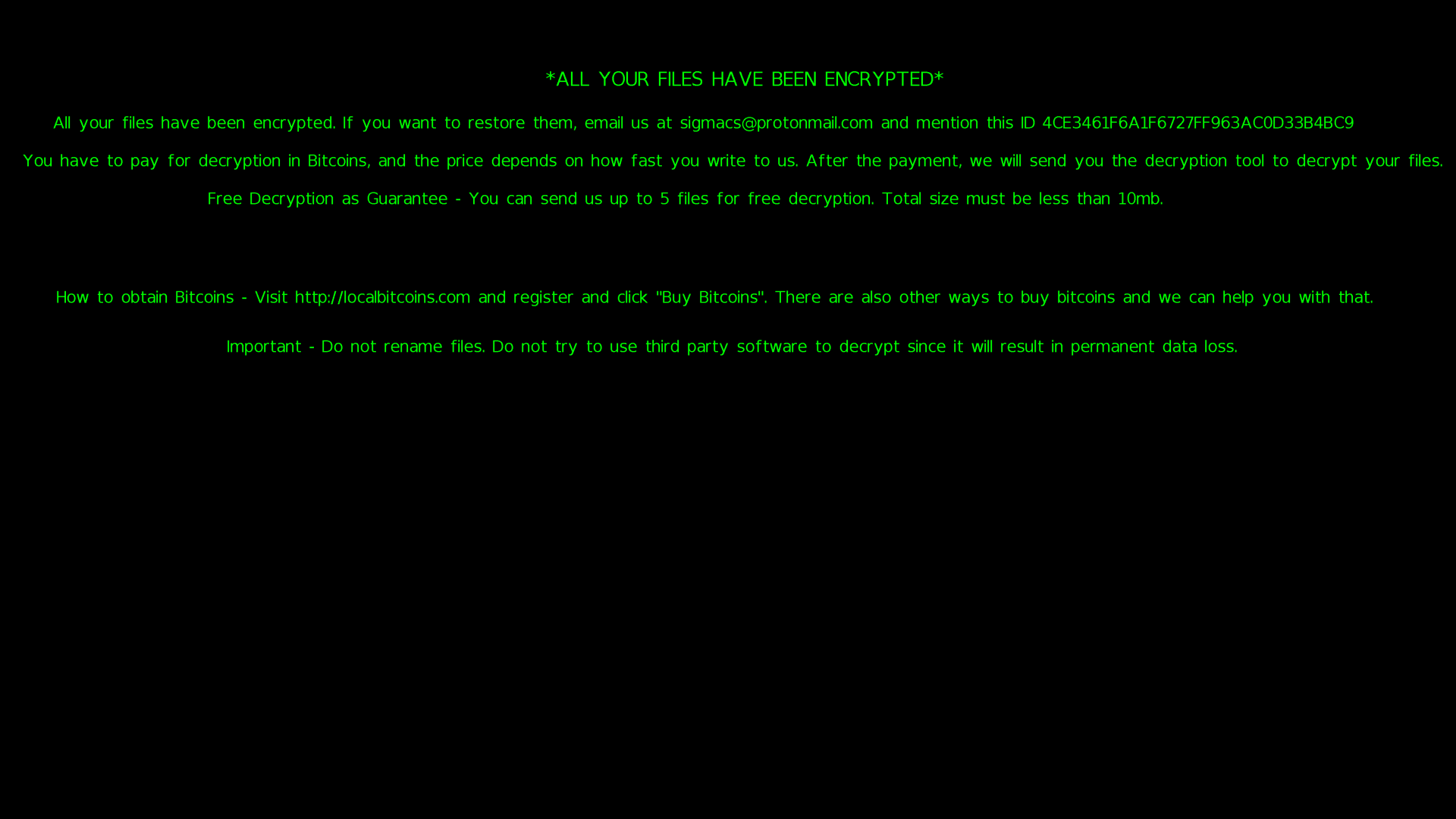

E solo dopo che Sigma inizia a crittografare i file sulla macchina della vittima. Quindi la richiesta di riscatto catturerà lo schermo della macchina avvelenata.

E ... finita la commedia. Se la vittima non ha precedentemente organizzato il backup, i suoi dati vengono persi. Non è possibile ripristinarli.

Protezione: come reagire

"Affrontare malware così sofisticato da entrambe le parti, trucchi di ingegneria sociale e progettazione tecnica, è una sfida difficile anche per gli utenti attenti alla sicurezza", afferma Fatih Orhan, responsabile di Comodo Laboratori di ricerca sulle minacce. "Per proteggersi da tali attacchi astuti è necessario disporre di qualcosa di più affidabile della semplice consapevolezza delle persone. In questo caso, una vera soluzione deve garantire al 100% che le tue risorse non verranno danneggiate anche se qualcuno prende l'esca dei criminali ed esegue il malware.

Questo è esattamente ciò che esclusivo Tecnologia di auto-contenimento Comodo offre ai nostri clienti: qualsiasi file sconosciuto in arrivo viene automaticamente inserito nell'ambiente protetto, dove può essere eseguito senza alcuna possibilità di danneggiare un host, un sistema o una rete. E rimarrà in questo ambiente finché gli analisti di Comodo non lo avranno esaminato. Ecco perché nessuno dei clienti di Comodo ha subito questo subdolo attacco ”.

Vivi sicuro con Comodo!

Di seguito sono riportate la mappa termica e gli IP utilizzati nell'attacco

L'attacco è stato condotto da 32 IP con sede in Russia (San Pietroburgo) dall'email Kristopher.Franko@uscourtsgov.com quale dominio molto probabilmente è stato creato appositamente per l'attacco. È iniziato il 10 maggio 2018 alle 02:20 UTC e si è concluso alle 14:35 UTC.

| Paese | IP mittente |

| Russia | 46.161.42.44 |

| Russia | 46.161.42.45 |

| Russia | 46.161.42.46 |

| Russia | 46.161.42.47 |

| Russia | 46.161.42.48 |

| Russia | 46.161.42.49 |

| Russia | 46.161.42.50 |

| Russia | 46.161.42.51 |

| Russia | 46.161.42.52 |

| Russia | 46.161.42.53 |

| Russia | 46.161.42.54 |

| Russia | 46.161.42.55 |

| Russia | 46.161.42.56 |

| Russia | 46.161.42.57 |

| Russia | 46.161.42.58 |

| Russia | 46.161.42.59 |

| Russia | 46.161.42.60 |

| Russia | 46.161.42.61 |

| Russia | 46.161.42.62 |

| Russia | 46.161.42.63 |

| Russia | 46.161.42.64 |

| Russia | 46.161.42.65 |

| Russia | 46.161.42.66 |

| Russia | 46.161.42.67 |

| Russia | 46.161.42.68 |

| Russia | 46.161.42.69 |

| Russia | 46.161.42.70 |

| Russia | 46.161.42.71 |

| Russia | 46.161.42.72 |

| Russia | 46.161.42.73 |

| Russia | 46.161.42.74 |

| Russia | 46.161.42.75 |

| Risultato totale | 32 |

Software di protezione da ransomware

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- capacità

- WRI

- Legge

- azioni

- atti

- indirizzo

- Aggiunge

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- Tutti

- Gli analisti

- ed

- in arrivo

- Attività

- attacco

- attacchi

- autorità

- automaticamente

- consapevolezza

- backup

- esca

- prima

- Blog

- Entrambe le parti

- Scatola

- Mazzo

- TORTA

- catturare

- Custodie

- Causare

- centro

- catena

- Challenge

- Controlli

- pulire campo

- Chiudi

- cocktail

- Uncommon

- Completa

- complicato

- computer

- veloce

- convincere

- nazione

- Portata

- Corte

- creato

- crea

- Credibilità

- critico

- curiosità

- Clienti

- dati

- decrypt

- decisamente

- Design

- rivelazione

- scoperto

- scopre

- distretto

- tribunale distrettuale

- documento

- non

- dominio

- scaricare

- download

- Ingegneria

- entrare

- Ambiente

- Anche

- Evento

- di preciso

- Exclusive

- esegue

- Autunno

- paura

- Federazione

- combattere

- Compila il

- File

- Trovate

- trova

- Nome

- essere trovato

- Gratis

- da

- funzioni

- ottenere

- Dare

- dà

- di garanzia

- accade

- Hard

- avendo

- capo

- Aiuto

- nascondere

- Alta

- host

- Come

- Tutorial

- HTTPS

- subito

- impressionante

- in

- inclusi

- informazioni

- installazione

- immediato

- IT

- stessa

- probabile

- LINK

- Lista

- località

- Lunghi

- SEMBRA

- macchina

- macro

- make

- FA

- il malware

- molti

- molte persone

- massiccio

- partita

- max-width

- messaggio

- Microsoft

- menti

- Scopri di più

- maggior parte

- Detto

- Bisogno

- Rete

- New

- GENERAZIONE

- ONE

- aprire

- apre

- Altro

- parte

- Password

- Persone

- PIETROBURGO

- PHP

- Platone

- Platone Data Intelligence

- PlatoneDati

- Giocare

- possibilità

- in precedenza

- processi

- protegge

- protetta

- protezione

- scopo

- metti

- Ransom

- ransomware

- di rose

- Realtà

- registro

- parenti

- affidabile

- richieste

- richiedere

- riparazioni

- responsabilità

- Rischio

- Correre

- running

- Russia

- russo

- Federazione Russa

- SAINT

- sandbox

- dice

- Truffa

- impaurito

- cartoncino segnapunti

- allo

- sicuro

- problemi di

- Sequenza

- lati

- Sigma

- singolo

- piccole

- Subdolo

- So

- Social

- Ingegneria sociale

- Software

- solidità

- soluzione

- alcuni

- Qualcuno

- qualcosa

- sofisticato

- Suono

- la nostra speciale

- appositamente

- iniziato

- Regione / Stato

- stati

- soggiorno

- Passi

- Strategia

- Rafforza

- più forte

- soggetto

- citazione

- tale

- sistema

- prende

- obiettivi

- Consulenza

- Il

- loro

- Pensiero

- minaccia

- per tutto

- tempo

- a

- Tor

- TURNO

- Turned

- Ucraina

- us

- Utente

- utenti

- UTC

- Prezioso

- APPREZZIAMO

- Variante

- varietà

- via

- Vittima

- vittime

- virtuale

- macchina virtuale

- Occidentale

- Che

- Che cosa è l'

- quale

- while

- tutto

- volere

- sarebbe

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro