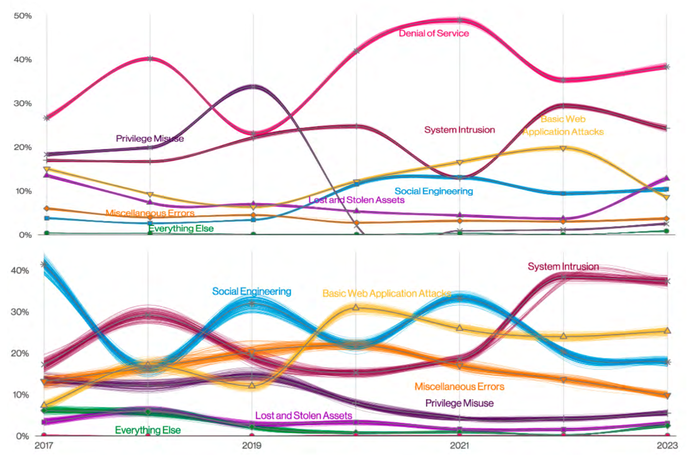

Gli attacchi denial-of-service hanno continuato a dominare il panorama delle minacce nel 2022, ma le violazioni – quegli incidenti di sicurezza che hanno provocato una perdita di dati confermata – includevano più probabilmente intrusioni di sistema, attacchi di applicazioni Web di base e ingegneria sociale.

Degli oltre 16,300 incidenti di sicurezza analizzati nel “2023 Data Breach Investigations Report” di Verizon, più di 6,250, ovvero il 38%, erano attacchi denial-of-service, mentre quasi 5,200, ovvero il 32%, erano violazioni dei dati confermate. Sebbene gli attacchi denial-of-service siano stati distruttivi fino a quando non sono stati mitigati (molti dei dati nel rapporto provenivano da fornitori di difesa DOS piuttosto che da vittime), le violazioni dei dati attraverso intrusioni di sistema, compromissioni di applicazioni web e ingegneria sociale hanno solitamente avuto impatti significativi su Attività commerciale.

I due principali tipi di attacco nel rapporto – attacchi DOS e intrusioni di sistema – prendono di mira diverse parti della triade CIA (Riservatezza, Integrità, Disponibilità). Le intrusioni nei sistemi in genere influiscono sulla riservatezza e sull'integrità, mentre gli attacchi denial-of-service mirano alla disponibilità, afferma Erick Galinkin, ricercatore principale presso la società di gestione delle vulnerabilità Rapid7.

"In definitiva, l'uso di DDoS serve a esercitare pressione su un obiettivo e costringerlo a concentrarsi sul ripristino della disponibilità", afferma. "Questo può essere utilizzato come parte di una campagna di estorsione, per distrarre un obiettivo dai contemporanei tentativi di compromesso, o anche come tattica autonoma per disturbare alcuni obiettivi."

I dati evidenziano le differenze tra le attività di minaccia che diventano incidenti notevoli e quelle che causano danni reali alle aziende. Il danno causato dall’incidente medio di ransomware, che ha rappresentato il 24% di tutte le violazioni, è raddoppiato arrivando a 26,000 dollari. secondo il rapporto. Al contrario, solo quattro dei 6,248 episodi di negazione del servizio hanno comportato la divulgazione di dati, si legge nel “Rapporto 2023 sulle indagini sulla violazione dei dati”..

Il rapporto sottolinea inoltre il fatto che, sebbene i modelli siano informativi, possono anche variare ampiamente, afferma Joe Gallop, responsabile dell'analisi dell'intelligence presso Cofense, una società di sicurezza della posta elettronica.

"Ogni incidente è diverso, il che rende molto difficile elaborare una serie di categorie di incidenti esaustiva ed esclusiva, ma allo stesso tempo dettagliata", afferma. “A causa della sovrapposizione tra vari metodi e della possibilità che una catena di attacco si snodi tra attività che potrebbero rientrare in diverse categorie, è estremamente importante mantenere un approccio olistico alla sicurezza”.

Più intrusioni nel sistema, perché più ransomware

Il modello più comune nella categoria delle intrusioni di sistema è il software dannoso installato su un computer o dispositivo, seguito dall'esfiltrazione dei dati e, infine, dagli attacchi alla disponibilità di un sistema o di dati: tutti segni distintivi degli attacchi ransomware. Secondo il DBIR, infatti, i ransomware rappresentano oltre l’80% di tutte le azioni nella categoria delle intrusioni di sistema.

A causa della continua popolarità del ransomware, il modello di intrusione nel sistema dovrebbe essere uno di quelli su cui le aziende si concentrano sul rilevamento, afferma David Hylender, senior manager dell'intelligence sulle minacce presso Verizon.

"Il motivo principale per cui l'intrusione di sistema è diventata popolare è che è il modello in cui risiedono i ransomware", afferma. “Poiché il ransomware continua a essere onnipresente tra le organizzazioni di ogni dimensione, verticale e posizione geografica, il modello di intrusione nei sistemi continua a crescere”.

Tuttavia, anche altri vettori di attacco stanno portando a violazioni, compresi gli attacchi Web di base e l’ingegneria sociale. Un quarto (25%) delle violazioni è stato causato da attacchi di base alle applicazioni Web, mentre il 18% delle violazioni è stato causato dall'ingegneria sociale. E all'interno della categoria delle intrusioni di sistema, gli attacchi tramite applicazioni Web hanno rappresentato un terzo di tutti gli attacchi che hanno provocato un'intrusione di sistema.

Dipendenti critici per la difesa

Un incidente che inizia come ingegneria sociale può rapidamente trasformarsi in un’intrusione nel sistema man mano che la catena di attacco avanza. In effetti, la combinazione di incidenti rende la protezione dei sistemi e dei dati dalle violazioni un esercizio molto olistico, afferma Galinkin di Rapid7.

La strategia difensiva dipende anche da ciò che le organizzazioni apprezzano. In un contesto sanitario, un attacco DDoS di solito avrà un impatto sulle risorse rivolte al pubblico, come i portali di pagamento o di pianificazione, che sono fondamentali, ma potrebbero non avere alcun impatto sulla funzionalità principale dell’assistenza ai pazienti, afferma.

"Gli aspetti apprezzati da una singola organizzazione possono variare notevolmente", afferma Galinkin. “Pertanto, è importante che le organizzazioni considerino quali siano le loro risorse e asset più importanti, e poi valutino in che modo le diverse minacce potrebbero prendere di mira tali risorse. Alla fine, ciò informerà la migliore difesa.

Tuttavia, poiché l’ingegneria sociale ha una portata così ampia in diversi tipi di violazione, i dipendenti sono un pezzo fondamentale del puzzle difensivo, afferma Gallop di Cofense.

“Poiché il 74% di tutte le violazioni riportate nel rapporto includevano un elemento umano, affrontare le vulnerabilità umane è fondamentale”, afferma. “I dipendenti dovrebbero essere formati a essere scettici nei confronti dei tentativi di ingegneria sociale, a riconoscere i collegamenti sospetti e a non condividere mai le credenziali”.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- EVM Finance. Interfaccia unificata per la finanza decentralizzata. Accedi qui.

- Quantum Media Group. IR/PR amplificato. Accedi qui.

- PlatoAiStream. Intelligenza dei dati Web3. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :ha

- :È

- :non

- :Dove

- $ SU

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Secondo

- operanti in

- azioni

- attività

- indirizzamento

- influenzare

- contro

- Tutti

- anche

- tra

- an

- .

- ed

- Applicazioni

- applicazioni

- approccio

- SONO

- AS

- Attività

- At

- attacco

- attacchi

- Tentativi

- disponibilità

- media

- precedente

- basic

- BE

- perché

- diventare

- MIGLIORE

- fra

- mescolanza

- violazione

- violazioni

- ampio

- affari

- ma

- by

- è venuto

- Campagna

- Materiale

- che

- categoria

- Categoria

- Causare

- ha causato

- catena

- Grafico

- cia

- Venire

- Uncommon

- Aziende

- azienda

- compromesso

- computer

- riservatezza

- CONFERMATO

- Prendere in considerazione

- continua

- continua

- contrasto

- Nucleo

- Credenziali

- critico

- ciclo

- dati

- violazione di dati

- Violazioni dei dati

- Perdita di dati

- David

- Protezione

- attacco DDoS

- Difesa

- difensiva

- dipende

- dettagliati

- dispositivo

- differenze

- diverso

- difficile

- Rivelazione

- disturbare

- dirompente

- Dominare

- DOS

- raddoppiato

- elemento

- dipendenti

- Ingegneria

- valutare

- Anche

- Ogni

- Exclusive

- Esercitare

- esfiltrazione

- estorsione

- estremamente

- fatto

- Autunno

- Infine

- Impresa

- Focus

- seguito

- Orma

- Nel

- forza

- quattro

- da

- funzionalità

- geografico

- ottenere

- Crescere

- nuocere

- he

- assistenza sanitaria

- evidenzia

- olistica

- Come

- HTTPS

- umano

- Elemento umano

- Impact

- impatti

- importante

- in

- incidente

- incluso

- Compreso

- individuale

- far sapere

- informativo

- installato

- interezza

- Intelligence

- ai miglioramenti

- Indagini

- IT

- JOE

- paesaggio

- principale

- probabile

- linea

- Collegamento

- posizioni

- spento

- mantenere

- make

- Fare

- gestione

- direttore

- max-width

- Maggio..

- metodi

- forza

- Scopri di più

- maggior parte

- molti

- mai

- notevole

- of

- on

- ONE

- esclusivamente

- or

- organizzazione

- organizzazioni

- Altro

- Dolore

- parte

- Ricambi

- paziente

- Cartamodello

- modelli

- Pagamento

- pezzo

- Platone

- Platone Data Intelligence

- PlatoneDati

- popolarità

- potenziale

- pressione

- primario

- Direttore

- proteggere

- fornitori

- metti

- puzzle

- Trimestre

- rapidamente

- ransomware

- Attacchi ransomware

- piuttosto

- di rose

- ragione

- riconoscere

- rapporto

- ricercatore

- Risorse

- Aumentato

- s

- dice

- programmazione

- problemi di

- anziano

- set

- regolazione

- alcuni

- Condividi

- dovrebbero

- significativa

- da

- Dimensioni

- scettico

- Social

- Ingegneria sociale

- Software

- alcuni

- Fonte

- standalone

- inizio

- Strategia

- tale

- sospettoso

- sistema

- SISTEMI DI TRATTAMENTO

- Target

- di

- che

- Il

- loro

- Li

- poi

- di

- cose

- Terza

- questo

- quelli

- minaccia

- minacce

- Attraverso

- a

- top

- allenato

- TURNO

- seconda

- Tipi di

- tipicamente

- onnipresente

- in definitiva

- per

- fino a quando

- uso

- utilizzato

- generalmente

- APPREZZIAMO

- Valori

- vario

- Verizon

- verticali

- molto

- vittime

- vulnerabilità

- vulnerabilità

- sito web

- applicazione web

- applicazioni web

- sono stati

- Che

- quale

- while

- ampiamente

- volere

- con

- entro

- ancora

- zefiro