La velocità con cui gli sviluppatori hanno fatto trapelare segreti software critici, come password e chiavi API, è aumentata della metà per raggiungere 5.5 su 1,000 commit nei repository GitHub.

Questo secondo un rapporto pubblicato dalla società di gestione dei segreti GitGuardian questa settimana. Sebbene la percentuale sembri piccola, nel complesso, l'azienda ha rilevato almeno 10 milioni di casi di segreti trapelati a un archivio pubblico, per un totale di oltre 3 milioni di segreti unici, ha dichiarato la società nel suo rapporto "2022 State of Secrets Sprawl".

Mentre le password generiche rappresentavano la maggioranza (56%) dei segreti, più di un terzo (38%) riguardava un segreto ad alta entropia che includeva chiavi API, seed del generatore di numeri casuali e altre stringhe sensibili.

Man mano che sempre più aziende spostano la propria infrastruttura applicativa e le operazioni nel cloud, le chiavi API, le credenziali e altri segreti software sono diventati fondamentali per la sicurezza della loro attività. Quando questi segreti trapelano, i risultati possono essere devastanti o, per lo meno, costosi.

"I segreti sono i gioielli della corona di qualsiasi azienda o organizzazione: possono davvero garantire l'accesso a tutti i tuoi sistemi e infrastrutture", afferma Mackenzie Jackson, sostenitore della sicurezza e degli sviluppatori presso GitGuardian. "Il rischio può essere qualsiasi cosa, dall'acquisizione completa del sistema, a piccole esposizioni di dati o varie altre cose."

"Milioni di tali chiavi si accumulano ogni anno, non solo negli spazi pubblici, come le piattaforme di condivisione del codice, ma soprattutto in spazi chiusi come repository privati o risorse IT aziendali", GitGuardian dichiarato nel suo rapporto “2023 State of Secrets Sprawl”..

E anche quegli spazi privati possono essere vulnerabili. A gennaio, ad esempio, la piattaforma di collaborazione e messaggistica Slack ha avvertito gli utenti che un "numero limitato di token dei dipendenti Slack" era stato rubato da un attore di minaccia, che ha quindi scaricato i repository di codice privato. Lo scorso maggio, il fornitore di piattaforme per applicazioni cloud Heroku, una consociata di Salesforce, ha riconosciuto che un utente malintenzionato aveva rubato un database di password con hash e salate dopo ottenere l'accesso ai token OAuth utilizzati per l'integrazione con GitHub.

Infrastrutture — come... Whoops!

Parte del motivo dell'aumento dei segreti trapelati è perché infrastruttura come codice (IaC) è diventato molto più popolare. IaC è la gestione e il provisioning dell'infrastruttura tramite codice anziché tramite processi manuali e, nel 2022, il numero di file e artefatti relativi a IaC inviati ai repository GitHub è aumentato del 28%. La stragrande maggioranza (83%) dei file consiste in file di configurazione per Docker, Kubernetes o Terraform, secondo GitGuardian.

IaC consente agli sviluppatori di specificare la configurazione dell'infrastruttura utilizzata dalla loro applicazione, inclusi server, database e reti software-defined. Per controllare tutti questi componenti, i segreti sono spesso necessari, dice Jackson.

"La superficie di attacco continua ad espandersi", dice. "L'infrastruttura come codice è diventata una cosa nuova ed è esplosa in popolarità, e l'infrastruttura ha bisogno di segreti, quindi l'infrastruttura come codice [file] spesso contiene segreti".

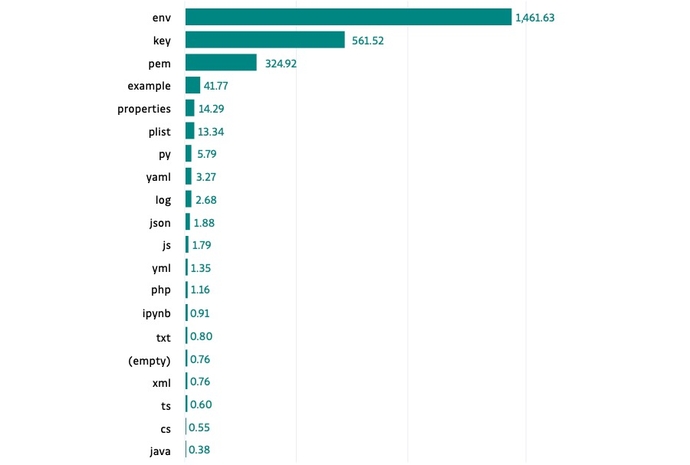

Inoltre, tre tipi di file comunemente utilizzati come cache per le informazioni riservate dell'applicazione (.env, .key e .pem) sono considerati i più sensibili, definiti come quelli con il maggior numero di segreti per file. Gli sviluppatori dovrebbero quasi sempre evitare di pubblicare quei file in un repository pubblico, afferma Jackson.

"Se uno di questi file si trova nel tuo repository Git, allora sai di avere falle nella tua sicurezza", dice. “Anche se il file non contiene segreti, non dovrebbero mai esserci. Dovresti mettere in atto la prevenzione per assicurarti che non ci siano e avvisare per sapere quando sono lì.

Per questo motivo, le aziende dovrebbero scansionare continuamente sistemi e file alla ricerca di segreti, ottenendo visibilità e capacità di bloccare potenziali file pericolosi, aggiunge Jackson.

"Vuoi scansionare tutta la tua infrastruttura per assicurarti di avere visibilità", dice. "E poi i prossimi passi includono l'implementazione di strumenti per controllare ingegneri e sviluppatori... per rilevare eventuali segreti quando sfuggono".

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :È

- $10 milioni

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- capacità

- accesso

- Secondo

- Contabilità

- Accumulare

- aggiunta

- Aggiunge

- avvocato

- Dopo shavasana, sedersi in silenzio; saluti;

- Tutti

- consente

- sempre

- ed

- e infrastruttura

- api

- CHIAVI API

- Applicazioni

- SONO

- AS

- Attività

- At

- attacco

- BE

- perché

- diventare

- Bloccare

- affari

- by

- Materiale

- Grafico

- dai un'occhiata

- chiuso

- Cloud

- codice

- collaborazione

- comunemente

- Aziende

- azienda

- completamento di una

- componenti

- Configurazione

- considerato

- Consistente

- contenere

- contiene

- continuamente

- di controllo

- Aziende

- Credenziali

- critico

- corona

- Pericoloso

- dati

- Banca Dati

- banche dati

- definito

- rilevato

- devastante

- Costruttori

- sviluppatori

- docker

- Dipendente

- Ingegneri

- Ambiente

- particolarmente

- Anche

- Ogni

- espansione

- costoso

- Compila il

- File

- Impresa

- Nel

- da

- guadagnando

- generatore

- Idiota

- GitHub

- concedere

- Metà

- hash

- Avere

- avendo

- Fori

- HTTPS

- Implementazione

- in

- includere

- inclusi

- Compreso

- Aumento

- è aumentato

- informazioni

- Infrastruttura

- esempio

- invece

- integrare

- coinvolto

- IT

- SUO

- Jackson

- Gennaio

- jpg

- saltato

- Le

- Tasti

- Sapere

- Cognome

- perdita

- Limitato

- Maggioranza

- make

- gestione

- Manuale

- max-width

- di messaggistica

- milione

- milioni

- Scopri di più

- maggior parte

- cambiano

- necessaria

- esigenze

- internazionale

- New

- GENERAZIONE

- numero

- OAuth

- of

- ONE

- Operazioni

- organizzazione

- Altro

- complessivo

- Password

- Le password

- percentuale

- posto

- piattaforma

- Piattaforme

- Platone

- Platone Data Intelligence

- PlatoneDati

- Popolare

- popolarità

- potenziale

- Frodi

- un bagno

- i processi

- fornitore

- la percezione

- pubblicato

- editoriale

- spinto

- casuale

- tasso

- RE

- raggiungere

- ragione

- rapporto

- deposito

- Risultati

- Rischio

- s

- forza di vendita

- dice

- scansione

- Segreto

- problemi di

- semi

- sembra

- delicata

- Server

- dovrebbero

- allentato

- piccole

- So

- Software

- Fonte

- spazi

- Regione / Stato

- ha dichiarato

- Passi

- rubare

- filiale

- tale

- superficie

- sistema

- SISTEMI DI TRATTAMENTO

- Terraform

- che

- Il

- loro

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- cosa

- cose

- Terza

- questa settimana

- minaccia

- tre

- Attraverso

- a

- Tokens

- strumenti

- Totale

- Tipi di

- tipicamente

- unico

- utenti

- vario

- Fisso

- visibilità

- Vulnerabile

- settimana

- quale

- OMS

- con

- anno

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro