Un nuovo protocollo per l’archiviazione delle informazioni basato sul cloud computing che potrebbe combinare la sicurezza a livello quantistico con una migliore efficienza di archiviazione dei dati è stato proposto e dimostrato da ricercatori in Cina. I ricercatori sostengono che il lavoro, che combina le tecniche esistenti note come distribuzione delle chiavi quantistiche (QKD) e la condivisione segreta di Shamir, potrebbe proteggere i dati sensibili come le informazioni genetiche dei pazienti nel cloud. Alcuni esperti indipendenti, tuttavia, sono scettici sul fatto che costituisca un vero progresso nella sicurezza delle informazioni.

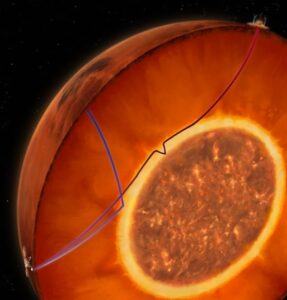

L’idea principale alla base della QKD è quella di crittografare i dati utilizzando stati quantistici che non possono essere misurati senza distruggerli, e quindi inviare i dati attraverso le reti in fibra ottica esistenti all’interno e tra le principali aree metropolitane. In linea di principio, tali schemi rendono la trasmissione delle informazioni assolutamente sicura, ma da soli consentono solo la comunicazione da utente a utente, non l’archiviazione di dati su server remoti.

La condivisione segreta di Shamir, nel frattempo, è un algoritmo sviluppato dallo scienziato israeliano Adi Shamir nel 1979 in grado di crittografare le informazioni con una sicurezza quasi perfetta. Nell'algoritmo, un segreto crittografato viene distribuito tra più parti. Finché una frazione specifica di questi partiti resta intransigente, ciascuno di essi non potrà ricostruire assolutamente nulla riguardo al segreto.

Archiviazione cloud sicura ed efficiente

Dong Dong Li e colleghi dell’Università della Scienza e della Tecnologia della Cina (USTC) a Hefei e della società spinout QuantumCTek hanno combinato queste due tecnologie in un protocollo che utilizza la condivisione segreta di Shamir per crittografare i dati archiviati nel cloud e resistere agli intrusi esterni. Prima di caricare i dati sul server centrale, un operatore utilizza un generatore di numeri casuali quantistici per generare due flussi di bit chiamati K e R. L'operatore utilizza K per crittografare i dati e quindi cancellarli. R funge da chiave di "autenticazione": dopo aver crittografato i dati, l'utente inserisce una parte del bitstream R nel testo cifrato e lo carica su un server centrale, conservando il resto localmente. La proporzione caricata dall'utente deve essere inferiore alla soglia di Shamir.

Nella fase successiva, il server centrale esegue la cosiddetta codifica di cancellazione sul testo cifrato. Questo divide i dati in pacchetti inviati ai server remoti. Per garantire contro la perdita di informazioni, il sistema necessita di una certa ridondanza. L'attuale tecnica standard di archiviazione nel cloud, il mirroring dello storage, raggiunge questo obiettivo archiviando copie complete dei dati su più server. Nella tecnica scelta da Li e colleghi, i blocchi di dati ridondanti sono invece sparsi tra i server. Ciò presenta due vantaggi rispetto al mirroring dello storage. In primo luogo, riduce i costi di archiviazione, poiché è richiesta meno ridondanza; in secondo luogo, la compromissione di un server non comporta una perdita completa dei dati, anche se l'algoritmo di crittografia è compromesso. “La codifica di cancellazione è caratterizzata da elevata tolleranza agli errori, scalabilità ed efficienza. Raggiunge un recupero dei dati altamente affidabile con blocchi ridondanti più piccoli”, affermano i ricercatori Mondo della fisica.

Quando un utente desidera recuperare i dati originali, il server centrale richiede i blocchi di dati a server remoti scelti casualmente, li ricostruisce e li invia in forma crittografata all'utente originale, che può recuperare la chiave di crittografia K e decrittografare il messaggio perché avere la proporzione di R originariamente conservata localmente e quella inserita nel messaggio. Un hacker, tuttavia, potrebbe ottenere solo la parte caricata. I ricercatori scrivono di aver condotto un “sistema di test minimo per verificare la funzionalità e le prestazioni della nostra proposta” e che “il passo successivo nello sviluppo di questa tecnologia prevede la ricerca e la convalida della tecnologia di archiviazione multiutente. Ciò significa che ci concentreremo su come il nostro sistema possa gestire in modo efficace e sicuro l’archiviazione dei dati per più utenti”.

È necessario ulteriore lavoro

Barry Sanders, che dirige l'Istituto di scienza e tecnologia quantistica presso l'Università di Calgary in Canada, descrive un articolo sul lavoro in Anticipi AIP come "un buon articolo che discute alcune questioni riguardanti come rendere sicuro il cloud storage in senso quantistico". Tuttavia, ritiene che siano necessarie ulteriori specifiche. Vorrebbe in particolare vedere una dimostrazione reale di un sistema di cloud storage distribuito che soddisfi i requisiti che ci si aspetta dalla sicurezza informatica.

"Non lo fanno, nemmeno nel senso ideale", dice Sanders, che ha un incarico presso l'USTC ma non è stato coinvolto in questo lavoro. “Qual è il sistema che creerai? Come si collega ad altri sistemi? Quali sono i modelli di minaccia e come dimostriamo che gli avversari vengono neutralizzati da questa tecnica? Nessuno di questi è evidente in questo documento.

QKD indipendente dal dispositivo avvicina Internet quantistico non hackerabile

Renato Renner, che guida un gruppo di ricerca sulla teoria dell'informazione quantistica presso l'ETH di Zurigo, in Svizzera, è altrettanto critico. "La parte positiva [dell'articolo] è che almeno tenta di combinare protocolli di ispirazione quantistica e di integrarli in attività crittografiche classiche, cosa che non si vede molto spesso", afferma. “Il problema che ho è che questo documento utilizza molte tecniche che lo sono a priori completamente indipendenti – la condivisione segreta non è realmente correlata alla QKD, e la generazione di numeri casuali quantistici è diversa dalla QKD – li mescolano tutti insieme, ma non penso che diano un contributo scientifico a nessuno dei singoli ingredienti: semplicemente li compongono insieme e dire che forse questa combinazione è un buon modo di procedere”.

Come Sanders, anche Renner non è convinto del test sperimentale del team. "Leggendolo, è solo una descrizione di come mettere insieme le cose, e davvero non vedo un valore aggiunto nel modo in cui lo fanno", dice.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://physicsworld.com/a/researchers-grapple-with-bringing-quantum-security-to-the-cloud/

- :ha

- :È

- :non

- 1

- a

- Chi siamo

- assolutamente

- accelerare

- Realizza

- aggiunto

- avanzare

- vantaggi

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- puntare

- aip

- algoritmo

- Tutti

- consentire

- anche

- americano

- quantità

- an

- ed

- in qualsiasi

- Applicazioni

- AMMISSIONE

- appuntamento

- SONO

- aree

- AS

- At

- precedente

- sfondo

- BE

- perché

- stato

- prima

- dietro

- crede

- sotto

- Meglio

- fra

- Blocchi

- Blu

- Portare

- Porta

- ma

- by

- calgary

- detto

- Materiale

- Canada

- non può

- centrale

- certo

- Telecamera climatica

- caratterizzato

- Cina

- scelto

- rivendicare

- Cloud

- Cloud Storage

- codifica

- colleghi

- combinazione

- combinare

- combinato

- combina

- Comunicazione

- azienda

- completamento di una

- completamente

- componenti

- Compromissione

- compromettendo

- circa

- condotto

- contributo

- Costi

- potuto

- creare

- critico

- Corrente

- Cybersecurity

- dati

- perdita di data

- memorizzazione dei dati

- decrypt

- dimostrato

- descrizione

- sviluppato

- in via di sviluppo

- diverso

- dirige

- discutere

- dispersi

- distribuito

- distribuzione

- divide

- do

- effettua

- non

- Dont

- ogni

- in maniera efficace

- efficienza

- efficiente

- crittografato

- crittografia

- garantire

- ETH

- Anche

- evidente

- esistente

- attenderti

- sperimentale

- esperti

- Nome

- messa a fuoco

- Nel

- modulo

- frazione

- da

- funzionalità

- generare

- ELETTRICA

- generatore

- genetico

- genuino

- andando

- buono

- Gruppo

- degli hacker

- maniglia

- Avere

- he

- Alta

- vivamente

- detiene

- Come

- Tutorial

- Tuttavia

- HTML

- http

- HTTPS

- i

- idea

- ideale

- if

- Immagine

- in

- studente indipendente

- individuale

- informazioni

- informazioni di sicurezza

- Inserti

- invece

- Istituto

- integrare

- Internet

- ai miglioramenti

- coinvolto

- israeliano

- problema

- sicurezza

- IT

- jpg

- ad appena

- Le

- Tasti

- conosciuto

- portare

- Leads

- perdita

- meno

- meno

- Li

- leggera

- piace

- a livello locale

- Lunghi

- spento

- Principale

- maggiore

- make

- molti

- max-width

- può essere

- si intende

- Nel frattempo

- Soddisfa

- messaggio

- mirroring

- scelta

- modelli

- Scopri di più

- multiplo

- devono obbligatoriamente:

- necessaria

- esigenze

- reti

- New

- GENERAZIONE

- Nessuna

- Niente

- numero

- numeri

- ottenere

- of

- di frequente

- on

- ONE

- esclusivamente

- operatore

- i

- originariamente

- Altro

- nostro

- al di fuori

- ancora

- proprio

- pacchetti

- Carta

- parte

- particolare

- parti

- partito

- performance

- esegue

- foto

- Fisica

- Mondo della fisica

- Platone

- Platone Data Intelligence

- PlatoneDati

- positivo

- principio

- procedere

- proporzione

- proposto

- protegge

- protocollo

- protocolli

- Mettendo

- Quantistico

- informazione quantistica

- Internet quantistico

- tecnologia quantistica

- R

- casuale

- di rose

- veramente

- Recuperare

- recupero

- Rosso

- riduce

- relazionato

- affidabile

- rimanere

- resto

- a distanza

- richieste

- necessario

- Requisiti

- riparazioni

- ricercatori

- di ritegno

- s

- Sanders

- dire

- dice

- Scalabilità

- sparpagliato

- schemi

- Scienze

- Scienza e Tecnologia

- scientifico

- Scienziato

- Segreto

- sicuro

- in modo sicuro

- problemi di

- vedere

- inviare

- invia

- senso

- delicata

- inviato

- server

- Server

- serve

- compartecipazione

- mostrare attraverso le sue creazioni

- Allo stesso modo

- da

- inferiore

- alcuni

- qualcosa

- specifico

- specifiche

- Standard

- stati

- step

- conservazione

- memorizzati

- memorizzare

- Corda

- tale

- Svizzera

- sistema

- SISTEMI DI TRATTAMENTO

- task

- per l'esame

- tecniche

- Tecnologie

- Tecnologia

- dire

- test

- che

- Il

- loro

- Li

- poi

- teoria

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- cose

- think

- questo

- minaccia

- soglia

- Attraverso

- miniature

- a

- insieme

- tolleranza

- vero

- seconda

- Università

- Università di Scienza e Tecnologia della Cina

- caricato

- Caricamento

- Utente

- utenti

- usa

- utilizzando

- USTC

- utilizza

- Vuoto

- convalidando

- APPREZZIAMO

- verificare

- molto

- via

- Prima

- Modo..

- we

- WELL

- Che

- quale

- OMS

- volere

- con

- entro

- senza

- Lavora

- mondo

- sarebbe

- scrivere

- zefiro

- Zurigo