COMMENTO

Oscurato da tumulto geopolitico e un'escalation in sofisticati attacchi informatici, sta diventando sempre più evidente un cambiamento di paradigma nella sicurezza informatica verso la gestione del rischio aziendale. Lo spostamento del cyber a “sinistra” evidenzia la necessità essenziale all’interno delle organizzazioni di discernere astutamente e dare metodicamente la priorità alle loro risorse più preziose.

Al centro di questo approccio strategico c'è la protezione dei gioielli della corona, i beni più cruciali per le operazioni e il successo di un'organizzazione. La compromissione di queste risorse chiave potrebbe portare a perdite finanziarie significative, danni alla reputazione o conseguenze legali. Oggi, l’imperativo per le organizzazioni del settore pubblico e privato è identificare queste risorse cruciali e ideare solide misure di resilienza.

Il concetto di dare priorità alla difesa dei gioielli della corona non è nuovo. Dopotutto, come ha affermato McGeorge Bundy, consigliere per la sicurezza nazionale dei presidenti Kennedy e Johnson negli anni ’1960, una volta notoriamente scherzato: “Se custodiamo i nostri spazzolini da denti e i nostri diamanti con uguale zelo, perderemo meno spazzolini da denti e più diamanti”. Tuttavia, nel mondo della pratica della sicurezza informatica lo sforzo è minore irto di sfide. Peggio ancora, il panorama globale rivela una linea di tendenza preoccupante: molte nazioni e organizzazioni stanno fallendo nei loro sforzi di difesa informatica, spesso a causa della negligenza di pratiche fondamentali.

Nel cercare un modello di sicurezza informatica efficace, i leader della sicurezza dovrebbero prendere spunto dalle esperienze dell’Ucraina nel conflitto in corso. Dopo l'invasione ingiustificata della Russia, l'Ucraina è impegnata in una lotta formidabile contro un avversario eccezionale. Nonostante le iniziative informatiche sofisticate e ben finanziate della Russia e alcune recenti degne di nota successi, il suo impatto apparente sul conflitto è stato notevolmente attenuato. Spicca invece la resilienza dell’Ucraina alle minacce informatiche. Un prodotto di lezioni duramente guadagnate e di un'astuzia raffinata strategia di difesa informatica, l'approccio tattico e strategico dell'Ucraina in questo ambiente intenso offre alle organizzazioni un modello per rafforzare le proprie difese informatiche.

Il "vantaggio del difensore" dell'Ucraina nella guerra informatica

Il successo limitato L’attacco informatico della Russia testimonia in gran parte le formidabili difese dell’Ucraina, coltivate in un decennio di inflessibile confronto informatico. Sebbene l’Ucraina conosca bene i suoi aggressori, la situazione suggerisce l’emergere di quello che può essere definito un “vantaggio del difensore informatico”.

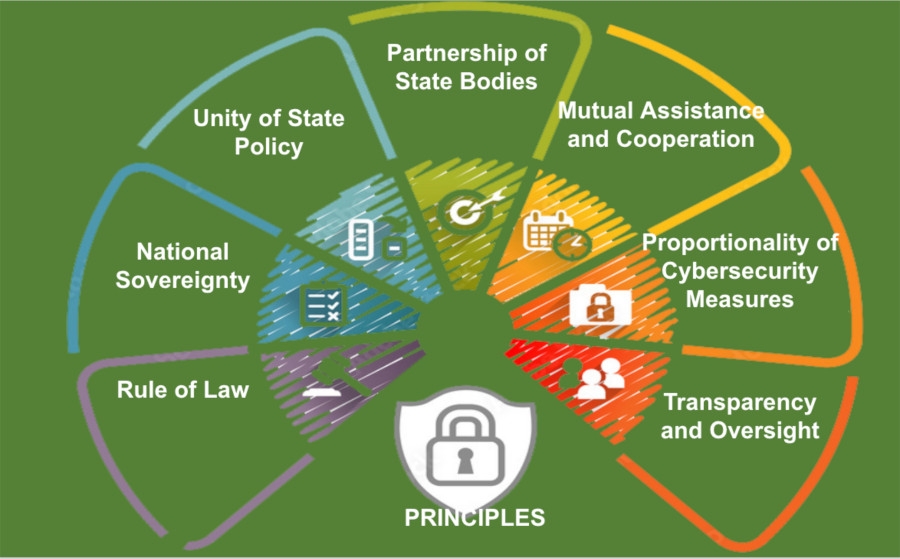

Principi di sicurezza informatica nazionale dell'Ucraina (Fonte: governo ucraino)

La strategia di difesa informatica dell'Ucraina, che pone l'accento sui partenariati, sulla condivisione delle informazioni e sulla protezione dei gioielli della corona, ha portato allo sviluppo di una rapida rete di condivisione delle informazioni e di meccanismi di risposta globali che coinvolgono sia settore pubblico e privato. Lo sviluppo nazionale di partenariati dinamici tra pubblico e privato in materia di difesa informatica è stato esemplare. Come effetto a catena, le entità aziendali multinazionali coinvolte in queste partnership hanno acquisito conoscenze inestimabili a un ritmo senza precedenti, mettendo le loro attrezzature e il loro personale alla prova nel crogiuolo della guerra. Inoltre, l’atteggiamento proattivo del governo ucraino nella preparazione organizzativa funge da modello per governi e organizzazioni a livello globale.

Il fulcro della sicurezza informatica

In Ucraina vediamo come è in azione una strategia di difesa unificata, che enfatizza la condivisione delle informazioni sulle minacce, come richiesto nella proposta della Casa Bianca Ordine esecutivo sulla sicurezza informatica, è fondamentale per salvaguardare le reti pubbliche e private. Una resilienza informatica efficace deve essere radicata in solide pratiche fondamentali, tra cui:

-

Assicurare i gioielli della corona: È fondamentale adattare le strategie di gestione del rischio alle esigenze specifiche di un'organizzazione. Un approccio metodico utilizzando principali indicatori di rischio (KRI) possono aiutare le organizzazioni a individuare e dare priorità alle risorse più critiche, allineando le misure di sicurezza ai requisiti specifici delle risorse.

-

Padroneggiare la visuale dell'attaccante per una difesa avanzata: Adottare una posizione preventiva nel rafforzamento del sistema e visualizzare la superficie di attacco di un'organizzazione attraverso la prospettiva di un utente malintenzionato può svelare vulnerabilità nascoste. Le misure preventive di base dovrebbero affrontare i punti deboli della sicurezza come certificati digitali mal configurati, porte aperte e problemi dei server DNS, solo per citarne alcuni.

-

Stabilire una gestione continua del rischio: dato che inevitabilità degli incidenti informatici, le organizzazioni dovrebbero investire nella conoscenza e nella protezione delle proprie risorse attraverso una gestione avanzata della superficie di attacco. Ciò dovrebbe includere intelligence sulle minacce del dominio, gestione del ciclo di vita dei certificati e gestione delle vulnerabilità, integrata con una formazione senza colpa per tutti e test regolari dei processi scritti.

Il ruolo critico della preparazione organizzativa e della collaborazione

La preparazione organizzativa nella sicurezza informatica implica un approccio olistico che integra vari aspetti della difesa informatica. Questa preparazione non riguarda solo le soluzioni tecnologiche, ma comprende anche la coltivazione di una cultura attenta alla sicurezza all’interno dell’organizzazione. Ecco, avanza sicurezza informatica cognitiva le migliori pratiche sono essenziali per creare una difesa proattiva e continua contro le minacce informatiche utilizzando il talento presente nella tua organizzazione.

La collaborazione rapida e continua, all'interno e all'esterno dell'organizzazione, è un altro elemento critico per un'efficace difesa informatica che qualsiasi organizzazione può realizzare. La condivisione delle informazioni tra diversi dipartimenti all’interno di un’organizzazione e con partner esterni può fornire informazioni approfondite e avvisi tempestivi sulle potenziali minacce. Tale collaborazione è evidente nella strategia dell’Ucraina, dove uno sforzo coordinato tra agenzie governative e settore privato è stato determinante nel rafforzare le difese informatiche della nazione.

Un modello per la resilienza informatica

Il lezioni dalle esperienze di guerra informatica dell’Ucraina le esperienze si estendono oltre la difesa nazionale, offrendo una comprensione attuabile per le organizzazioni di tutti i settori. Abbracciare i principi di dare priorità alle risorse critiche, stabilire solide pratiche fondamentali di sicurezza informatica, promuovere la preparazione organizzativa e favorire la collaborazione sono essenziali per un’efficace strategia di difesa informatica.

Man mano che il conflitto geopolitico si sviluppa o si estende alle infrastrutture aziendali, le organizzazioni scopriranno che adottare queste lezioni non è solo vantaggioso ma imperativo. Seguendo l’esempio dell’Ucraina, le organizzazioni possono rimanere vigili, adattabili e resilienti nel proteggere la propria sopravvivenza da un panorama di minacce sempre più dinamico.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/cyberattacks-data-breaches/learning-ukraines-pioneering-approaches-cybersecurity

- :ha

- :È

- :non

- :Dove

- 10

- 13

- 7

- 9

- a

- WRI

- Action

- processabile

- Inoltre

- indirizzo

- Adottando

- Avanzate

- avanzamenti

- Vantaggio

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- agenzie

- allineamento

- Tutti

- anche

- an

- ed

- Un altro

- in qualsiasi

- apparente

- approccio

- approcci

- SONO

- AS

- aspetti

- Attività

- At

- attacco

- basic

- BE

- diventando

- stato

- essendo

- benefico

- MIGLIORE

- best practice

- fra

- Al di là di

- cianografia

- entrambi

- ma

- by

- detto

- Materiale

- a livello internazionale

- certificato

- Cerchio

- collaborazione

- globale

- compromesso

- concetto

- conflitto

- Conseguenze

- continuo

- coordinato

- Aziende

- potuto

- Creazione

- critico

- corona

- cruciale

- Cultura

- Cyber

- Cybersecurity

- danno

- decennio

- Difesa

- dipartimenti

- Nonostante

- Mercato

- escogitare

- diverso

- digitale

- discernere

- dns

- do

- dominio

- dovuto

- dinamico

- Presto

- effetto

- Efficace

- sforzo

- sforzi

- elemento

- abbracciando

- emersione

- enfatizzando

- comprende

- impegnato

- Impresa

- entità

- Ambiente

- pari

- intensificazione

- essential

- stabilire

- evidente

- esempio

- eccezionale

- Esperienze

- estendere

- esterno

- in mancanza di

- fbi

- pochi

- meno

- finanziario

- Trovate

- i seguenti

- Nel

- Forbes

- formidabile

- fortificare

- promozione

- fondamentale

- frequentemente

- da

- guadagnato

- geopolitica

- dato

- globali

- Globalmente

- Enti Pubblici

- agenzie governative

- I governi

- Guardia

- Avere

- Cuore

- Aiuto

- qui

- nascosto

- evidenzia

- olistica

- Casa

- Come

- Tuttavia

- HTML

- HTTPS

- ICON

- identificare

- if

- Immagine

- Impact

- imperativo

- in

- includere

- Compreso

- sempre più

- informazioni

- Infrastruttura

- iniziative

- intuizioni

- invece

- strumentale

- Integrazione

- Intelligence

- inestimabile

- invasione

- Investire

- coinvolto

- comporta

- coinvolgendo

- sicurezza

- SUO

- Johnson

- jpg

- ad appena

- Le

- Conoscere

- conoscenze

- conosce

- paesaggio

- grandi

- portare

- capi

- apprendimento

- Guidato

- a sinistra

- Legale

- Lezioni

- ciclo di vita

- perdere

- spento

- gestione

- molti

- McKinsey

- analisi

- meccanismi di

- metodico

- modello

- Scopri di più

- maggior parte

- in movimento

- multinazionale

- devono obbligatoriamente:

- Nome

- nazione

- il

- sicurezza nazionale

- Nazioni

- Bisogno

- esigenze

- Rete

- reti

- notevole

- segnatamente

- romanzo

- of

- offerta

- Offerte

- on

- una volta

- in corso

- su

- aprire

- Operazioni

- or

- minimo

- organizzazione

- organizzativa

- organizzazioni

- nostro

- su

- al di fuori

- ancora

- Pace

- pagina

- paradigma

- parte

- partner

- partnership

- Personale

- prospettiva

- pionieristico

- centrale

- Platone

- Platone Data Intelligence

- PlatoneDati

- gioca

- porte

- potenziale

- pratica

- pratiche

- Presidenti

- principi

- Dare priorità

- prioritizzazione

- un bagno

- settore privato

- Proactive

- i processi

- Prodotto

- promuovere

- proteggere

- protezione

- fornire

- la percezione

- prontezza

- recente

- Basic

- rimanere

- Requisiti

- elasticità

- elastico

- risposta

- Rivela

- Rischio

- gestione del rischio

- robusto

- Ruolo

- radicato

- Russia

- s

- salvaguardare

- settore

- Settori

- problemi di

- Misure di sicurezza

- vedere

- cerca

- server

- serve

- compartecipazione

- spostamento

- dovrebbero

- significativa

- da

- situazione

- unicamente

- Soluzioni

- alcuni

- sofisticato

- Fonte

- posizione

- si

- Ancora

- Strategico

- approccio strategico

- strategie

- Strategia

- forte

- Lotta

- il successo

- tale

- suggerisce

- superficie

- SWIFT

- sistema

- sartoria

- Fai

- Talento

- tecnologico

- modello

- testamento

- testato

- Testing

- che

- Il

- il mondo

- loro

- Strumenti Bowman per analizzare le seguenti finiture:

- questo

- minaccia

- minacce

- Attraverso

- a

- oggi

- verso

- Training

- preoccupante

- Ucraina

- ucraino

- e una comprensione reciproca

- unificato

- unico

- inaudito

- immotivato

- svelare

- utilizzando

- Prezioso

- vario

- vitalità

- Visualizza

- visualizzazione

- vulnerabilità

- vulnerabilità

- guerra

- we

- debolezza

- WELL

- Che

- while

- bianca

- Casa Bianca

- volere

- con

- entro

- mondo

- peggio

- scritto

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro