Internet è un mezzo caotico: i pacchetti tendono a fluire da un insieme uniformemente distribuito di fonti a una varietà di destinazioni.

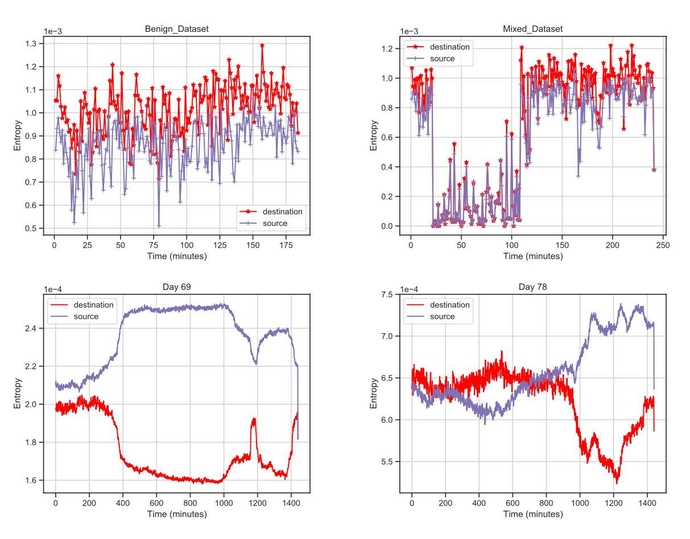

Tuttavia, durante un attacco DDoS (Distributed Denial of Service), il caos diventa improvvisamente più ordinato: un gran numero di dispositivi invia pacchetti di rete a un numero limitato di indirizzi in un breve lasso di tempo. Analizzando questi insoliti cambiamenti nell’entropia di Internet, un gruppo di ricercatori del Pacific Northwest National Laboratory (PNNL) ha affermato di poter identificare il 99% degli attacchi DDoS con solo un tasso di falsi positivi del 2% in media. Hanno confrontato il loro metodo con una serie di 10 algoritmi standard, che hanno identificato esclusivamente Il 52% degli attacchi in media e il 62% degli attacchi nello scenario migliore.

L'algoritmo, che i ricercatori hanno soprannominato "Rilevamento degli attacchi DDoS tramite analisi differenziale dell'entropia generalizzata" o DoDGE, è più accurato e meno incline a identificare erroneamente un attacco rispetto ad altre misure, afferma Omer Subasi, scienziato informatico presso PNNL e autore di una relazione sull'argomento presentata al Conferenza internazionale IEEE sulla sicurezza informatica e la resilienza.

"In circostanze normali, il traffico dai mittenti ai destinatari è relativamente ben distribuito e questo livello di entropia rimane abbastanza stabile", afferma. “Tuttavia, negli scenari di attacco, rileviamo uno squilibrio tra mittenti e destinatari. Quantificando come questo cambia nel tempo e il grado di cambiamento, siamo in grado di identificare gli attacchi in corso”.

Mentre gli attacchi ransomware e di compromissione della posta elettronica aziendale (BEC) tendono ad attirare la massima attenzione da parte dei gruppi di sicurezza, gli attacchi DDoS continuano ad essere i più impattanti per le imprese. Negli ultimi quattro anni, secondo il rapporto annuale di Verizon, gli attacchi DDoS hanno rappresentato la maggior parte degli incidenti di sicurezza segnalati dalle aziende.Rapporto sulle indagini sulla violazione dei dati. "

Metodi di rilevamento migliori possono aiutare le aziende a rispondere più rapidamente agli attacchi e a mettere in atto contromisure migliori, afferma Allen West, ricercatore di Akamai.

"Essere in grado di confermare se è attualmente in corso un attacco DDoS consente ai difensori di implementare con sicurezza meccanismi di difesa mirati, come il filtraggio preciso del traffico e altri servizi di protezione specifici per DDoS", afferma. "Inoltre consente all'organizzazione bersaglio di raccogliere maggiori informazioni sull'incidente che sono preziose dal punto di vista dell'intelligence, che possono consentire loro di dedurre la fonte o il motivo dietro gli attacchi".

Il caos di Internet è normale

L'approccio più comune per rilevare gli attacchi Denial of Service (DoS) è creare una soglia - una larghezza di banda o un numero di pacchetti massimo al di sopra del quale un aumento del traffico è considerato un attacco. La ricerca PNNL misura invece l'entropia del traffico di rete, concentrandosi in particolare su come cambiano due misure di entropia: sul bersaglio, le richieste di una risorsa specifica aumentano durante un attacco DDoS, portando a meno entropia, mentre il numero di fonti cresce, aumentando l'entropia .

Osservando i piccoli cambiamenti nel tempo, i ricercatori hanno differenziato tra ondate di traffico legittimo – i cosiddetti “eventi flash” – e attacchi reali, afferma Kevin Barker, ricercatore principale del PNNL.

“Solo una parte del lavoro esistente tenta di affrontare questo problema di differenziazione”, afferma. "Le soluzioni alternative utilizzano soglie o sono basate su ML/AI, che richiedono grandi quantità di dati e comportano costose attività di formazione e riqualificazione per adattarsi."

La capacità di distinguere rapidamente tra un vero attacco e un aumento del traffico legittimo dovuto, ad esempio, a una notizia o a un contenuto virale è fondamentale per determinare una risposta, afferma West di Akamai.

"Con un attacco DDoS, gli sforzi per identificare e bloccare il traffico dannoso mantenendo il traffico legittimo saranno la priorità principale", afferma West. "Con gli 'eventi flash', tuttavia, è possibile intraprendere diverse azioni per gestire questo carico nel modo più garbato possibile senza adottare misure più aggressive".

I falsi positivi devono ancora diminuire

Secondo i ricercatori, il rilevamento degli attacchi DDoS basato sull’entropia migliora significativamente con i metodi basati su soglie, con un tasso relativamente basso di classificazione errata di contenuti legittimi (noto come falso positivo). La tecnica ha avuto tassi di falsi positivi inferiori al 7% in tutti i casi e inferiori al 2% in media su 10 set di dati del mondo reale.

Tuttavia, per essere utili nel mondo reale, tali tecniche devono avere un tasso di falsi positivi prossimo allo zero, afferma Patrick Donahue, vicepresidente del prodotto di Cloudflare.

"Nel corso degli anni abbiamo visto pubblicate tecniche di ricerca che sembrano funzionare bene nei parametri strettamente definiti del laboratorio, ma non sono efficaci o non sono scalabili", afferma. "Ad esempio, i tassi di falsi positivi che i clienti nel mondo reale tollerano e i tassi di campionamento richiesti per il rilevamento su larga scala spesso differiscono sostanzialmente da ciò che è accettabile in laboratorio."

I ricercatori del PNNL sottolineano che i loro algoritmi sono adattivi, quindi il tasso di falsi positivi può essere ridotto al minimo sacrificando una certa precisione nel rilevamento degli attacchi. Inoltre, negli scenari del mondo reale, è possibile utilizzare dati aggiuntivi per potenziare l’algoritmo di base.

Poiché è relativamente leggero dal punto di vista computazionale, l’algoritmo DoDGE potrebbe avere vantaggi per la costruzione di infrastrutture resilienti per le reti 5G, che si prevede aumenteranno in modo significativo il numero di dispositivi connessi, ha affermato Barker di PNNL nell’annuncio del laboratorio.

"Con così tanti dispositivi e sistemi connessi a Internet, ci sono molte più opportunità rispetto a prima di attaccare i sistemi in modo dannoso", ha affermato Barker. “E ogni giorno vengono aggiunti alle reti sempre più dispositivi come sistemi di sicurezza domestica, sensori e persino strumenti scientifici. Dobbiamo fare tutto il possibile per fermare questi attacchi”.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :È

- 10

- 2%

- 5G

- 7

- a

- capacità

- capace

- WRI

- sopra

- accettabile

- Secondo

- preciso

- operanti in

- azioni

- presenti

- adattare

- aggiunto

- aggiuntivo

- indirizzo

- indirizzi

- aggressivo

- algoritmo

- Algoritmi

- Tutti

- consentire

- consente

- anche

- alternativa

- an

- .

- l'analisi

- ed

- Annuncio

- annuale

- apparire

- approccio

- si avvicina

- SONO

- AS

- At

- attacco

- attacchi

- attenzione

- autore

- media

- Larghezza di banda

- basic

- BE

- BEC

- diventa

- prima

- dietro

- essendo

- vantaggi

- Meglio

- fra

- Bloccare

- Incremento

- potenziamento

- entrambi

- violazione

- Costruzione

- affari

- compromissione della posta elettronica aziendale

- aziende

- ma

- by

- Materiale

- casi

- ha causato

- il cambiamento

- Modifiche

- Chaos

- Grafici

- condizioni

- CloudFlare

- Uncommon

- Aziende

- rispetto

- compromesso

- computer

- Convegno

- con fiducia

- Confermare

- collegato

- considerato

- contenuto

- costoso

- potuto

- creare

- critico

- Attualmente

- Clienti

- Cyber

- sicurezza informatica

- dati

- set di dati

- dataset

- giorno

- Protezione

- attacco DDoS

- Difensori

- Difesa

- definito

- Laurea

- schierare

- Destinazioni

- individuare

- rivelazione

- determinazione

- dispositivi

- differire

- differenza

- diverso

- differenziare

- diversificato

- Differenziazione

- distribuito

- do

- DOS

- soprannominato

- dovuto

- durante

- Efficace

- sforzi

- o

- Potenzia

- Anche

- Evento

- eventi

- Ogni

- ogni giorno

- qualunque cosa

- esempio

- esistente

- previsto

- abbastanza

- falso

- filtraggio

- Cromatografia

- flusso

- messa a fuoco

- Nel

- quattro

- TELAIO

- da

- raccogliere

- maggiore

- Gruppo

- Gruppo

- cresce

- ha avuto

- maniglia

- Avere

- he

- Aiuto

- Casa

- Come

- Tuttavia

- HTTPS

- identificato

- identificare

- squilibrio

- di forte impatto

- in

- incidente

- Aumento

- informazioni

- Infrastruttura

- invece

- strumenti

- Intelligence

- Internazionale

- Internet

- Indagini

- IT

- jpg

- conservazione

- conosciuto

- laboratorio

- di laboratorio

- grandi

- principale

- Leads

- a sinistra

- legittimo

- meno

- Livello

- leggero

- piace

- Limitato

- caricare

- cerca

- Principale

- molti

- materialmente

- max-width

- Maggio..

- analisi

- meccanismi di

- medie

- metodo

- metodi

- Scopri di più

- Inoltre

- maggior parte

- il

- Bisogno

- Rete

- traffico di rete

- reti

- notizie

- normale

- numero

- of

- di frequente

- on

- in corso

- esclusivamente

- Opportunità

- or

- organizzazione

- Altro

- ancora

- Pacifico

- pacchetti

- Carta

- parametri

- passato

- patrick

- prospettiva

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- punto

- Punto di vista

- positivo

- possibile

- bisogno

- Precisione

- presentata

- Presidente

- Direttore

- priorità

- Problema

- Prodotto

- protezione

- pubblicato

- metti

- rapidamente

- ransomware

- tasso

- di rose

- mondo reale

- ragione

- relativamente

- resti

- Segnalati

- richieste

- richiedere

- necessario

- riparazioni

- ricercatore

- ricercatori

- elastico

- risorsa

- Rispondere

- risposta

- destra

- s

- sacrificando

- Suddetto

- dice

- Scala

- scenario

- Scenari

- scientifico

- Scienziato

- problemi di

- visto

- inviare

- sensore

- Servizi

- set

- Set

- Condividi

- mostrare attraverso le sue creazioni

- significativamente

- piccole

- So

- Calcio

- Soluzioni

- alcuni

- Fonte

- fonti

- specifico

- in particolare

- stabile

- Standard

- ha dichiarato

- Ancora

- Fermare

- stress

- tale

- ondata

- sovratensioni

- SISTEMI DI TRATTAMENTO

- preso

- presa

- Target

- mirata

- tecniche

- di

- che

- Il

- L’ORIGINE

- loro

- Li

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- questo

- soglia

- tempo

- a

- top

- argomento

- traffico

- Training

- vero

- seconda

- incapace

- per

- uso

- utilizzato

- Prezioso

- varietà

- Ve

- Verizon

- via

- vice

- Vicepresidente

- Visualizza

- virale

- contenuto virale

- we

- WELL

- ovest

- se

- quale

- while

- volere

- con

- senza

- Lavora

- mondo

- anni

- zefiro

- zero