| Cose da sapere: |

| – Il calcolo quantistico, una tecnologia all'avanguardia, ha un immenso potenziale per rivoluzionare il calcolo con la sua potenza computazionale senza pari.

– Il calcolo quantistico, nonostante siano trascorsi almeno diversi anni da un'importante svolta, è percepito come una minaccia significativa per la crittografia a causa delle sue immense capacità di elaborazione dei dati. – Il potenziale impatto del calcolo quantistico sulla crittografia e sui sistemi sicuri come la prova del lavoro di Bitcoin deve essere attentamente considerato. In quanto gateway più sicuro al mondo per le criptovalute, tali domande fondamentali meritano la piena attenzione di Ledger. |

Quantum Computing: il prossimo grande salto tecnologico

I computer che utilizziamo quotidianamente elaborano le informazioni sulla base di “bit”. Un bit può contenere solo uno dei seguenti valori: 0 o 1 e può essere messo insieme per creare un pezzo di codice binario. Oggi, tutto ciò che facciamo con un computer, dall'invio di e-mail e dalla visione di video alla condivisione di musica, è possibile grazie a tali stringhe di cifre binarie.

La natura binaria dei computer tradizionali impone limiti alla loro potenza di calcolo. Questi computer eseguono le operazioni solo un passo alla volta e faticano a simulare accuratamente i problemi del mondo reale. Al contrario, il mondo fisico opera in base ad ampiezze piuttosto che a cifre binarie, il che lo rende molto più complesso. È qui che entrano in gioco i computer quantistici.

Nel 1981, Richard Feynman disse che "la natura non è classica, e se vuoi fare una simulazione della natura, faresti meglio a renderla meccanica quantistica". Invece di manipolare i bit, il calcolo quantistico utilizza "bit quantistici", o qubit, che gli consentono di elaborare i dati in un modo molto più efficiente. I qubit possono essere zero, uno e, soprattutto, una combinazione di zero e uno.

Il calcolo quantistico si trova al crocevia tra fisica e informatica. Per mettere le cose in prospettiva, un computer quantistico da 500 qubit richiederebbe più bit classici del... numero di atomi nell'intero universo.

Quantum è una minaccia per la crittografia?

La crittografia a chiave pubblica, nota anche come crittografia asimmetrica, costituisce il fondamento della sicurezza delle criptovalute. Implica una combinazione di una chiave pubblica (accessibile a tutti) e una chiave privata. Le capacità di calcolo rapido dei qubit aumentano il potenziale per violare la crittografia e interrompere la sicurezza del settore delle criptovalute se il calcolo quantistico continua ad avanzare.

Due algoritmi devono essere attentamente considerati: quello di Shor e quello di Grover. Entrambi gli algoritmi sono teorici perché attualmente non esiste alcuna macchina per implementarli, ma come vedrai, la potenziale implementazione di questi algoritmi potrebbe essere dannosa per la crittografia.

Da un lato, l'algoritmo quantistico di Shor (1994), che prende il nome da Peter Shor, consente di fattorizzare interi grandi o di risolvere il problema del logaritmo discreto in tempo polinomiale. Questo algoritmo potrebbe violare la crittografia a chiave pubblica con un computer quantistico sufficientemente potente. L'algoritmo di Shor romperebbe la stragrande maggioranza della crittografia asimmetrica utilizzata oggi poiché si basa su RSA (basato sul problema della fattorizzazione dei numeri interi) e sulla crittografia della curva ellittica (a seconda del problema del logaritmo discreto in un gruppo di curve ellittiche).

D'altra parte, l'algoritmo di Grover (1996) è un algoritmo di ricerca quantistica ideato da Lov Grover nel 1996, che può essere utilizzato per risolvere problemi di ricerca non strutturati. L'algoritmo Grover intacca notevolmente la sicurezza delle primitive simmetriche, ma non è insormontabile. In genere si consiglia di raddoppiare la lunghezza della chiave per compensare la complessità della radice quadrata di questa interruzione. L'uso di AES256 invece di AES128 è considerato sufficiente, ma va notato che questa regola empirica potrebbe solo a volte essere valido per tutti i cifrari[5]. Per quanto riguarda le funzioni hash, che fanno parte del panorama della primitiva simmetrica, si pensa che non abbia alcun impatto sulla resistenza alla collisione. Tuttavia, i ricercatori hanno trovato casi del problema in cui questo non è vero[6] (ricerca di preimmagini multi-target, per esempio).

In sostanza, entrambi gli algoritmi rappresentano potenziali pericoli per la crittografia. L'algoritmo di Shor semplifica il processo di fattorizzazione di grandi numeri, rendendo più facile scoprire una chiave privata collegata a una chiave pubblica, e l'algoritmo di Grover è in grado di compromettere l'hashing crittografico in modo più efficiente rispetto ai computer attuali.

Quando emergeranno i computer quantistici che violano la crittografia?

Esaminiamo alcuni degli ultimi esperimenti e vediamo quanto velocemente sta andando la ricerca. Il primo vero computer quantistico rimane lontano, ma ciò non impedisce a una razza globale di raggiungere la "supremazia quantistica". Per Ayal Itzkovitz, socio amministratore di un fondo VC focalizzato sulla quantistica, “se tre anni fa non sapevamo se fosse del tutto possibile costruire un computer del genere, ora sappiamo già che ci saranno computer quantistici in grado di fare qualcosa di diverso dai computer classici.”

Un evento di cui probabilmente tutti hanno sentito parlare è stato l'"esperimento di supremazia quantistica" di Google nel 2019 utilizzando un dispositivo con 54 qubit. Nel 2021 il Università di Scienza e Tecnologia della Cina risolto un calcolo più complesso utilizzando 56 qubit, raggiungendo successivamente i 60 qubit. Il suo obiettivo era eseguire un calcolo che non coinvolgesse l'algoritmo di Shor che dimostrasse ugualmente un aumento della velocità quantistica rispetto al calcolo classico.

Per definizione, questi esperimenti non mostrano progressi verso la violazione della crittografia perché sono stati progettati per evitare le dimensioni e la complessità dell'esecuzione della fattorizzazione di numeri interi quantistici. Tuttavia, mostrano che costruire più qubit in un computer quantistico non è più difficile, con diverse soluzioni hardware disponibili, I qubit del chip "Sycamore" di Google sono fondamentalmente diversi dai fotoni dell'USTC. Il prossimo passo fondamentale per arrivare a un computer che viola la crittografia è generalmente considerato la creazione di calcoli tolleranti agli errori e qubit di correzione degli errori.

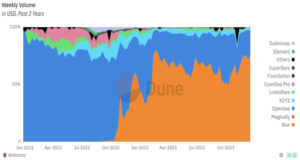

Lo stato di BSI dello sviluppo di computer quantistici [1] mostra quanto sono lontani dalla rottura di un logaritmo discreto a 160 bit (linea blu più bassa nell'immagine seguente) gli attuali computer quantistici. L'ascissa mostra come la riduzione del tasso di errore attraverso puri miglioramenti dell'hardware o il calcolo a tolleranza d'errore aiuta a raggiungere tali livelli di calcolo senza ridimensionare drasticamente il numero di qubit disponibili (asse y).

L'implementazione dell'algoritmo di Shor in modo scalabile richiede un calcolo tollerante ai guasti su poche migliaia di qubit logici: 2124 qubit come minimo per rompere una curva ellittica a 256 bit come il secp256k1 di bitcoin, da Circuiti quantistici migliorati per logaritmi discreti a curva ellittica[7]. Un qubit "logico" in un tale sistema è composto da diversi qubit progettati per funzionare come una versione corretta di un singolo qubit.

Mille qubit logici si traducono approssimativamente in diversi milioni di qubit, che coprono le dimensioni di un campo da calcio. Recentemente è stata realizzata una dimostrazione pratica di tale calcolo tollerante ai guasti Controllo tollerante ai guasti di un qubit con correzione degli errori[2], dove un singolo qubit logico la cui probabilità di errore è inferiore a quella dei qubit di cui è composto. Si prevede che il miglioramento di quest'area seguirà rapidamente poiché diventerà il punto focale.

I progressi in questa direzione si tradurranno direttamente in una minaccia concreta alla crittografia a chiave pubblica. Infine, un'altra possibilità per un rapido progresso può derivare da miglioramenti puramente algoritmici o scoperte esclusivamente hardware. Lo stato di BSI dello sviluppo di computer quantistici[1] spiega: “Possono esserci scoperte dirompenti che cambierebbero radicalmente [lo stato attuale delle conoscenze], le principali sono algoritmi crittografici che possono essere eseguiti su macchine non corrette a breve termine o scoperte drammatiche nel tasso di errore di alcune piattaforme.” In altre parole, non è solo un problema di essere in grado di costruire computer di grandi dimensioni con molti qubit (in realtà costruire più qubit in modo affidabile non è l'obiettivo principale, il calcolo a tolleranza d'errore lo è), ma anche algoritmico e possibilmente una ricerca materiale uno.

Mentre stavamo scrivendo questo articolo, IBM ha pubblicato i suoi risultati su un chip da 127 qubit con un tasso di errore di 0.001 e prevede di rilasciare un chip da 433 qubit l'anno prossimo e un chip da 1121 qubit nel 2023.

Tutto sommato, rimane difficile prevedere quanto velocemente un computer quantistico prenderà vita. Tuttavia, possiamo fare affidamento sull'opinione degli esperti in materia: Un quadro di stima delle risorse per attacchi quantistici contro funzioni crittografiche - Sviluppi recenti[3] e Sondaggio di esperti sul rischio quantistico[4] mostrano che molti esperti concordano sul fatto che tra 15 o 20 anni dovremmo avere a disposizione un computer quantistico.

Quoting Un quadro di stima delle risorse per attacchi quantistici contro funzioni crittografiche - Sviluppi recenti [3] in sintesi:

“Gli schemi a chiave pubblica attualmente implementati, come RSA ed ECC, sono completamente infranti dall'algoritmo di Shor. Al contrario, i parametri di sicurezza dei metodi simmetrici e delle funzioni hash sono ridotti, al massimo, di un fattore due dagli attacchi noti – dalle ricerche “a forza bruta” che utilizzano l'algoritmo di ricerca di Grover. Tutti questi algoritmi richiedono macchine quantistiche tolleranti ai guasti su larga scala, che non sono ancora disponibili. La maggior parte della comunità di esperti concorda sul fatto che probabilmente diventeranno una realtà entro 10-20 anni”.

Ora che abbiamo esaminato il motivo per cui gli algoritmi quantistici potrebbero danneggiare la crittografia, analizziamo i rischi sostanziali impliciti per i campi crypto e Web3.

Quantum: quali rischi per le criptovalute?

Il caso Bitcoin:

Cominciamo con l'analisi di Pieter Wuille del problema per Bitcoin, a volte considerato "quantum-safe" a causa degli indirizzi hash delle chiavi pubbliche e quindi non esporle.

Non essere in grado di rompere una chiave privata di Bitcoin basandosi sul presupposto che gli hash lo rendano impossibile si basa anche sul non rivelare mai la propria chiave pubblica, qualunque sia il mezzo, il che è già sbagliato per molti account.

Riferendosi a un altro thread, Pieter Wuille dà un'idea dell'impatto del furto del ~ 37% dei fondi esposti (all'epoca). Bitcoin probabilmente andrebbe in tank, e anche se non esposto, anche tutti gli altri perdono.

Il punto cruciale qui è la menzione che i progressi verso la costruzione di un computer quantistico saranno incrementale: miliardi di dollari vengono investiti pubblicamente in questo campo e qualsiasi miglioramento risuona in tutto il mondo, come ha dimostrato l'esperimento di supremazia quantistica di Google.

Ciò significa che ci vorrà del tempo per ritrovarsi con fondi a rischio e soluzioni alternative possono essere impostate correttamente. Si può immaginare di creare un fork della catena utilizzando algoritmi crittografici post-quantistici per firmare e consentire alle persone di trasferire i propri fondi a quella nuova catena dalla vecchia una volta che la notizia di un computer quantistico ragionevolmente robusto sembra imminente.

Il caso Ethereum:

Il caso di Ethereum è interessante in quanto ETH 2.0 include un piano di backup per un fallimento catastrofico EIP-2333.

Nel caso in cui le firme BLS di ETH2 si rompano, cosa che accadrebbe contemporaneamente a ECDSA poiché sono entrambe ugualmente vulnerabili di fronte all'algoritmo di Shor, verrà eseguito un hard fork della blockchain prima che si sospetti che l'algoritmo sia compromesso. Quindi, gli utenti rivelano un'immagine preliminare della loro chiave che solo i legittimi proprietari possono possedere. Sono escluse le chiavi recuperate rompendo una firma BLS. Con quella preimmagine, firmano una transazione specifica che consente loro di passare all'hard fork e utilizzare nuovi algoritmi post-quantistici.

Questo non è ancora un passaggio a una catena post-quantistica, ma fornisce una via di fuga. Qualche informazione in più qui.

Firme post-quantiche:

Alcune cose potrebbero essere migliorate per quanto riguarda il passaggio a uno schema di firma post-quantistico da utilizzare in una criptovaluta. Gli attuali finalisti del NIST hanno requisiti di memoria piuttosto grandi. Quando la dimensione della firma non è irragionevolmente maggiore di quella di un ECDSA, la dimensione della chiave pubblica aumenta le dimensioni del blocco e le tariffe associate.

| Nome del candidato | Taglia |

| Rainbow | 58.3 kB |

| Dilitio | 3.5 kB |

| falco | 1.5 kB |

| GeMSS | 352 kB |

| Picnic | 12 kB |

| SPHINCS + | 7 kB |

L'algoritmo Falcon è stato progettato per ridurre al minimo le dimensioni della chiave pubblica e della firma. Tuttavia, i suoi 1563 byte sono ancora lontani dai 65 byte attualmente raggiunti da ECDSA.

Le tecniche crittografiche possono ridurre le dimensioni dei blocchi, come l'aggregazione di diverse firme insieme. Questo [schema multifirma](https://eprint.iacr.org/2020/520) per la firma GeMSS fa proprio questo e riduce il costo di archiviazione per firma a qualcosa di accettabile, nonostante l'enorme costo una tantum di una firma GeMSS .

Minacce all'hardware crittografico:

Le dimensioni delle firme influiscono anche sui portafogli hardware in cui la memoria è molto limitata: un Ledger Nano S ha 320 KB di memoria Flash disponibile e solo 10 kilobyte di RAM. Se all'improvviso avessimo bisogno di utilizzare le firme Rainbow, la generazione della chiave pubblica in modo nativo non sarebbe fattibile.

Poiché, tuttavia, l'intera comunità crittografica è interessata dal problema, inclusi i settori bancario, delle telecomunicazioni e dell'identità, che costituiscono la maggior parte del mercato dei chip sicuri, ci aspettiamo che l'hardware si adatti rapidamente alla necessità di un algoritmo post-quantistico. hardware amichevole e rimuovere quella memoria (o talvolta le prestazioni) tutti insieme in tempo.

Le conseguenze di queste interruzioni sono la caduta dell'attuale sistema bancario, delle telecomunicazioni e dei sistemi di identità come i passaporti. Cosa fare di fronte a un futuro così apocalittico? Non temere, o un po', poiché i crittografi l'hanno coperto.

C'è una cura, dottore?

Mentre i nostri computer attuali avrebbero bisogno di migliaia di anni per violare la crittografia a chiave pubblica, i computer quantistici completamente sviluppati lo farebbero in pochi minuti o ore. Saranno inevitabilmente necessari standard di "sicurezza quantistica" per contrastare questa minaccia e garantire la sicurezza delle nostre future transazioni finanziarie e comunicazioni online.

Sono già in corso lavori su quella che viene comunemente chiamata “crittografia post-quantistica” che avrebbe forse essere "compatibile con i computer di oggi, ma che sarà anche in grado di resistere agli aggressori dei computer quantistici in futuro." La crittografia post-quantistica porta gli algoritmi e gli standard matematici a un livello superiore consentendo la compatibilità con i computer attuali.

Il concorso NIST creato per l'occasione è già giunto al suo terzo round e ha prodotto un elenco di potenziali candidati alla standardizzazione. IL Conferenza sulla sicurezza post-quantistica è stato lanciato nel lontano 2006 per studiare primitive crittografiche che avrebbero resistito ad attacchi quantistici noti.

Le basi di questa ricerca derivano dagli avvertimenti degli esperti secondo cui i dati crittografati sono già a rischio di essere compromessi, poiché i primi computer quantistici pratici dovrebbero emergere entro i prossimi 15 anni.

Questo tipo di attacco è noto come "accumulare dati ora, attaccare dopo", in cui una grande organizzazione memorizza informazioni crittografate da altre parti che desidera violare e attende fino a quando un computer quantistico sufficientemente potente glielo consente. Questa è la stessa preoccupazione di questo articolo per esempio, “Gli Stati Uniti sono preoccupati che gli hacker stiano rubando dati oggi in modo che i computer quantistici possano decifrarli in un decennio“, ma non dice cosa potrebbero fare gli attori a livello statale nella stessa ottica. Hanno molte più risorse e spazio di archiviazione disponibili.

Pensieri di chiusura

La velocità esatta alla quale le comunicazioni crittografate diventeranno vulnerabili alla ricerca quantistica rimane difficile da determinare.

Una cosa è certa: sebbene si stiano compiendo progressi significativi nel calcolo quantistico, siamo ancora lontani dal possedere la capacità di decifrare la crittografia con queste macchine. La probabilità di un'improvvisa svolta che porti alla progettazione di un tale computer è minima, dandoci il tempo di prepararci per il suo arrivo. Se dovesse verificarsi dall'oggi al domani, le conseguenze sarebbero disastrose, colpendo non solo le criptovalute, ma un'ampia gamma di settori.

Fortunatamente, sono disponibili soluzioni, inclusa la crittografia post-quantistica, per affrontare la minaccia, ma l'industria delle criptovalute deve ancora vedere l'urgenza di investire in queste misure.

Il mercato delle criptovalute deve monitorare da vicino gli sviluppi quantistici. Per quanto riguarda l'hardware, non c'è motivo di preoccupazione poiché prevediamo lo sviluppo di nuovi elementi sicuri per soddisfare la domanda. È fondamentale rimanere al passo con gli ultimi progressi nelle versioni side-channel e resistenti ai guasti di questi algoritmi, al fine di fornire un'implementazione affidabile per i nostri utenti.

Riferimenti:

[1]: Lo stato di BSI dello sviluppo di computer quantistici

[2]: Controllo tollerante ai guasti di un qubit con correzione degli errori

[4]: Sondaggio di esperti sul rischio quantistico

[5]: Oltre le accelerazioni quadratiche negli attacchi quantistici a schemi simmetrici

[7]: Circuiti quantistici migliorati per logaritmi discreti a curva ellittica

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.ledger.com/blog/should-crypto-fear-quantum-computing

- 1

- 10

- 15 anni

- 1994

- 1996

- 20 anni

- 2019

- 2021

- 2023

- 7

- a

- capace

- WRI

- accettabile

- accessibile

- conti

- con precisione

- attori

- effettivamente

- adattare

- indirizzo

- indirizzi

- avanzare

- avanzamenti

- che interessano

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- aggregando

- algoritmo

- algoritmica

- Algoritmi

- Tutti

- Consentire

- consente

- già

- alternativa

- Sebbene il

- .

- analizzare

- ed

- Un altro

- anticipare

- arrivo

- articolo

- associato

- assunzione

- attacco

- attacchi

- attenzione

- disponibile

- precedente

- di riserva

- Settore bancario

- sistema bancario

- basato

- perché

- diventare

- prima

- essendo

- Meglio

- Big

- grande tecnologia

- miliardi

- Po

- Bitcoin

- Bloccare

- blockchain

- Blu

- Rompere

- Rottura

- pause

- sfondamento

- innovazioni

- Porta

- Rotto

- costruire

- Costruzione

- detto

- i candidati

- funzionalità

- capace

- attentamente

- Custodie

- catastrofico

- Causare

- catena

- il cambiamento

- patata fritta

- Chips

- classico

- strettamente

- codice

- combinazione

- Venire

- comunemente

- Comunicazioni

- comunità

- compatibilità

- completamente

- complesso

- complessità

- composto

- Compromissione

- compromettendo

- calcolo

- potenza computazionale

- computer

- Informatica

- computer

- informatica

- potenza di calcolo

- Problemi della Pelle

- collegato

- Conseguenze

- considerato

- continua

- contrasto

- di controllo

- Costo

- potuto

- contatore

- coperto

- copertura

- crepa

- creare

- creato

- Crocevia

- cruciale

- crypto

- Paura delle criptovalute

- Industria criptata

- cryptocurrencies

- criptovaluta

- Industria delle criptovalute

- mercato delle criptovalute

- crittografico

- crittografia

- cura

- Corrente

- Stato attuale

- Attualmente

- curva

- bordo tagliente

- alle lezioni

- pericoli

- dati

- elaborazione dati

- Richiesta

- dimostrare

- Dipendente

- schierato

- Design

- progettato

- Nonostante

- Determinare

- sviluppato

- Mercato

- sviluppi

- dispositivo

- diverso

- difficile

- cifre

- direzione

- direttamente

- disastroso

- Divulgazione

- dirompente

- Medico

- non

- fare

- dollari

- doppio

- caduta

- drammaticamente

- drammaticamente

- più facile

- efficiente

- in modo efficiente

- elementi

- Ellittico

- Abilita

- crittografato

- crittografia

- abbastanza

- garantire

- Intero

- Allo stesso modo

- errore

- essenza

- ETH

- eth 2.0

- Ethereum

- Anche

- Evento

- tutti

- qualunque cosa

- esempio

- attenderti

- previsto

- esperimento

- esperto

- esperti

- Spiega

- esposto

- Faccia

- Fallimento

- FAST

- paura

- fattibile

- tassa

- Costi

- pochi

- campo

- campi

- finalisti

- finanziario

- Nome

- Cromatografia

- Focus

- seguire

- i seguenti

- forcella

- forme

- essere trovato

- Fondazione

- Fondazioni

- Contesto

- da

- pieno

- completamente

- funzioni

- fondo

- fondamentale

- fondamentalmente

- fondi

- futuro

- porta

- generalmente

- la generazione di

- ottenere

- dà

- Dare

- globali

- scopo

- andando

- Gruppo

- Grover

- hacker

- accadere

- Hard

- hard fork

- Hardware

- hardware wallet

- dannoso

- hash

- hashing

- avendo

- sentito

- aiuta

- qui

- vivamente

- tenere

- detiene

- ORE

- Come

- Tuttavia

- HTML

- HTTPS

- IBM

- idea

- Identità

- Immagine

- immenso

- Impact

- realizzare

- implementazione

- implicazioni

- implicito

- impossibile

- migliorata

- miglioramento

- miglioramenti

- in

- In altre

- inclusi

- Compreso

- Aumenta

- industria

- inevitabilmente

- informazioni

- invece

- interessante

- investito

- investire

- emittente

- IT

- Le

- Tasti

- Genere

- Sapere

- conoscenze

- conosciuto

- paesaggio

- grandi

- larga scala

- superiore, se assunto singolarmente.

- con i più recenti

- lanciato

- Ledger

- Ledger Nano

- Ledger Nano S

- Lunghezza

- Livello

- livelli

- Vita

- probabile

- limiti

- linea

- Lista

- piccolo

- logico

- più a lungo

- Perde

- lotto

- macchina

- macchine

- fatto

- Principale

- maggiore

- Maggioranza

- make

- Fare

- gestione

- managing partner

- manipolazione

- molti

- Rappresentanza

- materiale

- matematico

- Importanza

- max-width

- si intende

- analisi

- meccanico

- Soddisfare

- Memorie

- Merito

- metodi

- forza

- milione

- minimo

- ordine

- Minuti

- Monitorare

- Scopri di più

- più efficiente

- maggior parte

- cambiano

- Musica

- Detto

- nano

- nativo

- Natura

- Bisogno

- New

- notizie

- GENERAZIONE

- nista

- noto

- numero

- numeri

- occasione

- Vecchio

- ONE

- online

- opera

- Operazioni

- Opinione

- minimo

- organizzazione

- Altro

- per una notte

- proprietari

- parametri

- parte

- parti

- partner

- Persone

- percepito

- Eseguire

- performance

- esecuzione

- prospettiva

- Peter

- Pietro Shor

- fotone

- Fisico

- Fisica

- pezzo

- piano

- piani

- Piattaforme

- Platone

- Platone Data Intelligence

- PlatoneDati

- Giocare

- punto

- sondaggio

- possibilità

- possibile

- potenziale

- energia

- potente

- Pratico

- predire

- Preparare

- prevenire

- un bagno

- chiave privata

- probabilmente

- Problema

- problemi

- processi

- lavorazione

- Prodotto

- Progressi

- Proof-of-Work

- fornire

- fornisce

- la percezione

- chiave pubblica

- chiavi pubbliche

- pubblicamente

- pubblicato

- puramente

- metti

- mette

- Quantistico

- algoritmi quantistici

- Computer quantistico

- computer quantistici

- calcolo quantistico

- ricerca quantistica

- Supremazia Quantistica

- qubit

- qubit

- Domande

- rapidamente

- Gara

- aumentare

- RAM

- gamma

- veloce

- tasso

- raggiungere

- a raggiunto

- raggiunge

- raggiungendo

- di rose

- mondo reale

- Realtà

- recente

- recentemente

- ridurre

- Ridotto

- riduce

- riducendo

- di cui

- per quanto riguarda

- Saluti

- affidabile

- resti

- rimuovere

- richiedere

- Requisiti

- richiede

- riparazioni

- ricercatori

- resistenza all'usura

- risuona

- risorsa

- Risorse

- risultante

- Risultati

- rivelare

- rivoluzionando

- Richard

- Rischio

- rischi

- approssimativamente

- tondo

- rsa

- Regola

- Correre

- Suddetto

- stesso

- scalabile

- scala

- schema

- schemi

- Scienze

- Scienza e Tecnologia

- Cerca

- ricerca

- Settori

- sicuro

- problemi di

- sembra

- invio

- regolazione

- alcuni

- compartecipazione

- Shor

- dovrebbero

- mostrare attraverso le sue creazioni

- Spettacoli

- segno

- firme

- significativa

- firma

- simulazione

- da

- singolo

- Taglia

- Dimensioni

- So

- Calcio

- Soluzioni

- RISOLVERE

- Soluzione

- alcuni

- qualcosa

- specifico

- velocità

- standard

- si

- inizia a

- Regione / Stato

- Stato dei servizi

- soggiorno

- gambo

- step

- Ancora

- rubare

- conservazione

- negozi

- Lotta

- Studio

- sostanziale

- tale

- improvviso

- SOMMARIO

- Interruttore

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- Tech

- tecniche

- Tecnologia

- telecomunicazione

- telecomunicazioni

- Il

- loro

- teorico

- cosa

- cose

- Terza

- pensiero

- migliaia

- minaccia

- tre

- Attraverso

- tempo

- a

- oggi

- di oggi

- insieme

- verso

- verso

- tradizionale

- delle transazioni

- Le transazioni

- trasferimento

- tradurre

- scoprire

- In corso

- Universo

- impareggiabile

- urgenza

- us

- uso

- utenti

- Valori

- Fisso

- VC

- versione

- Video

- importantissima

- Vulnerabile

- Portafogli

- guardare

- Web3

- Che

- Che cosa è l'

- quale

- while

- tutto

- largo

- Vasta gamma

- volere

- entro

- senza

- parole

- Lavora

- mondo

- Il mondo di

- In tutto il mondo

- preoccupato

- sarebbe

- scrittura

- Wrong

- anno

- anni

- Tu

- zefiro

- zero

![Ledger lancia il mercato [Ledger], il mercato NFT più sicuro al mondo, esce entro 24 ore Ledger lancia [Ledger] Market, il mercato NFT più sicuro al mondo, emette entro 24 ore PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/BlogpostHeader-2-1-1024x453-1-300x133.png)