TOKYO, 7 febbraio 2024 – (JCN Newswire) – NEC Corporation (TSE: 6701) ha sviluppato una tecnologia che rafforza la sicurezza delle catene di approvvigionamento rilevando le vulnerabilità nel software dal codice binario(1) dei file eseguibili, senza la necessità del codice sorgente. Questa tecnologia automatizza parte dell'analisi statica del software per il quale non è disponibile il codice sorgente, che prima doveva essere eseguita da esperti, riducendo così i tempi dell'analisi statica del 40%.

sfondo

Negli ultimi anni, le catene di fornitura in tutti i settori si sono espanse e sono diventate più complesse a causa della trasformazione digitale (DX) e della globalizzazione. In queste circostanze, vi è una crescente preoccupazione per gli attacchi informatici che prendono di mira le vulnerabilità e le funzioni dannose introdotte nella catena di fornitura, il che ha reso una questione urgente garantire la sicurezza del software lungo tutta la catena di fornitura. In particolare, gli enti governativi e i fornitori di infrastrutture critiche sono tenuti ad adottare misure per impedire l'introduzione di backdoor e altre funzioni dannose nei loro prodotti e sistemi durante l'acquisto e l'installazione di prodotti e sistemi in conformità con le leggi e i regolamenti rivisti. Questa tecnologia di nuova concezione migliorerà Il servizio di ricerca del rischio di NEC(2) in cui gli specialisti della sicurezza (*3) conducono valutazioni del rischio di sicurezza del software e dei sistemi di un cliente considerando l'impatto sulla loro attività.

Panoramica della tecnologia

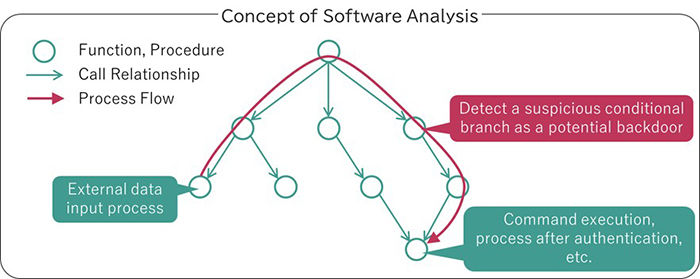

Mentre le tecniche generali per l'analisi statica del codice sorgente di destinazione del software, questa tecnica esegue l'analisi statica sul codice binario, che è la forma eseguibile del software. In particolare, tiene traccia di quali processi all'interno del software utilizzano dati esterni e rileva implementazioni sospette che potrebbero essere backdoor in grado di influenzare il controllo di processi sensibili come l'esecuzione di comandi.

Caratteristiche della tecnologia

1. È possibile ispezionare il software senza codice sorgente

In passato, il codice sorgente non era disponibile per alcuni software e, in tali casi, i mezzi per verificare la sicurezza del software erano limitati, come le ispezioni manuali da parte di esperti. Poiché questa tecnologia può ispezionare il codice binario, è possibile verificare la sicurezza del software per il quale il codice sorgente non è disponibile.

2. Affronta le preoccupazioni relative all'inquinamento dell'ambiente edificato (*4).

In passato era difficile rilevare vulnerabilità e funzioni dannose introdotte durante il processo di creazione, anche quando era disponibile il codice sorgente, come nel caso dei software sviluppati internamente. Poiché questa tecnologia ispeziona il codice binario dopo che è stato creato, è possibile verificarne la sicurezza, compresi i problemi causati dall'ambiente di creazione.

3. Consente l'uniformità della qualità dell'ispezione

In passato era difficile ispezionare il software, soprattutto in formato binario, e la qualità dell'ispezione tendeva a variare a seconda dell'abilità dell'ispettore. Questa tecnologia automatizza parte del processo di ispezione, riducendo così la necessità di risorse umane e garantendo un certo livello di qualità dell'ispezione. Permette inoltre di spiegare con prove la sicurezza dei sistemi aziendali a terzi, come le autorità di regolamentazione e gli azionisti. Inoltre, si prevede che l’automazione di parte dell’ispezione ridurrà il tempo necessario per l’analisi statica del 40%. NEC mira ad applicare questa tecnologia ai servizi di caccia al rischio entro la fine dell’anno fiscale 2024. Ciò migliorerà le ispezioni di sicurezza del software acquistato e consegnato nella catena di fornitura, contribuendo alla costruzione di sistemi più sicuri e protetti e al rafforzamento della sicurezza della catena di fornitura.

(1) Dati espressi solo in numeri binari di 0 e 1 in modo che i computer possano elaborarli direttamente.

(2) Servizio Risk Hunting (solo testo giapponese)https://jpn.nec.com/cybersecurity/service/professional/risk_hunting/index.html

(3) Specialisti della sicurezza (solo testo giapponese)https://jpn.nec.com/cybersecurity/advantage/specialist/profile2-2.html

(4) Un ambiente che converte il codice sorgente scritto in un linguaggio di programmazione e genera un file eseguibile scritto in codice binario.Condividi

Informazioni su NEC Corporation

NEC Corporation si è affermata come leader nell'integrazione di tecnologie IT e di rete, promuovendo al contempo l'affermazione del marchio "Orchestrare un mondo più luminoso". NEC consente alle aziende e alle comunità di adattarsi ai rapidi cambiamenti in atto sia nella società che nel mercato in quanto fornisce i valori sociali di sicurezza, protezione, equità ed efficienza per promuovere un mondo più sostenibile in cui tutti hanno la possibilità di raggiungere il loro pieno potenziale. Per ulteriori informazioni, visitare NEC all'indirizzo https://www.nec.com.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.jcnnewswire.com/pressrelease/88888/3/

- :ha

- :È

- :non

- :Dove

- 1

- 2024

- 7

- a

- Chi siamo

- accordo

- adattare

- indirizzi

- Dopo shavasana, sedersi in silenzio; saluti;

- agenzie

- mira

- Tutti

- anche

- an

- .

- ed

- APPLICA

- SONO

- AS

- valutazioni

- At

- Autorità

- automatizza

- Automazione

- disponibile

- Backdoor

- BE

- diventando

- stato

- essendo

- entrambi

- marca

- più luminoso

- costruire

- costruito

- affari

- aziende

- by

- Materiale

- capace

- casi

- ha causato

- certo

- catena

- Catene

- possibilità

- Modifiche

- dai un'occhiata

- condizioni

- codice

- Comunità

- azienda

- complesso

- computer

- Problemi della Pelle

- preoccupazioni

- Segui il codice di Condotta

- considerando

- costruzione

- contribuendo

- di controllo

- SOCIETÀ

- critico

- Infrastruttura critica

- attacchi informatici

- dati

- consegnato

- Dipendente

- individuare

- sviluppato

- difficile

- digitale

- DIGITAL TRANSFORMATION

- direttamente

- fatto

- dovuto

- durante

- DX

- efficienza

- Abilita

- fine

- accrescere

- assicurando

- Ambiente

- particolarmente

- sviluppate

- Anche

- tutti

- prova

- esecuzione

- espansione

- previsto

- esperti

- Spiegare

- espresso

- esterno

- equità

- Febbraio

- Compila il

- File

- Nel

- modulo

- formato

- da

- pieno

- funzioni

- Inoltre

- Generale

- genera

- globalizzazione

- Enti Pubblici

- agenzie governative

- Crescita

- ha avuto

- Avere

- HTML

- HTTPS

- umano

- Risorse umane

- Caccia

- Immagine

- Impact

- implementazioni

- in

- Compreso

- industrie

- influenzare

- informazioni

- Infrastruttura

- installazione

- integrazione

- ai miglioramenti

- introdotto

- problema

- IT

- stessa

- Giapponese

- jcn

- jpg

- Lingua

- Legislazione

- Leggi e regolamenti

- leader

- Livello

- Limitato

- fatto

- FA

- maligno

- Manuale

- Rappresentanza

- Maggio..

- si intende

- analisi

- Scopri di più

- Bisogno

- Rete

- recentemente

- Newswire

- numeri

- of

- on

- esclusivamente

- Altro

- parte

- particolare

- parti

- passato

- esegue

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- possibile

- potenziale

- prevenire

- in precedenza

- problemi

- processi

- i processi

- procurato

- Prodotti

- Programmazione

- promuoverlo

- promuovere

- fornitori

- fornisce

- qualità

- veloce

- raggiungere

- recente

- ridurre

- riducendo

- normativa

- normativo

- necessario

- Risorse

- Rischio

- s

- più sicuro

- Sicurezza

- sicuro

- problemi di

- delicata

- servizio

- Servizi

- Azionisti

- da

- abilità

- So

- Social

- Società

- Software

- alcuni

- Fonte

- codice sorgente

- specialisti

- dichiarazione

- statico

- potenziamento

- Rafforza

- tale

- fornire

- supply chain

- Catene di fornitura

- sospettoso

- sostenibile

- SISTEMI DI TRATTAMENTO

- Fai

- presa

- Target

- mira

- per l'esame

- tecniche

- Tecnologie

- Tecnologia

- testo

- che

- I

- loro

- Là.

- in tal modo

- Strumenti Bowman per analizzare le seguenti finiture:

- Terza

- terzi

- questo

- Attraverso

- per tutto

- così

- tempo

- a

- brani

- Trasformazione

- per

- urgente

- uso

- Valori

- variare

- Visita

- vulnerabilità

- Prima

- sono stati

- quando

- quale

- while

- volere

- con

- entro

- senza

- mondo

- scritto

- anni

- zefiro