L’introduzione del Bloomberg Terminal nel 1982 cambiò per sempre Wall Street. Il Terminale era una meraviglia informatica, capace di aggregare e correlare più dati di quanto si fosse mai immaginato. Dai dati di mercato alle valute globali, dalle materie prime e dal settore immobiliare alla politica, gli investitori e i trader hanno avuto per la prima volta una piattaforma dati centralizzata per visibilità e analisi multidimensionali in tempo reale.

Dopo aver visto il campo in modo diverso, gli utenti hanno sviluppato nuove strategie proprietarie che hanno portato all'esplosione di nuovi prodotti, come opzioni su indici e titoli garantiti da ipoteca. L’analisi dei dati ha dato il via a un’era di scoperte e ha reso Wall Street il luogo dove stare negli anni ’1980 e oltre.

Oggi, l’analisi dei dati è una componente fondamentale di qualsiasi programma di sicurezza informatica. I team di sicurezza devono vagliare una serie vertiginosa di input e problemi per separare i segnali e il rumore. Devono distinguere tra attività legittime e dannose e stabilire le priorità in cui agire per mitigare i rischi e combattere gli avversari per proteggere le proprie attività e i propri clienti.

Si potrebbe sostenere che l’intelligenza artificiale (AI) e l’apprendimento automatico (ML) stanno guidando l’era tanto necessaria del progresso nella sicurezza informatica. Ma migliaia di aziende utilizzano l’intelligenza artificiale e il machine learning per sviluppare migliaia di soluzioni di sicurezza informatica. Le implementazioni isolate da parte di fornitori poco incentivati a collaborare hanno creato un’enorme complessità che, in ultima analisi, lascia ancora le aziende vulnerabili ad attacchi ed exploit.

Il terminale Bloomberg per la sicurezza informatica – il “singolo pannello di controllo” che raccoglie e mette in correlazione tutti i professionisti della sicurezza informatica di cui hanno bisogno per svolgere il proprio lavoro in modo efficiente – non esiste ancora. Le imprese si trovano quindi alle prese con il punto da cui dovrebbero iniziare.

Proteggi prima la risorsa più critica

L’approccio che utilizziamo per ridurre il rischio aziendale e proteggere le risorse critiche non funziona né è in grado di adattarsi alla complessità dell’ambiente odierno o del panorama degli attacchi. L'attenzione si è concentrata sulla protezione dell'infrastruttura, del data center e dei dispositivi utilizzando una complessa rete di barriere per limitare l'accesso. Nonostante l’attenzione ricevuta dalle architetture di sicurezza Zero Trust, sembra che come settore facciamo fatica a trasformare la retorica in architettura. Le aziende sono incoraggiate ad abbandonare fossati e castelli e a proteggere l’accesso e le applicazioni, ma i professionisti tendono ancora a concentrarsi sulla costruzione di recinzioni attorno alle loro risorse più critiche invece di messa in sicurezza dei beni stessi.

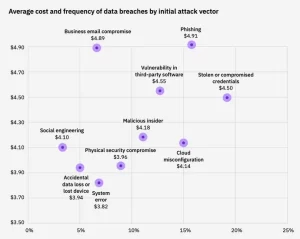

Eppure i dati sono probabilmente la risorsa più importante dell’azienda. Violazioni dei dati esposte 21 miliardi di record nel 2021. Questo è il motivo per cui i criminali informatici lo prendono di mira e i governi di tutto il mondo lo regolamentano. Le conseguenze aziendali di una violazione dei dati non sono mai state così gravi. Secondo il rapporto “Cost of a Data Breach” del 2022 di IBM e Ponemon, il costo medio di una violazione dei dati è salito alla cifra record di 4.35 milioni di dollari nel 2022.

Man mano che l'azienda passa al cloud, questo passaggio aumenta notevolmente la superficie delle minacce di un'organizzazione, poiché gran parte di questa attività è al di fuori della visibilità dei team di sicurezza. “Il cloud” non significa più uno o due fornitori di cloud pubblico. L'ambiente aziendale moderno prevede servizi on-premise, servizi cloud multipli, software as a service (SaaS), infrastruttura come servizio (IaaS) e piattaforma come servizio (PaaS), il tutto proteggendo i dispositivi gestiti e non gestiti, con dipendenti ibridi e terze parti. tutti i soggetti che richiedono l'accesso alle risorse aziendali. I professionisti della sicurezza non hanno modo di vedere tutto, certamente non in una visualizzazione dashboard.

Proteggi l'intera azienda

Poche organizzazioni parlano con più CISO di Gartner. Secondo “Gartner Predicts 2022”, le piattaforme di sicurezza consolidate sono il futuro:

I fornitori sono sempre più divisi in “piattaforme” e “portafoglio”, con i primi che integrano strumenti per creare un insieme che è maggiore della somma delle parti, e i secondi che confezionano prodotti con scarsa integrazione. Il consolidamento tecnologico non è limitato a un'area tecnologica o addirittura a un insieme di tecnologie strettamente correlate; questi consolidamenti stanno avvenendo in parallelo in molte aree di sicurezza.

Il terminale Bloomberg per la sicurezza informatica potrebbe non esistere mai come sognano i professionisti della sicurezza, quindi spetterà a loro immaginare e creare la propria versione. Questo è più difficile di quanto possa sembrare, come dimostra la crescente disillusione che i professionisti della sicurezza provano nei loro confronti implementazioni della gestione e delle informazioni sulla sicurezza (SIEM). - dove i big data portano a grandi conti ma non a approfondimenti profondi - e il crescita di soluzioni di gestione degli eventi più specializzate e di rilevamento e risposta estesi (XDR).. Ciò richiederà una revisione di quell’oceano di opzioni per selezionare gli strumenti più sensati per ciascun livello dell’azienda.

Potremmo ritrovarci con una manciata di piattaforme costruite su standard aperti? Per il bene del rischio aziendale e delle persone che svolgono il lavoro, lo speriamo.

- blockchain

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Lettura oscura

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web