Quando stavo formulando l'idea per l'azienda che sarebbe diventata Veza, io e i miei cofondatori abbiamo intervistato dozzine di chief information security officer (CISO) e chief information officer (CIO). Indipendentemente dalle dimensioni e dal grado di maturità delle loro moderne aziende tecnologicamente avanzate, abbiamo sentito ripetutamente un tema: non potevano vedere chi aveva accesso ai dati più sensibili della loro azienda. Tutti hanno aderito al principio di privilegio minimo, ma nessuno di loro poteva dire quanto la loro azienda fosse vicina a raggiungerlo.

Il “privilegio minimo” è definito da Centro risorse per la sicurezza informatica del NIST come “il principio secondo cui un’architettura di sicurezza dovrebbe essere progettata in modo tale che a ciascuna entità siano concesse le risorse di sistema e le autorizzazioni minime di cui l’entità ha bisogno per svolgere la propria funzione”. Sembra semplice, ma le cose sono cambiate. I dati sono ora distribuiti su più cloud, centinaia di app SaaS e sistemi vecchi e nuovi. Di conseguenza, tutte le aziende moderne accumulano “debito di accesso”: permessi non necessari che erano troppo ampi all’inizio o non più necessari dopo un cambio o una cessazione del lavoro.

A Studio KPMG ha rilevato che il 62% degli intervistati statunitensi ha subito una violazione o un incidente informatico solo nel 2021. Se un dipendente cade preda del phishing, ma ha accesso solo a informazioni non sensibili, potrebbe non esserci alcun impatto economico. Il privilegio minimo mitiga il danno di un attacco.

Esistono tre ostacoli per ottenere il privilegio minimo: visibilità, scala e metriche.

La visibilità è il fondamento

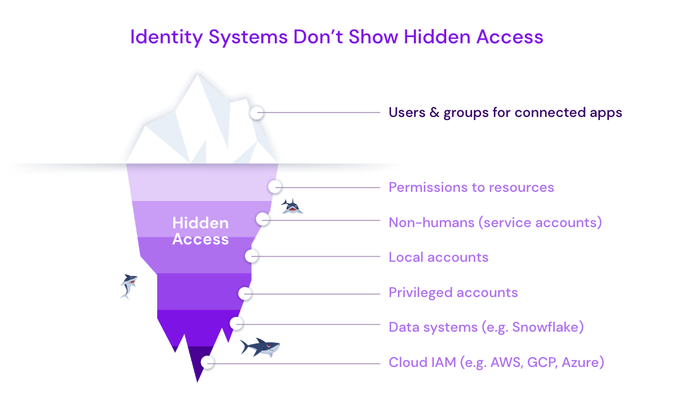

È difficile gestire qualcosa che non puoi vedere e le autorizzazioni di accesso sono distribuite su innumerevoli sistemi aziendali. Molti sono gestiti localmente all'interno dei controlli di accesso univoci di un sistema (ad esempio, le autorizzazioni di amministratore di Salesforce). Anche quando le aziende implementano un provider di identità come Okta, Ping o ForgeRock, ciò mostra solo la punta dell’iceberg. Non può mostrare tutte le autorizzazioni che si trovano sotto la linea di galleggiamento, inclusi gli account locali e gli account di servizio.

Ciò è particolarmente rilevante oggi, con così tante aziende che effettuano licenziamenti. Quando licenziano i dipendenti, i datori di lavoro revocano l’accesso alla rete e al SSO (single sign-on), ma ciò non si propaga fino alla miriade di sistemi in cui il dipendente aveva diritti. Questo diventa debito di accesso invisibile.

Per le aziende in cui la conformità legale impone revisioni periodiche degli accessi, la visibilità è manuale, noiosa e vulnerabile alle omissioni. I dipendenti vengono inviati a esaminare manualmente i singoli sistemi. Dare un senso a questi report (spesso screenshot) potrebbe essere possibile per una piccola azienda, ma non per una con un ambiente dati moderno.

Scala

Qualsiasi azienda potrebbe avere migliaia di identità per i dipendenti, oltre a migliaia di altre per i non umani, come account di servizio e bot. Possono esserci centinaia di "sistemi", inclusi servizi cloud, app SaaS, app personalizzate e sistemi di dati come SQL Server e Snowflake. Ciascuno offre decine o centinaia di possibili autorizzazioni su un numero qualsiasi di risorse di dati granulari. Poiché c'è una decisione di accesso da prendere per ogni possibile combinazione di questi, è facile immaginare la sfida di controllare un milione di decisioni.

Per trarre il meglio da una brutta situazione, le aziende prendono una scorciatoia e assegnano identità a ruoli e gruppi. Ciò risolve il problema della scala ma peggiora il problema della visibilità. Il team di sicurezza potrebbe essere in grado di vedere chi appartiene a un gruppo e conoscere l'etichetta di quel gruppo, ma le etichette non raccontano l'intera storia. Il team non può visualizzare l'accesso a livello di tabelle o colonne. Quando i team di gestione dell'accesso alle identità (IAM) ricevono un flusso infinito di richieste di accesso, c'è la tentazione di approvare approvazioni per il gruppo più adatto, anche se quel gruppo conferisce un accesso più ampio del necessario.

Le aziende non possono superare la sfida della scalabilità senza l’automazione. Una soluzione è l’accesso limitato nel tempo. Ad esempio, se a un dipendente è stato concesso l'accesso a un gruppo ma non utilizza il 90% delle autorizzazioni per 60 giorni, probabilmente è una buona idea limitare tale accesso.

Metrica

Se non puoi misurarlo, non puoi gestirlo, e nessuno oggi ha gli strumenti per quantificare quanti “privilegi” sono stati concessi.

I CISO e i loro team di sicurezza necessitano di una dashboard per gestire i privilegi minimi. Proprio come Salesforce ha fornito ai team di vendita il modello a oggetti e i dashboard per gestire le entrate, le nuove aziende stanno creando le stesse basi per la gestione degli accessi.

In che modo i team quantificheranno il loro accesso? Si chiameranno “punti privilegi”? Punteggio totale dei permessi? Una carta 2017 ha coniato una metrica per l’esposizione del database chiamata “entità del rischio di violazione”. Comunque lo chiamiamo, l’ascesa di questo parametro rappresenterà un momento di svolta nella sicurezza basata sull’identità. Anche se il parametro è imperfetto, sposterà la mentalità di un'azienda verso la gestione dei privilegi minimi come un processo aziendale.

Andando avanti

Il panorama è cambiato ed è diventato praticamente impossibile ottenere il minimo privilegio utilizzando metodi manuali. Risolvere questo problema richiederà nuove tecnologie, processi e mentalità. I CISO e i CIO con cui lavoro credono che sia possibile il minimo privilegio e stanno facendo investimenti prudenti per andare oltre il minimo indispensabile delle revisioni di accesso trimestrali. Non passerà molto tempo prima che le revisioni manuali diventino un ricordo del passato e che l'automazione riduca la complessità del moderno controllo degli accessi.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :È

- 2017

- 2021

- 7

- a

- capace

- accesso

- conti

- Accumulare

- Raggiungere

- il raggiungimento

- operanti in

- indirizzi

- Admin

- Dopo shavasana, sedersi in silenzio; saluti;

- Tutti

- da solo

- ed

- chiunque

- applicazioni

- architettura

- SONO

- AS

- At

- attacco

- Automazione

- Vasca

- BE

- diventare

- diventa

- prima

- CREDIAMO

- sotto

- MIGLIORE

- Al di là di

- bots

- violazione

- ampio

- più ampia

- affari

- Processo Di Business

- by

- chiamata

- detto

- Materiale

- non può

- Challenge

- il cambiamento

- verifica

- capo

- Chiudi

- Cloud

- servizi cloud

- co-fondatori

- coniato

- colonne

- combinazione

- Aziende

- azienda

- complessità

- conformità

- computer

- Computer Security

- conduzione

- di controllo

- controlli

- potuto

- Creazione

- costume

- Cyber

- cruscotto

- dati

- Banca Dati

- Giorni

- Debito

- decisione

- decisioni

- definito

- progettato

- decine

- e

- ogni

- Economico

- Impatto economico

- o

- Dipendente

- dipendenti

- i datori di lavoro

- Impresa

- entità

- Ambiente

- particolarmente

- Anche

- Ogni

- esempio

- esperto

- Esposizione

- cadute

- Nome

- Nel

- ForgeRock

- essere trovato

- Fondazione

- function

- dato

- buono

- concesso

- Grafico

- Gruppo

- Gruppo

- cura

- Hard

- Avere

- sentito

- nascosto

- Come

- HTML

- HTTPS

- centinaia

- i

- idea

- identità

- Identità

- Impact

- realizzare

- impossibile

- in

- incidente

- Compreso

- individuale

- informazioni

- Funzionari dell'informazione

- informazioni di sicurezza

- intervistato

- indagare

- Investimenti

- IT

- SUO

- Lavoro

- Sapere

- Discografica

- per il tuo brand

- paesaggio

- licenziamenti

- Legale

- Livello

- piace

- locale

- a livello locale

- Lunghi

- più a lungo

- make

- Fare

- gestire

- gestito

- gestione

- gestione

- mandati

- Manuale

- molti

- Importanza

- maturità

- max-width

- misurare

- metodi

- metrico

- Metrica

- forza

- milione

- Mindset

- ordine

- modello

- moderno

- momento

- Scopri di più

- maggior parte

- cambiano

- multiplo

- necessaria

- Bisogno

- esigenze

- Rete

- New

- Nuove tecnologie

- NIH

- nista

- numero

- oggetto

- ostacoli

- of

- Offerte

- ufficiali

- OTTA

- Vecchio

- on

- ONE

- Superare

- passato

- Eseguire

- periodico

- autorizzazione

- permessi

- phishing

- ping

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- più

- punti

- possibile

- in pratica

- principio

- probabilmente

- Problema

- processi

- i processi

- fornitore

- RE

- ricevente

- pertinente

- Report

- richieste

- richiedere

- risorsa

- Risorse

- colpevole

- Le vendite

- Recensioni

- Aumento

- Rischio

- ruoli

- s

- SaaS

- vendite

- forza di vendita

- stesso

- Scala

- screenshot

- problemi di

- senso

- delicata

- servizio

- Servizi

- spostamento

- dovrebbero

- mostrare attraverso le sue creazioni

- Spettacoli

- Un'espansione

- da

- singolo

- situazione

- Taglia

- piccole

- So

- soluzione

- qualcosa

- diffondere

- Storia

- ruscello

- tale

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- team

- le squadre

- Tecnologie

- che

- Il

- loro

- Li

- tema

- Strumenti Bowman per analizzare le seguenti finiture:

- cosa

- cose

- migliaia

- tre

- tipo

- a

- oggi

- pure

- strumenti

- Totale

- verso

- unico

- us

- uso

- visibilità

- Vulnerabile

- Modo..

- quale

- OMS

- tutto

- volere

- con

- entro

- senza

- Ha vinto

- Lavora

- sarebbe

- Tu

- zefiro