Recentemente, il gas è stato un argomento caldo nelle notizie. Nei media crittografici, si trattava delle commissioni dei minatori di Ethereum. Nei media mainstream, si trattava di una buona benzina vecchio stile, inclusa una sua mancanza a breve termine lungo la costa orientale, Grazie a un presunto attacco ransomware DarkSide al sistema Colonial Pipeline, che fornisce il 45% della fornitura della costa orientale di diesel, benzina e carburante per aerei.

Nei casi di ransomware, generalmente vediamo una tipica ripetizione del ciclo: inizialmente, l'attenzione è rivolta all'attacco, alla causa principale, alle ricadute e ai passaggi che le organizzazioni possono intraprendere per evitare attacchi in futuro. Quindi, l'attenzione inizia spesso a rivolgersi alla criptovaluta e al modo in cui il suo anonimato percepito aiuta ad aumentare gli attacchi ransomware, ispirando più criminali informatici a entrare in gioco.

Tuttavia, dando un'occhiata al quadro macro degli attacchi alla sicurezza informatica, vediamo alcune tendenze che stanno emergendo. Ad esempio, perdite da attacchi informatici è cresciuto 50% tra il 2018-2020, con perdite globali che ammontano a oltre 1 trilione di dollari. È una conclusione inevitabile che parla della pervasività delle vulnerabilità di sicurezza disponibili per lo sfruttamento.

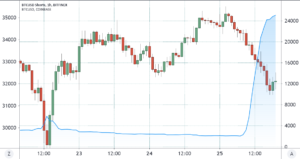

Correlato: Rapporto sugli hack di scambio di criptovalute 2011-2020

L'aumento dei crimini informatici è stimolato anche dalla disponibilità di malware preconfezionato e pronto all'uso facilmente reperibile sul Web oscuro per coloro che hanno poche competenze, ma che vogliono comunque trarre profitto dalle opportunità di denaro gratuito presenti nelle organizzazioni non protette . È importante sottolineare che i criminali stessi hanno continuato a sviluppare le loro strategie per eludere tattiche, tecniche e procedure di sicurezza difensive (TTP) per garantire che possano continuare a essere redditizi. Se la criptovaluta non fosse più un'opzione praticabile per il pagamento, gli aggressori quasi sicuramente passerebbero a un approccio di pagamento diverso. Il pensiero che avrebbero semplicemente smesso di attaccare queste organizzazioni senza criptovalute sfida la credulità.

La "causa principale", se si vuole, di questi eventi non è il metodo di pagamento utilizzato per premiare i criminali, sono le lacune di sicurezza che hanno permesso loro di violare l'impresa e, ovviamente, il fatto che ci siano criminali là fuori che commettono questi crimini.

Con l'andamento del ransomware stesso (e all'interno dell'attacco DarkSide), vediamo questo cambiamento continuo modus operandi dimostrato. Agli albori del ransomware, era relativamente semplice: un cyberattaccante trova un modo per entrare nell'azienda, il più delle volte tramite un attacco di ingegneria sociale, come un'e-mail di phishing o un protocollo desktop remoto non protetto, e crittografa i file della vittima. La vittima paga il riscatto tramite bonifico bancario o crittografia e, nella maggior parte dei casi, ottiene la chiave di decrittazione, che di solito (ma non sempre) decrittografa i file. Un'altra alternativa è che la vittima scelga di non pagare e ripristini i propri file da un backup o accetti semplicemente la perdita dei propri dati.

Tattiche di attacco informatico

Verso la fine del 2019, più aziende sono state preparate con strategie di backup per far fronte a queste minacce e hanno rifiutato di pagare. Gli attori del ransomware, come il gruppo ransomware Maze, sono emersi, si sono evoluti e hanno cambiato tattica. Hanno iniziato a esfiltrare i dati e ad estorcere le loro vittime: "Paga, o pubblicheremo anche pubblicamente i dati sensibili che ti abbiamo rubato". Ciò ha notevolmente aumentato i costi di un attacco ransomware, trasformandolo di fatto da un problema aziendale a un evento di notifica, richiedendo la scoperta dei dati, ancora più consulenza legale e controllo pubblico, dimostrando al contempo la determinazione dell'attaccante a trovare modi per aggirare gli impedimenti al pagamento. (DarkSide, che si ritiene sia stato il gruppo dietro l'attacco al Colonial Pipeline, è un gruppo estorsivo.) Un'altra tendenza, come citato nel rapporto sopra, è l'aumento del targeting delle vittime, trovando coloro che sono in grado di pagare importi in dollari più elevati. , così come quelli con dati che non vorrebbero vedere condivisi pubblicamente.

Gli aggressori continueranno ad evolvere le loro tattiche finché c'è qualcuno o qualche organizzazione da attaccare; lo hanno fatto dall'inizio dell'hacking. Prima delle criptovalute e persino del cybercrime, di notte avevamo depositato contanti in una borsa e bonifici bancari come opzioni per i pagamenti anonimi ai criminali. Continueranno a trovare modi per essere pagati ei vantaggi della criptovaluta - libertà finanziaria, resistenza alla censura, privacy e sicurezza per l'individuo - supereranno di gran lunga il lato negativo della sua attrattiva per i criminali che potrebbero trovare attraente la sua convenienza. Diffamare le criptovalute non eliminerà il crimine.

Potrebbe essere difficile, persino (probabilmente) impossibile, colmare ogni falla di sicurezza nell'azienda. Ma troppo spesso vengono ignorati i fondamenti della sicurezza, come l'applicazione regolare di patch e la formazione sulla consapevolezza della sicurezza, che fanno molto per ridurre il rischio di ransomware. Teniamo d'occhio il target - l'impresa - e non il premio - le criptovalute. Oppure, potremmo incolpare fiat per tutti gli altri crimini finanziari.

Questo articolo non contiene consigli o raccomandazioni di investimento. Ogni mossa di investimento e trading comporta dei rischi e i lettori dovrebbero condurre le proprie ricerche quando prendono una decisione.

Le opinioni, i pensieri e le opinioni espressi qui sono solo dell'autore e non riflettono o rappresentano necessariamente le opinioni e le opinioni di Cointelegraph.

Michael Perklin è il responsabile della sicurezza delle informazioni presso ShapeShift, dove supervisiona tutte le pratiche di sicurezza di prodotti, servizi e aziendali, garantendo al contempo che aderiscano o superino le migliori pratiche del settore. Con oltre un decennio di esperienza in blockchain e criptovalute, guida un team che garantisce l'utilizzo delle migliori pratiche di sicurezza utilizzando metodologie specifiche per la sicurezza informatica e blockchain. Perklin è il presidente del CryptoCurrency Certification Consortium (C4), ha lavorato in diversi consigli di settore ed è coautore del CryptoCurrency Security Standard (CCSS), utilizzato da centinaia di organizzazioni globali.

Fonte: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- consigli

- Tutti

- amp

- anonimia

- in giro

- articolo

- disponibilità

- di riserva

- bbc

- MIGLIORE

- best practice

- blockchain

- violazione

- casi

- Contanti

- Causare

- Censura

- Certificazione

- capo

- responsabile della sicurezza delle informazioni

- Cointelegraph

- azienda

- continua

- Costi

- crimine

- crimini

- criminali

- crypto

- Scambio criptato

- criptovaluta

- attacchi informatici

- cybercrime

- i criminali informatici

- Cybersecurity

- Web Scuro

- dati

- scoperta

- Dollaro

- Presto

- Ingegneria

- Impresa

- sicurezza aziendale

- Ethereum

- Evento

- eventi

- exchange

- Sfruttare

- occhio

- fallout

- Fiat

- finanziario

- trova

- Focus

- La libertà

- Carburante

- Fondamenti

- futuro

- gioco

- divario

- GAS

- globali

- buono

- Gruppo

- pirateria informatica

- hack

- qui

- Come

- HTTPS

- centinaia

- Compreso

- Aumento

- industria

- informazioni

- informazioni di sicurezza

- investimento

- IT

- Le

- Legale

- Lunghi

- Macro

- corrente principale

- media mainstream

- Fare

- il malware

- Mcafee

- Media

- cambiano

- notizie

- notifica

- Responsabile

- Opinioni

- Opzione

- Opzioni

- Altro

- patching

- Paga le

- Pagamento

- pagamenti

- phishing

- immagine

- Perno

- presenti

- Presidente

- Privacy

- Privacy e sicurezza

- Prodotto

- Profitto

- la percezione

- pubblicare

- Ransom

- ransomware

- Attacco ransomware

- Attacchi ransomware

- lettori

- ridurre

- rapporto

- riparazioni

- Rischio

- problemi di

- shapeshift

- condiviso

- So

- Social

- Ingegneria sociale

- stola

- fornire

- sistema

- tattica

- Target

- minacce

- Trading

- Training

- trend

- tendenze

- vulnerabilità

- sito web

- OMS

- Wire

- entro