Gli utenti possono sfruttare la protezione crittografica offerta da GPG per proteggere file e dati che desiderano tenere ben nascosti.

In questa guida ti spiegherò le opzioni a tua disposizione per crittografare i file utilizzando software open source su un computer Linux, Mac o Windows. Puoi quindi trasportare queste informazioni digitali attraverso la distanza e il tempo, a te stesso o agli altri.

Il programma “GNU Privacy Guard” (GPG) una versione open source di PGP (Pretty Good Privacy), consente:

- Crittografia tramite password.

- Messaggistica segreta utilizzando la crittografia a chiave pubblica/privata

- Autenticazione di messaggi/dati (utilizzando firme digitali e verifica)

- Autenticazione con chiave privata (utilizzata in Bitcoin)

Opzione uno

L'opzione uno è ciò che dimostrerò di seguito. Puoi crittografare un file utilizzando qualsiasi password tu voglia. Qualsiasi persona con la password può quindi sbloccare (decrittografare) il file per visualizzarlo. Il problema è: come si invia la password a qualcuno in modo sicuro? Siamo tornati al problema originale.

Opzione Due

L’opzione due risolve questo dilemma (come fare qui). Invece di bloccare il file con una password, possiamo bloccarlo con la chiave pubblica di qualcuno: quel “qualcuno” è il destinatario previsto del messaggio. La chiave pubblica proviene da una chiave privata corrispondente e la chiave privata (che solo “qualcuno” possiede) viene utilizzata per sbloccare (decrittografare) il messaggio. Con questo metodo non viene mai inviata alcuna informazione sensibile (non crittografata). Molto bello!

La chiave pubblica è qualcosa che può essere distribuito su Internet in modo sicuro. Il mio è qui, Per esempio. Di solito vengono inviati ai server delle chiavi. I keyserver sono come nodi che memorizzano le chiavi pubbliche. Conservano e sincronizzano le copie delle chiavi pubbliche delle persone. Eccone uno:

Puoi inserire il mio email e trova la mia chiave pubblica nel risultato. L'ho anche memorizzato qui e puoi confrontare ciò che hai trovato sul server.

Opzione tre

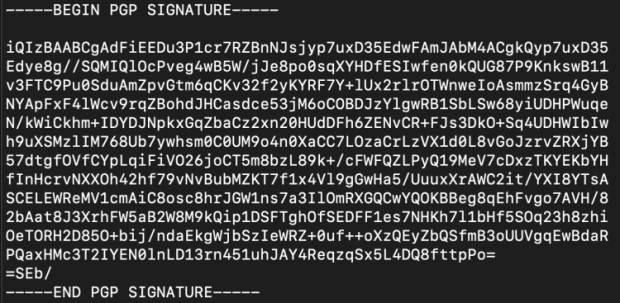

L'opzione tre non riguarda i messaggi segreti. Si tratta di verificare che un messaggio non sia stato alterato durante la sua consegna. Funziona avendo qualcuno con una chiave privata segno alcuni dati digitali. I dati possono essere una lettera o anche un software. Il processo di firma crea una firma digitale (un gran numero derivato dalla chiave privata e dai dati che vengono firmati). Ecco come appare una firma digitale:

È un file di testo che inizia con un segnale di "inizio" e termina con un segnale di "fine". Nel mezzo c'è un mucchio di testo che in realtà codifica un numero enorme. Questo numero deriva dalla chiave privata (un numero gigante) e dai dati (che in realtà è sempre anche un numero; tutti i dati sono zero e uno per un computer).

Chiunque può verificare che i dati non siano stati modificati da quando l'autore originale li ha firmati prendendo il:

- Chiave pubblica

- Dati

- Firma

L'output della query sarà VERO o FALSO. VERO significa che il file scaricato (o il messaggio) non è stato modificato da quando lo sviluppatore lo ha firmato. Molto bello! FALSO significa che i dati sono cambiati o che viene applicata la firma sbagliata.

Opzione Quattro

L'opzione quattro è come l'opzione tre, tranne per il fatto che invece di verificare se i dati non sono stati modificati, TRUE significherà che la firma è stata prodotta dalla chiave privata associata alla chiave pubblica offerta. In altre parole, la persona che ha firmato ha la chiave privata della chiave pubblica che abbiamo noi.

È interessante notare che questo è tutto ciò che Craig Wright dovrebbe fare per dimostrare di essere Satoshi Nakamoto. Non è necessario che spenda effettivamente alcuna moneta.

Abbiamo già gli indirizzi (simili alle chiavi pubbliche) di proprietà di Satoshi. Craig può quindi produrre una firma con la sua chiave privata per quegli indirizzi, combinata con qualsiasi messaggio come "Sono davvero Satoshi, ahah!" e possiamo quindi combinare il messaggio, la firma e l'indirizzo e ottenere un risultato TRUE se è Satoshi e un risultato CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD se non lo è.

Opzione tre e quattro: la differenza.

In realtà è una questione di ciò di cui ti fidi. Se ritieni che il mittente possieda la chiave privata della chiave pubblica in tuo possesso, la verifica verifica che il messaggio non sia cambiato.

Se non ti fidi della relazione chiave privata/chiave pubblica, la verifica non riguarda la modifica del messaggio, ma la relazione della chiave.

È l'uno o l'altro per un risultato FALSO.

Se ottieni un risultato VERO, allora sai che SIA la relazione tra le chiavi è valida, SIA che il messaggio è inalterato da quando è stata prodotta la firma.

Ottieni GPG per il tuo computer

GPG viene già fornito con i sistemi operativi Linux. Se sei abbastanza sfortunato da utilizzare un Mac o Dio non voglia un computer Windows, dovrai scaricare il software con GPG. Le istruzioni per scaricarlo e come utilizzarlo su tali sistemi operativi possono essere trovate qui.

Non è necessario utilizzare nessuno dei componenti grafici del software, tutto può essere fatto dalla riga di comando.

Crittografia dei file con una password

Crea il file segreto. Può essere un semplice file di testo, un file zip contenente molti file o un file di archivio (tar). A seconda della sensibilità dei dati, potresti prendere in considerazione la creazione del file su un computer con air gap. O un computer desktop costruito senza componenti WiFi e che non deve mai essere connesso a Internet via cavo, oppure puoi costruire un Raspberry Pi Zero v1.3 in modo molto economico, con istruzioni qui.

Utilizzando un terminale (Linux/Mac) o CMD.exe (Windows), cambia la directory di lavoro nel punto in cui inserisci il file. Se ciò non ha senso, cerca in Internet e in cinque minuti potrai imparare come navigare nel file system specifico del tuo sistema operativo (cerca: "Prompt di comando di navigazione nel file system di YouTube" e includi il nome del tuo sistema operativo).

Dalla directory corretta, puoi crittografare il file (“file.txt” per esempio) in questo modo:

gpg -c file.txt

Questo è "gpg", uno spazio, "-c", uno spazio e poi il nome del file.

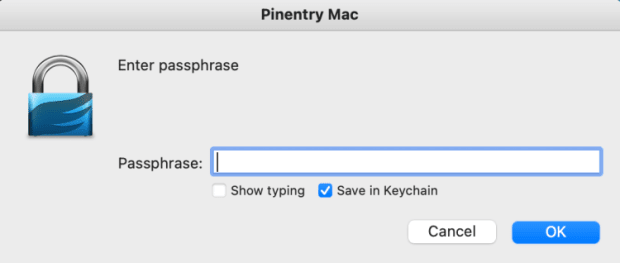

Ti verrà quindi richiesta una password. Questo crittograferà il nuovo file. Se utilizzi GPG Suite su Mac, nota che l'opzione "Salva nel portachiavi" è selezionata per impostazione predefinita (vedi sotto). Potresti non voler salvare questa password se è particolarmente sensibile.

Qualunque sistema operativo utilizzi, la password verrà salvata per 10 minuti nella memoria. Puoi cancellarlo in questo modo:

gpg-connect-agent reloadagent /ciao

Una volta crittografato il file, il file originale rimarrà (non crittografato) e verrà creato un nuovo file. Devi decidere se eliminerai l'originale o meno. Il nome del nuovo file sarà lo stesso dell'originale ma alla fine ci sarà ".gpg". Ad esempio, "file.txt" creerà un nuovo file chiamato "file.txt.gpg". Puoi quindi rinominare il file se lo desideri, oppure potresti nominare il file aggiungendo opzioni extra nel comando sopra, in questo modo:

gpg -c –output MySecretFile.txt file.txt

Qui abbiamo "gpg", uno spazio, "-c", uno spazio, "–output", uno spazio, il nome del file desiderato, uno spazio, il nome del file che stai crittografando.

È una buona idea esercitarsi a decrittografare il file. Questo è un modo:

file gpg.txt.gpg

Questo è solo "gpg", uno spazio e il nome del file crittografato. Non è necessario inserire alcuna opzione.

Il programma GPG indovinerà cosa intendi e tenterà di decrittografare il file. Se lo fai subito dopo aver crittografato il file, potrebbe non essere richiesta la password perché la password è ancora nella memoria del computer (per 10 minuti). Altrimenti, dovrai inserire la password (GPG la chiama passphrase).

Noterai con il comando “ls” (Mac/Linux) o “dir” (Windows), che nella tua directory di lavoro è stato creato un nuovo file, senza l'estensione “.gpg”. Puoi leggerlo dal prompt dei comandi con (Mac/Linux):

file cat.txt

Un altro modo per decrittografare il file è con questo comando:

gpg -d file.txt.gpg

È lo stesso di prima ma anche con l'opzione "-d". In questo caso non viene creato un nuovo file, ma il contenuto del file viene stampato sullo schermo.

Puoi anche decrittografare il file e specificare il nome del file di output in questo modo:

gpg -d –output file.txt file.txt.gpg

Qui abbiamo “gpg”, uno spazio, “-d” che non è strettamente necessario, uno spazio, “–output”, uno spazio, il nome del nuovo file che vogliamo, uno spazio e infine il nome del file stiamo decifrando.

Invio del file crittografato

Ora puoi copiare questo file su un'unità USB o inviarlo tramite e-mail. È crittografato. Nessuno può leggerlo finché la password è valida (abbastanza lunga e complicata) e non può essere violata.

Potresti inviare questo messaggio a te stesso in un altro Paese archiviandolo nella posta elettronica o nel cloud.

Alcune persone stupide hanno archiviato le loro chiavi private Bitcoin nel cloud in uno stato non crittografato, il che è ridicolmente rischioso. Ma se il file contenente le chiavi private Bitcoin è crittografato con una password complessa, è più sicuro. Ciò è particolarmente vero se non si chiama “Bitcoin_Private_Keys.txt.gpg” – Non farlo!

ATTENZIONE: è importante capire che non ti sto incoraggiando in alcun modo a mettere le informazioni sulla tua chiave privata Bitcoin su un computer (hardware wallet sono stati creati per permetterti di non aver mai bisogno di farlo). Ciò che sto spiegando qui è per casi speciali, sotto la mia guida. I miei studenti nel programma di tutoraggio sapranno cosa stanno facendo e utilizzeranno solo un computer con air gap e conosceranno tutti i potenziali rischi e problemi e i modi per evitarli. Per favore, non digitare frasi iniziali in un computer a meno che tu non sia un esperto di sicurezza e sappia esattamente cosa stai facendo, e non incolpare me se il tuo bitcoin viene rubato!

Il file criptato può essere inviato anche ad un'altra persona, e la password può essere inviata separatamente, magari con un diverso dispositivo di comunicazione. Questo è il modo più semplice e meno sicuro rispetto all'opzione due spiegata all'inizio di questa guida.

In realtà esistono tutti i modi in cui puoi costruire la consegna di un messaggio segreto attraverso la distanza e il tempo. Se conosci questi strumenti, pensi intensamente e attentamente a tutti i rischi e gli scenari, è possibile elaborare un buon piano. Oppure sono disponibile ad aiutare.

Buona fortuna e buon Bitcoining!

Questo è un guest post di Arman The Parman. Le opinioni espresse sono interamente proprie e non riflettono necessariamente quelle di BTC Inc o Bitcoin Magazine.

- 10

- Chi siamo

- operanti in

- indirizzo

- indirizzi

- Vantaggio

- Tutti

- già

- sempre

- Un altro

- Archivio

- Autenticazione

- disponibile

- prima

- Inizio

- essendo

- sotto

- Bitcoin

- BTC

- BTC Inc

- costruire

- Mazzo

- cavo

- casi

- il cambiamento

- verifica

- Controlli

- Cloud

- Monete

- combinato

- Comunicazione

- rispetto

- computer

- collegato

- testuali

- Corrispondente

- potuto

- nazione

- Craig Wright

- creare

- creato

- crea

- Creazione

- crittografico

- dati

- consegna

- Dipendente

- tavolo

- Costruttori

- dispositivo

- diverso

- digitale

- distanza

- distribuito

- non

- scaricare

- guidare

- durante

- incoraggiando

- finisce

- enorme

- entrare

- particolarmente

- qualunque cosa

- esempio

- Tranne

- esperto

- espresso

- Infine

- essere trovato

- ottenere

- buono

- GUEST

- Ospite Messaggio

- guida

- contento

- avendo

- qui

- Come

- Tutorial

- HTTPS

- idea

- importante

- In altre

- includere

- informazioni

- Internet

- IT

- Le

- Tasti

- grandi

- IMPARARE

- linea

- linux

- Lunghi

- fortuna

- Mac

- fatto

- FA

- Importanza

- si intende

- Memorie

- di messaggistica

- forza

- necessariamente

- nodi

- numero

- offerto

- operativo

- sistema operativo

- sistemi operativi

- Opinioni

- Opzione

- Opzioni

- Altro

- altrimenti

- proprio

- Di proprietà

- particolarmente

- Password

- Persone

- Forse

- persona

- Frasi

- potenziale

- pratica

- piuttosto

- Privacy

- un bagno

- chiave privata

- Chiavi private

- Problema

- problemi

- processi

- produrre

- Prodotto

- Programma

- protegge

- protezione

- la percezione

- chiave pubblica

- chiavi pubbliche

- riflettere

- rapporto

- rimanere

- necessario

- rischi

- Rischioso

- Satoshi

- Satoshi Nakamoto

- allo

- Cerca

- sicuro

- problemi di

- seme

- senso

- simile

- Un'espansione

- da

- Software

- risolve

- alcuni

- Qualcuno

- qualcosa

- lo spazio

- la nostra speciale

- spendere

- Regione / Stato

- Tornare al suo account

- forte

- sistema

- SISTEMI DI TRATTAMENTO

- presa

- terminal

- tempo

- strumenti

- trasporto

- Affidati ad

- Ubuntu

- capire

- sbloccare

- usb

- uso

- generalmente

- Convalida

- verificare

- Visualizza

- Che

- OMS

- Wi-Fi

- finestre

- senza

- parole

- lavoro

- lavori

- sarebbe

- zero