I ricercatori ESET hanno analizzato un attacco alla catena di approvvigionamento che abusava di uno sviluppatore di software israeliano per distribuire Fantasy, il nuovo tergicristallo di Agrius, con vittime tra cui l'industria dei diamanti

I ricercatori ESET hanno scoperto un nuovo tergicristallo e il suo strumento di esecuzione, entrambi attribuiti al gruppo Agrius APT, mentre analizzavano un attacco alla catena di approvvigionamento che abusava di uno sviluppatore di software israeliano. Il gruppo è noto per le sue operazioni distruttive.

Nel febbraio 2022, Agrius ha iniziato a prendere di mira le società israeliane di consulenza IT e delle risorse umane e gli utenti di una suite di software israeliana utilizzata nell'industria dei diamanti. Riteniamo che gli operatori Agrius abbiano condotto un attacco alla catena di approvvigionamento abusando dello sviluppatore di software israeliano per distribuire il loro nuovo tergicristallo, Fantasy, e un nuovo movimento laterale e strumento di esecuzione Fantasy, Sandals.

Il tergicristallo Fantasy è costruito sulle basi di quanto riportato in precedenza Tergicristallo dell'apostolo ma non tenta di mascherarsi da ransomware, come inizialmente faceva Apostle. Invece, funziona bene cancellando i dati. Le vittime sono state osservate in Sud Africa - dove la ricognizione è iniziata diverse settimane prima che Fantasy fosse schierato - Israele e Hong Kong.

- Agrius ha condotto un attacco alla catena di approvvigionamento abusando di una suite software israeliana utilizzata nell'industria dei diamanti.

- Il gruppo ha quindi schierato un nuovo tergicristallo che abbiamo chiamato Fantasy. La maggior parte della sua base di codice proviene da Apostle, il precedente tergicristallo di Agrius.

- Insieme a Fantasy, Agrius ha anche implementato un nuovo movimento laterale e uno strumento di esecuzione Fantasy che abbiamo chiamato Sandals.

- Le vittime includono società di risorse umane israeliane, società di consulenza IT e un grossista di diamanti; un'organizzazione sudafricana operante nel settore dei diamanti; e un gioielliere a Hong Kong.

Panoramica del gruppo

Agrius è un nuovo Allineato all'Iran gruppo che prende di mira le vittime in Israele e negli Emirati Arabi Uniti dal 2020. Il gruppo ha inizialmente schierato un tergicristallo, Apostle, camuffato da ransomware, ma in seguito Apostolo modificato in un ransomware completo. Agrius sfrutta le vulnerabilità note nelle applicazioni rivolte a Internet per installare webshell, quindi conduce una ricognizione interna prima di spostarsi lateralmente e quindi distribuire i suoi payload dannosi.

Panoramica della campagna

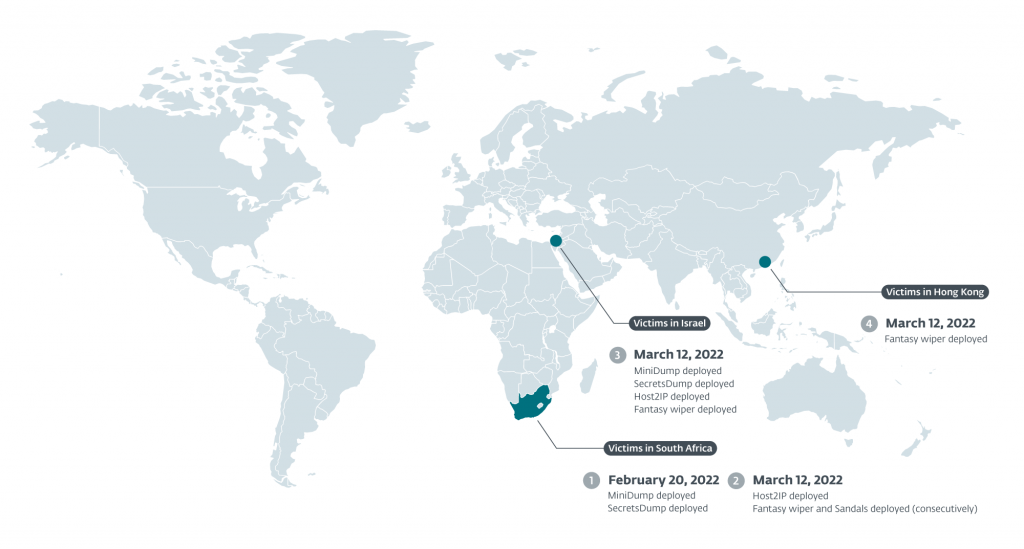

Nel febbraio 20th, 2022 presso un'organizzazione nel settore dei diamanti in Sud Africa, Agrius ha implementato strumenti di raccolta delle credenziali, probabilmente in preparazione per questa campagna. Poi, il 12 marzoth, 2022, Agrius ha lanciato l'attacco di pulizia schierando Fantasy e Sandals, prima alla vittima in Sud Africa e poi alle vittime in Israele e infine a una vittima a Hong Kong.

Le vittime in Israele includono una società di servizi di supporto IT, un grossista di diamanti e una società di consulenza per le risorse umane. Le vittime sudafricane provengono da un'unica organizzazione nel settore dei diamanti, con la vittima di Hong Kong che è un gioielliere.

La campagna è durata meno di tre ore e in quel lasso di tempo i clienti ESET erano già protetti con rilevamenti che identificavano Fantasy come tergicristallo e ne bloccavano l'esecuzione. Abbiamo osservato lo sviluppatore del software distribuire aggiornamenti puliti nel giro di poche ore dall'attacco. Abbiamo contattato lo sviluppatore del software per informarlo di una potenziale compromissione, ma le nostre richieste sono rimaste senza risposta.

Prepararsi per la partenza

I primi strumenti implementati dagli operatori Agrius sui sistemi vittima, attraverso mezzi sconosciuti, sono stati:

- MiniDump, "un'implementazione C# della funzionalità minidump mimikatz/pypykatz per ottenere le credenziali dai dump LSASS"

- SecretsDump, uno script Python che "esegue varie tecniche per eseguire il dump degli hash da [una] macchina remota senza eseguire alcun agente lì"

- Host2IP, uno strumento C#/.NET personalizzato che risolve un nome host in un indirizzo IP.

Nomi utente, password e nomi host raccolti da questi strumenti sono necessari affinché Sandals diffonda ed esegua con successo il Fantasy wiper. Gli operatori di Agrius hanno distribuito MiniDump e SecretsDump alla prima vittima di questa campagna il 20 febbraioth, 2022, ma ha aspettato fino al 12 marzoth, 2022 per implementare Host2IP, Fantasy e Sandals (consecutivamente).

Sandali: Igniting the Fantasy (tergicristallo)

Sandals è un eseguibile Windows a 32 bit scritto in C#/.NET. Abbiamo scelto il nome perché Sandals è un anagramma di alcuni degli argomenti della riga di comando che accetta. Viene utilizzato per connettersi ai sistemi nella stessa rete tramite SMB, per scrivere un file batch su disco che esegue il tergicristallo Fantasy, quindi eseguire quel file batch tramite PsExec con questa stringa della riga di comando:

- PsExec.exe /accepteula -d -u “” -p “” -s “C:.bat”

Le opzioni PsExec hanno i seguenti significati:

- -d – Non attendere il termine del processo (non interattivo).

- /accettaula – Sopprimere la visualizzazione della finestra di dialogo della licenza.

- -s – Eseguire il processo remoto nel file SISTEMA conto.

Sandals non scrive il tergicristallo Fantasy sui sistemi remoti. Riteniamo che il tergicristallo Fantasy venga distribuito tramite un attacco alla catena di approvvigionamento utilizzando il meccanismo di aggiornamento del software dello sviluppatore del software. Questa valutazione si basa su diversi fattori:

- tutte le vittime erano clienti dello sviluppatore software interessato;

- il Fantasy wiper è stato chiamato in modo simile alle versioni legittime del software;

- tutte le vi all'interno del software legittimo); e,

- infine, il tergicristallo Fantasy è stato scritto e eseguito da, %SISTEMA%WindowsTemp, la directory temporanea predefinita per i sistemi Windows.

Inoltre, riteniamo che le vittime stessero già utilizzando PsExec e gli operatori di Agrius hanno scelto di utilizzare PsExec per integrarsi nella tipica attività amministrativa sui computer delle vittime e per facilitare l'esecuzione dei file batch. La tabella 1 elenca gli argomenti della riga di comando accettati da Sandals.

Tabella 1. Argomenti Sandals e loro descrizioni

| Argomento | Descrizione | Obbligatorio |

|---|---|---|

| -f | Un percorso e un nome file a un file che contiene un elenco di nomi host che dovrebbero essere scelti come target. | Sì |

| -u | Il nome utente che verrà utilizzato per accedere ai nomi host remoti in argomento -f. | Sì |

| -p | Il nome utente che verrà utilizzato per accedere ai nomi host remoti in argomento -f. | Sì |

| -l | Il percorso e il nome file del Fantasy wiper sul sistema remoto che verrà eseguito dal file batch creato da Sandals. | Sì |

| -d | La posizione in cui Sandals scriverà il file batch sul sistema remoto. La posizione predefinita è %WINDOWS% Temp. | Non |

| -s | La quantità di tempo, in secondi, che Sandals trascorrerà tra la scrittura del file batch su disco e l'esecuzione. L'impostazione predefinita è due secondi. | Non |

| -un file or -un casuale or -una RSA |

If -a è seguito dalla parola filetto e un percorso e un nome file, Sandals utilizza la chiave di crittografia nel file fornito. Se -a è seguito da rsa or casuale, Sandali usa il RSACryptoServiceProvider class per generare una coppia di chiavi pubblica-privata con una dimensione della chiave di 2,048. | Non |

| -dn | Specifica a quale unità connettersi su un sistema remoto tramite SMB. L'impostazione predefinita è C:. | Non |

| -PS | Posizione di PsExec su disco. L'impostazione predefinita è psexec.exe nella directory di lavoro corrente. | Non |

| -RA | If -RA viene fornito in fase di esecuzione, imposta la variabile bandiera a I veri (inizialmente impostato su Falso). Se flag=Vero, Sandals elimina tutti i file scritti su disco nella directory di lavoro corrente. Se flag=falso, Sandals salta la fase di pulizia del file. | Non |

Il file batch scritto su disco da Sandals è denominato bat, dove il nome del file è l'output del file Metodo Guid.NewGuid(). Un esempio di un file batch Sandals è illustrato nella Figura 2.

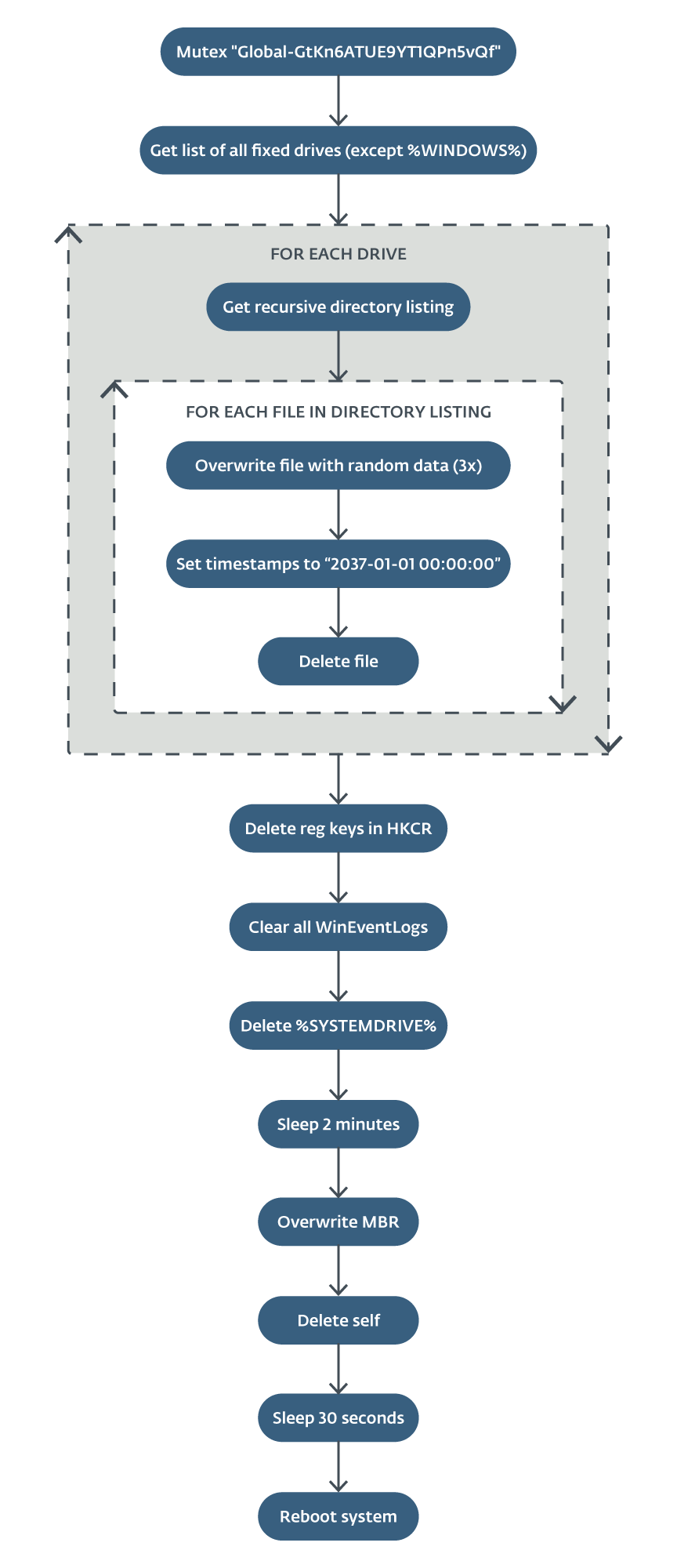

Figura 2. File batch Sandals (in alto, in rosso) e il parametro della riga di comando decodificato (in basso, in blu)

La stringa base64 che segue fantasia35.exe è probabilmente una reliquia dei requisiti di esecuzione dell'Apostolo (maggiori dettagli nel Attribuzione ad Agrio sezione). Tuttavia, il tergicristallo Fantasy cerca solo un argomento di 411 e ignora tutti gli altri input di runtime (vedere la sezione successiva per ulteriori informazioni).

Tergicristallo fantasia

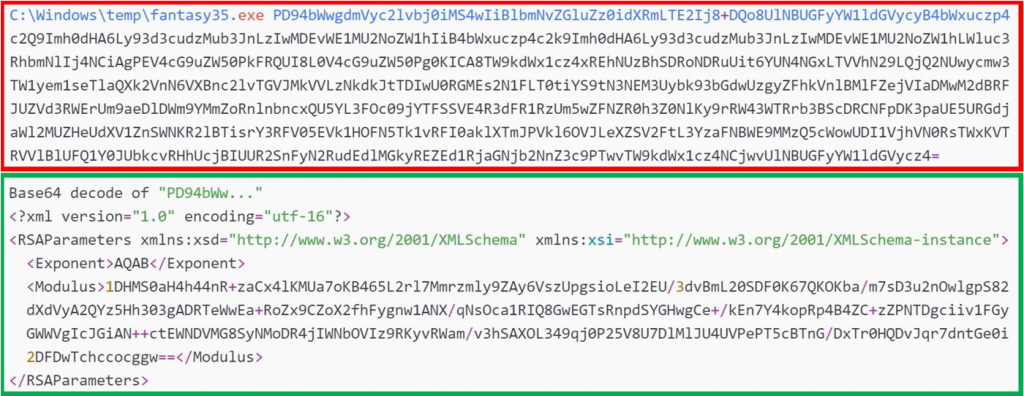

Il tergicristallo Fantasy è anche un eseguibile Windows a 32 bit scritto in C#/.NET, così chiamato per i suoi nomi di file: fantasia45.exe ed fantasia35.exe, rispettivamente. La figura 3 illustra il flusso di esecuzione del tergicristallo Fantasy.

Inizialmente, Fantasy crea un mutex per garantire che sia in esecuzione solo un'istanza. Raccoglie un elenco di unità fisse ma esclude l'unità in cui si trova il file %FINESTRE% la directory esiste. Quindi entra in un ciclo for iterando sull'elenco delle unità per creare un elenco di directory ricorsivo e utilizza il file RNGCryptoServiceProvider.GetBytes metodo per creare una sequenza crittograficamente forte di valori casuali in un array di 4096 byte. Se un argomento di runtime di 411 viene fornito al tergicristallo, il per loop sovrascrive il contenuto di ogni file con l'array di byte di cui sopra utilizzando un file nested while ciclo continuo. In caso contrario, il per loop sovrascrive solo i file con un'estensione di file elencata nell'Appendice.

Fantasy quindi assegna un timestamp specifico (2037-01-01 00:00:00) a queste proprietà del timestamp del file:

- Tempo di creazione

- UltimoAccessTime

- LastWriteTime

- TempoCreazioneUtc

- ImpostaOraUltimoAccessoUtc

- LastWriteTimeUtc

e poi cancella il file. Questo è presumibilmente fatto per rendere più difficile il recupero e l'analisi forense.

Durante l' per loop, il Fantasy wiper conta gli errori all'interno della directory corrente quando tenta di sovrascrivere i file. Se il numero di errori supera i 50, scrive un file batch, %WINDOWS%Temp.bat, che elimina la directory con i file che causano gli errori, quindi si autoelimina. La cancellazione dei file riprende quindi nella directory successiva nell'elenco di destinazione.

Una volta che il per ciclo completo, il tergicristallo Fantasy crea un file batch in %WINDOWS% Temp detto registro.bat. Il file batch elimina le seguenti chiavi di registro:

- HKCR.EXE

- HKCR.dll

- Hong Kong*

Quindi esegue quanto segue per tentare di cancellare la memoria cache del file system:

- %windir%system32rundll32.exe advapi32.dll,ProcessIdleTasks

Infine, registro.bat si cancella (del% 0).

Successivamente, il tergicristallo Fantasy cancella tutti i registri eventi di Windows e crea un altro file batch, sistema.batin %WINDOWS% Temp, che elimina in modo ricorsivo tutti i file su %DRIVER DI SISTEMA%, tenta di cancellare la memoria cache del file system e si autoelimina. Quindi Fantasy dorme per due minuti prima di sovrascrivere quelli del sistema Master Boot Record.

Fantasy quindi scrive un altro file batch, %WINDOWS%Tempremover.bat, che cancella il Fantasy wiper dal disco e poi cancella se stesso. Quindi il tergicristallo Fantasy dorme per 30 secondi prima di riavviare il sistema con il codice motivo SHTDN_REASON_MAJOR_OTHER (0x00000000) — Altro problema.

È probabile che %DRIVER DI SISTEMA% il recupero è possibile. È stato osservato che le vittime sono tornate operative nel giro di poche ore.

Attribuzione ad Agrio

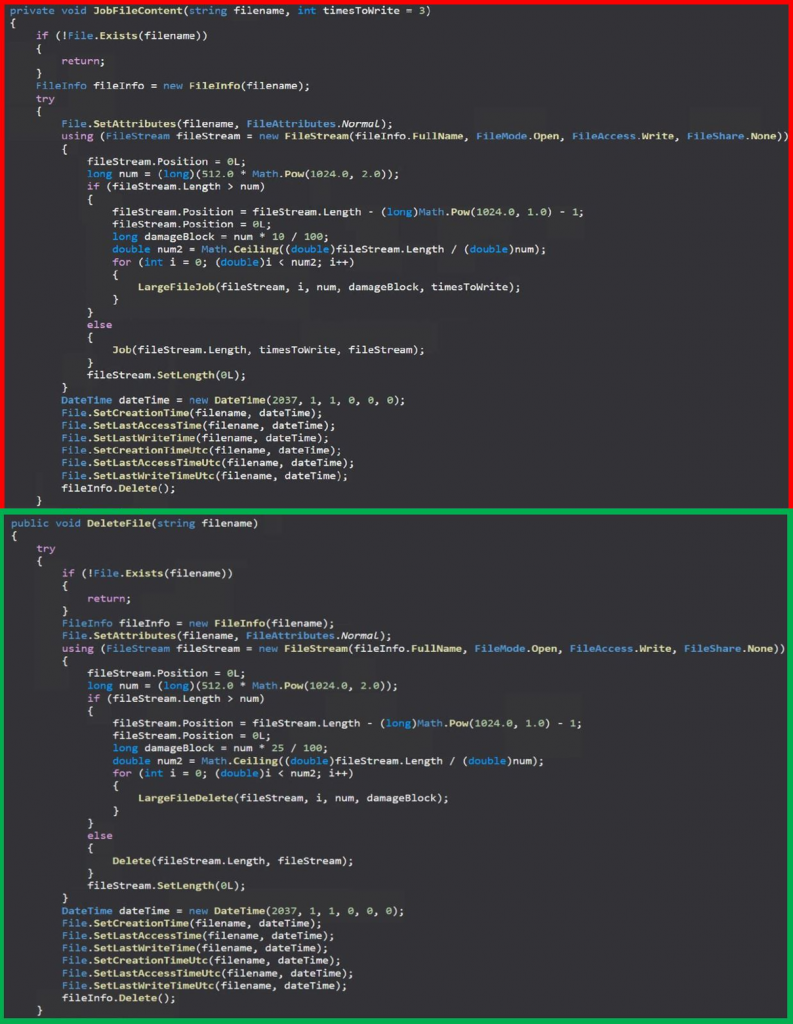

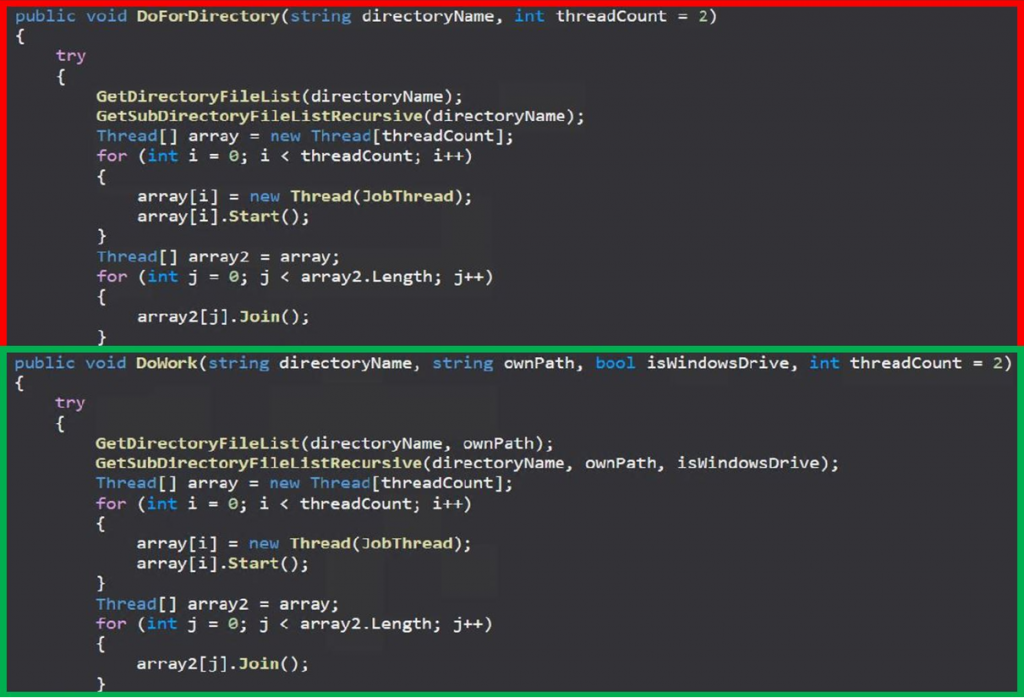

Gran parte del codice di base di Apostle, inizialmente un tergicristallo mascherato da ransomware poi aggiornato in ransomware vero e proprio, è stato copiato direttamente in Fantasy e molte altre funzioni in Fantasy sono state solo leggermente modificate da Apostle, un noto strumento di Agrius. Tuttavia, la funzionalità complessiva di Fantasy è quella di un tergicristallo senza alcun tentativo di mascherarsi da ransomware. La Figura 4 mostra le funzioni di eliminazione dei file rispettivamente in Fantasy e Apostle. Ci sono solo alcune piccole modifiche tra la funzione originale in Apostle e l'implementazione Fantasy.

Figura 4. Funzioni di eliminazione dei file da Fantasy wiper (in alto, in rosso) e Apostle ransomware (in basso, in verde)

Figura 4. Funzioni di eliminazione dei file da Fantasy wiper (in alto, in rosso) e Apostle ransomware (in basso, in verde)

La Figura 5 mostra che la funzione di elenco delle directory è quasi una copia diretta, con solo le variabili della funzione che ottengono una leggera modifica tra Apostle e Fantasy.

Figura 5. Funzioni dell'elenco delle directory di Fantasy wiper (in alto, in rosso) e Apostle ransomware (in basso, in verde)

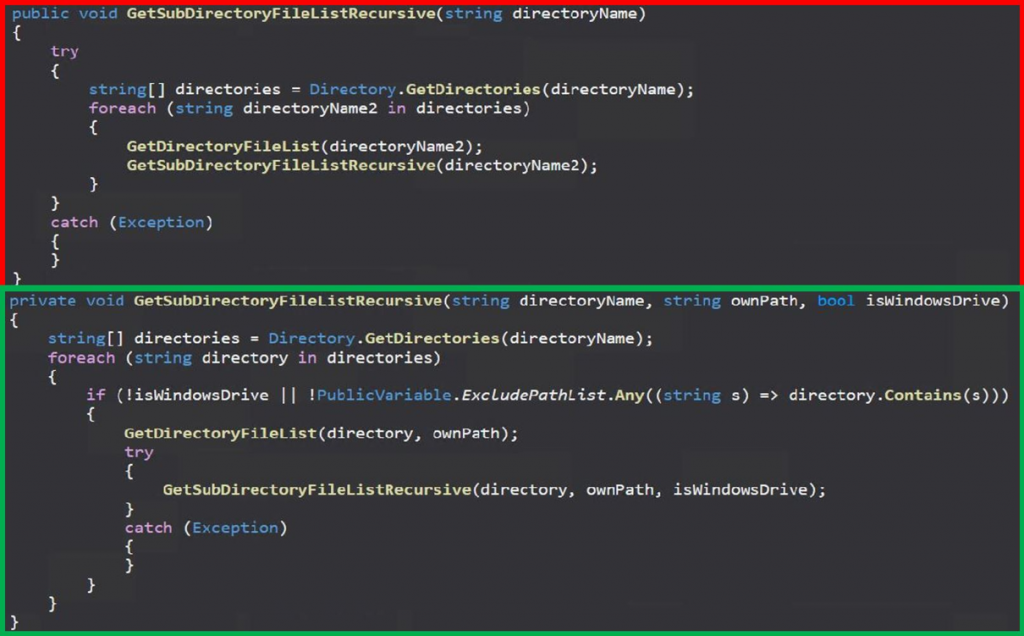

Infine, il GetSubDirectoryFileListRicorsivo Anche la funzione in Figura 6 è quasi una copia esatta.

Figura 6. Funzioni ricorsive dell'elenco delle directory da Fantasy wiper (in alto, in rosso) e Apostle ransomware (in basso, in verde)

Oltre al riutilizzo del codice, in Fantasy possiamo vedere i resti dell'esecuzione dell'Apostolo. Nell'analisi originale dell'Apostolo, Sentinella Uno osserva che "La corretta esecuzione della versione del ransomware richiede la fornitura di un argomento con codifica base64 contenente un XML di un oggetto "RSAParameters". Questo argomento viene trasmesso e salvato come chiave pubblica utilizzata per il processo di crittografia ed è molto probabilmente generato su una macchina di proprietà dell'autore della minaccia.” Possiamo vedere nel file batch in Figura 7, che Sandals crea su sistemi remoti per lanciare Fantasy, che lo stesso argomento con codifica base64 contenente un XML di un RSAparametri l'oggetto viene passato a Fantasy in fase di esecuzione. Fantasy, tuttavia, non utilizza questo argomento di runtime.

Conclusione

Dalla sua scoperta nel 2021, Agrius si è concentrato esclusivamente su operazioni distruttive. A tal fine, gli operatori di Agrius hanno probabilmente eseguito un attacco alla catena di approvvigionamento prendendo di mira i meccanismi di aggiornamento del software di una società di software israeliana per distribuire Fantasy, il suo ultimo tergicristallo, alle vittime in Israele, Hong Kong e Sud Africa. La fantasia è simile per molti aspetti al precedente tergicristallo di Agrius, Apostle, che inizialmente si spacciava per ransomware prima di essere riscritto per essere vero e proprio ransomware. La fantasia non fa alcuno sforzo per camuffarsi da ransomware. Gli operatori di Agrius hanno utilizzato un nuovo strumento, Sandals, per connettersi in remoto ai sistemi ed eseguire Fantasy.

ESET Research offre anche report di intelligence APT privati e feed di dati. Per qualsiasi domanda su questo servizio, visitare il Intelligence sulle minacce ESET .

IOCS

| SHA-1 | Nome del file | rivelazione | Descrizione |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasia35.exe | MSIL/KillDisk.I | Tergicristallo fantasia. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasia45.exe | MSIL/KillDisk.I | Tergicristallo fantasia. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | cavedano | Risolve un nome host in un indirizzo IP. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | Implementazione del minidump Mimikatz che scarica le credenziali da LSASS. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | registro.bat | BAT/Agente.NRG | File batch che cancella alcune chiavi di registro e viene eliminato ed eseguito dal tergicristallo Fantasy. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretdump.py | Python/Impacket.A | Script Python che esegue il dump degli hash delle credenziali. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agente.XH | Attrezzo movimento laterale sandali e divaricatore Fantasy. |

Tecniche MITRE ATT&CK

Questa tabella è stata creata utilizzando Versione 12 del framework MITRE ATT&CK.

| tattica | ID | Nome | Descrizione |

|---|---|---|---|

| Sviluppo delle risorse | T1587 | Sviluppare capacità | Agrius costruisce strumenti di utilità da utilizzare durante un processo di sfruttamento attivo. |

| T1587.001 | Capacità di sviluppo: malware | Agrius crea malware personalizzati inclusi tergicristalli (Fantasy) e strumenti di movimento laterale (Sandals). | |

| Accesso iniziale | T1078.002 | Account validi: Account di dominio | Gli operatori di Agrius hanno tentato di acquisire le credenziali memorizzate nella cache e quindi di utilizzarle per il movimento laterale. |

| T1078.003 | Account validi: account locali | Gli operatori di Agrius hanno tentato di utilizzare le credenziali memorizzate nella cache degli account locali per ottenere l'accesso iniziale a sistemi aggiuntivi all'interno di una rete interna. | |

| T1059.003 | Interprete di comandi e script: Shell dei comandi di Windows | Fantasy e Sandals utilizzano entrambi file batch che vengono eseguiti tramite la shell dei comandi di Windows. | |

| Aumento dei privilegi | T1134 | Accesso alla manipolazione dei token | La fantasia usa il RicercaPrivilegeValue ed AdjustTokenPrivilegio API in advapi32.dll per concedere al suo token di processo il SeShutdownPrivilege per riavviare Windows. |

| Evasione della difesa | T1070.006 | Rimozione dell'indicatore sull'host: Timestomp | Gli operatori di Agrius hanno cronometrato i timestamp della compilazione di Fantasy e Sandals. |

| Accesso alle credenziali | T1003 | Dump delle credenziali del sistema operativo | Gli operatori di Agrius hanno utilizzato diversi strumenti per scaricare le credenziali del sistema operativo da utilizzare nel movimento laterale. |

| Ricerca e Sviluppo | T1135 | Rilevamento condivisione di rete | Gli operatori di Agrius hanno utilizzato le credenziali memorizzate nella cache per verificare l'accesso ad altri sistemi all'interno di una rete interna. |

| Movimento laterale | T1021.002 | Servizi remoti: condivisioni amministratore SMB/Windows | Gli operatori Agrius hanno utilizzato le credenziali memorizzate nella cache per connettersi tramite SMB ai sistemi all'interno di una rete interna sfruttata. |

| T1570 | Trasferimento utensile laterale | Gli operatori di Agrius hanno utilizzato Sandals per inviare file batch tramite SMB ad altri sistemi all'interno di una rete interna. | |

| Impact | T1485 | Distruzione dei dati | Il tergicristallo Fantasy sovrascrive i dati nei file e quindi elimina i file. |

| T1561.002 | Disk Wipe | Fantasy cancella l'MBR dell'unità Windows e tenta di cancellare la partizione del sistema operativo. | |

| T1561.001 | Cancellazione disco: cancellazione del contenuto del disco | Fantasy cancella tutto il contenuto del disco da unità non Windows che sono unità fisse. | |

| T1529 | Arresto/riavvio del sistema | Fantasy riavvia il sistema dopo aver completato il suo disco e i payload di cancellazione dei dati. |

Appendice

Estensioni di file (682) prese di mira da Fantasy wiper quando non ha come target tutte le estensioni di file. Estensioni di file evidenziate in giallo (68) sono estensioni di file comuni in Windows. Particolarmente assenti sono le estensioni dei file dll ed sys.

| $ $ $ | brevettata | attraverso | jsp | nyf | qualsoftcode | TDB |

| $ dB | miscela1 | DSB | kb2 | Ciao | velocizzare il backup 2015 | tex |

| 001 | miscela2 | dss | kbx | obj | velocizzare il backup 2016 | tga |

| 002 | goccia | dt | kc2 | ob | velocizzare il backup 2017 | thm |

| 003 | bm3 | dwg | KDB | ODB | quickbackup | TIB |

| 113 | bmk | dxb | kdbx | odc | qv~ | tibkp |

| 3dm | bookexport | dxf | kdc | dispari | r3d | tif |

| 3ds | bpa | DXG | chiave | risp | raf | tig |

| 3fr | bpb | em1 | kf | varia | raro | tis |

| 3g2 | bpm | ep | kpdx | ODP | ratto | parte |

| 3gp | bpn | eps | disposizione | ods | crudo | tmp |

| 3pr | bps | erbsql | lbf | odt | rb | tmr |

| 73b | bpw | erf | lcb | oeb | rbc | tor |

| 7z | BSA | ESM | ldabak | ogg | rbf | spina |

| __un | bop | exe | litemod | oil & gas | RBK | ttk |

| __B | c | exf | lx | vecchio | rbs | txt |

| ab | caa | fbc | LNK | un pacchetto | rdb | unità di terapia intensiva |

| ab4 | cas | fbf | lx | orf | re4 | upk |

| aba | cmq | fbk | luna | o | rgss3a | v2i |

| abbu | cbs | fb | lvl | orig | cerchione | vb |

| Dipartimento | cbu | FBW | m | ost | rm | vbk |

| abk | Cdf | FDB | m2 | OTG | rmbak | vbm |

| abu | cdr | ff | m3u | OTH | rmgb | vbox-prec |

| abu1 | cdr3 | FFD | m4a | otp | rofl | vcf |

| acc | cdr4 | fff | m4v | ot | RRR | vdf |

| acced | cdr5 | fh | carta geografica | Ott | rtf | vfs0 |

| acc | cdr6 | FHD | max | oice | rw2 | vmdk |

| acc | cdw | ff | mbf | p12 | rwl | vob |

| oh | cdx | fla | MBK | p7b | rwz | vpcbackup |

| acp | ce2 | piatto | mbw | p7c | s3dB | vpk |

| acr | cel | flka | mcmeta | PAB | safenotebackup | vpp_pc |

| agire | cenone~ | flkb | MDB | pagine | sas7bdat | vb |

| adb | cer | flv | mdbackup | pak | sav | VTF |

| Supplementare | cfp | fmb | cdm | PAQ | dire | w01 |

| annunci | cf. | forgiare | dati md | non | sb | w3x |

| AEA | cgm | fos | mdf | colpetto | sbb | portafoglio |

| AFI | icb | fpk | mdinfo | PBA | SBS | portafogliox |

| agdl | ck9 | fpsx | mef | PIL | sb | guerra |

| ai | classe | FPX | mem | PBD | sdo | wav |

| ha | cls | v | menu | pbf | Sda | wb2 |

| al | cmf | ftmb | imf | pbj | sdc | wbb |

| ag | cmt | ful | mig | PBL | sdf | wbcat |

| apk | config | fwbackup | mkv | pbx5script | sid | wb |

| arco | cpi | fxg | mlx | pbscript | sidd | wbx |

| arch00 | cpp | fza | mmw | pcd | sidn | vincere |

| aw | cr2 | fzb | soldibene | PCT | essi | wjf |

| as4 | gattonare | gb1 | mos | PDB | sim | wma |

| asd | cd | gb2 | mov | pdd | sis | wmo |

| asf | crt | gbp | mp3 | skb | wmv | |

| Ashbak | folla | gdb | mp4 | PEF | sldm | wotreplay |

| asm | cs | gho | MPB | PEM | slx | wpb |

| asmx | csd | GHS | mpeg | PFI | slm | wpd |

| aspide | csh | grigio | mpg | pfx | slm | WP |

| aspx | csl | grigio | mpqge | php | sme | wspak |

| attività | csm | gry | signor | php5 | sn1 | wxwanam |

| stati Uniti | css | gs-back | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | sna | x11 |

| asx | d3dbsp | h | msi | pkpass | SNS | x3f |

| mangiato | da0 | hbk | msim | pl | SNX | xbk |

| ati | dac | hkdb | mv_ | plc | spf | xf |

| avi | das | hx | mio | plc | spg | xis |

| awg | trattino | hplg | mynotebackup | png | spi | xla |

| ba6 | dazip | hppp | nb7 | lattina | sps | xlam |

| ba7 | db | htm | nba | potm | mq | xlk |

| ba8 | db-journal | htm1 | nbak | potx | sql | XLM |

| ba9 | db0 | html | nbsp | ppam | sqlite | xlr |

| traghetto | db3 | hvpl | nbsp | pps | sqlite3 | xls |

| precedente | dba | ibank | nbf | ppsm | sqlitedb | xlsb |

| di riserva | DBF | ibd | ubi | PPSX | sr2 | XLSM |

| backup1 | DBK | IBK | nbk | ppt | SRF | xlsx |

| database di backup | dbs | ibz | nbs | pptm | sr | xlt |

| bak | dbx | icbu | NBU | pptx | srt | xltm |

| bak2 | dc2 | icf | ncf | pqb-backup | sr | xlx |

| bak3 | dcr | icxs | nco | per favore | st4 | xlw |

| bakx | dcs | idx | nd | PRV | st6 | xml |

| bak~ | ddd | se | nda | ps | st7 | ycbcra |

| banca | ddoc | iq | ndd | psa | st8 | yrcbck |

| bar | ddw | incpas | nef | psafe3 | std | sì |

| bat | dds | ind | NFB | PSD | stg | zbfx |

| baia | il | Index | nfc | psk | sti | chiusura |

| bbb | della | in corso | nk2 | psimage | STW | ztmp |

| bbz | disc | eccetera. | nop | pst | stx | ~cw |

| bc6 | DESIGN | iso | annegare | pt | porcile | |

| bc7 | dc | itdb | npf | px | somma | |

| indietro | dim | it | NPS | pvc | sv$ | |

| bckp | divx | eccetera | nrbak | pvd | sv2i | |

| miliardi di metri cubi | Fai da te | iv2i | nr | py | svg | |

| bdb | djvu | IWD | NRW | qb | swf | |

| BFF | dmp | le persone | ns2 | qbb | sxc | |

| BGT | dna | j01 | ns3 | qbk | SXD | |

| bif | insieme a | vaso | ns4 | qbm | sxg | |

| bifx | doc | Giava | nds | qmb | xi | |

| big | documento | jbk | nsf | qbmd | sesso femminile | |

| bicicletta | docx | qb | nsg | qbr | sxw | |

| bk1 | punto | jpa | NSH | qbw | syncdb | |

| BKC | dotm | jpe | ntl | qbx | t12 | |

| bkf | puntox | jpeg | nwb | qby | t13 | |

| BKP | dov | jpg | nwbak | qdf | tar | |

| bkup | dpb | JPS | nx2 | qic | imposta | |

| vedere | permesso | js | nxl | qsf | dab |

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- Ricerca ESET

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- Viviamo la sicurezza

- sicurezza del sito Web

- zefiro