Educare i dipendenti su come individuare gli attacchi di phishing può sferrare un duro colpo ai difensori della rete

Sicurezza fin dalla progettazione è stato a lungo una sorta di Santo Graal per i professionisti della sicurezza informatica. È un concetto semplice: garantire che i prodotti siano progettati per essere il più sicuri possibile al fine di ridurre al minimo le possibilità di compromissione in futuro. Il concetto è stato ulteriormente ampliato negli ultimi anni per indicare uno sforzo per integrare la sicurezza in ogni parte di un’organizzazione, dalle pipeline DevOps alle pratiche lavorative quotidiane dei dipendenti. Creando una cultura della sicurezza come questa, le organizzazioni saranno più resilienti alle minacce informatiche e meglio attrezzate per minimizzare il loro impatto in caso di violazione.

I controlli tecnologici sono, ovviamente, uno strumento importante per contribuire a creare questo tipo di cultura della sicurezza profondamente radicata. Ma lo è anche la formazione sulla consapevolezza del phishing, che svolge un ruolo estremamente importante nel mitigare una delle più grandi minacce alla sicurezza aziendale oggi e deve essere un punto fermo in generale. formazione sulla sensibilizzazione alla sicurezza informatica programmi.

Perché il phishing è così efficace?

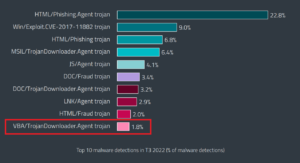

Secondo il Rapporto sulle minacce ESET T1 2022, le minacce via email hanno registrato un aumento del 37% nei primi quattro mesi del 2022 rispetto agli ultimi quattro mesi del 2021. Il numero di URL di phishing bloccati è aumentato quasi allo stesso ritmo, con molti truffatori che sfruttano l'interesse generale per il Guerra Russia-Ucraina.

Le truffe di phishing continuano a essere uno dei modi più efficaci con cui gli aggressori possono installare malware, rubare credenziali e indurre gli utenti a effettuare trasferimenti di denaro aziendali. Perché? A causa di una combinazione di tattiche di spoofing che aiutano i truffatori a impersonare mittenti legittimi e tecniche di ingegneria sociale progettate per indurre il destinatario ad agire senza prima pensare alle conseguenze di tale azione.

Queste tattiche includono:

- ID mittente/domini/numeri di telefono falsificati, a volte utilizzando typosquatting o nomi di dominio internazionalizzati (IDN)

- Account mittenti compromessi, spesso molto difficili da individuare come tentativi di phishing

- Ricerche online (tramite social media) per rendere più convincenti i tentativi mirati di spearphishing

- Utilizzo di loghi, intestazioni e piè di pagina ufficiali

- Creare un senso di urgenza o eccitazione che spinga l'utente a prendere una decisione

- Collegamenti abbreviati che nascondono la vera destinazione del mittente

- La creazione di portali e siti Web di accesso dall'aspetto legittimo

Secondo l'ultimo Rapporto Verizon DBIR, lo scorso anno quattro vettori hanno rappresentato la maggior parte degli incidenti di sicurezza: credenziali rubate, phishing, sfruttamento delle vulnerabilità e botnet. Di questi, i primi due ruotano attorno all’errore umano. Un quarto (25%) delle violazioni totali esaminate nel rapporto sono il risultato di attacchi di ingegneria sociale. Se combinato con gli errori umani e l’abuso di privilegi, l’elemento umano rappresentava l’82% di tutte le violazioni. Ciò dovrebbe rendere la trasformazione di questo anello debole in una forte catena di sicurezza una priorità per qualsiasi CISO.

A cosa potrebbe portare il phishing?

Negli ultimi due anni gli attacchi di phishing sono diventati una minaccia ancora più grande. I lavoratori domestici distratti con dispositivi potenzialmente privi di patch e scarsamente protetti sono stati spietatamente presi di mira dagli autori delle minacce. Nell'aprile 2020, Google ha affermato bloccare ogni giorno fino a 18 milioni di e-mail dannose e di phishing a livello globale.

Man mano che molti di questi lavoratori tornano in ufficio, c’è anche il rischio che siano esposti a ulteriori attacchi basati su SMS (smishing) e chiamate vocali (vishing). Gli utenti in movimento potrebbero essere più propensi a fare clic su collegamenti e ad aprire allegati che non dovrebbero. Ciò potrebbe portare a:

Le ripercussioni finanziarie e reputazionali sono immense. Mentre il costo medio di una violazione dei dati è superiore $ 4.2 milioni oggi, un livello record, alcune violazioni di ransomware hanno dei costi molte volte quello.

Quali tattiche di allenamento funzionano?

Una recente studio globale ha rivelato che la formazione e la sensibilizzazione sulla sicurezza dei dipendenti rappresentano la massima priorità di spesa per le organizzazioni nel prossimo anno. Ma una volta deciso questo, quali tattiche forniranno il miglior ritorno sull’investimento? Prendi in considerazione corsi di formazione e strumenti che forniscano:

- Copertura completa su tutti i canali di phishing (e-mail, telefono, social media, ecc.)

- Lezioni divertenti che utilizzano rinforzi positivi piuttosto che messaggi basati sulla paura

- Esercizi di simulazione del mondo reale che possono essere modificati dal personale IT per riflettere l'evoluzione delle campagne di phishing

- Sessioni di formazione continua durante tutto l'anno in brevi lezioni di massimo 15 minuti

- Copertura per tutti i dipendenti, inclusi lavoratori temporanei, appaltatori e dirigenti senior. Chiunque abbia accesso alla rete e un account aziendale è un potenziale bersaglio di phishing

- Analisi per fornire feedback dettagliati sulle persone che possono poi essere condivisi e utilizzati per migliorare le sessioni future

- Lezioni personalizzate su misura per ruoli specifici. Ad esempio, i membri del team finanziario potrebbero aver bisogno di indicazioni aggiuntive su come gestire gli attacchi BEC

- Gamification, workshop e quiz. Questi possono aiutare a motivare gli utenti a competere con i loro colleghi, piuttosto che sentirsi “insegnati” da esperti IT. Alcuni degli strumenti più popolari utilizzano tecniche di ludicizzazione per rendere la formazione più “appiccicosa”, più user-friendly e coinvolgente

- Esercizi di phishing fai da te. Secondo il Regno Unito Centro nazionale per la sicurezza informatica (NCSC), alcune aziende inducono gli utenti a creare le proprie e-mail di phishing, fornendo loro "una visione molto più completa delle tecniche utilizzate"

Non dimenticare di segnalare

Trovare il programma di formazione adatto alla tua organizzazione è un passo fondamentale per trasformare i dipendenti in una solida prima linea di difesa contro gli attacchi di phishing. Ma l’attenzione dovrebbe essere focalizzata anche sulla creazione di una cultura aperta in cui sia incoraggiata la segnalazione di potenziali tentativi di phishing. Le organizzazioni dovrebbero creare un processo chiaro e semplice da usare per segnalare e rassicurare il personale che eventuali avvisi verranno esaminati. Gli utenti devono sentirsi supportati in questo, il che potrebbe richiedere il consenso di tutta l'organizzazione, non solo dell'IT ma anche delle risorse umane e dei dirigenti senior.

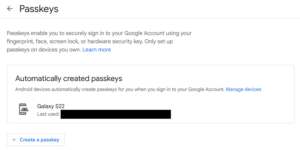

In definitiva, la formazione sulla consapevolezza del phishing dovrebbe essere solo una parte di una strategia a più livelli per affrontare le minacce di ingegneria sociale. Anche il personale più qualificato può occasionalmente essere ingannato da truffe sofisticate. Ecco perché anche i controlli di sicurezza sono essenziali: pensa all’autenticazione a più fattori, ai piani di risposta agli incidenti regolarmente testati e alle tecnologie anti-spoofing come DMARC.

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- Viviamo la sicurezza

- sicurezza del sito Web

- zefiro