מותג ה"אופנה המהירה" הסיני SHEIN אינו זר למחלוקת, לא מעט בגלל פרצת נתונים משנת 2018 שחברת האם שלו אז זואטופ לא הצליחה לזהות, שלא לדבר על לעצור, ואז טיפלה בחוסר יושר.

כפי שאמרה לטיטיה ג'יימס, התובעת הכללית של מדינת ניו יורק, ב הצהרה בסוף 2022:

אמצעי האבטחה הדיגיטליים החלשים של SHEIN ו-[מותג האחות] ROMWE הקלו על האקרים לגנוב נתונים אישיים של צרכנים. […]

[P]נתונים אישיים נגנבו וזואטופ ניסתה לכסות אותם. אי הגנה על הנתונים האישיים של הצרכנים ושקר לגביהם אינו טרנדי. SHEIN ו-ROMWE חייבים לחזק את אמצעי אבטחת הסייבר שלהם כדי להגן על צרכנים מפני הונאה וגניבת זהות.

בזמן פסק הדין של בית המשפט בניו יורק, הבענו הפתעה מהקנס הצנוע לכאורה בסך 1.9 מיליון דולר שהוטל, בהתחשב בטווח ההגעה של העסק:

למען האמת, אנו מופתעים מכך ש-Zoetop (כיום תאגיד ההפצה SHEIN בארה"ב) יצאה כל כך בקלילות, בהתחשב בגודל, בעושר ובכוח המותג של החברה, בהיעדר לכאורה אפילו באמצעי זהירות בסיסיים שהיו יכולים למנוע או להפחית את הסכנה הנשקפת. על ידי ההפרה, וחוסר הגינות המתמשך שלה בטיפול בהפרה לאחר שנודע לה.

קוד אפליקציית סנופי נחשף כעת

מה שלא ידענו, אפילו כשהמקרה הזה עבר על מערכת המשפט בניו יורק, היה ש-SHEIN הוסיפה איזה קוד מוזר (ומפוקפק, אם לא ממש זדוני) לאפליקציית האנדרואיד שלה שהפך אותו לסוג בסיסי של " כלי ריגול שיווקי".

החדשות הללו הופיעו בתחילת השבוע כאשר חוקרים של מיקרוסופט פרסמו א ניתוח רטרוספקטיבי של גרסה 7.9.2 של אפליקציית האנדרואיד של SHEIN, מתחילת 2022.

למרות שגרסה זו של האפליקציה עודכנה פעמים רבות מאז שמיקרוסופט דיווחה על התנהגותה המפוקפקת, ולמרות שגוגל הוסיפה כעת כמה מנחות לאנדרואיד (ראה להלן) כדי לעזור לך לזהות אפליקציות שמנסות לברוח מהסוג של תחבולה של SHEIN...

...הסיפור הזה הוא תזכורת חזקה לכך שאפילו אפליקציות ש"נבדקות ומאושרות" ב-Google Play עשויות לפעול בדרכים ערמומיות הפוגעות בפרטיות ובביטחון שלך - כמו במקרה של אלה אפליקציות "מאמת" סוררות כתבנו לפני כשבועיים.

החוקרים של מיקרוסופט לא אמרו מה עורר את העניין שלהם באפליקציית SHEIN הספציפית הזו.

ככל הידוע לנו, ייתכן שהם פשוט בחרו מדגם מייצג של אפליקציות עם ספירת הורדות גבוהה וחיפשו את הקוד המפורק באופן אוטומטי אחר קריאות מסקרנות או בלתי צפויות לפונקציות מערכת כדי ליצור רשימה קצרה של יעדים מעניינים.

במילים של החוקרים עצמם:

תחילה ביצענו ניתוח סטטי של האפליקציה כדי לזהות את הקוד הרלוונטי שאחראי להתנהגות. לאחר מכן ביצענו ניתוח דינמי על ידי הפעלת האפליקציה בסביבה מכשירנית כדי לצפות בקוד, כולל איך הוא קורא את הלוח ושלח את תוכנו לשרת מרוחק.

האפליקציה של SHEIN מוגדרת כבעלת 100 מיליון הורדות, וזה הרבה מתחת לאפליקציות סופר-גבוהות כמו פייסבוק (5B+), Twitter (1B+) ו-TikTok (1B+), אבל שם למעלה עם אחרים ידועים ונפוצים אפליקציות כמו Signal (100M+) ומקדונלד'ס (100M+).

חופר לתוך הקוד

האפליקציה עצמה עצומה, שוקלת 93 מגה בייט בצורת APK (קובץ APK, קיצור של חבילת אנדרואיד, הוא בעצם ארכיון ZIP דחוס) ו-194 מגה בייט כשהוא פורק וחולץ.

הוא כולל גוש גדול של קוד ספרייה בקבוצה של חבילות עם שם ברמה העליונה של com.zzkko (ZZKKO היה השם המקורי של SHEIN), כולל קבוצה של שגרות שירות בחבילה בשם com.zzkko.base.util.

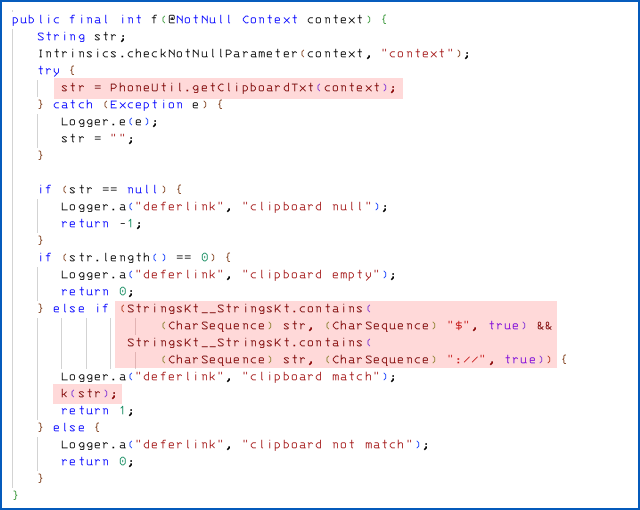

כלי עזר אלה כוללים פונקציה הנקראת PhoneUtil.getClipboardTxt() שיתפוס את הלוח באמצעות כלי קידוד אנדרואיד סטנדרטיים שיובאו ממנו android.content.ClipboardManager:

חיפוש בקוד SHEIN/ZZKKO עבור קריאות לפונקציית השירות הזו מראה שהוא נמצא בשימוש במקום אחד בלבד, חבילה בשם מסקרן com.zzkko.util.MarketClipboardPhaseLinker:

כפי שהוסבר בניתוח של מיקרוסופט, קוד זה, כאשר הוא מופעל, קורא את כל מה שבמקרה נמצא בלוח, ולאחר מכן בודק אם הוא מכיל את שניהם :// ו $, כפי שניתן לצפות אם היית מעתיק ומדביק תוצאת חיפוש הכוללת אתר של מישהו אחר ומחיר בדולרים:

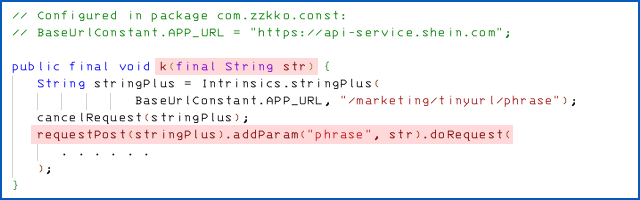

אם הבדיקה תצליח, אז הקוד קורא לפונקציה שהורכבה בחבילה עם השם חסר הדמיון (וכנראה שנוצר אוטומטית) k(), שולח לו עותק של הטקסט החטט כפרמטר:

כפי שאתה יכול לראות, גם אם אתה לא מתכנת, הפונקציה הלא מעניינת הזו k() אורזת את נתוני הלוח שהרחחו לתוך א POST request, שהוא סוג מיוחד של חיבור HTTP שאומר לשרת, "זו לא בקשת GET מסורתית שבה אני מבקש ממך לשלוח לי משהו, אלא בקשת העלאה שבה אני שולח לך נתונים."

השמיים POST הבקשה במקרה זה מועלית לכתובת האתר https://api-service.shein.com/marketing/tinyurl/phrase, עם תוכן HTTP שבדרך כלל ייראה בערך כך:

POST //marketing/tinyurl/phrase מארח: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded phrase=...תוכן מקודד של הפרמטר המועבר ל-k()...

כפי שמיקרוסופט ציינה באדיבות בדוח שלה:

למרות שאיננו מודעים לכוונת זדון כלשהי של SHEIN, אפילו התנהגויות שפירות לכאורה ביישומים יכולות להיות מנוצלות בכוונה זדונית. איומים המכוונים ללוחות כתיבה עלולים להעמיד כל מידע שהועתק והודבק בסיכון להיגנב או לשנות על ידי תוקפים, כגון סיסמאות, פרטים פיננסיים, נתונים אישיים, כתובות של ארנק קריפטוגרפי ומידע רגיש אחר.

שלטי דולרים בלוח שלך לא תמיד מציינים חיפושי מחירים, לא כל שכן בגלל שלרוב המדינות בעולם יש מטבעות שמשתמשים בסמלים שונים, כך שניתן יהיה לשאוב מגוון רחב של מידע אישי בדרך זו...

...אבל גם אם הנתונים שנלכדו אכן הגיעו מחיפוש תמים וחסר חשיבות שעשיתם במקום אחר, זה עדיין לא יהיה עניינו של אף אחד מלבדכם.

בדרך כלל נעשה שימוש בקידוד כתובות אתרים כאשר אתה רוצה להעביר כתובות אתרים כנתונים, כך שלא ניתן לערבב אותן עם כתובות אתרים "חיות" שאמורות לבקר בהן, וכדי שהן לא יכילו תווים לא חוקיים. לדוגמה, רווחים אינם מותרים בכתובות URL, ולכן הם מומרים בנתוני כתובות אתרים לתוך %20, כאשר סימן האחוז פירושו "בתים מיוחדים מופיעים כשני תווים הקסדצימליים", ו 20 הוא קוד ASCII הקסדצימלי עבור רווח (32 בעשרוני). כמו כן, רצף מיוחד כגון :// יתורגם ל %3A%2F%2F, כי נקודתיים הוא ASCII 0x3A (58 בעשרוני) ולוכסן קדימה הוא 0x2F (47 בעשרוני). סימן הדולר יוצא כ %24 (36 בעשרוניות).

מה לעשות?

לפי מיקרוסופט, התגובה של גוגל להתנהגות מסוג זה ביישומים מהימנים אחרת - מה שאתה יכול לחשוב עליו כ"בגידה לא מכוונת" - הייתה לחזק את קוד הטיפול בלוח של אנדרואיד.

ככל הנראה, הפיכת הרשאות הגישה ללוח מחמירות ומגבילות בהרבה היה פתרון טוב יותר בתיאוריה, וכך גם קפדנית יותר עם בדיקת אפליקציות בחנות Play, אך אנו מניחים שהתגובה הזו נחשבה לחודרנית מדי בפועל.

באופן רופף, ככל שגרסת אנדרואיד יש לך יותר עדכנית (או תוכל לשדרג אליה), כך הלוח מנוהל בצורה מגבילה יותר.

ככל הנראה, באנדרואיד 10 ואילך, אפליקציה לא יכולה לקרוא את הלוח כלל, אלא אם היא פועלת באופן פעיל בחזית.

אומנם זה לא עוזר הרבה, אבל זה כן מונע מאפליקציות שהשארת לא פעילים ואולי אפילו שכחת לחטט בהעתקה-הדבקה שלך כל הזמן.

אנדרואיד 12 ואילך תופיע הודעת אזהרה שאומרת "אפליקציית XYZ הודבקה מהלוח שלך", אבל ככל הנראה האזהרה הזו מופיעה רק בפעם הראשונה שהיא מתרחשת עבור אפליקציה כלשהי (שיכול להיות כשציפית לה), לא בתפיסות הבאות של הלוח. (כשאת לא).

ואנדרואיד 13 מוחק אוטומטית את הלוח מדי כמה זמן (אנחנו לא בטוחים באיזו תדירות זה באמת קורה) כדי לעצור נתונים שאולי שכחת לשכב ללא הגבלת זמן.

בהתחשב בעובדה שגוגל כנראה לא מתכוונת לשלוט בגישה ללוח בצורה קפדנית כפי שאתה יכול לקוות, נחזור על העצה של מיקרוסופט כאן, שמתנהלת בנוסח "אם אתה רואה משהו, תגיד משהו... והצביע ברגליים, או לפחות האצבעות שלך":

שקול להסיר יישומים עם התנהגויות בלתי צפויות, כגון הודעות גישה ללוח […], ודווח על ההתנהגות לספק או למפעיל חנות האפליקציות.

אם יש לך צי מכשירים ניידים של החברה, ועדיין לא אימצת צורה כלשהי של ניהול מכשירים ניידים והגנה נגד תוכנות זדוניות, למה שלא תסתכל על מה שמוצע עכשיו?

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :הוא

- ][עמ'

- $ למעלה

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- אודות

- בנוגע לזה

- מוּחלָט

- גישה

- באופן פעיל

- למעשה

- הוסיף

- כתובות

- מאומץ

- עצה

- לאחר

- תעשיות

- לבד

- למרות

- אנליזה

- ו

- דְמוּי אָדָם

- Android 13

- האפליקציה

- חנות האפליקציות

- לכאורה

- יישומים

- אפליקציות

- ארכיון

- ARE

- סביב

- AS

- At

- עו"ד

- יועץ משפטי לממשלה

- מחבר

- המכונית

- באופן אוטומטי

- רקע תמונה

- בסיס

- בסיסי

- BE

- כי

- בשר בקר

- להיות

- להלן

- מוטב

- גבול

- תַחתִית

- מותג

- הפרה

- עסקים

- לַחְצָן

- by

- נקרא

- שיחות

- CAN

- מקרה

- מרכז

- תווים

- קוד

- סִמוּל

- צֶבַע

- COM

- איך

- חברה

- הקשר

- נחשב

- בהתחשב

- צרכנים

- להכיל

- מכיל

- תוכן

- תוכן

- לִשְׁלוֹט

- מחלוקת

- הומר

- תַאֲגִיד

- יכול

- מדינות

- בית דין

- לכסות

- לִיצוֹר

- מטבע מבוזר

- ארנק Cryptocurrency

- סקרן

- מטבעות

- אבטחת סייבר

- סכנה

- נתונים

- נתוני פרה

- יעוד

- פרטים

- מכשיר

- התקנים

- DID

- דיגיטלי

- לְהַצִיג

- הפצה

- לא

- דוֹלָר

- דולר

- לא

- להורדה

- הורדות

- דינמי

- מוקדם יותר

- מוקדם

- של אחרים

- במקום אחר

- יצא

- עֲנָקִי

- סביבה

- למעשה

- אֲפִילוּ

- כל

- דוגמה

- לצפות

- צפוי

- מוסבר

- ומנוצל

- ביטא

- פייסבוק

- נכשל

- הוגן

- רגליים

- שלח

- כספי

- סוף

- ראשון

- firsttime

- צי

- כדלקמן

- בעד

- טופס

- קדימה

- הונאה

- החל מ-

- פונקציה

- פונקציות

- כללי

- בדרך כלל

- לקבל

- Goes

- Play Google

- גוגל

- לתפוס

- טחינה

- האקרים

- טיפול

- קורה

- יש

- יש

- גובה

- לעזור

- כאן

- גָבוֹהַ

- לקוות

- המארח

- לרחף

- איך

- http

- HTTPS

- לזהות

- זהות

- להתבטל

- לא חוקי

- מוּטָל

- in

- לכלול

- כולל

- כולל

- מידע

- בכוונת

- כוונה

- אינטרס

- מעניין

- תמיד

- IT

- שֶׁלָה

- עצמו

- רק אחד

- סוג

- לדעת

- ידוע

- חוסר

- לטיציה ג'יימס

- סִפְרִיָה

- בקלילות

- כמו

- קווים

- רשימה

- נראה

- עשוי

- הרוב

- עשייה

- הצליח

- ניהול

- רב

- שולים

- max-width

- אומר

- אמצעים

- הודעה

- מיקרוסופט

- יכול

- מִילִיוֹן

- מעורב

- סלולרי

- מכשיר נייד

- מכשירים ניידים

- שונים

- יותר

- שם

- שם

- חדש

- ניו יורק

- בית המשפט בניו יורק

- חדשות

- נוֹרמָלִי

- ציין

- הודעות

- להתבונן

- of

- הַצָעָה

- on

- ONE

- מתמשך

- להפעיל

- מפעיל

- להזמין

- מְקוֹרִי

- אחר

- שֶׁלוֹ

- חבילה

- חבילות

- פרמטר

- מסוים

- עבר

- סיסמאות

- פול

- אָחוּז

- אוּלַי

- הרשאות

- אישי

- מידע אישי

- הרים

- מקום

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- לְשַׂחֵק

- בחנות Play

- פופ

- עמדה

- הודעה

- הודעות

- כּוֹחַ

- תרגול

- מחיר

- פְּרָטִיוּת

- פרטיות ואבטחה

- מְתַכנֵת

- להגן

- .

- לאור

- גם

- רכס

- לְהַגִיעַ

- חומר עיוני

- לאחרונה

- מופחת

- רלוונטי

- מרחוק

- הסרת

- לחזור על

- לדווח

- דווח

- נציג

- לבקש

- חוקרים

- תגובה

- אחראי

- מגבילה

- תוצאה

- קַפְּדָנִי

- הסיכון

- ROMWE

- ריצה

- אמר

- חיפוש

- אבטחה

- שליחה

- רגיש

- רצף

- סט

- SHEIN (שיין)

- קניות

- קצר

- הופעות

- סִימָן

- לאותת

- שלטים

- בפשטות

- since

- אחות

- מידה

- חטטנות

- So

- מוצק

- פִּתָרוֹן

- כמה

- מישהו

- משהו

- מֶרחָב

- רווחים

- מדבר

- מיוחד

- מסחרי

- תוכנות ריגול

- תֶקֶן

- מדינה

- עוד

- גָנוּב

- עצור

- חנות

- סיפור

- זר

- מחמיר

- חזק

- לאחר מכן

- כזה

- אמור

- הפתעה

- הופתע

- SVG

- מערכת

- לקחת

- מיקוד

- מטרות

- אומר

- מבחן

- בדיקות

- זֶה

- השמיים

- המדינה

- העולם

- גְנֵבָה

- שֶׁלָהֶם

- אלה

- השבוע

- איומים

- דרך

- טיק טוק

- זמן

- פִּי

- ל

- גַם

- כלים

- חלק עליון

- הרמה העליונה

- מסורתי

- מַעֲבָר

- לְהַעֲבִיר

- שָׁקוּף

- מופעל

- הסתובב

- בדרך כלל

- מערער

- לא צפוי

- מְעוּדכָּן

- שדרוג

- נטען

- כתובת האתר

- us

- להשתמש

- כלי עזר

- תועלת

- מוכר

- גרסה

- ביקר

- הַצבָּעָה

- ארנק

- אזהרה

- דֶרֶך..

- דרכים

- עושר

- אתר

- שבוע

- שבועות

- משקל

- מוכר

- מה

- אשר

- רָחָב

- טווח רחב

- רוחב

- יצטרך

- עם

- מילים

- עוֹלָם

- היה

- אתה

- זפירנט

- רוכסן

- זואטופ

![S3 Ep113: Pwning את ליבת Windows - הנוכלים שהטריפו את מיקרוסופט [אודיו + טקסט] S3 Ep113: Pwning the kernel של Windows - הנוכלים שהטריפו את Microsoft [אודיו + טקסט] PlatoBlockchain Data Intelligence. חיפוש אנכי. איי.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep110: זרקור על איומי סייבר - מומחה מדבר [אודיו + טקסט] S3 Ep110: זרקור על איומי סייבר - מומחה מדבר [אודיו + טקסט] PlatoBlockchain Data Intelligence. חיפוש אנכי. איי.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep111: הסיכון העסקי של "מסנן עירום" מטופש [אודיו + טקסט] S3 Ep111: הסיכון העסקי של "מסנן עירום" עילאי [אודיו + טקסט] PlatoBlockchain Data Intelligence. חיפוש אנכי. איי.](https://platoblockchain.com/wp-content/uploads/2022/08/bn-1200-2-300x157.png)