זמן קריאה: 4 דקות

זמן קריאה: 4 דקות

מעבדת המודיעין האיום של קומודו גילתה קמפיין פישינג חדש באוקטובר עם מטען המטען הידוע לשמצה של IKARUS הידוע לשמצה כופר, המסמן את ההיברידית הרביעית של האיום המתפתח בשנת 4.

ההאקרים משתמשים ברשת בוט של מחשבי "זומבי" שבשליטתם כדי לתאם מתקפת פישינג מבוססת הנדסה חברתית המכוונת לעסקים ולאנשים פרטיים. אימיילים פוגעים בעשרות אלפי נקודות קצה כקבצים "לא ידועים" עקפו אבטחת IT מבוססת חתימה על תוכנות זדוניות ואף כלי בינה מלאכותית מבוססי למידה ממוחשבת.

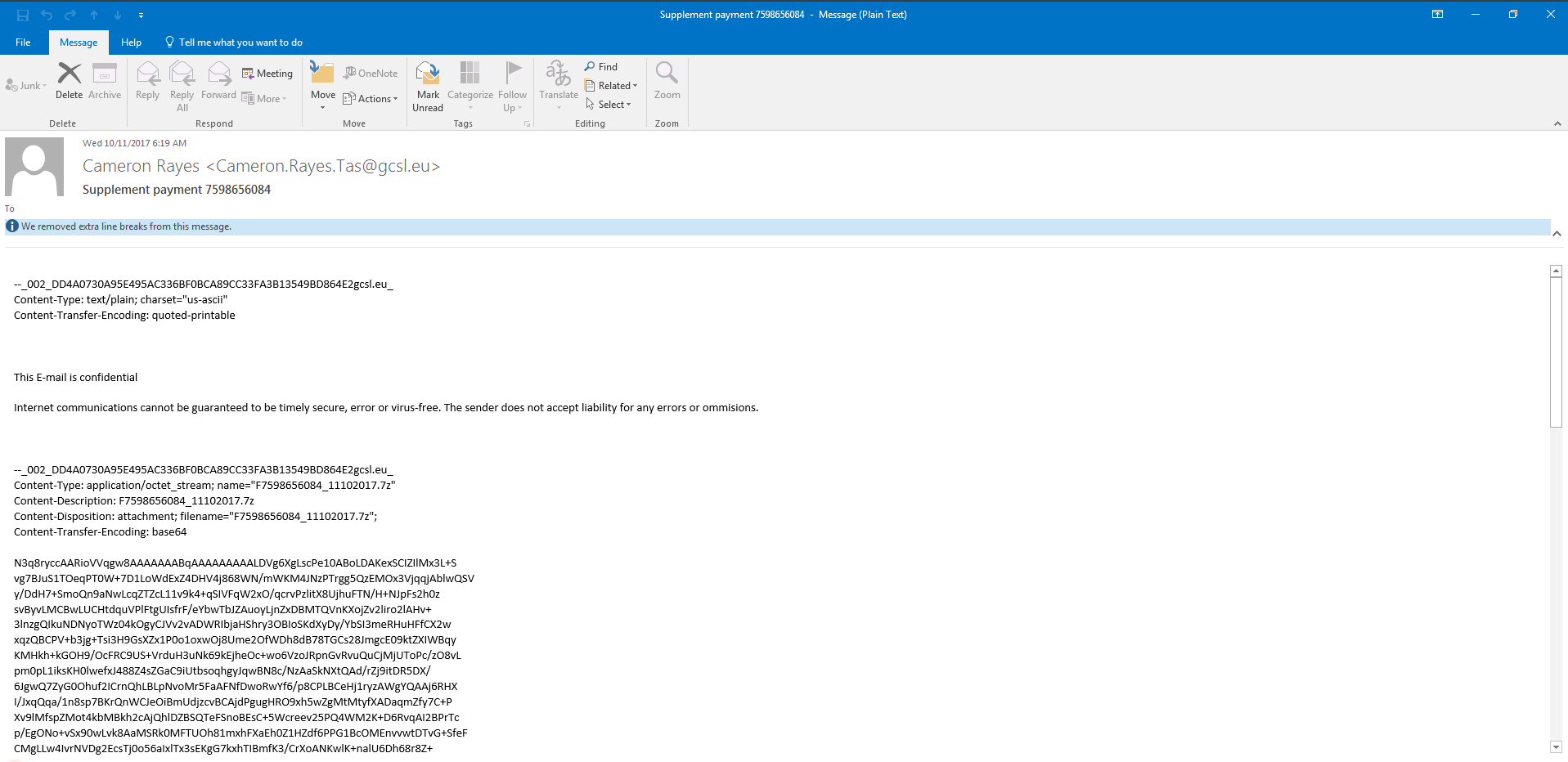

לבוטנט יש היבט הנדסי חברתי, כאשר משתמשים מקבלים דוא"ל עם שורת הנושא "תשלום משלים". כמו בשלושת ההתקפות האחרות של איקארוס רעילות מאוגוסט וספטמבר, לחיצה על הקובץ המצורף מצפינה בסופו של דבר את מחשבי הקורבנות ודורשת כופר ביטקוין.

להלן פירוט של דואר אלקטרוני ממשי מהיום הראשון לתקיפה.

הקמפיין הממוקד התנהל בעיקר בין התאריכים 11-13 באוקטובר 2017.

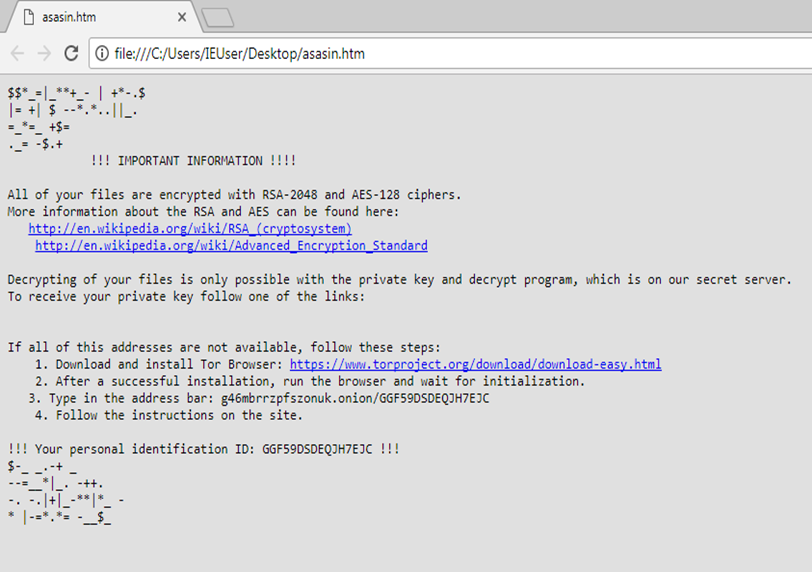

תוכנה זדונית זו מופצת באמצעות ".אסאסין" סיומת ותסריט Visual Basic (ויש לו סיומת ".vbs"). כל ארבעת הגלים של ההתקפות הרעועות של IKARUS תוכננו עם מספיק קוד חדש כדי להטעות את מנהלי האבטחה ואת אלגוריתמי הלמידה המכונה שלהם וכלים מבוססי חתימה. ההבדלים בהנדסה חברתית היו מעניינים, שנועדו להטעות גם את העובדים שקיבלו את המיילים.

בהתקפות, קבצי ".vbs" מופצים באמצעות דוא"ל. זה מראה כי מחברי תוכנה זדונית מפתחים וריאציות כדי להגיע ליותר משתמשים בחברות המאפשרות חדשות, קבצים לא ידועים להיכנס לתשתית שלהם דרך נקודת הקצה. לרוע המזל זה כולל חברות רבות ב- F1000 כמו גם חברות קטנות ובינוניות.

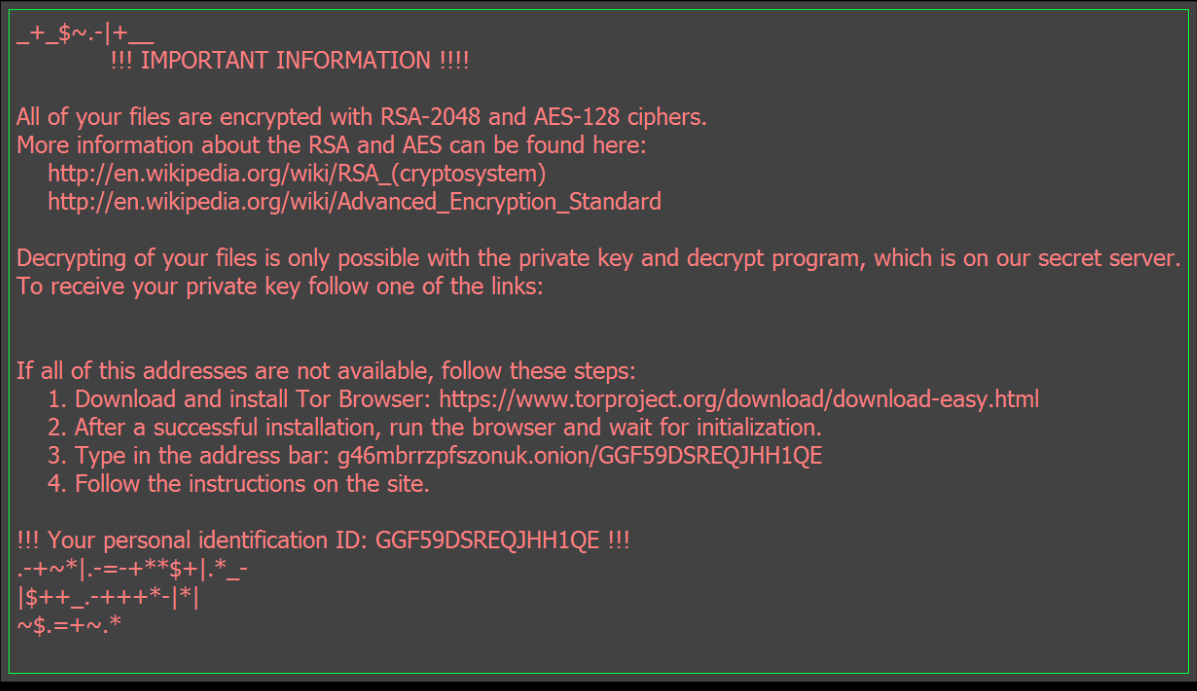

הקורבנות כאן רואים את מסך הדרישה של תוכנת כופר המוכרת כל כך לקורבנות שלושת הגלים הראשונים של התקפות לוקי הריקות של IKARUS במהלך הקיץ ובספטמבר.

כשמסתכלים מקרוב על תצוגה אחת של מסך הכופר, רואים שהם קוראים לוויקיפדיה כאמצעי עבור הקורבן ללמוד עוד על צופני ההצפנה:

הנה מפת חום של המתקפה ב- 11 באוקטובר, המציגה את הטווח הגלובלי שלה.

המקומות בהודו, וייטנאם, איראן וברזיל היו המקבלים העיקריים.

ספקי שירותי האינטרנט באופן כללי נבחרו בכבדות, מה שמצביע שוב על התחכום של ההתקפה וגם על הגנת סייבר לקויה מפני תוכנות זדוניות חדשות שהגיעו לנקודות הסיום שלהם.

להלן בעלי הטווחים המובילים שזוהו ב "תשלום תוספת" התקפה:

| בעל טווח | סכום - ספירת מיילים |

| פס רחב של איירטל | 872 |

| הודעות וטלקומוניקציה בווייטנאם (VNPT) | 730 |

| תאגיד Viettel | 530 |

| חברת FPT טלקום | 438 |

| בהארטי איירטל | 411 |

כאן תוכלו לראות דוגמה של התסריט, שהוא שונה לגמרי מזה שב-

התקפות ספטמבר 2017.

מומחי פישינג וטרויאנים ממעבדת המודיעין האיום של קומודו (חלק ממעבדות המחקר של איומי קומודו) זיהו התקפות כופר מסוג "לוקי" אלה ואישרו כי החלו ב 11. באוקטובר. למעלה מ -10,367 מקרים של הודעות אימייל בנושא התחזות אותרו בנקודות הקצה המוגנות על ידי קומודו בתחילה. שלושה ימים. הקבצים המצורפים נקראו כ"קבצים לא ידועים ", הוכנסו לבלימה, ונמנעו מהם כניסה עד שהם נותחו על ידי הטכנולוגיה של קומודו, ובמקרה זה של תוכנות זדוניות מתוחכמות חדשות מתוחכמות, קומודו. מודיעין סייבר מומחים אנושיים במעבדה.

ניתוח המעבדה של הודעות דוא"ל שנשלחו ב- "תשלום תוספת" קמפיין התחזות חשף את נתוני ההתקפה הללו: 9,177 כתובות IP שונות בשימוש מ -143 תחומי קוד מדינה שונים ברמה העליונה שמתוחזקים על ידי רשות המספרים המוקצים באינטרנט (IANA).

באופן מדהים, כאשר המעבדה ניתחה את המקורות והשוותה אותם לכתובות ה- IP שהשתתפו בשלושת הקמפיינים האחרונים, 546 מאותן כתובות IP שימשו יחד עם 8,631 כתובות IP שונות ששימשו בהתקפה זו. זהו סימן נוסף לצוות אבטחת ה- IT שאיננו בעל משאבים נמוכים או שאינם מאומנים מספיק (או ככל הנראה שניהם).

"ההתקפות מצד האקרים אלה יימשכו כל עוד חברות ימשיכו להשתמש באסטרטגיות ובכלים שאינם מספקים של ספקים מדור קודם." אמר פטיח אורחן, ראש מעבדת המודיעין האיום קומודו וקומודו מעבדות מחקר לאיום (CTRL). "בעיית הקבצים הלא ידועים הולכת ומחמירה ואנו ממליצים בחום על אנשי CSO להעריך מחדש את תנוחת האבטחה" ברירת המחדל שלהם "ולהעריך טכנולוגיות בידוד אוטומטיות של הדור הבא וטכנולוגיות אחרות המגנות מפני תוכנות זדוניות חדשות או חדשות כמו זו המשמשת בהתקפות אלה של IKARUS Locky. ”

רוצה לצלול עמוק יותר לנתוני ההתקפה? בדוק את מעבדות המודיעין החדשות של קומודו "דוח מיוחד: אוקטובר 2017 - אוקטובר מביא את הגל הרביעי

OF התקפות כופר; ".ASASIN" מורחב לקבצים מוצפנים "הדוח המיוחד הוא אחד מני רבים הכלולים במנוי בחינם לעדכוני מעבדה ב https://comodo.com/lab. הוא מספק כיסוי מעמיק של התקפה זו, עם ניתוח נוסף ונספחים הכוללים ניתוח תוכנות זדוניות ופירוט רב יותר על המקורות והמכונות ששימשו בהתקפות. המנוי שלך לעדכוני מעבדה כולל גם את החלקים I, II ו- II של "הדו"ח המיוחד: IKARUSdilapidated לוקי רנסוורסדרה ומספק לך גם את "המעבדה"עדכון שבועי"וסרטונים" עדכון מיוחד ". הירשם עוד היום בכתובת comodo.com/lab.

הערה לשאלות מדיה: אם ברצונך לשוחח עם מומחי מעבדת המודיעין האיום של קומודו בנושא זה ואיומים וטכנולוגיות נלווים, אנא פנה ל: media-relations@comodo.com

להתחיל ניסיון ללא תשלום קבלו את כרטיס האבטחה המיידי בחינם

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://blog.comodo.com/pc-security/new-october-ransomware-attack-hits-endpoints-unknown-file-phishes-victims/

- 1

- 10

- 11

- 2017

- 7

- 9

- a

- AI

- אודות

- כתובות

- מנהלים

- נגד

- אלגוריתמים

- תעשיות

- אנליזה

- ו

- אחר

- המגיעים

- מלאכותי

- בינה מלאכותית

- אספקט

- שהוקצה

- לתקוף

- המתקפות

- אוגוסט

- סמכות

- מחברים

- בסיסי

- החל

- להיות

- ביטקוין

- בלוג

- בוטנט

- ברזיל

- מביא

- עסקים

- מבצע

- קמפיינים

- מקרה

- לבדוק

- קרוב יותר

- קוד

- COM

- לעומת

- מחשבים

- צור קשר

- מכולה

- להמשיך

- לִשְׁלוֹט

- לתאם

- מדינה

- כיסוי

- נתונים

- יְוֹם

- ימים

- עמוק יותר

- דרישה

- דרישות

- מעוצב

- פרט

- זוהה

- איתור

- מתפתח

- אחר

- גילה

- מופץ

- תחומים

- בְּמַהֲלָך

- דוא"ל

- או

- אמייל

- מיילים

- עובדים

- לעודד

- מוצפן

- הצף

- נקודת קצה

- הנדסה

- מספיק

- זן

- חברות

- כניסה

- להעריך

- אֲפִילוּ

- אירוע

- מתפתח

- מומחים

- הארכה

- מוכר

- שלח

- קבצים

- חברות

- ראשון

- חופשי

- החל מ-

- כללי

- דור

- לקבל

- מקבל

- גלוֹבָּלִי

- האקרים

- ראש

- בִּכְבֵדוּת

- כאן

- להיטים

- להכות

- HTTPS

- בן אנוש

- היברידי

- in

- מעמיק

- לכלול

- כלול

- כולל

- הודו

- אנשים

- מְתוֹעָב

- תשתית

- מיידי

- מוֹדִיעִין

- מעניין

- אינטרנט

- IP

- כתובות IP

- אירן

- בדידות

- IT

- זה ביטחון

- מעבדה

- מעבדות

- אחרון

- מוביל

- לִלמוֹד

- למידה

- מוֹרֶשֶׁת

- סביר

- קו

- ארוך

- מכונה

- למידת מכונה

- מכונה

- תוכנות זדוניות

- רב

- מַפָּה

- max-width

- אומר

- מדיה

- יותר

- חדש

- הבא

- מספרים

- אוֹקְטוֹבֶּר

- ONE

- אחר

- בעלי

- חלק

- השתתף

- חלקים

- דיוג

- התקפת דיוג

- קמפיין דיוג

- PHP

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אנא

- נקודות

- הודעות

- בראש ובראשונה

- יְסוֹדִי

- בעיה

- להגן

- .

- מספק

- גם

- רכס

- כופר

- ransomware

- התקפת כופר

- התקפות Ransomware

- לְהַגִיעַ

- חומר עיוני

- קבלה

- נמענים

- קָשׁוּר

- לדווח

- מחקר

- גילה

- אמר

- אותו

- כרטיס ניקוד

- מסך

- אבטחה

- סֶפּטֶמבֶּר

- סדרה

- שרות

- הופעות

- סִימָן

- So

- חֶברָתִי

- הנדסה חברתית

- מתוחכם

- מקורות

- לדבר

- מיוחד

- סגל

- אסטרטגיות

- בְּתוֹקֶף

- נושא

- הירשמו

- מִנוּיים

- קיץ

- ממוקד

- מיקוד

- טכנולוגיות

- טכנולוגיה

- טלקום

- השמיים

- שֶׁלָהֶם

- אלפים

- איום

- איומים

- שְׁלוֹשָׁה

- דרך

- זמן

- ל

- היום

- כלים

- חלק עליון

- הרמה העליונה

- מְאוּמָן

- טרויאני

- בסופו של דבר

- תחת

- עדכונים

- להשתמש

- משתמשים

- לנצל

- מנוצל

- ספקים

- מְאוּמָת

- באמצעות

- קרבן

- קורבנות

- וידאו

- וייטנאם

- לצפיה

- גלים

- מה

- מה

- אשר

- ויקיפדיה

- יצטרך

- אתה

- זפירנט