האינטרנט הוא מדיום כאוטי - חבילות נוטות לזרום ממערכת מקורות מבוזרת אחידה למגוון יעדים.

אולם במהלך מתקפת מניעת שירות מבוזרת (DDoS), הכאוס הופך לפתע מסודר יותר: מספר רב של מכשירים שולחים מנות רשת למספר מוגבל של כתובות בפרק זמן קטן. על ידי ניתוח שינויים חריגים כאלה באנטרופיה של האינטרנט, קבוצת חוקרים עם המעבדה הלאומית של צפון מערב הפסיפיק (PNNL) אמרה שהם יכולים לזהות 99% מהתקפות DDoS עם שיעור חיובי כוזב של 2% בלבד בממוצע. הם השוו את השיטה שלהם עם קבוצה של 10 אלגוריתמים סטנדרטיים, אשר זיהו רק 52% מההתקפות בממוצע ו-62% מההתקפות בתרחיש הטוב ביותר.

האלגוריתם - אותו כינו החוקרים "זיהוי התקפת DDoS באמצעות ניתוח דיפרנציאלי של אנטרופיה כללית", או DoDGE - הוא גם מדויק יותר וגם פחות נוטה לזהות התקפה כוזבת מאשר מדדים אחרים, אומר עומר סובסי, מדען מחשבים ב-PNNL ומחבר של מאמר בנושא שהוצג בפני כנס בינלאומי של IEEE בנושא אבטחת סייבר וחוסן.

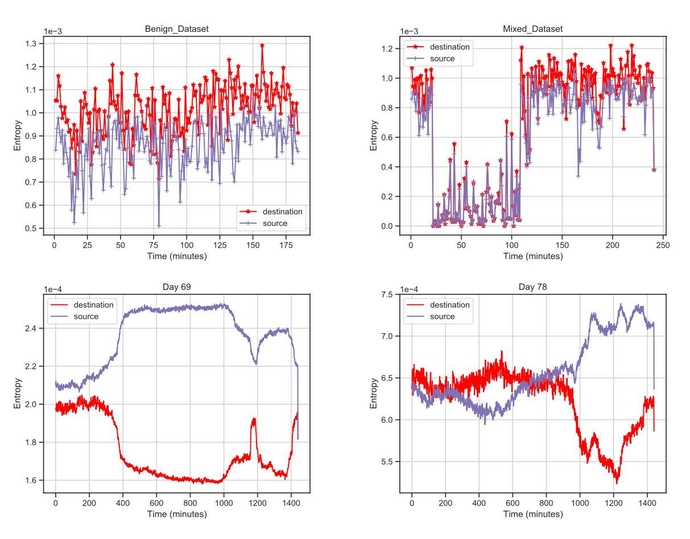

"בנסיבות רגילות, התעבורה משולחים ומקבלים מפוזרת בצורה טובה יחסית, ורמת האנטרופיה הזו נשארת יציבה למדי", הוא אומר. "עם זאת, בתרחישי התקפה, אנו מזהים חוסר איזון בין השולחים והמקבלים. על ידי כימות כיצד זה משתנה לאורך זמן ומידת השינוי, אנו מסוגלים לזהות התקפות מתמשכות".

בעוד שהתקפות כופר והתקפות דוא"ל עסקיות (BEC) נוטות למשוך את מירב תשומת הלב מקבוצות אבטחה, התקפות DDoS להמשיך להיות המשפיע ביותר עבור עסקים. במהלך ארבע השנים האחרונות, התקפות DDoS היוו את הנתח הגדול ביותר של תקריות האבטחה שדווחו על ידי חברות, על פי הדוח השנתי של Verizon.דוח חקירות על הפרות נתונים".

שיטות זיהוי טובות יותר יכולות לעזור לעסקים להגיב מהר יותר להתקפות ולהפעיל אמצעי נגד טובים יותר, אומר אלן ווסט, חוקר ב-Akamai.

"היכולת לאשר אם מתרחשת כרגע מתקפת DDoS מאפשרת למגינים לפרוס בביטחון מנגנוני הגנה ממוקדים, כגון סינון תעבורה מדויק ושירותי הגנה ספציפיים אחרים ל-DDoS", הוא אומר. "זה גם מסמיך את ארגון היעד לאסוף מידע נוסף על האירוע בעל ערך מנקודת מבט מודיעינית, מה שעשוי לאפשר להם להסיק את המקור או הסיבה מאחורי התקיפות".

כאוס באינטרנט הוא נורמלי

הגישה הנפוצה ביותר לזיהוי התקפות מניעת שירות (DoS) היא יצירת סף - רוחב פס או ספירת מנות עליונה שמעליה עלייה בתעבורה נחשבת להתקפה. מחקר PNNL מודד במקום זאת את האנטרופיה של תעבורת הרשת, תוך התמקדות באופן ספציפי כיצד שני מדדים של אנטרופיה משתנים: במטרה, בקשות למשאב ספציפי גדלות במהלך התקפת DDoS, מה שמוביל לפחות אנטרופיה, בעוד שמספר המקורות גדל, ומגביר את האנטרופיה .

על ידי הסתכלות על השינויים הקטנים לאורך זמן, החוקרים הבדילו בין עליות של תנועה לגיטימית - מה שנקרא "אירועי הבזק" - לבין התקפות ממשיות, אומר קווין בארקר, חוקר ראשי ב-PNNL.

"רק חלק מהעבודה הקיימת אפילו מנסה לטפל בבעיה הזו של בידול", הוא אומר. "פתרונות אלטרנטיביים משתמשים בספים או שהם מבוססי ML/AI, שדורשים נתונים גדולים וכרוכים בהכשרה והכשרה מחדש כדי להסתגל."

היכולת להבדיל במהירות בין התקפה אמיתית לבין עלייה בתנועה לגיטימית עקב, למשל, אירוע חדשותי או תוכן ויראלי היא קריטית לקביעת התגובה, אומר אקמאי'ס ווסט.

"עם מתקפת DDoS, המאמצים לזהות ולחסום תעבורה זדונית תוך שמירה על תעבורה לגיטימית יהיו בראש סדר העדיפויות", אומר ווסט. "עם 'אירועי הבזק', עם זאת, ניתן לנקוט בפעולות שונות כדי להתמודד עם העומס הזה בצורה חיננית ככל האפשר מבלי לנקוט באמצעים אגרסיביים יותר."

חיובי שווא עדיין צריכים ליפול

הזיהוי המבוסס על אנטרופיה של התקפות DDoS משתפר משמעותית עם שיטות מבוססות סף, עם שיעור קטן יחסית של סיווג שגוי של תוכן לגיטימי (הידוע כ-false positive), על פי החוקרים. לטכניקה היו שיעורים חיוביים כוזבים של פחות מ-7% בכל המקרים ופחות מ-2% בממוצע על פני 10 מערכי נתונים בעולם האמיתי.

ובכל זאת כדי להיות שימושיים בעולם האמיתי, טכניקות כאלה צריכות לקבל שיעור חיובי כוזב שמתקרב לאפס, אומר פטריק דונהיו, סגן נשיא למוצר ב-Cloudflare.

"במהלך השנים ראינו טכניקות מחקר שפורסמו שנראות כעובדות היטב בפרמטרים המוגדרים בצר של המעבדה, אך אינן יעילות או אינן מסוגלות לשנות את קנה המידה", הוא אומר. "לדוגמה, השיעורים החיוביים השגויים שלקוחות בעולם האמיתי יסבלו ושיעורי הדגימה הנדרשים לזיהוי בקנה מידה שונים לעתים קרובות מהותית מהמקובל במעבדה".

חוקרי PNNL מדגישים שהאלגוריתמים שלהם אדפטיביים, כך שניתן למזער את שיעור החיובים השגויים על ידי הקרבת דיוק מסוים בזיהוי התקפות. יתרה מכך, בתרחישים בעולם האמיתי, ניתן להשתמש בנתונים נוספים כדי להגדיל את האלגוריתם הבסיסי.

מכיוון שהוא קל יחסית מנקודת מבט חישובית, לאלגוריתם DoDGE יכול להיות יתרונות לבניית תשתית גמישה עבור רשתות 5G, שצפויות להגביר משמעותית את מספר המכשירים המחוברים, אמר בארקר מ-PNNL בהודעת המעבדה.

"עם כל כך הרבה יותר מכשירים ומערכות המחוברים לאינטרנט, יש הרבה יותר הזדמנויות מבעבר לתקוף מערכות בזדון", אמר בארקר. "ועוד ועוד מכשירים כמו מערכות אבטחה לבית, חיישנים ואפילו מכשירים מדעיים מתווספים לרשתות מדי יום. אנחנו צריכים לעשות כל שביכולתנו כדי לעצור את ההתקפות האלה".

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. רכב / רכבים חשמליים, פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- BlockOffsets. מודרניזציה של בעלות על קיזוז סביבתי. גישה כאן.

- מקור: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :הוא

- 10

- 2%

- 5G

- 7

- a

- יכולת

- יכול

- אודות

- מֵעַל

- קביל

- פי

- מדויק

- לרוחב

- פעולות

- ממשי

- להסתגל

- הוסיף

- נוסף

- כתובת

- כתובות

- תוֹקפָּנִי

- אַלגוֹרִיתְם

- אלגוריתמים

- תעשיות

- להתיר

- מאפשר

- גם

- חלופה

- an

- אנליזה

- ניתוח

- ו

- הַכרָזָה

- שנתי

- לְהוֹפִיעַ

- גישה

- מתקרב

- ARE

- AS

- At

- לתקוף

- המתקפות

- תשומת לב

- מחבר

- מְמוּצָע

- רוחב פס

- בסיסי

- BE

- BEC

- הופך להיות

- לפני

- מאחור

- להיות

- הטבות

- מוטב

- בֵּין

- לחסום

- לְהַגבִּיר

- חיזוק

- שניהם

- הפרה

- בִּניָן

- עסקים

- פשרה בדוא"ל עסקי

- עסקים

- אבל

- by

- CAN

- מקרים

- גרם

- שינוי

- שינויים

- תוהו ובוהו

- תרשימים

- בנסיבות

- CloudFlare

- Common

- חברות

- לעומת

- פשרה

- המחשב

- כנס

- בביטחון

- לאשר

- מחובר

- נחשב

- תוכן

- יקר

- יכול

- לִיצוֹר

- קריטי

- כיום

- לקוחות

- סייבר

- אבטחת סייבר

- נתונים

- ערכות נתונים

- מערכי נתונים

- יְוֹם

- DDoS

- DDoS התקפה

- המגינים

- גופי בטחון

- מוגדר

- תואר

- לפרוס

- יעדים

- לאתר

- איתור

- קביעה

- התקנים

- נבדלים

- הבדל

- אחר

- להבחין

- מובחנים

- הבחנה

- מופץ

- do

- DOS

- דיבוב

- ראוי

- בְּמַהֲלָך

- אפקטיבי

- מַאֲמָצִים

- או

- אמייל

- מעצים

- אֲפִילוּ

- אירוע

- אירועים

- כל

- כל יום

- הכל

- דוגמה

- קיימים

- צפוי

- למדי

- שקר

- סינון

- פלאש

- תזרים

- התמקדות

- בעד

- ארבע

- מסגרת

- החל מ-

- ללקט

- הגדול ביותר

- קְבוּצָה

- קבוצה

- גדל

- היה

- לטפל

- יש

- he

- לעזור

- עמוד הבית

- איך

- אולם

- HTTPS

- מזוהה

- לזהות

- חוסר איזון

- בר - השפעה

- in

- תקרית

- להגדיל

- מידע

- תשתית

- במקום

- מכשירים

- מוֹדִיעִין

- ברמה בינלאומית

- אינטרנט

- חקירות

- IT

- jpg

- שמירה

- ידוע

- מעבדה

- מעבדה

- גָדוֹל

- מוביל

- מוביל

- עזבו

- לגיטימי

- פחות

- רמה

- קַל מִשְׁקָל

- כמו

- מוגבל

- לִטעוֹן

- הסתכלות

- ראשי

- רב

- מבחינה חומרית

- max-width

- מאי..

- אמצעים

- מנגנוני

- בינוני

- שיטה

- שיטות

- יותר

- יתר על כן

- רוב

- לאומי

- צורך

- רשת

- תנועת רשת

- רשתות

- חדשות

- נוֹרמָלִי

- מספר

- of

- לעתים קרובות

- on

- מתמשך

- רק

- הזדמנויות

- or

- ארגון

- אחר

- יותר

- פסיפיק

- מנות

- מאמר

- פרמטרים

- עבר

- פטריק

- פרספקטיבה

- מקום

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- נקודה

- נקודת מבט

- חיובי

- אפשרי

- צורך

- דיוק

- מוצג

- נשיא

- מנהל

- עדיפות

- בעיה

- המוצר

- .

- לאור

- גם

- מהירות

- ransomware

- ציון

- תעריפים

- ממשי

- עולם אמיתי

- טעם

- יחסית

- שְׂרִידִים

- דווח

- בקשות

- לדרוש

- נדרש

- מחקר

- חוקר

- חוקרים

- מִתאוֹשֵׁשׁ מַהֵר

- משאב

- להגיב

- תגובה

- תקין

- s

- מקריב

- אמר

- אומר

- סולם

- תרחיש

- תרחישים

- מדעי

- מַדְעָן

- אבטחה

- לראות

- לשלוח

- חיישנים

- שירותים

- סט

- סטים

- שיתוף

- לְהַצִיג

- באופן משמעותי

- קטן

- So

- כדורגל

- פתרונות

- כמה

- מָקוֹר

- מקורות

- ספציפי

- במיוחד

- יציב

- תֶקֶן

- אמור

- עוד

- עצור

- לחץ

- כזה

- לְהִתְנַחְשֵׁל

- מרחף

- מערכות

- משימות

- נטילת

- יעד

- ממוקד

- טכניקות

- מֵאֲשֶׁר

- זֶה

- השמיים

- המקור

- שֶׁלָהֶם

- אותם

- שם.

- אלה

- הֵם

- זֶה

- סף

- זמן

- ל

- חלק עליון

- נושא

- תְנוּעָה

- הדרכה

- נָכוֹן

- שתיים

- לא מסוגל

- תחת

- להשתמש

- מְשׁוּמָשׁ

- בעל ערך

- מגוון

- Ve

- ורייזון

- באמצעות

- סְגָן

- סגן הנשיא

- לצפיה

- נגיפי

- תוכן ויראלי

- we

- טוֹב

- מערב

- אם

- אשר

- בזמן

- יצטרך

- עם

- לְלֹא

- תיק עבודות

- עוֹלָם

- שנים

- זפירנט

- אפס