חוקרי ESET ניתחו מתקפת שרשרת אספקה תוך שימוש לרעה במפתח תוכנה ישראלי כדי לפרוס את Fantasy, המגב החדש של Agrius, עם קורבנות כולל תעשיית היהלומים

חוקרי ESET גילו מגב חדש וכלי הביצוע שלו, שניהם מיוחסים לקבוצת Agrius APT, תוך ניתוח מתקפת שרשרת האספקה המתעללת במפתח תוכנה ישראלי. הקבוצה ידועה בפעולות ההרסניות שלה.

בפברואר 2022 החלה Agrius לכוון לחברות ייעוץ בתחום משאבי אנוש ו-IT ישראליות ולמשתמשים בחבילת תוכנה ישראלית המשמשת בתעשיית היהלומים. אנו מאמינים שמפעילי Agrius ביצעו מתקפת שרשרת אספקה תוך שימוש לרעה במפתח התוכנה הישראלי כדי לפרוס את המגב החדש שלהם, Fantasy, וכלי חדש לתנועה לרוחב ולביצוע Fantasy, Sandals.

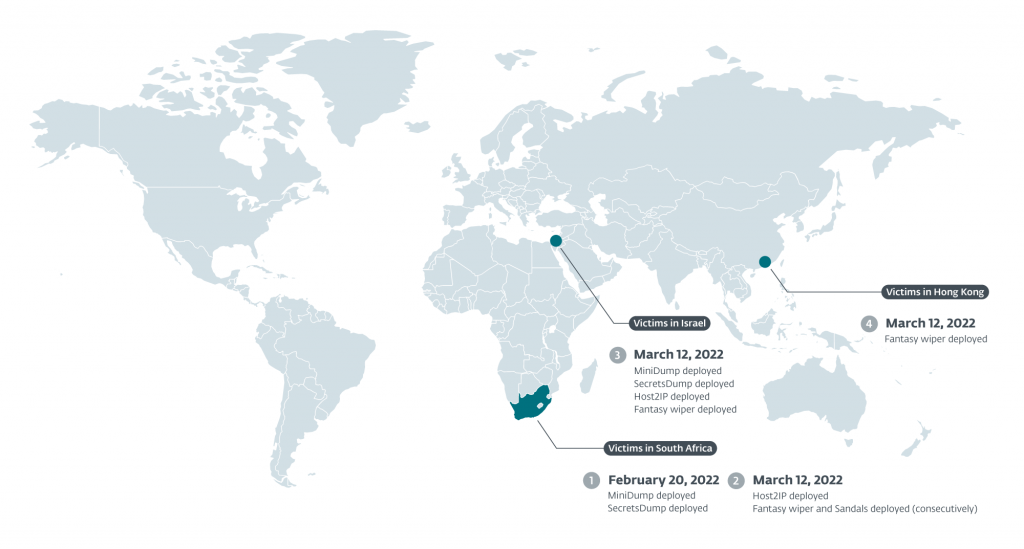

מגב הפנטזיה בנוי על היסודות של המאמר שדווח בעבר מגב שליח אך אינו מנסה להתחזות לתוכנת כופר, כפי שעשה אפוסטל במקור. במקום זאת, זה הולך ישר לעבודה למחוק נתונים. הקורבנות נצפו בדרום אפריקה - שם החל הסיור מספר שבועות לפני פריסת פנטסי - ישראל והונג קונג.

- Agrius ביצעה מתקפת שרשרת אספקה תוך שימוש לרעה בחבילת תוכנה ישראלית המשמשת בתעשיית היהלומים.

- לאחר מכן, הקבוצה פרסה מגב חדש שקראנו לו Fantasy. רוב בסיס הקוד שלו מגיע מאפוסטל, המגב הקודם של אגריוס.

- יחד עם Fantasy, Agrius גם פרסה כלי חדש לתנועה לרוחב ולביצוע Fantasy שקראנו לו סנדלים.

- הקורבנות כוללים חברות משאבי אנוש ישראליות, חברות ייעוץ IT וסיטונאי יהלומים; ארגון דרום אפריקאי הפועל בתעשיית היהלומים; ותכשיטן בהונג קונג.

סקירה כללית של הקבוצה

אגריוס הוא חדש יותר מיושרת לאיראן קבוצה המכוונת לקורבנות בישראל ובאיחוד האמירויות הערביות מאז 2020. הקבוצה פרסה בתחילה מגב, Apostle, מחופש לתוכנת כופר, אך מאוחר יותר שליח שונה לתוך תוכנת כופר מלאה. Agrius מנצלת נקודות תורפה ידועות ביישומים הפונות לאינטרנט כדי להתקין קונכיות, ולאחר מכן מבצעת סיור פנימי לפני המעבר לרוחב ולאחר מכן פורס את המטענים הזדוניים שלה.

סקירת מסע פרסום

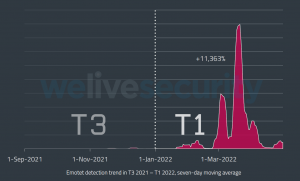

ב- 20 בפברוארth, 2022 בארגון בתעשיית היהלומים בדרום אפריקה, Agrius פרסה כלי קציר אישורים, כנראה כהכנה לקמפיין הזה. ואז, ב-12 במרץth, 2022, פתחה אגריוס במתקפת הניגוב על ידי פריסת פנטזיה וסנדלים, תחילה לקורבן בדרום אפריקה ולאחר מכן לקורבנות בישראל ולבסוף לקורבן בהונג קונג.

הנפגעים בישראל כוללים חברת שירותי תמיכה ב-IT, סיטונאי יהלומים וחברת ייעוץ משאבי אנוש. הקורבנות הדרום אפריקאים הם מארגון יחיד בתעשיית היהלומים, כאשר הקורבן בהונג קונג הוא תכשיטן.

הקמפיין נמשך פחות משלוש שעות ובמסגרת הזמן הזו לקוחות ESET כבר היו מוגנים באמצעות זיהויים המזהים את Fantasy כמגב וחוסמים את ביצועה. ראינו את מפתח התוכנה דוחף עדכונים נקיים תוך מספר שעות מההתקפה. פנינו למפתח התוכנה כדי להודיע להם על פשרה אפשרית, אך פניותינו לא נענו.

מתכונן ליציאה

הכלים הראשונים שנפרסו על ידי מפעילי Agrius למערכות קורבנות, באמצעים לא ידועים, היו:

- Minidump"יישום C# של פונקציונליות mimikatz/pypykatz minidump כדי לקבל אישורים מ- LSASS dumps"

- SecretsDump, סקריפט Python ש"מבצעת טכניקות שונות להשלכת hashes ממכונה מרוחקת מבלי להפעיל שם סוכן כלשהו"

- Host2IP, כלי C#/.NET מותאם אישית הפותר שם מארח לכתובת IP.

שמות משתמש, סיסמאות ושמות מארחים שנאספו על ידי הכלים הללו נדרשים כדי שהסנדלים יוכלו להפיץ ולהפעיל בהצלחה את מגב הפנטזיה. מפעילי Agrius פרסו את MiniDump ו- SecretsDump לקורבן הראשון של הקמפיין הזה ב-20 בפברוארth, 2022, אך המתינו עד 12 במרץth, 2022 לפריסת Host2IP, Fantasy וסנדלים (ברצף).

סנדלים: להצית את הפנטזיה (מגב)

סנדלים הוא קובץ הפעלה של Windows 32 סיביות שנכתב ב-C#/.NET. בחרנו את השם כי סנדלים היא אנגרמה של כמה מהטיעונים של שורת הפקודה שהיא מקבלת. הוא משמש לחיבור למערכות באותה רשת באמצעות SMB, לכתוב קובץ אצווה לדיסק שמפעיל את מגב הפנטזיה, ולאחר מכן להפעיל את קובץ האצווה באמצעות PsExec עם מחרוזת שורת הפקודה הזו:

- PsExec.exe /accepteula -d -u "" -p "" -s "C:.bat"

לאפשרויות PsExec יש את המשמעויות הבאות:

- -d – אל תחכה לסיום התהליך (לא אינטראקטיבי).

- /accepteula – דחק תצוגה של תיבת הדו-שיח של הרישיון.

- -s – הפעל את התהליך המרוחק ב- מערכת חֶשְׁבּוֹן.

סנדלים לא כותבים את מגב הפנטזיה למערכות מרוחקות. אנו מאמינים שמגב הפנטזיה נפרס באמצעות מתקפת שרשרת האספקה באמצעות מנגנון עדכון התוכנה של מפתח התוכנה. הערכה זו מבוססת על מספר גורמים:

- כל הקורבנות היו לקוחות של מפתח התוכנה המושפע;

- מגב הפנטזיה נקרא באופן דומה לגרסאות לגיטימיות של התוכנה;

- כל הקורבנות הוציאו להורג את מגב הפנטזיה בתוך מסגרת זמן של 2.5 שעות, כאשר קורבנות בדרום אפריקה היו ממוקדים תחילה, אחר כך קורבנות בישראל, ולבסוף קורבנות בהונג קונג (אנו מייחסים את העיכוב במיקוד להבדלים באזורי זמן וזמן צ'ק-אין מקודד. בתוך התוכנה הלגיטימית); ו,

- לבסוף, מגב הפנטזיה נכתב והוצא להורג מ, %SYSTEM%WindowsTemp, ספריית ברירת המחדל הזמנית עבור מערכות Windows.

בנוסף, אנו מאמינים שהקורבנות כבר השתמשו ב-PsExec, ומפעילי Agrius בחרו להשתמש ב-PsExec כדי להשתלב בפעילות ניהולית טיפוסית במכונות של הקורבנות, ולמען קלות ביצוע קבצי אצווה. טבלה 1 מפרטת את הטיעונים של שורת הפקודה המקובלים על ידי סנדלים.

טבלה 1. טיעוני סנדלים ותיאוריהם

| טיעון | תיאור | דרוש |

|---|---|---|

| -f | נתיב ושם קובץ לקובץ המכיל רשימה של שמות מארחים שיש למקד אליהם. | יש |

| -u | שם המשתמש שישמש לכניסה לשמות המארח המרוחקים ב-argument -f. | יש |

| -p | שם המשתמש שישמש לכניסה לשמות המארח המרוחקים ב-argument -f. | יש |

| -l | הנתיב ושם הקובץ של מגב הפנטזיה במערכת המרוחקת שיבוצע על ידי קובץ האצווה שנוצר על ידי Sandals. | יש |

| -d | המיקום שאליו יכתבו סנדלים את קובץ האצווה במערכת המרוחקת. מיקום ברירת המחדל הוא %WINDOWS%טמפ. | לא |

| -s | משך הזמן, בשניות, שסנדלים ישנו בין כתיבת קובץ האצווה לדיסק ועד לביצוע. ברירת המחדל היא שתי שניות. | לא |

| -קובץ or -אקראי or -a rsa |

If -a אחריה המילה פילה ובנתיב ושם קובץ, Sandals משתמש במפתח ההצפנה בקובץ שסופק. אם -a ואחריו RSA or אקראי, סנדלים משתמש ב ספקית RSACryptoService מחלקה ליצירת זוג מפתחות ציבורי-פרטי בגודל מפתח של 2,048. | לא |

| -דנ | מציין לאיזה כונן להתחבר במערכת מרוחקת דרך SMB. ברירת המחדל היא C:. | לא |

| -נ.ב | מיקום PsExec בדיסק. ברירת המחדל היא psexec.exe בספריית העבודה הנוכחית. | לא |

| -רא | If -רא מסופק בזמן ריצה, הוא מגדיר את המשתנה דגל ל נָכוֹן (מוגדר בהתחלה ל לא נכון). אם דגל=נכון, סנדלים מוחקים את כל הקבצים שנכתבו לדיסק בספריית העבודה הנוכחית. אם דגל=שקר, סנדלים מדלגים על שלב ניקוי הקבצים. | לא |

שם קובץ האצווה שנכתב לדיסק על ידי סנדלים . בת, כאשר שם הקובץ הוא הפלט של ה- שיטת Guid.NewGuid().. דוגמה לקובץ אצווה של סנדלים מוצגת באיור 2.

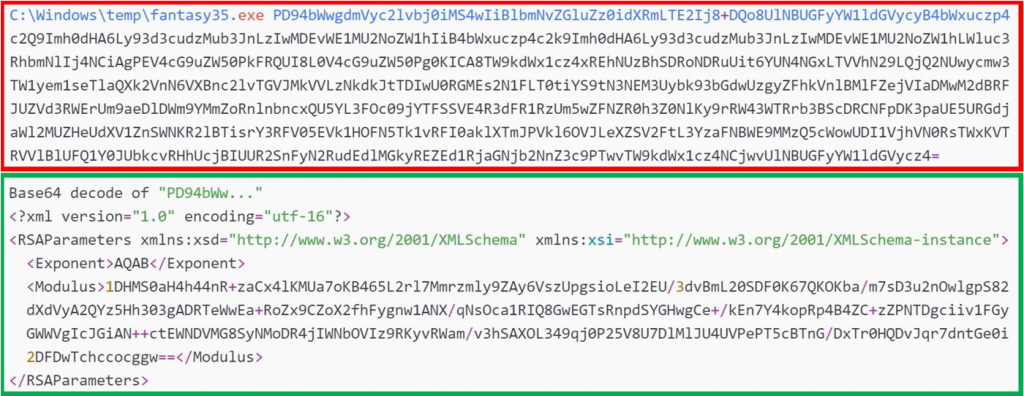

המחרוזת base64 שאחריה fantasy35.exe הוא כנראה שריד לדרישות הביצוע של Apostle (פרטים נוספים ב- ייחוס לאגריוס סָעִיף). עם זאת, מגב הפנטזיה מחפש רק טיעון של 411 ומתעלם מכל קלט זמן ריצה אחר (ראה הסעיף הבא למידע נוסף).

מגב פנטזיה

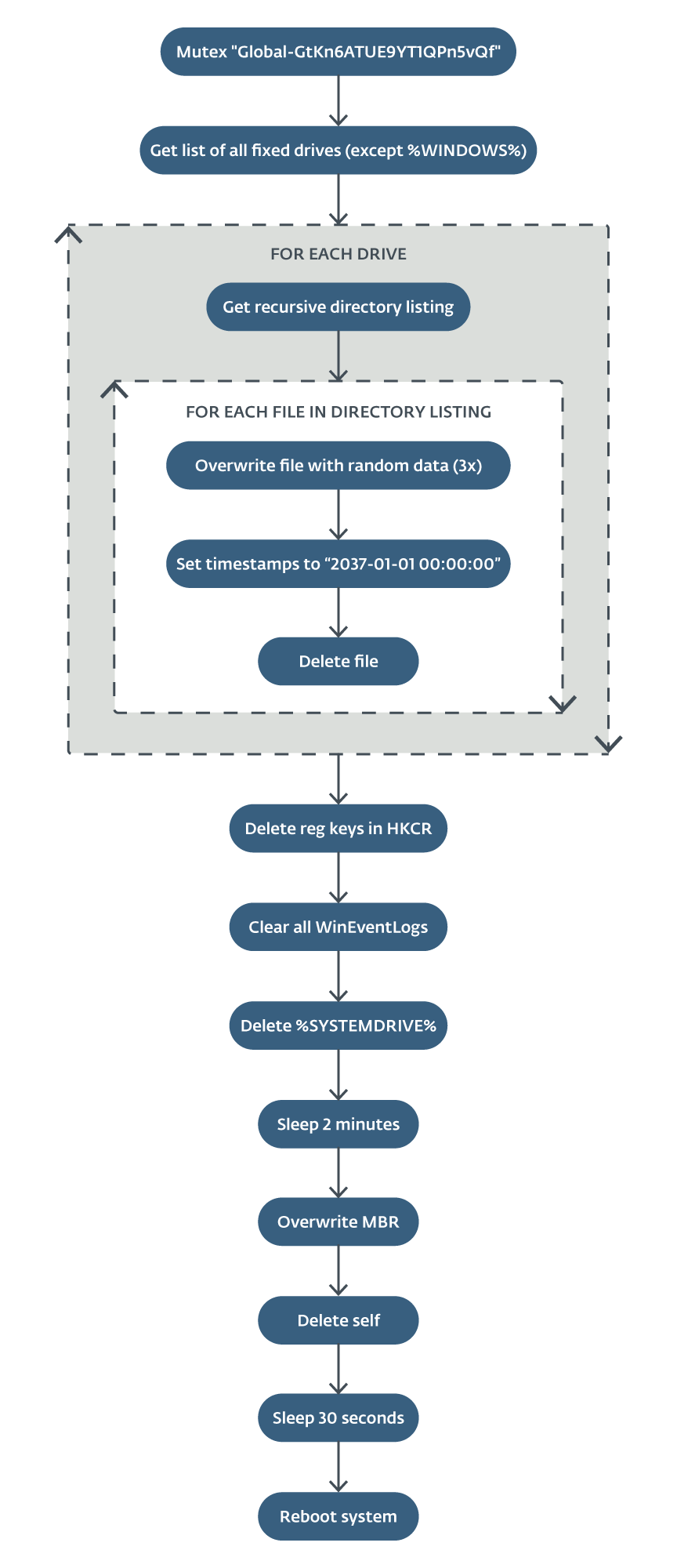

מגב הפנטזיה הוא גם קובץ הפעלה של Windows 32 סיביות שנכתב ב-C#/.NET, הנקרא כך על שם שמות הקבצים שלו: fantasy45.exe ו fantasy35.exe, בהתאמה. איור 3 מתאר את זרימת הביצוע של מגב הפנטזיה.

בתחילה, Fantasy יוצר mutex כדי להבטיח שרק מופע אחד פועל. הוא אוסף רשימה של כוננים קבועים אך אינו כולל את הכונן שבו %WINDOWS% ספרייה קיימת. ואז הוא נכנס ללולאת for חוזרת על רשימת הכוננים כדי לבנות רישום ספריות רקורסיבי, ומשתמש ב- RNGCryptoServiceProvider.GetBytes שיטה ליצור רצף חזק מבחינה קריפטוגרפית של ערכים אקראיים במערך של 4096 בתים. אם ארגומנט זמן ריצה של 411 מסופק למגב, ה ל לולאה מחליפה את התוכן של כל קובץ עם מערך הבתים שהוזכר לעיל באמצעות מקנן בזמן לוּלָאָה. אחרת ה ל לולאה מחליפה רק קבצים עם סיומת קובץ הרשומה בנספח.

לאחר מכן פנטזיה מקצה חותמת זמן ספציפית (2037-01-01 00:00:00) למאפייני חותמת הזמן של הקובץ:

- זמן יצירה

- LastAccessTime

- LastWriteTime

- CreationTimeUtc

- SetLastAccessTimeUtc

- LastWriteTimeUtc

ולאחר מכן מוחק את הקובץ. זה נעשה ככל הנראה כדי להקשות על התאוששות וניתוח משפטי.

במהלך ל לולאה, מגב הפנטזיה סופר שגיאות בתוך הספרייה הנוכחית בעת ניסיון לדרוס קבצים. אם מספר השגיאות עולה על 50, הוא כותב קובץ אצווה, %WINDOWS%Temp.bat, שמוחק את הספרייה עם הקבצים שגורמים לשגיאות, ולאחר מכן מוחק את עצמו. מחיקת הקבצים תתחדש בספרייה הבאה ברשימת היעד.

פעם אחת ל הלולאה הושלמה, מגב הפנטזיה יוצר קובץ אצווה %WINDOWS%טמפ נקרא registry.bat. קובץ האצווה מוחק את מפתחות הרישום הבאים:

- HKCR.EXE

- HKCR.dll

- HKCR*

לאחר מכן הוא מריץ את הפעולות הבאות כדי לנסות לנקות את זיכרון המטמון של מערכת הקבצים:

- %windir%system32rundll32.exe advapi32.dll,ProcessIdleTasks

לבסוף, registry.bat מוחק את עצמו (דל %0).

לאחר מכן, מגב הפנטזיה מנקה את כל יומני האירועים של Windows ויוצר קובץ אצווה נוסף, system.batב %WINDOWS%טמפ, שמוחק באופן רקורסיבי את כל הקבצים שעליהם %SYSTEMDRIVE%, מנסה לנקות את זיכרון המטמון של מערכת הקבצים ומחיקה עצמית. ואז Fantasy ישן שתי דקות לפני שהוא מחליף את של המערכת רשומת האתחול.

ואז פנטזיה כותבת עוד קובץ אצווה, %WINDOWS%Tempremover.bat, שמוחק את מגב הפנטזיה מהדיסק ואז מוחק את עצמו. ואז Fantasy wiper ישן למשך 30 שניות לפני הפעלה מחדש של המערכת עם קוד סיבה SHTDN_REASON_MAJOR_OTHER (0x00000000) - בעיה אחרת.

סביר להניח שכך %SYSTEMDRIVE% החלמה אפשרית. נצפה שהקורבנות חוזרים לפעול תוך מספר שעות.

ייחוס לאגריוס

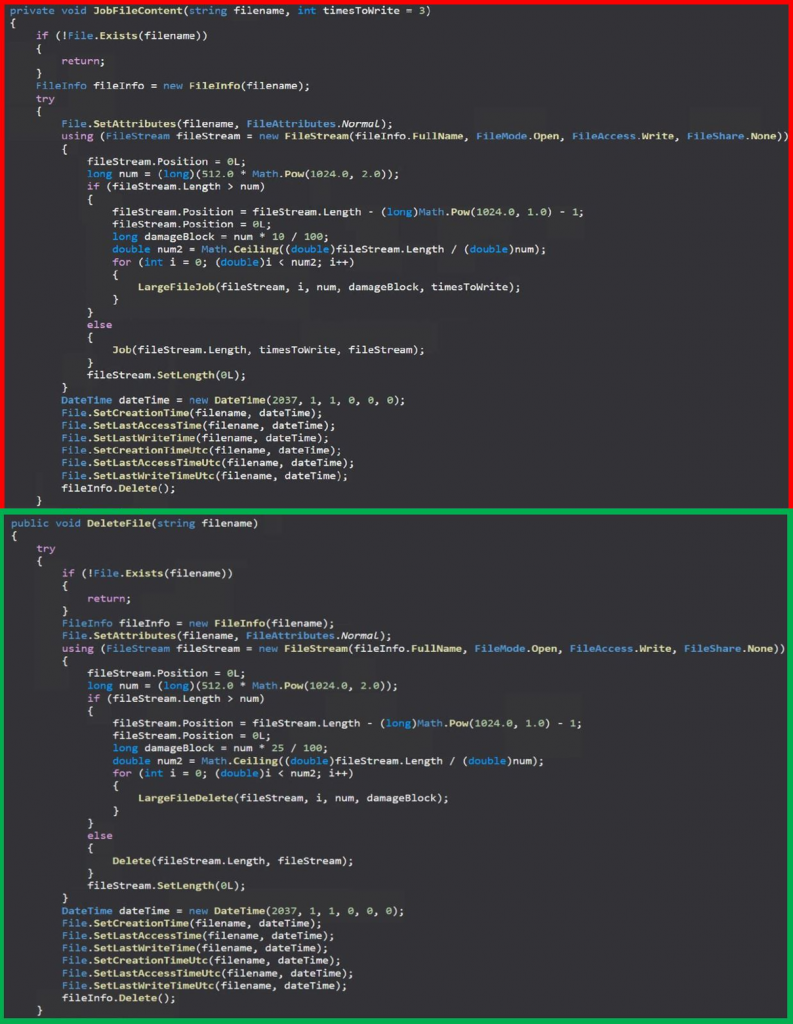

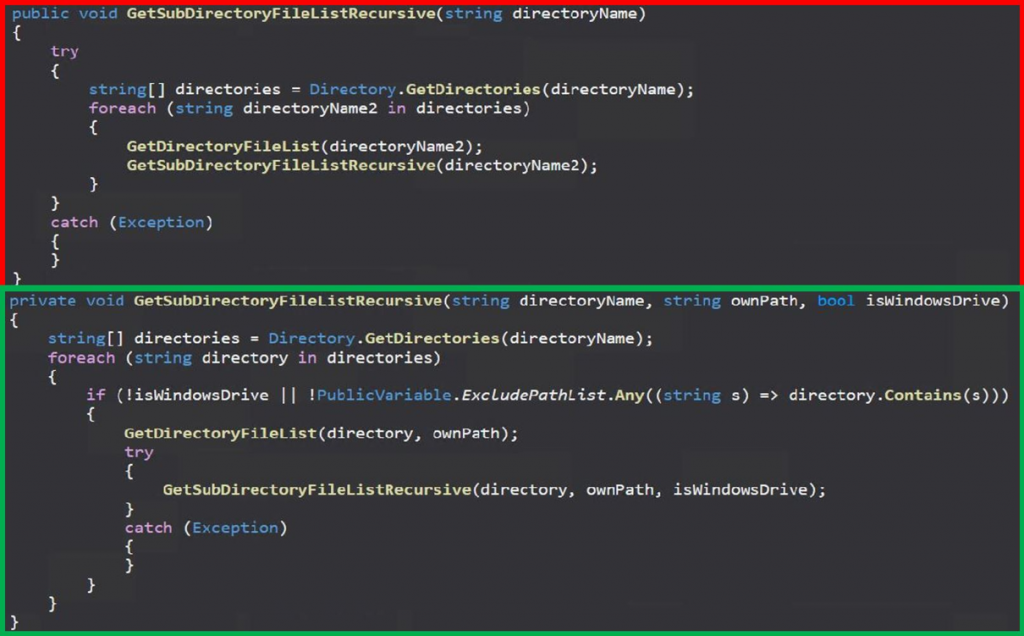

חלק גדול מבסיס הקוד מאפוסטל, בתחילה מגב שהתחזה לתוכנת כופר ולאחר מכן עודכן לתוכנת כופר בפועל, הועתק ישירות לפנטסי ופונקציות רבות אחרות בפנטזיה שונו רק מעט מאפוסטל, כלי אגריוס ידוע. עם זאת, הפונקציונליות הכוללת של Fantasy היא של מגב ללא כל ניסיון להתחזות לתוכנת כופר. איור 4 מציג את פונקציות מחיקת הקבצים ב- Fantasy ו- Apostle, בהתאמה. יש רק כמה שינויים קטנים בין הפונקציה המקורית ב-Apostle לבין היישום של Fantasy.

איור 4. פונקציות מחיקת קבצים ממגב הפנטזיה (למעלה, באדום) ומתוכנת הכופר של השליח (למטה, בירוק)

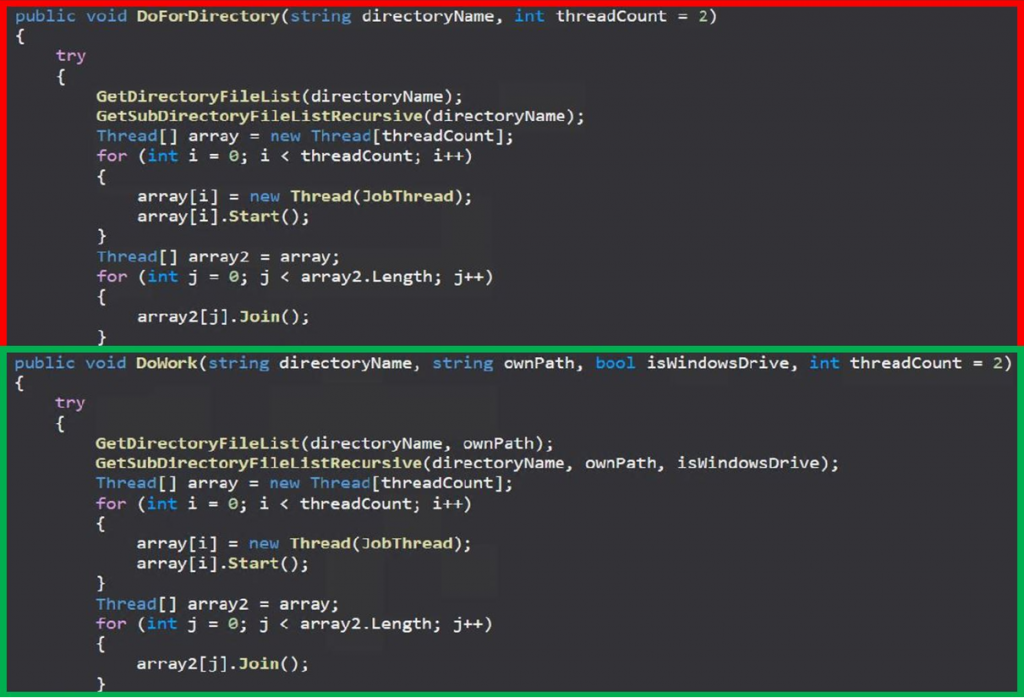

איור 5 מראה שפונקציית רישום הספריות היא כמעט העתקה ישירה, כאשר רק משתני הפונקציה מקבלים תיקון קל בין Apostle ל-Fantasi.

לבסוף, GetSubDirectoryFileListRecursive הפונקציה באיור 6 היא גם כמעט העתקה מדויקת.

איור 6. פונקציות ריקורס ספריות רקורסיביות ממגב הפנטזיה (למעלה, באדום) ותוכנת הכופר של השליח (למטה, בירוק)

בנוסף לשימוש החוזר בקוד, אנו יכולים לראות שרידים של זרימת הביצוע של השליח בפנטזיה. בניתוח המקורי של השליח, SentinelOne מציין כי "ביצוע נכון של גרסת הכופר מחייב לספק לה ארגומנט מקודד base64 המכיל XML של אובייקט 'RSAParameters'. טיעון זה מועבר ונשמר כמפתח הציבורי המשמש לתהליך ההצפנה וככל הנראה נוצר במכונה שבבעלות שחקן האיום." אנו יכולים לראות בקובץ האצווה באיור 7, ש-Sandals יוצר במערכות מרוחקות כדי להפעיל את Fantasy, שאותו ארגומנט מקודד base64 המכיל XML של RSAparameters האובייקט מועבר לפנטזיה בזמן ריצה. פנטזיה, לעומת זאת, לא משתמשת בארגומנט זמן ריצה זה.

סיכום

מאז גילויו ב-2021, Agrius התמקדה אך ורק בפעולות הרסניות. לשם כך, מפעילי Agrius ככל הנראה ביצעו מתקפת שרשרת האספקה על ידי מיקוד מנגנוני עדכון תוכנה של חברת תוכנה ישראלית כדי לפרוס את Fantasy, המגב החדש ביותר שלה, לקורבנות בישראל, הונג קונג ודרום אפריקה. פנטזיה דומה במובנים רבים למגב הקודם של Agrius, Apostle, שהתחזה בתחילה לתוכנת כופר לפני שנכתב מחדש להיות תוכנת כופר בפועל. Fantasy לא עושה מאמץ להתחפש לתוכנת כופר. מפעילי Agrius השתמשו בכלי חדש, Sandals, כדי להתחבר מרחוק למערכות ולהפעיל Fantasy.

ESET Research מציעה גם דוחות מודיעין פרטיים של APT והזנות נתונים. לכל שאלה לגבי שירות זה, בקר באתר ESET Threat Intelligence עמוד.

IoCs

| SHA-1 | שם הקובץ | איתור | תיאור |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasy35.exe | MSIL/KillDisk.I | מגב פנטזיה. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasy45.exe | MSIL/KillDisk.I | מגב פנטזיה. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | לְנַקוֹת | פותר שם מארח לכתובת IP. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | יישום מינידמפ של Mimikatz המשליך אישורים מ-LSASS. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | registry.bat | BAT/Agent.NRG | קובץ אצווה שמנגב כמה מפתחות רישום ונשמט ומבוצע על ידי מגב הפנטזיה. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretsdump.py | Python/Impacket.A | סקריפט Python שמטיל גיבוב של אישורים. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agent.XH | סנדלים כלי תנועה לרוחב ומפזר פנטזיה. |

טכניקות MITER ATT & CK

שולחן זה נבנה באמצעות גרסה 12 של מסגרת MITER ATT & CK.

| טקטיקה | ID | שם | תיאור |

|---|---|---|---|

| פיתוח משאבים | T1587 | לפתח יכולות | Agrius בונה כלי עזר לשימוש במהלך תהליך ניצול פעיל. |

| T1587.001 | פיתוח יכולות: תוכנות זדוניות | Agrius בונה תוכנות זדוניות מותאמות אישית כולל מגבים (פנטזיה) וכלי תנועה לרוחב (סנדלים). | |

| גישה ראשונית | T1078.002 | חשבונות תקפים: חשבונות דומיין | מפעילי Agrius ניסו ללכוד אישורים במטמון ולאחר מכן להשתמש בהם לתנועה לרוחב. |

| T1078.003 | חשבונות תקפים: חשבונות מקומיים | מפעילי Agrius ניסו להשתמש באישורי מטמון מחשבונות מקומיים כדי לקבל גישה ראשונית למערכות נוספות בתוך רשת פנימית. | |

| הוצאה לפועל | T1059.003 | מתורגמן פקודות ותסריטים: מעטפת הפקודות של Windows | Fantasy וסנדלים משתמשים שניהם בקבצי אצווה הפועלים דרך מעטפת הפקודה של Windows. |

| הסלמת פריבילגיות | T1134 | גישה לאסימונים | פנטזיה משתמשת ב LookupPrivilegeValue ו AdjustTokenPrivilege ממשקי API ב - - - להעניק את אסימון התהליך שלו SeShutdownPrivilege כדי לאתחל את Windows. |

| התחמקות הגנה | T1070.006 | הסרת אינדיקטור על מארח: Timestomp | מפעילי Agrius קבעו את חותמות הזמן של האוסף של פנטזיה וסנדלים. |

| גישה לאישור | T1003 | השלכת אישורי מערכת ההפעלה | מפעילי Agrius השתמשו במספר כלים כדי להטיל אישורי מערכת הפעלה לשימוש בתנועה לרוחב. |

| גילוי פערים | T1135 | גילוי שיתוף ברשת | מפעילי Agrius השתמשו באישורים שמורים במטמון כדי לבדוק גישה למערכות אחרות בתוך רשת פנימית. |

| תנועה צדדית | T1021.002 | שירותים מרוחקים: שיתופי ניהול SMB/Windows | מפעילי Agrius השתמשו באישורי מטמון כדי להתחבר דרך SMB למערכות בתוך רשת פנימית מנוצלת. |

| T1570 | העברת כלים לרוחב | מפעילי Agrius השתמשו בסנדלים כדי לדחוף קבצי אצווה מעל SMB למערכות אחרות בתוך רשת פנימית. | |

| פְּגִיעָה | T1485 | הרס נתונים | מגב הפנטזיה מחליף נתונים בקבצים ואז מוחק את הקבצים. |

| T1561.002 | מחיקת דיסק | Fantasy מנגב את ה-MBR של כונן Windows ומנסה למחוק את מחיצת מערכת ההפעלה. | |

| T1561.001 | מחיקת דיסק: מחיקת תוכן דיסק | Fantasy מוחק את כל תוכן הדיסק מכוננים שאינם של Windows שהם כוננים קבועים. | |

| T1529 | כיבוי מערכת/אתחול מחדש | Fantasy מאתחל את המערכת לאחר השלמת מטעני הדיסק ומחיקת הנתונים שלה. |

נספח

סיומות קבצים (682) ממוקדות על ידי Fantasy wiper כאשר אינן ממקדות לכל סיומות הקבצים. סיומות קבצים מודגשות ב צהוב (68) הם סיומות שמות קבצים נפוצות ב-Windows. במיוחד נעדרות סיומות קבצים dll ו sys.

| $ $ $ | להתמזג | דרו | jsp | nyf | qualsoftcode | שטרם נקבע |

| $db | 1. תערובת | DSB | kb2 | שלום | להאיץ את הגיבוי 2015 | טקס |

| 001 | 2. תערובת | dss | kbx | obj | להאיץ את הגיבוי 2016 | Tga |

| 002 | כתם | DTDs | kc2 | obk | להאיץ את הגיבוי 2017 | thm |

| 003 | bm3 | DWG | kdb | ODB | גיבוי מהיר | טיבי |

| 113 | bmk | DXB | kdbx | odc | qv~ | tibkp |

| 3dm | יצוא ספרים | dxf | kdc | odf | r3d | טיף |

| 3ds | bpa | dxg | מפתח | odg | חיל האוויר המלכותי | tig |

| 3fr | bpb | em1 | kf | var | rar | tis |

| 3g2 | BPM | epk | kpdx | ODP | עכברוש | tlg |

| 3GB | bpn | eps | פריסה | ods | חי | tmp |

| 3pr | bps | erbsql | lbf | ODT | rb | tmr |

| 73b | bpw | ERF | lcb | אוב | Rbc | טור |

| 7z | bsa | esm | לדאבק | ogg | rbf | טראן |

| __א | בּוּפ | exe | litemod | שמן | RBK | ttbk |

| __ב | c | exf | llx | זקן | rbs | txt |

| ab | CAA | fbc | LNK | onepkg | rdb | Uci |

| ab4 | CAS | fbf | ltx | ORF | Re4 | upk |

| אבא | cbk | fbk | lua | אורי | rgss3a | v2i |

| אבו | cbs | fbu | lvl | מקור | שולי | vb |

| abf | cbu | fbw | m | ost | rm | vbk |

| abk | cdf | fdb | m2 | וטג | rmbak | vbm |

| אבו | cdr | ff | m3u | oth | rmgb | vbox-prev |

| abu1 | cdr3 | ffd | m4a | Otp | rofl | כרטיס ביקור אלקטרוני |

| accdb | cdr4 | fff | m4v | OTS | כן | vdf |

| acde | cdr5 | fh | מַפָּה | ott | RTF | vfs0 |

| accdr | cdr6 | FHD | מקסימום | אוקס | rw2 | vmdk |

| acdt | cdrw | Fhf | MBF | p12 | rwl | vob |

| כא | cdx | פלורידה | mbk | p7b | rwz | vpcbackup |

| ACP | ce2 | דירה | mbw | p7c | s3db | vpk |

| Acr | cel | flka | מקמטה | PAB | גיבוי בטוח | vpp_pc |

| פעולה | קנון~ | flkb | mdb | דפים | sas7bdat | vrb |

| ADB | קר | flv | mdbackup | פאק | SAV | vtf |

| adi | Cfp | fmb | ניגודיות בינונית | פאק | לומר | w01 |

| מודעות | Cfr | לחשל | mddata | pas | sb | W3x |

| AEA | cgm | פוס | MDF | טפיחה | Sbb | ארנק |

| אפי | סיבית | fpk | mdinfo | pba | SBS | walletx |

| agdl | ck9 | fpsx | mef | pbb | sbu | מִלחָמָה |

| ai | בכיתה | fpx | מ | pbd | sdO | wav |

| יש | CLS | fsh | תפריט | pbf | sda | wb2 |

| al | Cmf | ftmb | mfw | pbj | Sdc | wbb |

| apj | ס"מ | פול | mig | pbl | sdf | wbcat |

| apk | config | fwbackup | mkv | pbx5script | סיד | wbk |

| קשת | מדד מחירים לצרכן | fxg | mlx | pbxscript | סיד | wbx |

| Arch00 | cpp | fza | ממוו | pcd | סידן | לנצח |

| arw | cr2 | fzb | moneywell | PCT | הם | wjf |

| as4 | עורף | gb1 | mos | pdb | שבת | wma |

| asd | crds | gb2 | Mov | pdd | אחותי | wmo |

| Asf | crt | ליש"ט | mp3 | skb | wmv | |

| אשבק | צוות | gdb | mp4 | PEF | sldm | wotreplay |

| ASM | cs | Gho | mpb | פם | sldx | wpb |

| asmx | Csd | GHS | MPEG | pfi | SLM | wpd |

| אֶפעֶה | CSH | אפור | mpg | pfx | sln | WPS |

| aspx | Csl | אפור | mpqge | php | SME | wspak |

| נכס | csm | Gry | mww | php5 | sn1 | wxwanam |

| asv | CSS | gs-bck | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | SNA | x11 |

| אסקס | d3dbsp | h | MSI | pkpass | SNS | X3f |

| אכלתי | da0 | hbk | msim | pl | snx | xbk |

| אטי | DAC | hkdb | mv_ | plc | SPF | xf |

| אבי | דאס | hkx | myd | plc | spg | xis |

| אוג | קורטוב | hplg | גיבוי הערות שלי | png | ספי | xla |

| ba6 | dazip | hpp | Nb7 | יכול | SPS | xlam |

| ba7 | db | htm | ה-NBA | potm | sqb | xlk |

| ba8 | db-journal | htm1 | nbak | potx | SQL | Xlm |

| ba9 | db0 | html | nbd | ppm | 12te | xlr |

| מעבורת | db3 | hvpl | nbd | pps | sqXXNXX | xls |

| בחזרה | DBA | ibank | nbf | ppsm | sqlitedb | xlsb |

| גיבוי | dbf | שם | nbi | ppsx | sr2 | xlsm |

| גיבוי 1 | dbk | ibk | נ.ב.ק | ppt | srf | xlsx |

| backdb | dbs | ibz | nbs | pptm | סר | xlt |

| באק | dbx | icbu | נבו | pptx | srt | xltm |

| 2 | dc2 | icf | ncf | גיבוי pqb | srw | xltx |

| 3 | dcr | איקסים | nco | prf | st4 | xlw |

| bakx | Dcs | idx | nd | קודם | st6 | xml |

| bak~ | ddd | iif | nda | ps | st7 | ycbcra |

| בנק | ddoc | iiq | לא | PSA | st8 | yrcbck |

| בָּר | ddrw | incpas | NEF | psafe3 | std | yuv |

| לחבוט | DDS | indd | nfb | PSD | stg | zbfx |

| מפרץ | דר | מדד | NFC | PSK | Sti | zip |

| bbb | דה | בתהליך | Nk2 | pspimage | STW | ztmp |

| bbz | יורד | ipd | לא | pst | STX | ~cw |

| bc6 | עיצוב | iso | לא | ptb | דִיר חֲזִירִים | |

| bc7 | dgc | itdb | npf | ptx | סכום | |

| bck | שמש | itl | nps | PVC | sv$ | |

| bckp | divx | זה | nrbak | pvhd | sv2i | |

| bcm | עשה זאת בעצמך | iv2i | מספרים | py | SVG | |

| BDB | DjVu | iwd | NRW | qba | swf | |

| BFF | dmp | איוי | Ns2 | qbb | sxc | |

| גדול | ה-DNA | j01 | Ns3 | qbk | sxd | |

| bif | dng | צנצנת | Ns4 | qbm | sxg | |

| bifx | doc | תאווה | nsd | qbmb | sxi | |

| גדול | דוק | jbk | nsf | qbmd | sxm | |

| ביק | docx | jdc | nsg | qbr | sxw | |

| bk1 | נקודה | jpa | nsh | qbw | syncdb | |

| bkc | dotm | דואר JP | ntl | qbx | t12 | |

| bkf | dotx | jpeg | Nwb | qby | t13 | |

| bkp | איפה | jpg | nwbak | qdf | זפת | |

| bkup | DPB | jps | nx2 | צ'יק | מס | |

| bkz | מוּתָר | js | nxl | qsf | tbk |