זמן קריאה: 5 דקותהעסקים של היום מוציאים יותר מאי פעם על פתרונות אבטחת סייבר. אבל, כל ההוצאה הזו עושה מעט כדי לצמצם את הנזק שגורם פשעי סייבר או להפחית את הפגיעות והסיכון של חברות. ההוצאה העולמית על מוצרים ושירותי אבטחת סייבר עלתה על 114 מיליארד דולר ב-2018, וכן גרטנר תחזיות שהשוק יגדל בשיעור נמרץ של 8.7% ויגיע ל-124 מיליארד דולר עד סוף 2019. עם זאת, פשעי סייבר כבר מוערכים עולה לעסקים גלובליים יותר מ-3 טריליון דולר בשנה, עם ההפסדים השנתיים שצפויים לעלות ליותר מ-6 טריליון דולר עד 2021. זה הופך אותו ל- הפשע הצומח ביותר בעולם, מכניס יותר כסף לכיסם של פושעים מאשר הסחר העולמי בכל הסמים הבלתי חוקיים גם יחד.

דבר אחד ברור: מה שנעשה כדי להגן על עסקים מפני פשעי סייבר פשוט לא עובד. מנהיגים ממשיכים להסתמך על כלים ופתרונות עתיקים. הם ממשיכים לבסס החלטות על דרכי חשיבה מיושנות שאינן מספיקות עוד כדי לאבטח את הרשתות של היום המשתנות דיגיטלית, חסרות גבולות, מפני תוקפים בלתי נלאים, בעלי משאבים טובים (לעתים קרובות במימון מדינה לאום). אפילו מוצרי הגנת נקודות הקצה המכונים "הדור הבא" לא מצליחים למנוע 100% מההתקפות.

כל עוד אנו ממשיכים להעריך מערכות ופתרונות מתוך מחשבה על הפרדיגמות של אתמול, איננו יכולים לצפות להפנות את הזרם במלחמה נגד פשעי סייבר. במקום זאת, עלינו לאמץ גישות יזומות לתכנון תשתיות אבטחה, לבחירת טכנולוגיות וכדי הגנת נקודות קצה.

סביבות ה-IT של היום אינן דומות לאתמול

יותר מדי מקבלי החלטות עדיין בוחרים בטכנולוגיות אבטחת סייבר תוך מחשבה על ארכיטקטורות רשת מדור קודם. בעבר, שערי אבטחה או חומות אש היו ממוקמים בגבולות של היקף רשת ארגונית מוגדרת, וכל התעבורה בתוך ההיקף הזה נחשבה "מהימנה". מחשבים שולחניים או תחנות עבודה של עובדים נשארו מאחור במשרד בסוף יום העבודה והיו נגישים רק לתוקפים שפרצו לרשת או חדרו למבנה הפיזי עצמו.

המערכות האקולוגיות של טכנולוגיית המידע של היום הן מגוונות והטרוגניות. עובדים משתמשים במכשירים ניידים לצד שולחן העבודה הארגוני שלהם, בעוד שעובדים מהבית ניגשים למשאבים ארגוניים דרך נתבים אלחוטיים ביתיים, ואלה העובדים במשרד בודקים את חשבונות האימייל האישיים שלהם במחשבי החברה. רשתות משלבות שילובים רבים של מכשירים במגוון רחב של מיקומים גיאוגרפיים שונים. האיפור שלהם משתנה ללא הרף כאשר המכשירים הללו מתחברים ומתנתקים, וצורתם אמורפית.

אנו זקוקים לאבטחה שיכולה לנסוע עם נתונים תוך כדי תנועה לאורך הנוף המורכב הזה. בנוסף, עלינו להעביר את המיקוד שלנו לאבטחת נקודות קצה, ובמיוחד מכשירי משתמש קצה, מכיוון שהם הפכו ליעד האטרקטיבי ביותר - ולעתים קרובות, הרך ביותר - עבור פושעי סייבר המבקשים לקבל גישה רחבה יותר לרשתות ארגוניות.

כישלון בודד זה יותר מדי

הפלטפורמות המוקדמות ביותר להגנה על נקודות קצה (EPP) זיהו תוכנות זדוניות באמצעות גישות מבוססות חתימות. משמעות הדבר היא שהם סרקו באופן שגרתי את כל הקבצים שהורדו או מופעלים על מכשיר נקודת קצה עבור אלה עם ערכי hash התואמים את החתימות של קבצי תוכנה זדונית ידועים. לפי התכנון, אף אחד מהפתרונות הישנים הללו לא יכול לעצור 100% מהתוכנות הזדוניות. כל איום חדש היה צריך להיות מזוהה, לקטלג ולהוסיף למסד הנתונים של "תוכנות זדוניות ידועות" לפני שניתן היה לזהות את חתימתו. כל זן חדש של תוכנות זדוניות במערכת הזו - לא משנה עד כמה מסוכן - יורשה לפעול, לכתוב לדיסק ולבצע שינויים בקבצי מערכת.

פושעים החלו לעקוף הגנות נגד תוכנות זדוניות מבוססות חתימות על ידי אריזת תוכנות זדוניות בתוך קוד משנה צורה. תוכנה זדונית פולימורפית נועדה לשכתב את עצמה באופן חלקי בכל פעם שהיא מופעלת כך שהאיטרציות הבאות של הקוד לא יזהו על ידי שיטות זיהוי מבוססות חתימה. מומחים אומרים זאת עד 94% מהתוכנה הזדונית של היום היא פולימורפית בצורתה.

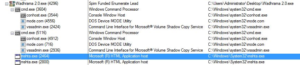

כדי להילחם באיומים המתוחכמים יותר הללו, הספקים מציעים כעת מבוסס התנהגות דינמית הגנת נקודות קצה פתרונות. כלים אלה מתמקדים באיתור וחקירה של פעילויות חשודות או זדוניות המבוצעות בנקודות קצה כדי להגביל את הגישה של תוכנות זדוניות לרשת הרחבה יותר. הקובץ המדובר מורשה לביצוע, ואם הוא מנסה לבצע פעולה חריגה או לא מורשית, כמו התקנת rootkit או השבתת בקרת אבטחה, הוא מסומן כעלול להיות זדוני.

הבעיה עם גישה זו היא שהיא נשארת תגובתית בטבעה. לאחר שהקובץ הותר לביצוע בסביבת נקודת הקצה, הוא ניתן הכוח לגרום לנזק. בנוסף, הזנים המתוחכמים יותר של היום של תוכנות זדוניות מתוכנתות לחפש ולעקוף כל שיטות זיהוי מבוססות התנהגות שהם מוצאים מיד עם הביצוע. או שתוקפים עלולים להסתיר את כוונותיהם הזדוניות בקוד שמוציא הוראות שפירות לכאורה בתחילה תוך שהוא מאפשר להם לחזור ולהתקין דלת אחורית כדי לקבל גישה לרשת במועד מאוחר יותר.

אפילו ספקים המפרסמים הצעות להגנה על נקודות קצה "מתקדמים" או "הדור הבא" אינם יכולים להבטיח שהם יעצרו את כל ההתקפות. למרות שגישות מבוססות בינה מלאכותית ולמידת מכונה צוברות פופולריות, תשומת לב תקשורתית ונתח שוק, הטכנולוגיות הללו פשוט עדיין לא מעורבים עד כדי עמידה בפני תקלות. בגישות מבוססות כללים, אלגוריתמים מאומנים לחפש מאפייני קבצים הדומים סטטיסטית לתכונות של קוד זדוני ידוע. זה לוקח זמן ודורש מערכי נתונים גדולים. בינתיים, התוקפים מזהים מטרות חדשות, ממציאים טקטיקות חדשות ומקודדים קבצים חדשים מדי יום - כל זאת בזמן שהם עצמם שימוש בלמידת מכונה כדי לזהות נקודות תורפה במערכות ובתוכנות מסחריות.

אבל בהתחשב בהיקף ובנפח של מתקפות הסייבר של ימינו, כל הגישות שאינן חסינות תקלות נדונות לכישלון בסופו של דבר. וכשל אחד בודד הוא כל מה שנדרש כדי שהסביבה שלך תיפגע, הנתונים הסודיים של הלקוחות שלך יופרו, המוניטין שלך ייפגע, והעלויות וההפסדים שלך יזנקו.

עלינו להגן על המאוד endpoint, כל הזמן, מבלי להסתמך על אמון

דבר אחד המשותף לארכיטקטורות רשת מדור קודם ולפתרונות EPP מדור קודם הוא הסתמכות יתר על אמון. בסביבות המחשוב המבוזרות והמגוונות של היום, אין עוד אזור "פנימי" שאפשר לסמוך עליו. ועם יותר מ-350,000 קבצי תוכנה זדונית חדשים וייחודיים שמתגלים מדי יום, אין זה סביר להניח שניתן לסמוך על קבצים לא ידועים שיפעלו במכשירי נקודת קצה.

הטמעת פלטפורמת הגנת נקודות קצה מתקדמת (AEP) הכוללת ניתוח מבוסס ענן ופסק דין של כל קובץ לא ידוע חיוני לעסקים המשתנים דיגיטלית של ימינו. ככל שיותר ויותר תהליכי ליבה עסקיים עוברים באינטרנט, ככל שמספרים הולכים וגדלים של עומסי עבודה עוברים לענן, וככל שמגוון רחב יותר של סוגי מכשירים צריכים להתחבר לרשת שלך, פני התקפות ימשיכו להתרחב. וככל שהלקוחות מצפים לחוויות דיגיטליות טובות יותר - חלקות יותר, זמינות יותר ואמינות יותר - מכל עסק, ההשלכות של הפרה רק ילכו ויחמירו.

הגנת נקודות קצה מתקדמת מאפשרת לעסקים של היום לעבור מעבר לאמון ובמקום זאת לאמץ תנוחת אבטחה חזקה באמת. אם אתה יכול למנוע את כל קבצים לא ידועים מביצוע בנקודות הקצה שלך, ומשלבים טכניקות ניתוח - בחינת חתימות, רישום הלבן ורשימה שחורה של קבצים בטוחים/זדוניים ידועים, ביצוע ניתוח התנהגות סטטי ודינאמי מבוסס בינה מלאכותית וזיהוי התקפות PowerShell ו-rootkit ללא קבצים - הכל מבלי לאפשר גישה ליישומים שעלולים להיות לא בטוחים למערכות הפעלה של נקודות קצה, יהיו לך ההגנות החזקות ביותר הקיימות כיום. עם אלה, נקטת בצעדים הקריטיים הדרושים כדי לעבור מעבר לפרדיגמות אבטחה מיושנות - ולכיוון הגנה אמיתית מהאיומים המורכבים והמתפתחים של היום.

כדי ללמוד עוד על איך להעריך פלטפורמות להגנה על נקודות קצה כדי למצוא ערך אמיתי בתוך ההייפ בשוק אבטחת הסייבר הצפוף של היום, הורד את המדריך שלנו, כל מה שרצית לדעת על הגנת נקודות קצה אבל פחדת לשאול, היום.

![]()

ההודעה פתרונות אבטחת סייבר מדור קודם נשברים: הנה הסיבה לכך הופיע לראשונה ב חדשות קומודו ומידע בנושא אבטחת אינטרנט.

- "

- $3

- 000

- 2019

- 2021

- a

- אודות

- גישה

- נגיש

- גישה

- פעולה

- פעילויות

- הוסיף

- מתקדם

- פרסום

- נגד

- אלגוריתמים

- תעשיות

- מאפשר

- מאפשר

- בַּצַד

- כְּבָר

- אנליזה

- שנתי

- יישומים

- גישה

- גישות

- מלאכותי

- תשומת לב

- זמין

- דלת אחורית

- להיות

- לפני

- החל

- להיות

- מעבר

- B

- לחסום

- גבולות

- הפרה

- בִּניָן

- עסקים

- עסקים

- לגרום

- גורם

- ענן

- קוד

- להילחם

- שילובים

- משולב

- איך

- מסחרי

- Common

- של החברה

- מורכב

- מחשבים

- מחשוב

- לְחַבֵּר

- להמשיך

- לִשְׁלוֹט

- ליבה

- משותף

- עלויות

- יכול

- פשע

- קריטי

- לקוחות

- סייבר

- התקפות סייבר

- פשעי אינטרנט

- עברייני אינטרנט

- אבטחת סייבר

- יומי

- נתונים

- מסד נתונים

- החלטות

- עיצוב

- מעוצב

- שולחן העבודה

- זוהה

- איתור

- מכשיר

- התקנים

- באופן דיגיטלי

- לְהַצִיג

- מופץ

- להורדה

- סמים

- דינמי

- כל אחד

- מערכות אקולוגיות

- אמייל

- עובדים

- נקודת קצה

- מִפְעָל

- סביבה

- במיוחד

- חיוני

- מוערך

- להעריך

- הוצאת להורג

- לְהַרְחִיב

- לצפות

- חוויות

- מומחים

- כשלון

- תכונות

- ראשון

- להתמקד

- טופס

- החל מ-

- במימון

- זכייה

- גיאוגרפי

- גלוֹבָּלִי

- לגדול

- גדל

- אַחֲרָיוּת

- מדריך

- שירים

- הסתר

- עמוד הבית

- בית

- איך

- איך

- HTTPS

- לזהות

- זיהוי

- לא חוקי

- מיד

- כולל

- להגדיל

- גדל

- מידע

- טכנולוגיית מידע

- תשתית

- להתקין

- אינטרנט

- Internet Security

- מלאי

- מעורב

- בעיות

- IT

- עצמו

- לדעת

- ידוע

- נוף

- גָדוֹל

- מנהיגים

- לִלמוֹד

- למידה

- מוֹרֶשֶׁת

- קְצָת

- מקומות

- ארוך

- נראה

- אבדות

- מכונה

- למידת מכונה

- לעשות

- עושה

- איפור

- תוכנות זדוניות

- שוק

- תואם

- דבר

- אומר

- מדיה

- שיטות

- אכפת לי

- סלולרי

- מכשירים ניידים

- כסף

- יותר

- רוב

- המהלך

- טבע

- רשת

- רשתות

- חדשות

- מספרים

- הַצָעָה

- הצעות

- Office

- באינטרנט

- פועל

- מערכות הפעלה

- ביצוע

- אישי

- גופני

- פלטפורמה

- פלטפורמות

- כיסים

- נקודה

- פופולריות

- כּוֹחַ

- PowerShell

- בעיה

- תהליכים

- מוצרים

- תוכניות

- להגן

- .

- שאלה

- לְהַגִיעַ

- סביר

- מוכר

- להפחית

- שְׂרִידִים

- מוניטין

- דורש

- משאבים

- לַחֲזוֹר

- הסיכון

- הפעלה

- סולם

- בצורה חלקה

- חיפוש

- לבטח

- אבטחה

- מחפשים

- שירותים

- צוּרָה

- שיתוף

- משמרת

- דומה

- since

- יחיד

- So

- תוכנה

- פתרונות

- מתוחכם

- הוצאה

- נשאר

- עוד

- זנים

- משטח

- מערכת

- מערכות

- טקטיקה

- טכנולוגיות

- טכנולוגיה

- השמיים

- דבר

- חושב

- איומים

- בכל

- גאות

- זמן

- היום

- של היום

- כלים

- לקראת

- סחר

- תְנוּעָה

- הפיכה

- נסיעות

- סומך

- מהימן

- סוגים

- ייחודי

- להשתמש

- ערך

- מגוון

- ספקים

- כֶּרֶך

- פגיעויות

- פגיעות

- רציתי

- מִלחָמָה

- דרכים

- בזמן

- מי

- רחב יותר

- אלחוטי

- לְלֹא

- עובד

- עובד מהבית

- עולמי

![פיתרון 3 הבעיות הנפוצות ביותר בנושא אבטחת אתרים [Webinar] פיתרון 3 הבעיות הנפוצות ביותר בנושא אבטחת אתרים [Webinar]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)