אפליקציות זדוניות המשמשות בקמפיין פעיל זה מסננים אנשי קשר, הודעות SMS, שיחות טלפון מוקלטות ואפילו הודעות צ'אט מאפליקציות כמו Signal, Viber ו-Telegram

חוקרי ESET זיהו מסע פרסום פעיל המכוון למשתמשי אנדרואיד, שנערך על ידי קבוצת Bahamut APT. מסע פרסום זה פעיל מאז ינואר 2022 ואפליקציות זדוניות מופצות דרך אתר SecureVPN מזויף המספק רק אפליקציות אנדרואיד להורדה. שים לב שלמרות שהתוכנה הזדונית המופעלת במהלך מסע הפרסום הזה משתמשת בשם SecureVPN, אין לה שום קשר עם התוכנה והשירות הלגיטימיים, מרובי הפלטפורמות SecureVPN.

- האפליקציה שבה נעשה שימוש הייתה בזמנים שונים גרסה טרויאנית של אחת משתי אפליקציות VPN לגיטימיות, SoftVPN או OpenVPN, שנארזו מחדש עם קוד תוכנת ריגול של Bahamut שקבוצת Bahamut השתמשה בו בעבר.

- הצלחנו לזהות לפחות שמונה גרסאות של אפליקציות אלה שתוקנו בזדון, עם שינויי קוד ועדכונים שזמינים דרך אתר ההפצה, מה שאולי אומר שהקמפיין מתוחזק היטב.

- המטרה העיקרית של השינויים באפליקציה היא לחלץ נתוני משתמשים רגישים ולרגל באופן פעיל אחר אפליקציות ההודעות של הקורבנות.

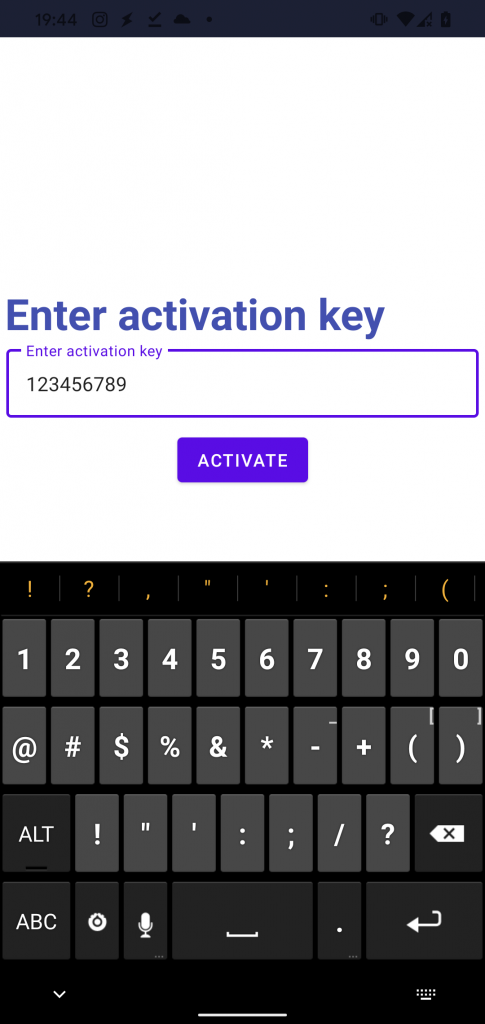

- אנו מאמינים שהמטרות נבחרות בקפידה, שכן ברגע שתוכנת הריגול של Bahamut מושקת, היא מבקשת מפתח הפעלה לפני שניתן להפעיל את פונקציונליות ה-VPN ותוכנות הריגול. סביר להניח שגם מפתח ההפעלה וגם הקישור לאתר נשלחים למשתמשים ממוקדים.

- איננו מכירים את וקטור ההפצה הראשוני (אימייל, מדיה חברתית, אפליקציות הודעות, SMS וכו').

חוקרי ESET גילו לפחות שמונה גרסאות של תוכנת הריגול של Bahamut. התוכנה הזדונית מופצת דרך אתר SecureVPN מזויף כגרסאות טרויאניות של שתי אפליקציות לגיטימיות - SoftVPN ו OpenVPN. אפליקציות זדוניות אלו מעולם לא היו זמינות להורדה מ-Google Play.

התוכנה הזדונית מסוגלת לחלץ נתונים רגישים כגון אנשי קשר, הודעות SMS, יומני שיחות, מיקום המכשיר ושיחות טלפון מוקלטות. זה יכול גם לרגל באופן פעיל אחר הודעות צ'אט שהוחלפו באמצעות אפליקציות הודעות פופולריות מאוד כולל Signal, Viber, WhatsApp, Telegram ו-Facebook Messenger; חילוץ הנתונים נעשה באמצעות פונקציונליות רישום המקשים של התוכנה הזדונית, אשר עושה שימוש לרעה בשירותי נגישות. נראה שהקמפיין ממוקד מאוד, מכיוון שאיננו רואים מקרים בנתוני הטלמטריה שלנו.

סקירה כללית של בהמות

קבוצת Bahamut APT מכוונת בדרך כלל לישויות ויחידים במזרח התיכון ובדרום אסיה עם הודעות דיוג ואפליקציות מזויפות בתור וקטור ההתקפה הראשוני. בחמות מתמחה בריגול סייבר, ואנו מאמינים שמטרתה לגנוב מידע רגיש מקורבנותיה. Bahamut מכונה גם קבוצת שכירי חרב המציעה שירותי פריצה להשכרה למגוון רחב של לקוחות. השם ניתן לשחקן האיום הזה, שנראה כאמן דיוג, על ידי קבוצת העיתונות החוקרת Bellingcat. Bellingcat קרא לקבוצה על שם הדגים העצומים שצפים בים הערבי העצום המוזכר בספר היצורים הדמיוניים שנכתב על ידי חורחה לואיס בורחס. בהמוט מתואר לעתים קרובות במיתולוגיה הערבית כדג עצום מאין כמותו.

הקבוצה הייתה נושא למספר פרסומים בשנים האחרונות, ביניהם:

הפצה

אפליקציית SecureVPN המזויפת הראשונית שניתחנו הועלתה ל-VirusTotal ב-2022-03-17, מכתובת IP הממוקמת גיאוגרפית לסינגפור, יחד עם קישור לאתר מזויף שהפעיל את אחד מכללי ה-YARA שלנו.

במקביל, קיבלנו הודעה בטוויטר באמצעות DM מ @malwrhunterteam בערך אותה מדגם.

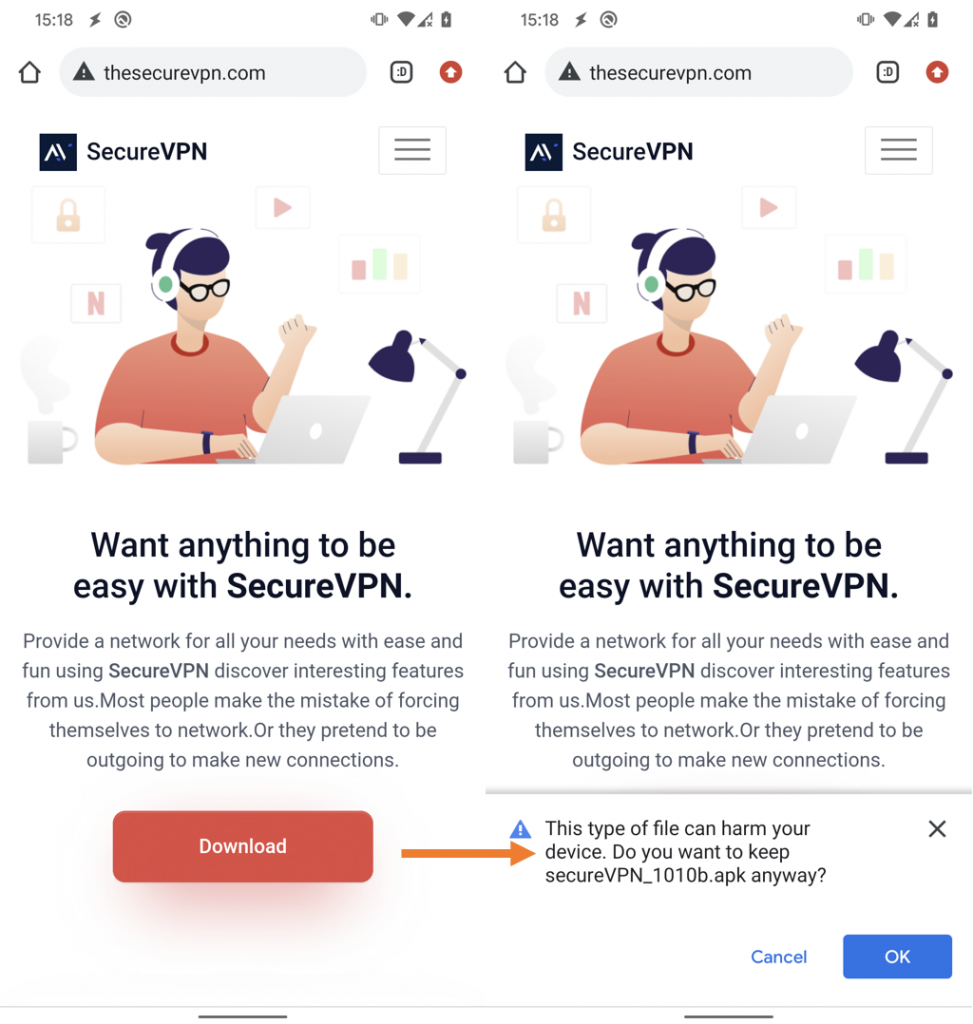

אפליקציית האנדרואיד הזדונית שבה נעשה שימוש בקמפיין זה הועברה דרך האתר thesecurevpn[.]com (ראה איור 1), המשתמש בשם - אך לא בתוכן או בסגנון - של שירות SecureVPN הלגיטימי (בדומיין securevpn.com).

אתר SecureVPN מזויף זה נוצר על בסיס א תבנית אינטרנט בחינם (ראה איור 2), שככל הנראה שימש את שחקן האיום כהשראה, מכיוון שהוא דרש שינויים קטנים בלבד ונראה אמין.

thesecurevpn[.]com נרשם ביום 2022-01-27; עם זאת, זמן ההפצה הראשוני של אפליקציית SecureVPN המזויפת אינו ידוע. האפליקציה הזדונית מסופקת ישירות מהאתר ומעולם לא הייתה זמינה בחנות Google Play.

ייחוס

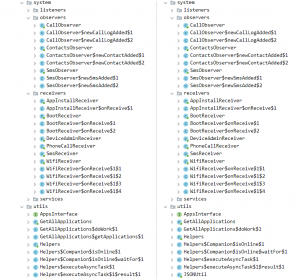

קוד זדוני בדגימת SecureVPN המזויפת נראה בקמפיין SecureChat שתועד על ידי סייבל ו CoreSec360. ראינו בקוד זה נעשה שימוש רק בקמפיינים שעורכים בהמוט; קווי דמיון לאותם מסעות פרסום כוללים אחסון מידע רגיש במסד נתונים מקומי לפני העלאתו לשרת C&C. כמות הנתונים המאוחסנת במאגרי מידע אלו תלויה כנראה בקמפיין. באיור 3 אתה יכול לראות מחלקות חבילות זדוניות מגרסה זו בהשוואה לדוגמא קודמת של קוד Bahamut.

בהשוואה בין איור 4 לתמונה 5, אתה יכול לראות את קווי הדמיון בשאילתות SQL בתוכנה הזדונית הקודמת של SecureChat, המיוחסת ל-Bahamut, ובתוכנה הזדונית המזוייפת של SecureVPN.

ככזה, אנו מאמינים שהיישום המזויף SecureVPN מקושר לקבוצת Bahamut.

אָנָלִיזָה

מאז אתר ההפצה מקוון, היו לפחות שמונה גרסאות של תוכנת הריגול Bahamut זמינות להורדה. גרסאות אלו נוצרו על ידי שחקן האיום, כאשר שם האפליקציה המזויף מלווה את מספר הגרסה. הצלחנו לשלוף את הגרסאות הבאות מהשרת, שם אנו מאמינים שהגרסה עם סיומת הגרסה הנמוכה ביותר סופקה לקורבנות פוטנציאליים בעבר, בעוד שלאחרונה מספרי גרסאות גבוהים יותר (secureVPN_104.apk, SecureVPN_105.apk, SecureVPN_106.apk, SecureVPN_107.apk, SecureVPN_108.apk, SecureVPN_109.apk, SecureVPN_1010.apk, secureVPN_1010b.apk) היה בשימוש.

אנו מחלקים את הגרסאות הללו לשני ענפים, מכיוון שהקוד הזדוני של Bahamut הוכנס לשתי אפליקציות VPN לגיטימיות שונות.

בסניף הראשון, מגרסה secureVPN_104 עד secureVPN_108, קוד זדוני הוכנס ליישום הלגיטימי של SoftVPN שניתן למצוא בו Play Google ומשתמש בשם החבילה הייחודי com.secure.vpn. שם החבילה הזה גלוי גם ב- PARENT_APPLICATION_ID ערך במידע הגרסה שנמצא בקוד המקור המפורק של סניף אפליקציית SecureVPN המזויף הראשון, כפי שניתן לראות באיור 6.

בסניף השני, מגרסה secureVPN_109 עד secureVPN_1010b, הוכנס קוד זדוני ליישום הקוד הפתוח הלגיטימי OpenVPN, הזמין ב Play Google, וזה משתמש בשם החבילה הייחודי com.openvpn.secure. כמו בענף ה-SoftVPN הטרויאני, שם החבילה של האפליקציה המקורית גלוי גם בפרטי הגרסה המזויפים של אפליקציית SecureVPN, שנמצא בקוד המקור שפורק, כפי שניתן לראות באיור 7.

איור 7. מזויף SecureVPN v1.0.9 (SecureVPN_109) עם קוד זדוני כלול ב-OpenVPN כיישום האב שלו למרות שהקוד הקשיח VERSION_NAME (1.0.0) לא השתנה בין גרסאות

מלבד הפיצול בשני הענפים הללו, שבהם אותו קוד זדוני מושתל בשתי אפליקציות VPN שונות, עדכוני גרסת SecureVPN מזויפים אחרים הכילו רק שינויים קלים או תיקוני קוד, ללא שום דבר משמעותי בהתחשב בפונקציונליות הכוללת שלו.

הסיבה לכך ששחקן האיום עבר מתיקון SoftVPN ל-OpenVPN כאפליקציית האב שלו אינה ברורה; עם זאת, אנו חושדים שהסיבה עשויה להיות שאפליקציית SoftVPN הלגיטימית הפסיקה לעבוד או להישמר ולא הייתה מסוגלת עוד ליצור חיבורי VPN - כפי שאושר על ידי הבדיקה שלנו של אפליקציית SoftVPN העדכנית מ- Google Play. זו יכולה להיות סיבה עבור Bahamut לעבור לשימוש ב-OpenVPN, מכיוון שקורבנות פוטנציאליים עשויים להסיר מהמכשירים שלהם אפליקציית VPN שאינה פועלת. שינוי אפליקציית אב אחת לאחרת כנראה דרש יותר זמן, משאבים ומאמץ כדי ליישם בהצלחה על ידי שחקן האיום.

קוד זדוני ארוז עם אפליקציית OpenVPN יושם בשכבה מעל קוד ה-VPN. קוד זדוני זה מיישם פונקציונליות של תוכנת ריגול המבקשת מפתח הפעלה ולאחר מכן בודק את המפתח שסופק מול שרת ה-C&C של התוקף. אם המפתח הוזן בהצלחה, השרת יחזיר אסימון הדרוש לתקשורת מוצלחת בין תוכנת הריגול של Bahamut לשרת C&C שלה. אם המפתח אינו תקין, לא יופעלו תוכנות ריגול של Bahamut ולא פונקציונליות VPN. למרבה הצער, ללא מפתח ההפעלה, ארגז חול דינמי של ניתוח תוכנות זדוניות עלולות שלא לסמן אותה כאפליקציה זדונית.

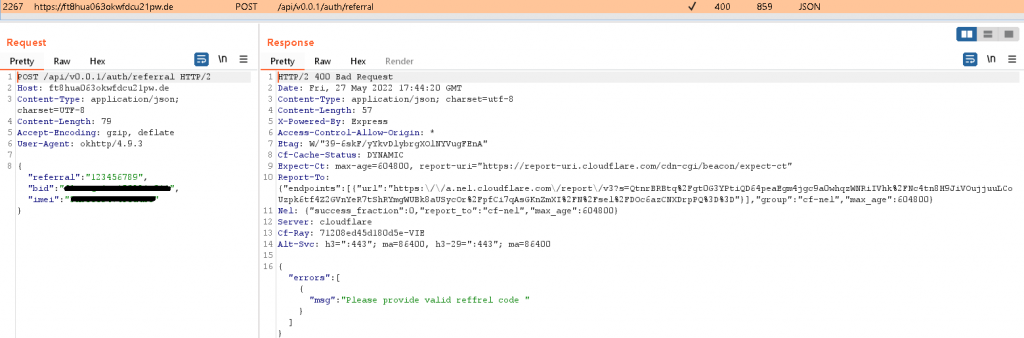

באיור 8 ניתן לראות בקשת מפתח הפעלה ראשונית ובאיור 9 את תעבורת הרשת מאחורי בקשה כזו ואת התגובה משרת C&C.

הקמפיינים המשתמשים באפליקציית SecureVPN המזויפת מנסים לשמור על פרופיל נמוך, מכיוון שכתובת האתר מועברת ככל הנראה לקורבנות פוטנציאליים עם מפתח הפעלה, שאינו מסופק באתר. למרבה הצער, לא הצלחנו להשיג מפתח עובד.

שכבת מפתח ההפעלה אינה שייכת לפונקציונליות OpenVPN המקורית, ואיננו מזהים אותה כקוד מכל אפליקציה לגיטימית אחרת. אנו מאמינים שהוא פותח על ידי Bahamut, מכיוון שהוא גם מתקשר עם שרת ה-C&C שלהם.

הטמעת שכבה כדי להגן על מטען מהפעלה מיד לאחר ההשקה במכשיר משתמש שאינו ממוקד או בעת ניתוח אינה תכונה ייחודית. כבר ראינו הגנה דומה בשימוש בקמפיין אחר של קבוצת בהמות שיושמה ב- SecureChat אפליקציה נותחה על ידי CoreSec360. זה דרש מאמץ נוסף מצד הקורבן, שהיה צריך ליצור חשבון ולהיכנס אליו, מה שאיפשר את פונקציונליות תוכנת הריגול של Bahamut. ראינו גם הווית הגנה דומה בשימוש על ידי APT-C-23, שבו הקורבן הפוטנציאלי צריך קוד קופון תקף כדי להוריד את האפליקציה הזדונית.

פונקציונלי

אם תוכנת הריגול של Bahamut מופעלת, היא יכולה להיות נשלטת מרחוק על ידי מפעילי Bahamut והיא יכולה לסנן נתוני מכשירים רגישים שונים כגון:

- אנשי קשר,

- הודעות SMS,

- יומן שיחות,

- רשימה של אפליקציות מותקנות,

- מיקום המכשיר,

- חשבונות מכשירים,

- מידע על המכשיר (סוג חיבור לאינטרנט, IMEI, IP, מספר סידורי של SIM),

- שיחות טלפון מוקלטות, ו

- רשימה של קבצים באחסון חיצוני.

על ידי שימוש לרעה בשירותי נגישות, כפי שניתן לראות באיור 10, התוכנה הזדונית יכולה לגנוב הערות מה- SafeNotes יישום ומרגל באופן פעיל אחר הודעות צ'אט ומידע על שיחות מאפליקציות הודעות פופולריות כגון:

- imo-שיחות וצ'אט בינלאומיות,

- Messenger Facebook,

- ויבר,

- מסנג'ר פרטי איתות,

- WhatsApp,

- מִברָק,

- WeChat, ו

- קוניון אפליקציות.

כל הנתונים המוחלפים מאוחסנים במסד נתונים מקומי ואז נשלחים לשרת C&C. פונקציונליות תוכנת הריגול של Bahamut כוללת את היכולת לעדכן את האפליקציה על ידי קבלת קישור לגרסה חדשה משרת C&C.

סיכום

קמפיין המובייל שמפעילה קבוצת Bahamut APT עדיין פעיל; היא משתמשת באותה שיטה להפצת אפליקציות ריגול אנדרואיד שלה דרך אתרים שמתחזות או מתחזה לשירותים לגיטימיים, כפי שנראה בעבר. יתרה מכך, קוד תוכנת הריגול, ומכאן הפונקציונליות שלו, זהה לקמפיינים קודמים, כולל איסוף נתונים שיש להחלפה במסד נתונים מקומי לפני שליחתם לשרת המפעילים, טקטיקה שנראתה נדירה באפליקציות ריגול סייבר נייד.

נראה שהקמפיין הזה שמר על פרופיל נמוך, מכיוון שאיננו רואים מקרים בנתוני הטלמטריה שלנו. הדבר מושג ככל הנראה באמצעות הפצה ממוקדת ביותר, שבה יחד עם קישור לתוכנת הריגול של Bahamut, נמסר לקורבן הפוטנציאלי מפתח הפעלה, שנדרש כדי לאפשר את פונקציונליות הריגול של התוכנה הזדונית.

IoCs

קבצים

| SHA-1 | שם חבילה | שם זיהוי ESET | תיאור |

|---|---|---|---|

| 3144B187EDF4309263FF0BCFD02C6542704145B1 | com.openvpn.secure | Android/Spy.Bahamut.M | אפליקציית OpenVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 2FBDC11613A065AFBBF36A66E8F17C0D802F8347 | com.openvpn.secure | Android/Spy.Bahamut.M | אפליקציית OpenVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 2E40F7FD49FA8538879F90A85300247FBF2F8F67 | com.secure.vpn | Android/Spy.Bahamut.M | אפליקציית SoftVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 1A9371B8AEAD5BA7D309AEBE4BFFB86B23E38229 | com.secure.vpn | Android/Spy.Bahamut.M | אפליקציית SoftVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 976CC12B71805F4E8E49DCA232E95E00432C1778 | com.secure.vpn | Android/Spy.Bahamut.M | אפליקציית SoftVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| B54FFF5A7F0A279040A4499D5AABCE41EA1840FB | com.secure.vpn | Android/Spy.Bahamut.M | אפליקציית SoftVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| C74B006BADBB3844843609DD5811AB2CEF16D63B | com.secure.vpn | Android/Spy.Bahamut.M | אפליקציית SoftVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 4F05482E93825E6A40AF3DFE45F6226A044D8635 | com.openvpn.secure | Android/Spy.Bahamut.M | אפליקציית OpenVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 79BD0BDFDC3645531C6285C3EB7C24CD0D6B0FAF | com.openvpn.secure | Android/Spy.Bahamut.M | אפליקציית OpenVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

| 7C49C8A34D1D032606A5E9CDDEBB33AAC86CE4A6 | com.openvpn.secure | Android/Spy.Bahamut.M | אפליקציית OpenVPN ארוזה מחדש עם קוד תוכנת ריגול של Bahamut. |

רשת

| IP | תְחוּם | נראה לראשונה | פרטים |

|---|---|---|---|

| 104.21.10[.]79 | ft8hua063okwfdcu21pw[.]de | 2022-03-20 | שרת C&C |

| 172.67.185[.]54 | thesecurevpn[.]com | 2022-02-23 | אתר הפצה |

טכניקות MITER ATT & CK

שולחן זה נבנה באמצעות גרסה 11 של מסגרת ATT&CK.

| טקטיקה | ID | שם | תיאור |

|---|---|---|---|

| התמדה | T1398 | סקריפטים לאתחול אתחול או כניסה | תוכנת הריגול של Bahamut מקבלת את BOOT_COMPLETED שידור כוונה להפעלה בעת הפעלת המכשיר. |

| T1624 | ביצוע אירוע מופעל | תוכנת הריגול של Bahamut משתמשת ב- Observers כדי לקבל מידע על שינויים ב-SMS, אנשי קשר ושיחות. | |

| התחמקות הגנה | T1627 | מעקות בטיחות להורג | תוכנת הריגול של Bahamut לא תפעל אלא אם יסופק מפתח הפעלה חוקי בעת הפעלת האפליקציה. |

| גילוי פערים | T1420 | גילוי קבצים וספריות | תוכנות ריגול של Bahamut יכולות לרשום קבצים זמינים באחסון חיצוני. |

| T1418 | גילוי תוכנה | תוכנות ריגול של Bahamut יכולות להשיג רשימה של יישומים מותקנים. | |

| T1426 | גילוי מידע מערכת | תוכנת ריגול של Bahamut יכולה לחלץ מידע על המכשיר כולל סוג חיבור לאינטרנט, IMEI, כתובת IP ומספר סידורי של ה-SIM. | |

| אוספים | T1417.001 | לכידת קלט: רישום מקשים | תוכנות הריגול של Bahamut רושמות הקשות בהודעות צ'אט ומידע שיחות מאפליקציות ממוקדות. |

| T1430 | מעקב אחר מיקום | תוכנת ריגול של Bahamut עוקבת אחר מיקום המכשיר. | |

| T1429 | לכידת אודיו | תוכנות ריגול של Bahamut יכולות להקליט שיחות טלפון. | |

| T1532 | ארכיון נתונים שנאספו | תוכנות הריגול של Bahamut מאחסנות נתונים שנאספו במסד נתונים לפני הסריקה. | |

| T1636.002 | נתוני משתמש מוגנים: יומני שיחות | תוכנת ריגול של Bahamut יכולה לחלץ יומני שיחות. | |

| T1636.003 | נתוני משתמש מוגנים: רשימת אנשי קשר | תוכנת ריגול של Bahamut יכולה לחלץ את רשימת אנשי הקשר. | |

| T1636.004 | נתוני משתמש מוגנים: הודעות SMS | תוכנת ריגול של Bahamut יכולה לחלץ הודעות SMS. | |

| פיקוד ובקרה | T1437.001 | פרוטוקול שכבת האפליקציות: פרוטוקולי אינטרנט | תוכנת הריגול של Bahamut משתמשת ב-HTTPS כדי לתקשר עם שרת C&C שלה. |

| exfiltration | T1646 | סינון מעל ערוץ C2 | תוכנת הריגול של Bahamut מסננת נתונים גנובים דרך ערוץ C&C שלה. |