תוכנות כופר בדרך להטיל קורבן לארגונים נוספים בשנת 2023, בעוד שתוקפים מסלימים במהירות את ההתקפות שלהם כדי לגרום נזק נרחב לפני שמגנים יכולים אפילו לזהות זיהום.

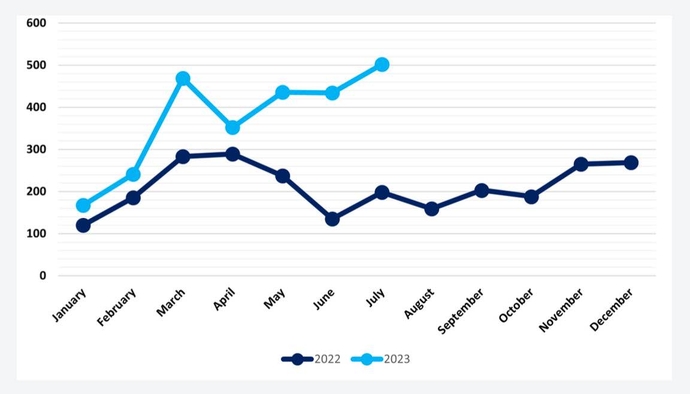

ביולי פורסמו נתונים מ-502 פשרות לאתרי דליפות, עלייה של יותר מ-150% בהשוואה לחודש המקביל לפני שנה, לפי דו"ח שפורסם ב-23 באוגוסט על ידי חברת NCC Group, חברת ייעוץ אבטחה. הצמיחה ממשיכה במגמת עלייה בשנת 2023, כאשר מספר ההפרות שפורסמו באתרים - כיום טקטיקה נפוצה עבור קבוצות של תוכנות כופר של סחיטה כפולה - גדל ב-79% עד כה, בהשוואה לתקופה המקבילה ב-2022.

התכנסות של גורמים - כגון פגיעויות קלות לניצול האחרונות בשירותי העברת קבצים מנוהלים, כגון MOVEit, והמספר ההולך וגדל של השירותים המציעים גישה ראשונית - הובילו לעלייה, אומר מאט האל, ראש מודיעין איומים עולמי בקבוצת NCC.

"קבוצות פליליות... הן אופורטוניסטיות במהותן - הן רוצות להרוויח כסף והן מחפשות את הדרך הקלה ביותר להרוויח את הכסף הזה", הוא אומר. "אז אם יהיה עוד MOVEit בשלב מסוים השנה, או משהו דומה לזה, אין לי ספק בראש שתראה קבוצות קופצות על העגלה הזו ורואים עלייה מאסיבית בפעילות."

נתונים אחרים מראים כי פושעי תוכנות כופר עוברים מהר יותר להתפשר על חברות לאחר שהן קיבלו גישה ראשונית, כאשר זמן השהייה הממוצע בתקריות כופר מתכווץ לחמישה ימים, מתשעה ימים בשנת 2022, על פי ניתוח של 80 מקרי תגובה לאירועים על ידי Sophos , חברת אבטחת סייבר. סוגים אחרים של התקפות נעים לאט יותר, כאשר תוקפים שאינם תוכנות כופר לוקחות יותר זמן, 13 ימים בהשוואה ל-11 ימים ב-2022, Sophos הצהיר בניתוח "דוח יריב פעיל" באמצע השנה.

התוקפים משתפרים במה שהם עושים, משפרים את תהליך הגניבה וההצפנה שלהם, אומר צ'סטר ויסנייבסקי, CTO בתחום המחקר היישומי ב-Sophos.

"כשאתה מסתכל על זמן שהייה חציוני של חמישה ימים, זה הגיוני [כי זה] לוקח כל כך הרבה זמן לבצע התקפת תוכנת כופר מודרנית בקנה מידה מלא", הוא אומר. "אתה חייב למצוא דרך להיכנס, אתה צריך לפרוץ את ה-Active Directory ולהעלות את עצמך להיות מנהל, אתה צריך לעתים קרובות להשבית את הגיבויים. ... אתה לא באמת תקצר את זמן השהייה בהרבה מארבעה או חמישה ימים כשיש לך את כל המשימות האלה לעשות."

נגב ושחרר

המסקנות משני דוחות נפרדים - שניהם פורסמו השבוע - מדגישות את האיום המתמשך שתוכנת כופר קריפטו מהווה, למרות העובדה שקבוצות תקיפה מסוימות, כמו קבוצת Cl0p, מתרחקות מהצפנת נתונים לגניבה וסחיטה פשוטה יותר. תָכְנִית. רוב הקבוצות ממשיכות לנקוט באסטרטגיה המכונה סחיטה כפולה, המסתמכת על גניבה והצפנה של נתונים כדי לשכנע חברה לשלם את הכופר.

המגזר התעשייתי ביולי המשיך לשלוט ברשימת הקורבנות שהנתונים שלהם פורסמו לאתרי דליפות, על פי הדיווח של קבוצת NCC.דו"ח מודיעין של איומי סייבר." תעשיות הצרכנות והטכנולוגיה הגיעו למקום השני והשלישי הרחוקים, בהתאמה, עם רק מחצית ממספר הפרצות שדווחו.

"מה שראינו במגזר התעשייתי... אנחנו יודעים שיש פחות רגולציה, אנחנו יודעים שהוצאו פחות על תקציבי אבטחת סייבר במהלך השנים האחרונות", אומר האל מקבוצת NCC. "כאשר אתה משווה את זה, למשל, לשירותים פיננסיים, שהיו יעד עיקרי עבור קבוצות כופר ופלילים לפני חמש עד 10 שנים - הם כמעט ירדו מעל פני האדמה."

תוקפים גם נוטים לנוע במהירות לרוחב - המכונה לעתים קרובות "פריצה" - במיוחד כדי לסכן שרתי Active Directory, מה שיכול לתת להם גישה לרוב המשאבים האחרים ברשת הפנימית. הזמן החציוני לפגיעה בשרת Active Directory הוא כ-16 שעות, על פי דוח סיכום האירועים של Sophos.

"הקמת דריסת רגל בשרת Active Directory משפרת מאוד את היכולות של תוקף", נכתב בדו"ח. "שרת AD הוא בדרך כלל הנכס החזק והמיוחס ביותר בתוך רשת, כזה שמסוגל לשלוט בזהות ובמדיניות בארגון שלם. תוקפים יכולים לשאוב חשבונות בעלי זכויות יתר, ליצור חשבונות חדשים או להשבית חשבונות לגיטימיים."

לבסוף, התוקפים משתמשים בהפרשי זמן לטובתם, כאשר רוב ההתקפות מתרחשות באמצע השבוע אך מחוץ לשעות העבודה, אמר סופוס.

פקטור Cl0p

קבוצה מסוימת אחת אחראית לחלק גדול מהצמיחה: קבוצת Cl0p. הוא עבר במהירות לניצול פגיעויות בשתי פלטפורמות מנוהלות להעברת קבצים - תוקפים את MOVEit בסוף מאי ואת GoAnywhere MFT בתחילת ינואר - וכתוצאה מכך גל של פשרות מוצלחות. עם זאת, קבוצת תוכנות הכופר Cl0p מסתמכת על גניבה וסחיטה ישירה כעת, גניבת נתונים ואז מאיימת לחשוף אותם, אם הקורבן לא ישלם, אומר Hull של NCC.

"אנחנו יודעים שחלק מהקבוצות האלה לא משתמשות במה שנקרא באופן מסורתי כתוכנת כופר - אין הצפנה של נתונים", הוא אומר. "ואין ספק שחל - על ידי קבוצות מסוימות - מעבר כללי, אם לא מלא, מהצפנת נתונים להתמקדות בחליפת נתונים."

קבוצת Cl0p פרסמה פי שלושה יותר דליפות נתונים באתרי ההדלפות שלה מאשר הקבוצה השנייה המצליחה ביותר, Lockbit 3.0, לפי נתוני NCC Group. הצלחת הקבוצה הביאה לעלייה בפוסטים לאתרי דליפת נתונים, מה שדחף את מעקב אחר תוכנות הכופר של קבוצת NCC גבוה יותר.

אולם גם מבלי לעקוב אחר מאמצי קבוצת Cl0p, פעילות תוכנות הכופר גדלה, אומר האל. בהתעלמות מפעילות Cl0p, הפוסטים לאתרי דליפות נתונים עדיין גדלו ב-57% משנה לשנה, פחות מהצמיחה הכוללת של 79% כולל קבוצת הסחיטה, אך עדיין עלייה משמעותית.

בנוסף, צניחה בקיץ בפעילות תוכנות הכופר בשנת 2022 לא הצליחה להתממש השנה, אולי בגלל יותר פושעי סייבר שניסו להסתדר במהלך שפל עולמי, אומר האל.

"עם השפל של הכלכלה בשנה שעברה, צריכה להיות דרך לקבוצות הפשע האלה להרוויח כסף", הוא אומר. "הם צריכים... להחזיר את הרווחים שלהם, אז ברור שיש איזשהו דחף לעשות את זה."

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. רכב / רכבים חשמליים, פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- ChartPrime. הרם את משחק המסחר שלך עם ChartPrime. גישה כאן.

- BlockOffsets. מודרניזציה של בעלות על קיזוז סביבתי. גישה כאן.

- מקור: https://www.darkreading.com/threat-intelligence/ransomware-reaches-new-heights

- :יש ל

- :הוא

- :לֹא

- $ למעלה

- 10

- 11

- 13

- 16

- 2022

- 2023

- 23

- 7

- 80

- a

- אודות

- גישה

- פי

- חשבונות

- לרוחב

- פעיל

- פעילות

- Ad

- תוספת

- מנהל

- יתרון

- לִפנֵי

- תעשיות

- גם

- an

- אנליזה

- ו

- אחר

- יישומית

- ARE

- AS

- נכס

- At

- לתקוף

- המתקפות

- אוגוסט

- מְמוּצָע

- רָחוֹק

- בחזרה

- גיבויים

- BE

- כי

- היה

- לפני

- מוטב

- שניהם

- הפרה

- פרות

- הפריצה

- תקציבים

- עסקים

- אבל

- by

- נקרא

- הגיע

- CAN

- יכולות

- מסוגל

- מקרים

- בהחלט

- תרשים

- צ'סטר ויסנייבסקי

- בבירור

- Common

- חברות

- חברה

- לְהַשְׁווֹת

- לעומת

- פשרה

- ייעוץ

- צרכן

- להמשיך

- נמשך

- ממשיך

- שליטה

- התכנסות

- לְשַׁכְנֵעַ

- לִיצוֹר

- פלילי

- פושעים

- ראש אגף טכנולוגיה

- עברייני אינטרנט

- אבטחת סייבר

- נתונים

- תַאֲרִיך

- ימים

- המגינים

- למרות

- לאתר

- ההבדלים

- do

- עושה

- לשלוט

- לְהַכפִּיל

- ספק

- מטה

- באופן דרמטי

- נהיגה

- ירד

- ראוי

- בְּמַהֲלָך

- מוקדם

- כדור הארץ

- הקל ביותר

- כלכלה

- הרם

- הצף

- מאמצים

- מסתיים

- משפר

- שלם

- להסלים

- במיוחד

- מקימים

- אֲפִילוּ

- דוגמה

- פילטרציה

- לנצל

- סחיטה

- פָּנִים

- עובדה

- גורמים

- נכשל

- שדה

- שלח

- כספי

- שירותים פיננסיים

- להתמקד

- בעד

- ארבע

- החל מ-

- מלא

- בקנה מידה מלא

- צבר

- כללי

- לקבל

- מקבל

- לתת

- גלוֹבָּלִי

- הולך

- מאוד

- גדלתי

- קְבוּצָה

- קבוצה

- גדל

- מְגוּדָל

- צמיחה

- היה

- חצי

- יש

- he

- ראש

- גבהים

- גבוה יותר

- מאוד

- שעות

- אולם

- HTTPS

- i

- זהות

- if

- in

- תקרית

- תגובה לאירוע

- כולל

- להגדיל

- גדל

- עליות

- התעשייה

- תעשיות

- בתחילה

- מוֹדִיעִין

- פנימי

- IT

- שֶׁלָה

- jpg

- יולי

- לדעת

- ידוע

- אחרון

- שנה שעברה

- מְאוּחָר

- לדלוף

- דליפות

- הוביל

- לגיטימי

- פחות

- רשימה

- ארוך

- נראה

- לעשות

- לעשות כסף

- עושה

- הצליח

- מסיבי

- להתממש

- max-width

- מאי..

- לִפְגוֹשׁ

- אמצע שנה

- אכפת לי

- מודרני

- כסף

- חוֹדֶשׁ

- יותר

- רוב

- המהלך

- נִרגָשׁ

- נע

- הרבה

- my

- טבע

- קבוצת NCC

- צורך

- צרכי

- רשת

- חדש

- לא

- עַכשָׁיו

- מספר

- מתרחש

- of

- כבוי

- הצעה

- לעתים קרובות

- on

- פעם

- ONE

- יחידות

- רק

- or

- ארגון

- ארגונים

- אחר

- בחוץ

- יותר

- מקיף

- מסוים

- תשלום

- תקופה

- מקום

- פלטפורמות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- נקודה

- מדיניות

- תנוחות

- יִתָכֵן

- פורסם

- הודעות

- חזק

- ראשוני

- חסוי

- תהליך

- רווחים

- לאור

- דחף

- מהירות

- כופר

- ransomware

- התקפת כופר

- מהר

- RE

- מגיע

- בֶּאֱמֶת

- לאחרונה

- תקנה

- שוחרר

- לדווח

- דווח

- דוחות לדוגמא

- מחקר

- משאבים

- בהתאמה

- תגובה

- וכתוצאה מכך

- לגלות

- עולה

- s

- אמר

- אותו

- אומר

- תכנית

- שְׁנִיָה

- מגזר

- אבטחה

- לִרְאוֹת

- ראות

- לראות

- תחושה

- נפרד

- שרתים

- שירותים

- משמרת

- הופעות

- משמעותי

- דומה

- פשוט יותר

- אתרים

- שפל

- So

- כמה

- משהו

- מָקוֹר

- לבלות

- אמור

- עוד

- ישר

- אִסטרָטֶגִיָה

- הצלחה

- מוצלח

- כזה

- סיכום

- קיץ

- לְהִתְנַחְשֵׁל

- לוקח

- נטילת

- יעד

- משימות

- טכנולוגיה

- מֵאֲשֶׁר

- זֶה

- השמיים

- גְנֵבָה

- שֶׁלָהֶם

- אותם

- אז

- שם.

- אלה

- הֵם

- שְׁלִישִׁי

- זֶה

- השבוע

- השנה

- אלה

- איום

- שְׁלוֹשָׁה

- זמן

- פִּי

- ל

- לעקוב

- מעקב

- באופן מסורתי

- להעביר

- מְגַמָה

- שתיים

- סוגים

- בדרך כלל

- באמצעות

- Ve

- קרבן

- קורבנות

- פגיעויות

- רוצה

- היה

- דֶרֶך..

- we

- שבוע

- היו

- מה

- מתי

- אשר

- בזמן

- של מי

- נָפוֹץ

- יצטרך

- עם

- בתוך

- לְלֹא

- היה

- שנה

- שנים

- אתה

- עצמך

- זפירנט