זמן קריאה: 5 דקות

זמן קריאה: 5 דקות

בשבועות הראשונים של 2018 כיוונו פושעי רשת חמש אוניברסיטאות, 23 חברות פרטיות וכמה ארגונים ממשלתיים. למרות החדש, המתוחכם סוגים של תוכנות זדוניות התוקפים השתמשו בהם, הם לא הצליחו לחדור להגנות של קומודו.

פושעי הסייבר ניסו לבנות שרשרת מסובכת כדי לעקוף אמצעי ביטחון טכניים ולהונות את ערנות האדם.

אנליסטים בחברת קומודו מעבדות מחקר לאיום ציין כי ההאקרים לא שלחו את התוכנה הזדונית דרך המסלול הרגיל כקובץ מצורף לדוא"ל, אלא ניסו להסוות אותה בכמה שכבות. ראשית, דוא"ל התחזות התחפש למסר של FedEx. כפי שמראה המסך המסך, ההודעה השתמשה בטריקים הנדסיים חברתיים ערמומיים כדי ליצור קליקים על המשתמש בקישור הזדוני. שנית, גם הקישור הזדוני עצמו מוסווה היטב - כקישור ב- Google Drive. טריקים אלה הצליחו להונות משתמשים רבים.

כאשר משתמש לוחץ על הקישור, אתר התוקפים נפתח בדפדפן שלו, עם הקובץ הזדוני "Lebal copy.exe" להורדה. שימו לב במיוחד לסרגל הכתובות: כפי שניתן לראות, "מאובטח", "https" ו- "drive.google.com" נמצאים שם, כך שגם משתמש ערני לאבטחה עשוי שלא להבחין במשהו חשוד ולקחת אותו לאתר אמין . למעשה, איך מישהו יכול לדעת לא לסמוך על משהו עם "google.com" בסרגל הכתובות? אבל ... המציאות נעקצת. עבור רבים, קשה להאמין, אך פושעי סייבר מיומנים משתמשים ב- drive.google.com בכדי להציב את שלהם זדוניות דיוג. והמקרה הזה אינו אירוע מבודד, לכן גוגל - כמו גם שירותי אחסון ענן רבים אחרים - בהחלט צריכים לנקוט בצעדים דחופים כדי לפתור את הבעיה. למינימום, עליהם לספק בזמן אמת קבוע בודק אם מדובר בתוכנה זדונית. זה יעזור לקצץ בפעילות זדונית מסוג זה.

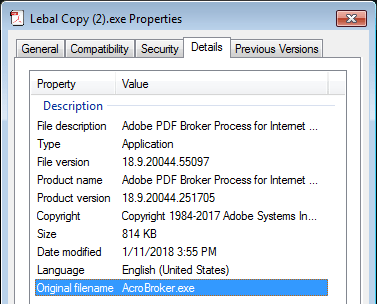

כמו כן, יש לציין כי הקובץ הזדוני מחופש גם הוא בקושי - כמסמך Adobe Acrobat. אין בו רק סמל הדומה לקבצי pdf, אלא אפילו למידע על גרסת הקובץ:

כמובן שכל האמור לעיל מרמה: "העתק לבלי" הוא תוכנה זדונית מסוכנת שמבקשת לשלוף את סודותיך.

מה בדיוק יכול 'lebal_copy.exe' לעשות למחשב שלך?

אנליסטים של קומודו הגדירו את סוג הקובץ כ- Trojan (TrojWare.Win32.Pony.IENG ו- TrojWare.MSIL.Injector. ~ SHI, אם לדייק) - תוכנה זדונית שנוצרה כדי לגנוב מידע.

אבל איזה סוג של מידע?

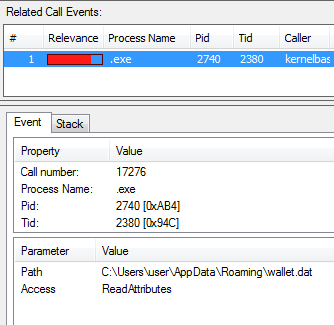

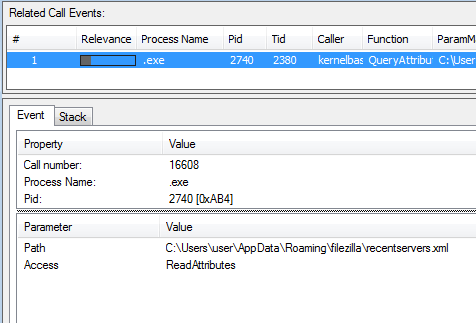

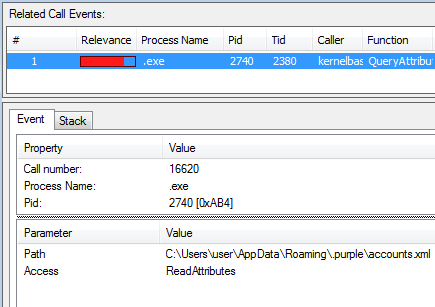

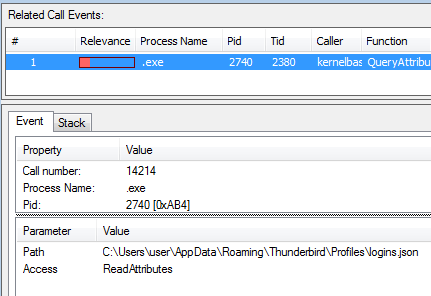

ההורדה, התוכנה הזדונית מגלה את גרסת מערכת ההפעלה והיישומים הפועלים על מחשב הקורבן. ואז זה גונב נתונים פרטיים מדפדפני המשתמש, כולל קובצי Cookie ותעודות, ומחפש מידע אודות דואר אלקטרוני ולקוחות מסרים מיידיים. לאחר מכן הוא שולף אישורים מלקוחות FTP כמו FileZilla או WinSCP ומנסה לאתר ולגשת לארנקים של cryptocurrency כמו ביטקוין או אלקטרום. בקיצור, הוא תופס את כל מה שהוא יכול לחלץ ממכונת קורבן. לבסוף, הוא יוצר קשר עם שרת הפיקוד והבקרה של פושעי רשת ומעביר את כל המידע שנאסף לתוקפים. זה גם מנסה לכבות את אמצעי ההגנה של מערכת ההפעלה ולהסתיר את עצמה מפני כלי נגד תוכנות בדרכים מתוחכמות שונות.

כפי שחשבו אנליסטים של קומודו, התקפה זו, שכוונה ל -30 שרתי דואר, סופקה מכתובת IP אחת 177.154.128.114 ודומיין dpsp.com.br מסאו פאולו, ברזיל. כל 328 מיילים התחזות נשלחו במהלך יום אחד - 8 בינואר.

"דוא"ל דיוג מתוחכם ומעודן יותר", העיר פאטיה אורחאן, ראש מעבדות המחקר של קומודו. "פושעי רשת ממציאים באופן פעיל שיטות חדשות להערים על משתמשים ללחוץ על קישור פיתיון. כפי שאנו רואים מהדוגמה שלמעלה, לא כל כך קל להבחין בין קובץ או קישור זדוני, אפילו לא עבור אבטחת סייבר משתמש מודע. לכן, על מנת להבטיח אבטחה כיום, חברות צריכות לא רק לאמן אנשים לכישורי ערנות בנושא סייבר, אלא להשתמש גם באמצעי הגנה טכניים אמינים. אובייקטים מהתקפה זו לא נפגעו. רק בגלל שהם התכוננו מראש: על ידי הגנה על הרשתות שלהם באמצעות מודיעין קומודו. וזו הייתה ההחלטה הנכונה, כי הרבה יותר קל למנוע פיגוע מאשר להתגבר על השלכותיו. "

חיה מאובטחת עם קומודו!

ניתוח טכני

שם קובץ: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

תאריך: 11 בינואר 2018

1. תקציר

הקובץ הוא ניתן להפעלה ניידת 814 קילוגרם שמנסה להתחזות למסמך Adobe Acrobat כדי להערים על המשתמש להריץ אותו. לקבלת סבירות רבה יותר, הוא מחופש לסמל של קובץ .pdf ופרטי גרסת הקובץ זייפו:

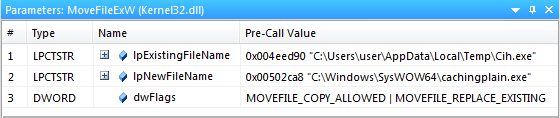

לאחר ההפעלה זה שומט את tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) ומעתיק את MSBuild.exe

ניתן להפעלה מ- Windows בתור .exe.

מטרת ההעתקה של MSBuild.exe היא להריץ ולהזריק לו הוראות של תוכנות זדוניות. מכיוון שהוא חתום דיגיטלית עם תעודת "Microsoft Corporation", יישומי אבטחה מסוימים עשויים לאפשר את פעולותיו, ובכך לאפשר לתוכנה הזדונית לקבל גישה לאינטרנט ולמשאבים מקומיים כרצונם.

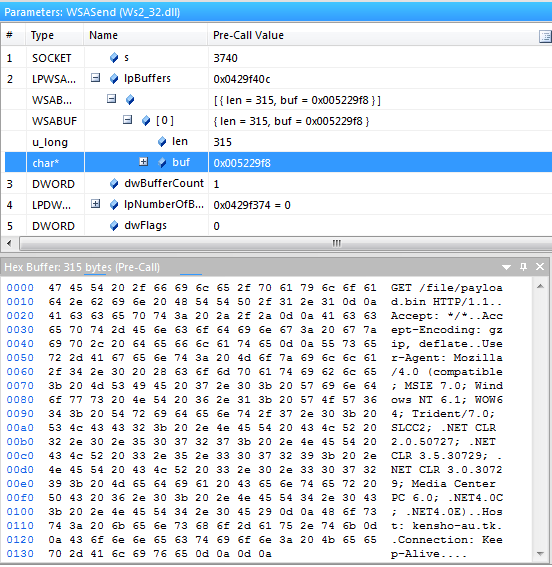

לאחר ביצוע הזריקה, התוכנה הזדונית מורידה את קובץ kensho-au.tk/file/payload.bin, מעבירה אותו אל WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) בתיקיה הזמנית של המערכת ואז מבצעת אותה.

זה מאפשר לתוקף לספק לתוכנה זדונית עדכונים רציפים ורכיבים חדשים או להתקין תוכנה זדונית נוספת על המארח שנפגע.

המטרה העיקרית של התוכנה הזדונית היא לגנוב מידע רגיש. הוא מנסה לאסוף את הנתונים הבאים:

- נתונים פרטיים מדפדפני אינטרנט, כולל קובצי Cookie ואישורי כניסה;

- ארנקי cryptocurrency כמו ביטקוין או אלקטרום;

- אישורים מלקוחות ftp ידועים (ים) כמו FileZilla או WinSCP;

- חשבונות מסרים מיידיים;

- דוא"ל חשבונות לקוחות (Thunderbird ו- Outlook):

נתונים שנאספו נשלחים אל http://datacntrsecured.com/securityfilesdoc/gate.php

3. סיכום

התוכנה הזדונית נוצרת כדי לחלץ כמה שיותר מידע פרטי למגוון מטרות זדוניות, למשל:

ניתן להשתמש בחשבונות דואר אלקטרוני שגנובים לשליחת הודעות דואר זבל;

תעודות-כניסה גבוהה מאפשרות גישה לאתרים כדי להתפשר עליהם;

ניתן למחוק חשבונות cryptocurrency מייד.

ניתן להשתמש במידע הגנוב על ידי פושעי הסייבר אם משתמשים מושפעים לא ינקטו צעדים נגדיים מתאימים בזמן.

4. אינדיקטורים לפשרה

- נוכחות של קובץ .exe בתיקיה% temp%

- נוכחות של קובץ tmp.exe בתיקיה% temp%

- נוכחות של קובץ WinNtBackend-2955724792077800.tmp.exe בתיקיה% temp%

5. גילוי

תוכנות זדוניות מזוהה על ידי מוצרי Comodo עם השם TrojWare.Win32.Pony.IENG ו- TrojWare.MSIL.Injector. ~ SHI

מקורות קשורים:

כלי הסרת התוכנה הזדונית הטובים ביותר

להתחיל ניסיון ללא תשלום קבלו את כרטיס האבטחה המיידי בחינם

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- יכול

- אודות

- מֵעַל

- גישה

- חשבונות

- פעולות

- באופן פעיל

- פעילות

- למעשה

- נוסף

- כתובת

- Adobe

- לקדם

- מתקדם

- תעשיות

- מאפשר

- אנליסטים

- ו

- אנטי וירוס

- כל אחד

- יישומים

- מתאים

- לתקוף

- ניסיונות

- תשומת לב

- בחזרה

- פְּתָיוֹן

- בָּר

- כי

- להיות

- תאמינו

- ביטקוין

- בלוג

- ברזיל

- דפדפן

- דפדפנים

- לִבנוֹת

- שיחה

- מקרה

- תעודה

- שרשרת

- לקוחות

- ענן

- אחסון ענן

- לגבות

- COM

- הגיב

- חברות

- מסובך

- רכיבים

- פשרה

- התפשר

- המחשב

- הקשר

- השלכות

- קבוע

- רציף

- עוגיות

- הַעתָקָה

- דלפק

- קורס

- נוצר

- אישורים

- מטבע מבוזר

- ארנקים

- חותך

- עברייני אינטרנט

- אבטחת סייבר

- מסוכן

- נתונים

- יְוֹם

- החלטה

- גופי בטחון

- מוגדר

- בהחלט

- למרות

- זוהה

- DID

- באופן דיגיטלי

- לְהַבחִין

- מסמך

- תחום

- להורדה

- הורדות

- נהיגה

- טיפות

- בְּמַהֲלָך

- דוא"ל

- קל יותר

- אלקטרום

- אמייל

- מיילים

- הנדסה

- הבטחתי

- אֲפִילוּ

- אירוע

- הכל

- בדיוק

- דוגמה

- מוציאים להורג

- תמצית

- מעטים

- שלח

- קבצים

- בסופו של דבר

- ממצאים

- ראשון

- הבא

- חופשי

- החל מ-

- ליצור

- לקבל

- לתת

- ממשלה

- האקרים

- קשה

- ראש

- לעזור

- הסתר

- המארח

- איך

- HTTPS

- בן אנוש

- ICON

- מיד

- מושפעים

- in

- תקרית

- כולל

- אינדיקטורים

- מידע

- התקנה

- למשל

- מיידי

- הוראות

- מוֹדִיעִין

- אינטרנט

- IP

- כתובת IP

- מְבוּדָד

- IT

- עצמו

- יאן

- יָנוּאָר

- סוג

- לדעת

- ידוע

- מעבדות

- שכבות

- לתת

- קשר

- לינוקס

- מקומי

- נראה

- מכונה

- ראשי

- עושה

- תוכנות זדוניות

- רב

- max-width

- אומר

- הודעה

- הודעות

- Messenger

- שיטות

- יכול

- מינימום

- יותר

- מהלכים

- שם

- צורך

- רשתות

- חדש

- ציין

- אובייקטים

- ONE

- נפתח

- להזמין

- ארגונים

- OS

- אחר

- Outlook

- להתגבר על

- שֶׁלוֹ

- פול

- פרמטרים

- מעברי

- תשלום

- PC

- אֲנָשִׁים

- ביצוע

- דיוג

- PHP

- הַצָבָה

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אפשרי

- צורך

- מוּכָן

- נוכחות

- להציג

- למנוע

- פְּרָטִי

- חברות פרטיות

- מידע פרטי

- בעיה

- מוצרים

- אבטחה

- .

- לספק

- ובלבד

- מושך

- מטרה

- למטרות

- זמן אמת

- מציאות

- מעודן

- קָשׁוּר

- אָמִין

- הסרה

- מחקר

- משאבים

- גילה

- מסלול

- הפעלה

- ריצה

- סאו

- סאו פאולו

- כרטיס ניקוד

- שְׁנִיָה

- לבטח

- אבטחה

- רגיש

- שרתים

- שירותים

- כמה

- קצר

- צריך

- הופעות

- חָתוּם

- דומה

- אתר

- מיומן

- מיומנויות

- So

- חֶברָתִי

- הנדסה חברתית

- תוכנה

- לפתור

- כמה

- משהו

- מתוחכם

- דואר זבל

- מיוחד

- גונב

- צעדים

- גָנוּב

- אחסון

- חשוד

- לקחת

- ממוקד

- טכני

- זמני

- השמיים

- שֶׁלָהֶם

- איום

- זמן

- ל

- היום

- רכבת

- טרויאני

- סומך

- אמין

- תור

- אוניברסיטאות

- עדכונים

- דחוף

- להשתמש

- משתמש

- משתמשים

- מנוצל

- מגוון

- שונים

- גרסה

- באמצעות

- קרבן

- ארנקים

- דרכים

- אינטרנט

- דפדפני אינטרנט

- אתרים

- שבועות

- מערבי

- מה

- מה

- יצטרך

- חלונות

- עוֹלָם

- היה

- אתה

- זפירנט