מיקרוסופט היא יעד עיקרי עבור גורמי איומים, שסורקים יישומי מיקרוסופט לאיתור חולשות. צוות מחקר האבטחה שלנו ב-Adaptive Shield גילה לאחרונה וקטור התקפה חדש שנגרם מפגיעות ברישום אפליקציות OAuth של מיקרוסופט, המאפשר לתוקפים למנף את ה-API מדור קודם של Exchange כדי ליצור כללי העברה נסתרים בתיבות דואר של Microsoft 365.

כדי להבין את וקטור ההתקפה החדש הזה, עליך להבין את מרכיבי המפתח שבו. אלה כוללים כללי העברה נסתרים ו גישה לאפליקציה SaaS-to-SaaS, כל אלה מסתכמים ב-Rootkit זדוני של SaaS שיכול לחדור לחשבונות של משתמשים ולשלוט בתיבות הדואר שלהם - ללא ידיעת המשתמשים.

מידע נוסף על מקרי שימוש מובילים כדי לאבטח את כל ערימת ה-SaaS שלך.

כללי העברה נסתרים

כללי תיבת דואר נכנס הם פעולות המתרחשות על סמך תנאים מוגדרים מראש בתיבת דואר של Microsoft. משתמשים או מנהלי מערכת יכולים להשתמש בכללי העברה כדי להפעיל פרוטוקולים המבוססים על תכונות שונות של תיבת הדואר הנכנס של המשתמש.

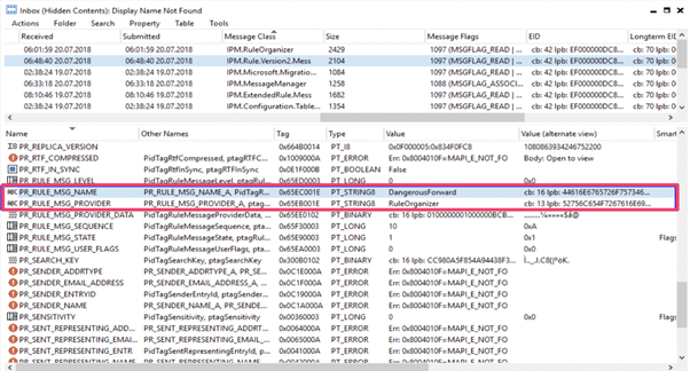

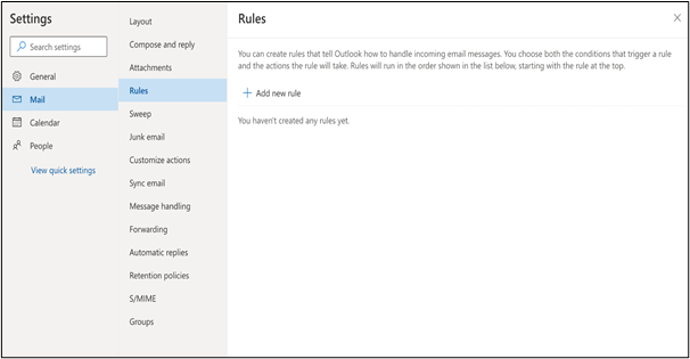

כללי העברה נסתרים (איור 1) התגלו לראשונה על ידי Compass Security's דמיאן פפלמטר בשנת 2018. הוא סיקר את התגלית ואת התגובה של מיקרוסופט בפוסט בבלוג שכותרתו "כללי תיבת דואר נכנס נסתרים ב-Microsoft Exchange." כללים אלה מתפקדים במלואם וניתן לראותם בחלק האחורי. עם זאת, הם אינם ממשקים נפוצים גלויים כגון לקוחות דוא"ל, לוח מחוונים של מנהל מערכת או ממשק API (איור 2).

גישה SaaS-to-SaaS דרך OAuth 2.0

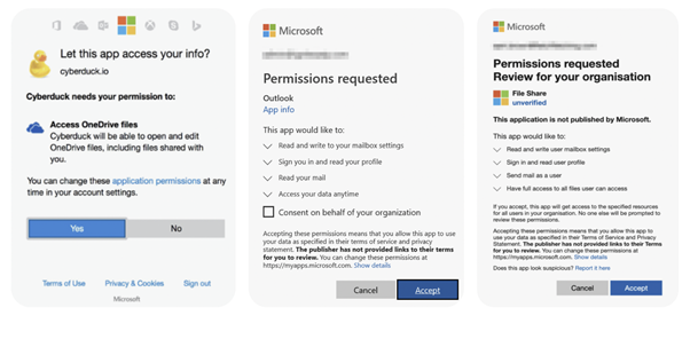

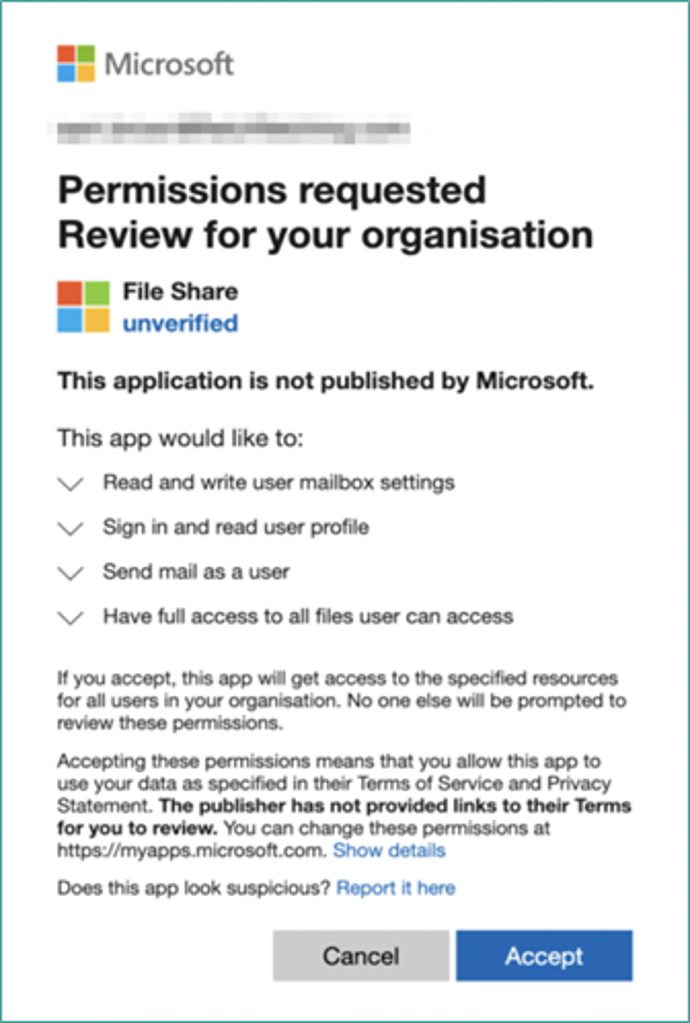

גישה לאפליקציה SaaS-to-SaaS, המכונה גם גישה לאפליקציות של צד שלישי, מתארת את התנאים שבהם אפליקציה אחת יכולה להתחבר לאפליקציה אחרת, ובתוך כך לקבל גישה והרשאה למידע והגדרות שונים. ה OAuth מנגנון 2.0 מפשט את תהליך האימות וההרשאה בין צרכנים וספקי שירותים באמצעות תהליך חלק המאפשר למשתמשים לאמת במהירות את זהותם ולהעניק הרשאות לאפליקציה. לאחר מכן האפליקציה רשאית להפעיל קוד ולבצע היגיון בתוך הסביבה שלה מאחורי הקלעים.

במקרים רבים, אפליקציות אלו אינן מזיקות לחלוטין ולעתים קרובות משמשות ככלי עסקי רב ערך. במקרים אחרים, אפליקציות אלו יכולות לפעול כתוכנות זדוניות, בדומה לקובץ הפעלה.

האבולוציה הבאה: שיטת התקפה באמצעות SaaS

עם ערכת בסיס SaaS זו, שחקני איומים יכולים ליצור תוכנות זדוניות שחיות כאפליקציה SaaS ויכולות לחדור ולתחזק גישה לחשבון של משתמש תוך כדי חוסר תשומת לב.

בעוד ששחקנים גרועים לא יכולים למצוא היקפים של Exchange Legacy שניתן להשתמש בהם להוספת העברה נסתרת מקוונת באופן תכנותי בממשק המשתמש של Microsoft, הם יכולים להוסיף אותם באמצעות סקריפט מסוף.

העבודה של התוקף פשוטה: צור אפליקציה שנראית אמינה, הוסף לאפליקציה את פרוטוקולי ההיקף הישנים שהוסרו ממשק המשתמש (ניצול הפגיעות שצוות Adaptive Shield חשף), ושלח הצעה למשתמשים להתחבר אליה. המשתמש יראה תיבת דו-שיח של אפליקציית OAuth באתר הרשמי של Microsoft, וסביר להניח שרבים יקבלו אותה (איור 4).

ברגע שמשתמש מקבל, השחקן הגרוע מקבל אסימון המעניק הרשאה ליצור כללי העברה ומסתיר אותם מממשק המשתמש כמו רוטקיט.

אין לטעות בהתקפה באמצעות כללי העברה נסתרים אלה כמתקפה חד פעמית, אלא כהתחלה של שיטת התקפה חדשה באמצעות אפליקציות SaaS.

תגובה של מיקרוסופט

בשנת 2022, Adaptive Shield יצרה קשר עם מיקרוסופט בנוגע לנושא, מיקרוסופט בתגובה אמרה כי הנושא סומן לבדיקה עתידית על ידי צוות המוצר כהזדמנות לשפר את האבטחה של המוצר המושפע.

כיצד להפחית בצורה הטובה ביותר מתקפת Rootkit SaaS

אין דרך חסינת כדורים לחסל התקפות Rootkit של SaaS, אבל יש כמה שיטות עבודה מומלצות שיכולות לעזור לשמור על ארגונים מוגנים יותר.

- עקוב אחר גישה לאפליקציות של צד שלישי וההרשאות שלהם להבטיח שאפליקציות לגיטימיות וניתנות רק לגישה להן נדרשות.

- עקוב אחר פעילויות ותחפש כללי תיבת דואר נכנס חדשים כדי לזהות כל קשר חדש מתחומים לא מהימנים.

- השבת רישומי אפליקציות של צד שלישי במידת האפשר להפחית את הסיכון.

סיכום

כללי העברה נסתרים הם עדיין איום, אפילו יותר כאשר הם מופיעים דרך אתר האינטרנט המהימן של מיקרוסופט. הבקרות המסורתיות שנוצרו כדי לעצור תוכנות זדוניות נאבקו לעמוד בקצב ההתפתחות של תוכנות זדוניות ווקטור ההתקפה החדש שיכול לנצל כל אפליקציית SaaS, מ-M365 ועד Salesforce ועד G-Workspace וכו'. ארגונים צריכים להשתמש בתצורות אבטחה מקוריות כדי לשלוט התקנות יישום OAuth באפליקציות SaaS כדי להגן על משתמשים מפני התקפות זדוניות כמו אלה.

קבל את דוח ה-SSPM של Forrester, "אמץ שינוי פרדיגמה בהגנה על SaaS: ניהול תנוחת אבטחה של SaaS".

על המחבר

קצין מודיעין סייבר לשעבר בצה"ל, מאור בין הוא בעל למעלה מ-16 שנים בהנהגת אבטחת סייבר. בקריירה שלו, הוא הוביל את מחקר SaaS Threat Detection ב-Proofpoint וזכה בפרס המצוינות התפעולית במהלך שירות ה-IDI שלו. מאור קיבל B.Sc. במדעי המחשב והוא מנכ"ל ומייסד שותף של Adaptive Shield.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://www.darkreading.com/vulnerabilities-threats/saas-rootkit-exploits-hidden-rules-in-microsoft-365-

- 1

- 2018

- 2022

- 7

- a

- אודות

- לְקַבֵּל

- מקבל

- גישה

- חשבונות

- לרוחב

- לפעול

- פעולות

- פעילויות

- מנהל

- תעשיות

- מאפשר

- כמות

- ו

- אחר

- API

- האפליקציה

- לְהוֹפִיעַ

- בקשה

- יישומים

- אפליקציות

- לתקוף

- המתקפות

- תכונות

- אימות

- אישור

- פרס

- בחזרה

- רע

- מבוסס

- מאחור

- מאחורי הקלעים

- הטוב ביותר

- שיטות עבודה מומלצות

- בֵּין

- בלוג

- אריזה מקורית

- חסין כדורים

- עסקים

- קריירה

- גרם

- מנכ"ל

- לקוחות

- מייסד שותף

- קוד

- Common

- מצפן

- לחלוטין

- רכיבים

- המחשב

- מדעי מחשב

- תנאים

- לְחַבֵּר

- מקשר

- חיבורי

- צרכנים

- לִשְׁלוֹט

- בקרות

- מכוסה

- לִיצוֹר

- נוצר

- מְהֵימָן

- אבטחת סייבר

- לוח מחוונים

- איתור

- דיאלוג

- אחר

- גילה

- תגלית

- עושה

- תחומים

- לא

- בְּמַהֲלָך

- בוטל

- אמייל

- לְהַבטִיחַ

- שלם

- סביבה

- וכו '

- אֲפִילוּ

- אבולוציה

- אקסלנס

- חליפין

- לבצע

- לנצל

- מעללים

- מְזוּיָף

- מעטים

- תרשים

- שלח

- ראשון

- מסומן

- לשעבר

- פורסטר

- החל מ-

- לגמרי

- פונקציונלי

- עתיד

- לְהַשִׂיג

- נתן

- הולך

- להעניק

- מענקים

- לעזור

- מוּסתָר

- אולם

- HTTPS

- לזהות

- זהויות

- לשפר

- in

- באחר

- לכלול

- מידע

- מוֹדִיעִין

- מִמְשָׁק

- ממשקים

- סוגיה

- IT

- עבודה

- שמור

- מפתח

- ידע

- מנהיגות

- הוביל

- מוֹרֶשֶׁת

- תנופה

- סביר

- חי

- נראה

- לתחזק

- תוכנות זדוניות

- רב

- max-width

- מנגנון

- שיטה

- מיקרוסופט

- להקל

- יותר

- יליד

- חדש

- הבא

- oauth

- הַצָעָה

- קָצִין

- רשמי

- ONE

- באינטרנט

- מבצעי

- הזדמנות

- ארגונים

- אחר

- לְבַצֵעַ

- רשות

- הרשאות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אפשרי

- הודעה

- פרקטיקות

- יְסוֹדִי

- תהליך

- המוצר

- להגן

- מוּגָן

- .

- פרוטוקולים

- ספקים

- מהירות

- מקבל

- לאחרונה

- להפחית

- מכונה

- הַרשָׁמָה

- הוסר

- לדווח

- לבקש

- לדרוש

- מחקר

- תגובה

- סקירה

- הסיכון

- כללי

- SaaS

- אמר

- כוח מכירות

- SC

- סצנות

- מדע

- היקף

- מסך

- בצורה חלקה

- לבטח

- אבטחה

- לשרת

- שרות

- ספקי שירות

- הגדרות

- מגן

- משמרת

- צריך

- הופעות

- דומה

- פָּשׁוּט

- אתר

- So

- ממומן

- לערום

- התחלה

- עוד

- עצור

- כזה

- יעד

- נבחרת

- מסוף

- השמיים

- שֶׁלָהֶם

- בו

- צד שלישי

- איום

- איום שחקנים

- דרך

- שכותרתו

- ל

- אסימון

- כלי

- מסורתי

- להפעיל

- מהימן

- ui

- תחת

- להבין

- להשתמש

- משתמש

- ממשק משתמש

- משתמשים

- לנצל

- בעל ערך

- לאמת

- נראה

- פגיעות

- אתר

- אשר

- בזמן

- מי

- יצטרך

- בתוך

- לְלֹא

- נצחנות

- שנים

- אתה

- זפירנט