למידה פוגשת כיף באתגר ה-SANS Holiday Hack Challenge לשנת 2022 - התחבר לרכיבת קרקרים בקוטב הצפוני כשאני מסכל את התוכנית הרעה של גרינכום ומשחזר את חמש טבעות הזהב

זו השנה הראשונה שלי שאני משתתף ב האתגר של SANS Holiday Hack וזה היה פיצוץ. דרך סדרה של 16 אתגרים החל מקלים לקשים, התאמנתי בניתוח תעבורת רשת חשודה ויומני PowerShell, כתיבה סוריקטה שולט, פריצה מתוך א מיכל עגינה, מציאת מפתחות שדלפו לניצול א צינור GitLab CI/CD ו משתמש AWS, מוליך התקפות של ישות חיצונית של XML, ופריצה לחוזה חכם לקנות א אסימון לא-פטרייתי.

החלק הכי טוב בחוויה הזו היה שהיא הכניסה אותי לכלים וטכנולוגיות חדשות, ובכך הרחיבה את הידע שלי בתחום אבטחת הסייבר עוד יותר. כאן, אני חולק כמה דגשים מפתרון האתגרים.

אורינטציה

כל משתתף מקבל אווטאר כדי לנווט בסביבת משחקי וידאו בדפדפן המוגדרת בקוטב הצפוני:

במהלך ההתמצאות, אתה מקבל ארנק מטבעות קריפטוגרפיים שהמשחק משתמש בו כדי להעניק KringleCoins עבור השלמת אתגרים ובו אתה משתמש באתגר האחרון כדי לפרוץ חוזה חכם. מעניין שהמשחק עוקב אחר כל עסקאות KringleCoin בבלוקצ'יין של Ethereum, כלומר תיעוד מלא של ההתקדמות שלך מאוחסן גם בבלוקצ'יין הזה.

קדימה לטבעת הראשונה של המשחק.

1. טולקין רינג

מציאת טבעת הטולקין דרשה להגמיש את שרירי ניתוח היומנים שלי.

התחזות Wireshark

ראשית, השתמשתי ב-Wireshark כדי לנתח את המסופקים .pcap קובץ שחשף שרת ב adv.epostoday[.]uk הורדת הקובץ Ref_Sept24-2020.zip למחשב:

בהצצה לתוך קובץ ה-ZIP, מצאתי קובץ הפעלה בשם Ref_Sept24-2020.scr שהפעילו שני זיהויים ב-ESET Endpoint Security: BAT/Runner.ES ו Generik.TAGTBG. תוכנה זדונית זו הובילה בסופו של דבר לקובץ הפעלה זדוני הפועל בזיכרון שנקרא config.dll ומזוהה על ידי ESET סורק זיכרון מתקדם as Win32/Dridex.DD.

יומני אירועים של Windows

לאחר מכן, ניתחתי את המסופקים .evtx קובץ המכיל יומני PowerShell עם מציג אירועים. אמנם ישנם כלים אחרים לנתח יומני PowerShell, אך אם התוקפים יודעים להשתמש בבינאריים חיים מחוץ לאדמה כדי להישאר מתחת לרדאר, המגינים צריכים להיות בקיאים גם בכלים המקוריים שמערכת ההפעלה מספקת.

מכיוון שהיומנים הכילו 10,434 אירועים, קיבצתי את האירועים לפי תאריך ולאחר מכן הפעלתי את פעולת Find כדי לחפש אירועים המכילים את $ אופי. ב-PowerShell, $ משמש ליצירה והתייחסות משתנים. מצאתי מתקפה שהתרחשה ב-24 בדצמבר 2022, כאשר התוקף הריץ את הסקריפט הבא:

נראה שהתוקף מצא מתכון סודי, החליף את המרכיב הסודי של דבש ל שמן דגים, ולאחר מכן יצר קובץ מתכונים חדש. זה הפעיל אירוע עם מזהה 4104, המייצג ביצוע של פקודות PowerShell מרוחקות. אז סיננתי את האירועים לפי המזהה הזה, ועזרתי לי למצוא אירועים זדוניים נוספים מהר יותר.

רגאטה סוריקטה

התרגיל האחרון עבור טבעת טולקין היה כתיבת ארבעה חוקים של Suricata לניטור תעבורת רשת עבור נגיעות דרידקס:

alert dns $HOME_NET any -> any any (msg:"חיפוש DNS גרוע ידוע, זיהום אפשרי של Dridex"; dns.query; content:"adv.epostoday.uk"; nocase; sid:1; rev:1;)

התראה http 192.185.57.242 any <> any any (msg:"חקר קשרים חשודים, זיהום אפשרי של Dridex"; sid:2; rev:1;)

alert tls any any -> any any (הודעה: "חקר אישורים גרועים, זיהום אפשרי של Dridex"; tls.cert_subject; content:"CN=heardbellith.Icanwepeh.nagoya"; sid:3; rev:1;)

התראה http any any -> any any (msg:"פונקציית JavaScript חשודה, זיהום אפשרי של Dridex"; file_data; content:"let byteCharacters = atob"; sid:4; rev:1;)

לפי הסדר, כללים אלה תופסים חיפושי DNS עבור adv.epostoday[.]uk, חיבורים לכתובת ה-IP 192.185.57[.]242, השימוש בשרת הזדוני heardbellith.Icanwepeh[.]nagoya מזוהה באמצעות השם הנפוץ (CN) באישור TLS, והשימוש ב-JavaScript מא לב() פונקציה לפענוח מחרוזת בינארית המכילה נתונים מקודדים base64 על הלקוח.

השלמת שלושת האתגרים האלה זיכתה אותי בטבעת טולקין:

הלאה לטבעת השנייה.

2. טבעת אלפן

האתגרים הבולטים ביותר עבור טבעת האלפן היו בריחה מהכלא ו-Jolly CI/CD.

כלא בריחה

Prison Escape הייתה תזכורת חמורה לכך שהענקת הרשאות שורש למשתמש בקונטיינר של Docker טובה בדיוק כמו הענקת הרשאות שורש במערכת המארחת. האתגר היה לפרוץ מהמיכל. ובכן, נעשה בקלות כשאתה שורש:

כמשתמש השורש, רשמתי את טבלאות המחיצות עבור המכשיר ולאחר מכן הרכבתי את מערכת הקבצים המארח, מה שהעניק לי גישה מלאה למארח. עכשיו יכולתי לחפש את המפתח, שאמור להיות ממוקם בספריית הבית כפי שמתגלה ברמזים במשחק:

Jolly CI/CD

למרות שזה היה מהיר, ל-Jolly CI/CD לקח לי את הארוך ביותר מכל אתגר להבין. ראשית, קיבלנו מאגר Git לשכפול על HTTP:

מהכתובת, יכולתי לראות ששם המאגר הוא wordpress.flag.net.internal, אז עברתי למאגר ומצאתי אתר וורדפרס. בדקתי אם האתר פעיל:

כן, האתר היה פונקציונלי. הייתי סקרן אם יש מפתחות שדלפו בהיסטוריית קוד המקור. אם כן, אני אמור להיות מסוגל לדחוף עריכות לקוד המקור. אז רצתי יומן git:

מהודעות ה-commit, זה נראה כמו א לבצע נעשה לאחר הוספת נכסים כדי לתקן אופס. הגיע הזמן לבדוק את ההתחייבות לפני אופס:

מצוין, מצאתי א .ssh ספרייה עם מקשים. בואו נעתיק את המפתחות האלה ונקבע סוכן SSH ומשתמש Git כדי לראות אם אני יכול להתחזות לבעלים של המפתחות האלה:

כעת נחזור לסניף הראשי ונבדוק אם נוכל לדחוף שינוי טריוויאלי בקוד המקור (באמצעות ננו, פשוט הוספתי רווח לאחד הקבצים):

אז, השגתי את החלק הראשון של האתגר על ידי התחזות לאחד ממפתחי וורדפרס, אבל האם האתר עדיין עבד לאחר הדחיפה שלי?

הדחיפה שלי שינתה משהו כי עכשיו האתר הופנה מחדש ליציאה 8080.

עד עכשיו, התעלמתי מחלק ה-CI/CD של האתגר, שאמור להיות המפתח להשלמתו. המאגר מכיל א .gitlab-ci.yml קובץ, המספק את התצורה עבור צינור GitLab CI/CD. בכל פעם שאתה דוחף למאגר, מערכת ה-CI/CD נכנסת לפעולה, וא GitLab Runner מבצע את הסקריפטים בקובץ YML זה. זה טוב כמו השגת ביצוע קוד מרחוק בשרת שבו מותקן GitLab Runner, חשבתי.

כשהסתכלתי קרוב יותר, ראיתי rsync סקריפט מעתיק את כל הקבצים ממאגר Git לספרייה בשרת האינטרנט שממנו האתר הוגש. בהתחלה ניסיתי להשתמש rsync להפוך את זרימת הנתונים על ידי העתקת כל הקבצים משרת האינטרנט למאגר Git, אך ללא הצלחה.

לאחר הרבה בדיקות השערות, בסופו של דבר קיבלתי את התובנה פורצת הדרך שלי: במקום לנסות "לתקן" את אתר וורדפרס או להריץ סקריפטים זדוניים דרך מערכת ה-build, הגישו אתר שמדליף מידע משרת האינטרנט. בְּתוֹך index.php (ממוקם ברמה העליונה של המאגר), אני יכול להעיר את הקוד הטוען את אתר וורדפרס ולהריץ פקודות PHP שבודקות את שרת האינטרנט.

ואכן, אני יכול אפילו להריץ פקודות מעטפת עם PHP. מצאתי את זה לעבור דרך() עבד בקלות.

In index.php, השתמשתי // להעיר שתי שורות והוספתי passthru('ls -la /'); בשורה האחרונה. זה יוצר אתר אינטרנט שמפרט את כל הקבצים בספריית השורש של שרת האינטרנט:

ואז דחפתי את השינוי הזה למאגר Git ומערכת GitLab CI/CD דאגה לעדכן עבורי את האתר:

אה, טבעת האלפן חייבת להיות בפנים flag.txt! חזרתי על השלבים הקודמים, אבל הפעם השתמשתי passthru('cat /flag.txt'); חושפת את טבעת האלפן בפעם הבאה שביקשתי את האתר:

הלאה לטבעת השלישית.

3. טבעת אינטרנט

האתגר הכי כיפי עבורי היה Open Boria Mine Door, למרות שהמזרקה של גלמטרריאל הייתה מעניינת תוך הצגת חידות.

פתח את דלת מכרה בוריה

ב-Open Boria Mine Door, הוצגו בפנינו שישה סיכות או מיני אתגרים לעקוף אימות קלט או מדיניות אבטחת תוכן לחיבור צינורות הכניסה והיציאה בין הפינים, כולל התאמת צבעי הצינור. עבור רוב הסיכות, השתמשתי ב-HTML כדי לכתוב רשימה של האות 'o' המקשרת. הנה הפתרון הסופי שלי:

סיכה 1

לא היה אימות עבור Pin 1, אז זה היה עניין פשוט של HTML ו-CSS מוטבע:

|

<p style=“letter-spacing: -4px; margin: 0; padding: 0;”>oooooooooooooo</p> |

סיכה 2

לפין 2 הייתה מדיניות אבטחת תוכן שאסרה JavaScript אבל אפשרה CSS מוטבע, כך שלא הייתה בעיה עבור השיטה שלי:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>oooooooooooooo</li> </ul> |

סיכה 3

לפין 3 הייתה מדיניות אבטחת תוכן שאסרה CSS אך אפשרה JavaScript מוטבע, אז השתמשתי ב-JavaScript כדי לשנות את הסגנונות במקום זאת:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>oooooooooooooooooooooo</li>” + “<li>o</li><li>o</li><li>o</li><li>o</li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.color = “blue”; o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; </script> |

סיכה 4

לפין 4 לא הייתה מדיניות אבטחת תוכן, אבל הייתה לו פונקציית sanitizeInput בצד הלקוח שתסיר מרכאות כפולות, מרכאות בודדות, סוגריים של זווית שמאל וסוגריים ישרים. החוכמה כאן הייתה להבין שהפונקציה הזו לא הופעלה על ידי שליחת הטופס, אלא על ידי onblur מִקרֶה. במילים אחרות, הזזת העכבר הרחק משדה הקלט הפעילה את onblur אירוע, חיטוי כל קלט. הפתרון היה לשלוח את הטופס על ידי לחיצה על זן מקש, תוך הקפדה לא להזיז את סמן העכבר אל מחוץ לגבולות שדה הקלט:

|

1 2 3 4 5 6 7 8 9 10 11 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>oooooooooooooo</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li style=“color: blue;”>oooooooooooooo</li> </ul> |

סיכה 5

לפין 5 היה אותו הדבר חיטוי קלט פונקציה ועקוף יחד עם מדיניות אבטחת תוכן האוסרת CSS מוטבע, אך מאפשרת JavaScript מוטבע:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>o</li>” + “<li class=’red’>oooooooooooooo</li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> ooooooooooo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> B</span></li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; o.style.fontSize = “xx-large”; const reds = document.getElementsByClassName(“red”); for (let red of reds) { red.style.color = “red”; } const blues = document.getElementsByClassName(“blue”); for (let blue of blues) { blue.style.color = “blue”; } </script> |

סיכה 6

לבסוף, Pin 6 לא חיטא את הקלט, אבל הוא השתמש במדיניות אבטחת תוכן מחמירה האוסרת גם CSS מוטבע וגם JavaScript. הפתרון שלי היה להשתמש ב-HTML שהוצא משימוש כדי לקבל את הסגנונות שהייתי צריך ולהשתמש בטבלה במקום ברשימה:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

<table border=“0” frame=“void” rules=“none” cellpadding=“0” cellspacing=“0” width=“100%”> <tr bgcolor=“#00FF00”> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> </tr> <tr bgcolor=“red”> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td bgcolor=“red”><font color=“red” size=“9”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> </tr> </table> |

המזרקה של גלמטרריאל

המזרקה של גלמטרריאל הייתה הזדמנות להתאמן התקפות XML External Entity (XXE).. לא היה קשה להבין כיצד להגדיר ישות XML מותאמת אישית, להגדיר ישות המבקשת קובץ מהשרת, ולהוסיף את הישות הזו כמטען לבקשת HTTP. החלק הקשה ביותר היה לגלות את החידות במשחק כדי לנחש את הדרך לקבצים שהשרת ידלוף. הנה הבקשה פורצת הדרך החושפת את מיקומה של טבעת הזהב:

הייתי מציע שני לקחים שנלמדו מהאתגר הזה. ראשית, השתמש ב- ממיר סוגי תוכן הרחבה ב לְגַהֵק כדי להמיר עומסי JSON ל-XML. שנית, נסה למקם את מטען ה-XXE בתגים שונים - לקח לי הרבה זמן להבין שכל מה שעלי לעשות זה למקם את &xxe; מטען ב reqType תג במקום ה- imgDrop תָג.

הלאה לטבעת הרביעית.

4. טבעת ענן

משחק עבור טבעת הענן היה גיחה למתחילים לתוך ממשק שורת הפקודה של אמזון (AWS) (CLI).

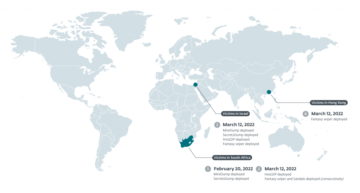

גולת הכותרת של מערך האתגרים הזה היה השימוש כמהין כדי למצוא אישורי AWS במאגר Git ולאחר מכן לנצל אותם כדי לאמת כמשתמש AWS. תוקף שמגיע לעמדה הזו יכול להשתמש אוו אייאם פקודות לשאילתה של המדיניות החלה על המשתמש, ובכך לאילו נכסי ענן ניתן לגשת ולנצל לרעה.

הלאה לטבעת החמישית.

5. טבעת אש בוערת

החלק המלמד ביותר במערך האתגרים הזה היה ללמוד עליהם עצי מרקל לנצל חוזה חכם ו היכנס לרשימת המכירה המוקדמת לרכישת אסימון שאינו ניתן לשינוי (NFT). כאן האתגר היה לגלות את ערכי ההוכחה שיחד עם כתובת הארנק שלי וערך השורש של עץ מרקל, הוכיחו את הכללתי ברשימת הפרסייל.

לאחר כמה ניסיונות לא מוצלחים לספק ערכי הוכחה, הבנתי שלעולם לא אוכל להבין את ערכי ההוכחה עבור ערך השורש שסופק, כי לא הייתה דרך לדעת את כל ערכי העלים המשמשים לחישובו. הייתי צריך לשנות את ערך השורש כדי שאוכל לספק עץ מרקל תקף.

שימוש הכלי של פרופסור QPetabyte, יצרתי עץ מרקל משני עלים המורכבים מכתובת הארנק שלי והכתובת של BSRS_nft חוזה חכם, שמצאתי באמצעות Blockchain Explorer בתוך המשחק בבלוק שני של Ethereum blockchain של המשחק. הכלי יצר את ערך השורש של העץ הזה ואת ערך ההוכחה עבור כתובת הארנק שלי. לאחר מכן השתמשתי ב-Burp כדי ליירט את הבקשה לשרת ושיניתי את ערך השורש המוגדר כברירת מחדל כדי שאוכל להגיש עץ Merkle חוקי. הנה שלי NFT sporc נקנה במחיר קבוע של 100 KringleCoins:

אכן דגימה מכוערת.

סופי

תודה גדולה למארגני אתגר ה-SANS Holiday Hack Challenge על שמתיחה את דעתי בדרכים חדשות ועזרה להעמיק את הידע שלי בתחום אבטחת הסייבר. לא רק שאני מצפה לאתגר של השנה הבאה, אלא אפילו אנסה את מהדורות 2020 ו-2021 של האתגר הזה. ואם לא השתתפת באתגר הזה בעבר, אני מקווה שהדגשים האלה עוררו את העניין שלך.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://www.welivesecurity.com/2023/01/09/cracked-it-highlights-kringlecon-5-golden-rings/

- 1

- 10

- 100

- 11

- 202

- 2020

- 2021

- 2022

- 7

- 9

- a

- יכול

- אודות

- גישה

- נצפה

- הושג

- השגתי

- פעולה

- הוסיף

- נוסף

- כתובת

- לאחר

- סוֹכֵן

- תעשיות

- מאפשר

- למרות

- אמזון בעברית

- אמזון שירותי אינטרנט

- אמזון שירותי אינטרנט (AWS)

- אנליזה

- לנתח

- ניתוח

- ו

- החל

- נכסים

- לתקוף

- ניסיונות

- לאמת

- גִלגוּל

- פרס

- AWS

- רע

- כי

- לפני

- להיות

- הטוב ביותר

- בֵּין

- גָדוֹל

- לחסום

- blockchain

- כָּחוֹל

- קנה

- סניף

- לשבור

- לפרוץ

- שבירה

- פריצת דרך

- לִבנוֹת

- לִקְנוֹת

- נקרא

- אשר

- היאבקות

- תעודה

- תעודות

- לאתגר

- האתגרים

- שינוי

- אופי

- לבדוק

- לקוחות

- קרוב יותר

- ענן

- קוד

- צֶבַע

- הערה

- לבצע

- Common

- להשלים

- מַשׁלִים

- המחשב

- מוליך

- תְצוּרָה

- לְחַבֵּר

- מקשר

- חיבורי

- מורכב

- מכולה

- מכיל

- תוכן

- חוזה

- להמיר

- הַעתָקָה

- יכול

- לִיצוֹר

- נוצר

- יוצר

- אישורים

- מטבע מבוזר

- ארנק Cryptocurrency

- CSS

- סקרן

- מנהג

- אבטחת סייבר

- נתונים

- תַאֲרִיך

- דֵצֶמבֶּר

- העמיקו

- בְּרִירַת מֶחדָל

- המגינים

- הגדרה

- זוהה

- מפתחים

- מכשיר

- DID

- למות

- אחר

- קשה

- לגלות

- DNS

- סַוָר

- מסמך

- דֶלֶת

- לְהַכפִּיל

- הרוויחו

- בקלות

- נקודת קצה

- אבטחה נקודת קצה

- ישות

- כניסה

- סביבה

- ethereum

- הבלוק

- אֲפִילוּ

- אירוע

- אירועים

- בסופו של דבר

- מוציאים להורג

- הוצאת להורג

- תרגיל

- יציאה

- ניסיון

- לנצל

- חוקר

- הארכה

- חיצוני

- מעטים

- שדה

- תרשים

- שלח

- קבצים

- סופי

- מציאת

- ראשון

- לסדר

- קבוע

- תזרים

- נייר כסף

- הבא

- פושט

- טופס

- פוּרמָט

- קדימה

- מצא

- מזרקה

- רביעית

- החל מ-

- מלא

- כֵּיף

- פונקציה

- פונקציונלי

- נוסף

- מִשְׂחָק

- משחקים

- נוצר

- לקבל

- gif

- Git

- GitHub

- נתן

- זהב

- זָהוּב

- טוב

- הענקת

- לפרוץ

- פריצה

- קשה

- עזרה

- כאן

- הסתר

- להבליט

- פסים

- רמזים

- היסטוריה

- חַג

- עמוד הבית

- לקוות

- המארח

- איך

- איך

- HTML

- HTTPS

- מזוהה

- in

- באחר

- במשחק

- כולל

- הַכלָלָה

- מידע

- קלט

- תובנה

- במקום

- אינטרס

- מעניין

- מִמְשָׁק

- הציג

- IP

- כתובת IP

- IT

- JavaScript

- ג'סון

- מפתח

- מפתחות

- בעיטות

- לדעת

- ידע

- אחרון

- עוֹפֶרֶת

- לדלוף

- דליפות

- למד

- למידה

- שיעורים

- הפקת לקחים

- מכתב

- רמה

- Li

- קו

- קווים

- רשימה

- ברשימה

- רשימות

- לחיות

- המון

- ממוקם

- מיקום

- ארוך

- הרבה זמן

- נראה

- הסתכלות

- נראה

- בדיקה

- מגרש

- עשוי

- ראשי

- תוכנות זדוניות

- שולים

- תואם

- דבר

- max-width

- משמעות

- נפגש

- זכרון

- הודעות

- שיטה

- מיקרוסופט

- אכפת לי

- צג

- יותר

- רוב

- המהלך

- נע

- מוזילה

- שם

- ננו

- יליד

- נווט

- נטו

- רשת

- תנועת רשת

- חדש

- הבא

- NFT

- לא פטרייתי

- אסימון לא-פטרייתי

- צפון

- הַצָעָה

- ONE

- לפתוח

- פועל

- מערכת הפעלה

- הזדמנות

- להזמין

- מארגנים

- אחר

- בחוץ

- בעלים

- חלק

- השתתף

- משתתף

- נתיב

- PHP

- סיכות

- מקטרת

- צינור

- מקום

- הַצָבָה

- תכנית

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- מדיניות

- מדיניות

- עמדה

- אפשרי

- PowerShell

- תרגול

- presale

- מוצג

- קודם

- מחיר

- מאסר

- הרשאות

- בדיקה

- בעיה

- התקדמות

- בולט

- הוכחה

- הוכיח

- לספק

- ובלבד

- מספק

- רכישה

- דחוף

- דחף

- מָהִיר

- מהירות

- מכ"ם

- טִוּוּחַ

- להבין

- הבין

- לקבל

- מקבל

- מתכון

- שיא

- להחלים

- Red

- מרחוק

- חזר

- מאגר

- לבקש

- בקשות

- נדרש

- לַחֲזוֹר

- גילה

- חושף

- להפוך

- לרכוב

- טַבַּעַת

- שורש

- כללי

- הפעלה

- רץ

- ריצה

- סקריפטים

- חיפוש

- שְׁנִיָה

- שניות

- סוד

- אבטחה

- סדרה

- לשרת

- שירותים

- סט

- שיתוף

- פָּגָז

- צריך

- צד

- פָּשׁוּט

- בפשטות

- יחיד

- שישה

- חכם

- חוזה חכם

- So

- רך

- פִּתָרוֹן

- פותר

- משהו

- מָקוֹר

- קוד מקור

- מֶרחָב

- עומד

- להשאר

- צעדים

- עוד

- מאוחסן

- מחמיר

- סגנון

- להגיש

- הצלחה

- חשוד

- עבר

- תחביר

- מערכת

- שולחן

- תָג

- נטילת

- TD

- טכנולוגיות

- מבחן

- בדיקות

- אל האני

- המקור

- שְׁלִישִׁי

- מחשבה

- שְׁלוֹשָׁה

- דרך

- זמן

- ל

- אסימון

- גַם

- כלי

- כלים

- חלק עליון

- לעקוב

- תְנוּעָה

- עסקות

- מופעל

- תחת

- עדכון

- כתובת האתר

- להשתמש

- משתמש

- אימות

- ערך

- ערכים

- באמצעות

- וִידֵאוֹ

- משחק וידאו

- ארנק

- דרכים

- אינטרנט

- שרת אינטרנט

- שירותי אינטרנט

- אתר

- אשר

- בזמן

- רָחָב

- יצטרך

- לְלֹא

- וורדפרס

- מילים

- תיק עבודות

- עבד

- היה

- לכתוב

- כתיבה

- XML

- שנה

- אתה

- עצמך

- זפירנט

- רוכסן