Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, מוסקבה 119991, רוסיה

המחלקה למתמטיקה ומרכז NTI לתקשורת קוונטית, האוניברסיטה הלאומית למדע וטכנולוגיה MISIS, מוסקבה 119049, רוסיה

QRate, Skolkovo, מוסקבה 143025, רוסיה

מצא את העיתון הזה מעניין או רוצה לדון? סקייט או השאירו תגובה ב- SciRate.

תַקצִיר

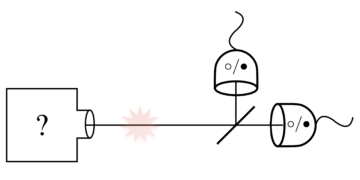

אי התאמה בין יעילות זיהוי היא בעיה נפוצה במערכות חלוקת מפתח קוונטי (QKD) מעשית. הוכחות אבטחה נוכחיות של QKD עם אי התאמה בין יעילות זיהוי מסתמכות או על ההנחה של מקור האור הפוטון הבודד בצד השולח או על ההנחה של כניסת הפוטון הבודד של צד המקלט. הנחות אלו מטילות הגבלות על סוג אסטרטגיות האזנה אפשריות. כאן אנו מציגים הוכחה אבטחה קפדנית ללא הנחות אלו, ובכך, פותרים בעיה חשובה זו ומוכיחים את האבטחה של QKD עם חוסר התאמה של יעילות זיהוי מול התקפות כלליות (במשטר האסימפטוטי). בפרט, אנו מתאימים את שיטת מצב ההטעיה למקרה של חוסר התאמה בין יעילות הגילוי.

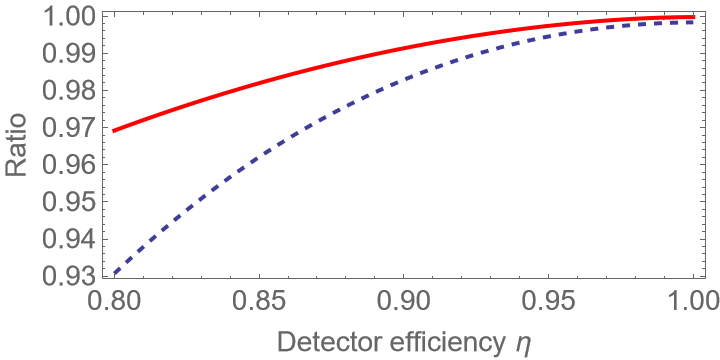

תמונה מומלצת: ירידה בשיעור המפתח הסודי במקרה של יעילות-אי-התאמה בזיהוי ביחס למקרה ללא אי-התאמה: היחס בין שיעור המפתח הסודי במקרה של אי-התאמה עם יעילות הגלאי 1 ו-$eta$ לשיעור המפתח הסודי ב במקרה של אי-התאמה עם שתי היעילות שווה ל-$(1+eta)/2$. קו מלא: ללא שגיאות $Q=0$, קו מקווקו: שיעור שגיאות גבוה יחסית $Q=0.09$ (קרוב לערך הקריטי למקרה של זיהוי מושלם $Qapprox0.11$). אם אי ההתאמה קטנה, אזי הירידה בשיעור המפתח הסודי קטנה יחסית אפילו עבור שיעורי שגיאה גבוהים.

סיכום פופולרי

עם זאת, הוכחות אבטחה שלוקחות בחשבון אי-שלמות מסוימת של התקני חומרה עדיין מאתגרות. אחד מליקויים כאלה הוא מה שנקרא אי-התאמה של יעילות גילוי, כאשר לשני גלאי פוטון בודדים יש יעילות קוונטית שונה, כלומר, הסתברויות שונות לגילוי פוטון. יש לקחת בחשבון בעיה כזו כי זה כמעט בלתי אפשרי לייצר שני גלאים זהים לחלוטין.

מבחינה מתמטית, הוכחת אבטחה ל-QKD עם אי התאמה בין יעילות זיהוי למקרה הכללי היא מאתגרת מכיוון שמרחב הילברט שאנו עוסקים בו הוא אינסופי ממדי (הפחתה למרחב סופי ממדי המתאפשרת במקרה של גלאים זהים לא עובדת כאן ). לכן נדרשו גישות חדשות ביסודו להוכחת האבטחה. השיטה החדשה העיקרית המוצעת בעבודה זו היא גבול אנליטי של מספר אירועי זיהוי הרב-פוטונים תוך שימוש ביחסי אי-ודאות אנטרופיים. זה מאפשר לנו לצמצם את הבעיה לממדים סופיים. לפתרון האנליטי של הבעיה הסופית-ממדית (שעדיין אינה טריוויאלית), אנו מציעים להשתמש בסימטריות של הבעיה.

לפיכך, במאמר זה, אנו מוכיחים את האבטחה של פרוטוקול BB84 עם חוסר התאמה בין יעילות זיהוי וגוזרים אנליטית גבולות לשיעור המפתח הסודי במקרה זה. כמו כן, אנו מתאימים את שיטת מצב ההטעיה למקרה של אי התאמה בין יעילות הגילוי.

► נתוני BibTeX

► הפניות

[1] CH Bennett and G. Brassard, Quantum cryptography: הפצת מפתח ציבורי והטלת מטבעות, ב- Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), p. 175.

[2] D. Mayers, הפצת מפתחות קוונטיים והעברת מחרוזת מתעלמת בערוצים רועשים, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[3] ד' מאיירס, אבטחה בלתי מותנית בהצפנה קוונטית, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor ו-J. Preskill, הוכחה פשוטה לאבטחה של פרוטוקול הפצת המפתח הקוונטי BB84, Phys. הכומר לט. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[5] ר. רנר, אבטחת הפצת מפתח קוונטי, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[6] M. Koashi, הוכחת אבטחה פשוטה של הפצת מפתח קוונטי המבוססת על השלמה, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin, and R. Renner, Tight-finite-key analysis for quantum cryptography, Nat. Commun. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel and A. Leverrier, הוכחת אבטחה עצמאית ומלאה להפצת מפתח קוונטי, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel, and H. Zbinden, Quantum cryptography, Rev. Mod. פיזי. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus, and M. Peev, Quantum cryptography, Rev. Mod. פיזי. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] ע' דיאמנטי, ח'-ק. Lo, B. Qi, and Z. Yuan, אתגרים מעשיים בהפצת מפתח קוונטי, npj Quant. אינפ. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. לו, ו-J.-W. פאן, הפצת מפתח קוונטי מאובטח עם מכשירים מציאותיים, Rev. Mod. פיזי. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt, and G. Leuchs, התקפות על מערכות הפצת מפתח קוונטיות מעשיות (וכיצד למנוע אותן), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo, and X. Ma, הוכחת אבטחה של הפצת מפתח קוונטי עם אי התאמה של יעילות זיהוי, Quant. אינפ. מחשוב. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm? id = 2021256.2021264

[15] L. Lydersen and J. Skaar, אבטחת הפצת מפתח קוונטי עם פגמי גלאי תלויי סיביות ובסיס, Quant. אינפ. מחשוב. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] A. Winick, N. Lütkenhaus, and PJ Coles, Reliable Key rates for distribution key quantum, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] ח"כ בוצ'קוב ו-AS Trushechkin, אבטחת הפצת מפתח קוונטי עם אי-התאמה של יעילות זיהוי במקרה של פוטון בודד: Tight bounds, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan, ו-X. Ma, פרשנות מבצעית של קוהרנטיות בהפצת מפתח קוונטי, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder, and N. Lütkenhaus, Squashing models for מדידות אופטיות בתקשורת קוונטית, Phys. הכומר לט. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[20] T. Tsurumaru ו-K. Tamaki, הוכחת אבטחה למערכות הפצת מפתח קוונטיות עם גלאי סף, Phys. ר' א 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder, and N. Lütkenhaus, Squashing model for detectors and applications to quantum-key-distribution protocols, Phys. ר' א 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin, and N. Lütkenhaus, הוכחת אבטחה להפצה מעשית של מפתח קוונטי עם אי התאמה בין יעילות זיהוי, Phys. כומר מיל. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma, and N. Lütkenhaus, אפליה חד-משמעית של מצבים בהצפנה קוונטית עם מצבים קוהרנטיים חלשים, Phys. ר' א 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus and M. Jahma, התפלגות מפתח קוונטית עם מצבים מציאותיים: סטטיסטיקה של מספר פוטונים בהתקפת פיצול מספר פוטונים, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] ח.-ק. Lo, X. Ma, and K. Chen, חלוקת מפתח קוונטי של מצב דמה, Phys. הכומר לט. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[26] X.-B. וואנג, מנצח את התקפת פיצול מספרי פוטון בהצפנה קוונטית מעשית, פיזי. הכומר לט. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao, ו-H.-K. הנה, מצב פיתוי מעשי להפצת מפתח קוונטי, פיזי. ר' א 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi, ו-X. Ma, גבולות קצב מפתח משופרים עבור מערכות הפצה קוונטיות-מפתחות-קוואנטיות מעשיות, Phys. ר' א 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko, ו-AK Fedorov, בעיות מעשיות בהתפלגות מפתח קוונטי של מצב פיתוי המבוסס על משפט הגבול המרכזי, Phys. ר' א 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone, and P. Villoresi, הפצת מפתח קוונטי פשוטה עם סנכרון מבוסס קיוביט ומקודד קיטוב מפיצוי עצמי, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang and N. Lütkenhaus, אימות הסתבכות עם אי התאמה של יעילות גילוי, Phys. ר' א 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi, and R. Renner, Entropy accumation, Comm. מתמטיקה. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis and O. Fawzi, צבירת אנטרופיה עם מונח משופר מסדר שני, IEEE Trans. אינפ. תיאוריה 65, 7596 (2019).

https: / doi.org/â € ‹10.1109 / TIT.2019.2929564

[34] T. Metger and R. Renner, אבטחת הפצת מפתח קוונטי מהצטברות אנטרופיה כללית, arXiv:2203.04993 (2022).

arXiv: 2203.04993

[35] AS Holevo, מערכות קוונטיות, ערוצים, מידע. מבוא מתמטי (דה גרויטר, ברלין, 2012).

[36] CHF Fung, X. Ma, ו-HF Chau, סוגיות מעשיות בפוסט-עיבוד קוונטי-מפתח-הפצה, Phys. ר' א 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak and A. Winter, זיקוק מפתח סודי והסתבכות ממצבים קוונטיים, פרוק. R. Soc. לונדון, סר. א, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett, G. Brassard, and ND Mermin, קריפטוגרפיה קוונטית ללא משפט בל, Phys. הכומר לט. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

[39] M. Curty, M. Lewenstein, and N. Lütkenhaus, Entanglement as תנאי מוקדם להפצה מאובטחת של מפתח קוונטי, Phys. הכומר לט. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[40] A. Ferenczi ו-N. Lütkenhaus, סימטריות בהפצת מפתח קוונטי והקשר בין התקפות אופטימליות לשיבוט מיטבי, Phys. ר' א 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin, ו-AK Fedorov, התאמה של מידע עיוור סימטרי להפצת מפתח קוונטי, Phys. ר' יישומי 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin, ו-AK Fedorov, התאמה של מידע עיוור סימטרי ואימות מבוסס פונקציית חשיש להפצת מפתח קוונטי, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev, ו-AK Fedorov, הערכת שגיאה בשלב התאמה של מידע של הפצת מפתח קוונטי, J. Russ. Laser Res. 39, 558 (2018).

https: / doi.org/â € ‹10.1007 / s10946-018-9752-y

[44] ד גוטסמן, ח.-ק. Lo, N. Lütkenhaus, and J. Preskill, אבטחת הפצת מפתח קוונטי עם מכשירים לא מושלמים, Quant. אינפ. מחשוב. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes, and R. Renner, עקרון אי הוודאות בנוכחות זיכרון קוונטי, Nature Phys. 6, 659 (2010).

https://doi.org/10.1038/NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu ו-RB Griffiths, טיפול תאורטי מידע של מערכות משולשות וערוצים קוונטיים, Phys. ר' א 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles, EM Metodiev, ו-N. Lütkenhaus, גישה נומרית להפצה לא מובנית של מפתח קוונטי, Nat. Commun. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen, and H.-K. הנה, פריצה קוונטית: הדגמה נסיונית של התקפה משמרת זמן נגד מערכות הפצה קוונטיות-מפתחות מעשיות, Phys. ר' א 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A. Müller-Hermes and D. Reeb, מונוטוניות של האנטרופיה היחסית הקוונטית תחת מפות חיוביות, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen ו-JBM Uffink, יחסי אי-ודאות אנטרופיים כלליים, Phys. הכומר לט. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[51] S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus, ו-V. Makarov, פרצת אבטחה בהפצת מפתח קוונטי בחלל פנוי עקב אי-התאמה בין יעילות גלאי במצב מרחבי, Phys. ר' א 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi, and P. Wallden, Advances in quantum cryptography, Adv. העדיף. פוטון. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent, and D. Pitalúa-García, התקפות מולטיפוטונים וערוצים צדדיים בהצפנה קוונטית חסרת אמון, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

מצוטט על ידי

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman, and Rajkumar Buyya, "מיחשוב קוונטי: טקסונומיה, סקירה שיטתית וכיוונים עתידיים", arXiv: 2010.15559.

[2] מתיו בוצ'יו, אדריאן קוואילס, אלני דיאמנטי, אדריאן קנט ודמיאן פיטלואה-גרסיה, "התקפות רב-פוטונים וערוצים צדדיים בקריפטוגרפיה קוונטית חסרת אמון", PRX Quantum 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin, ו-Norbert Lütkenhaus, "הוכחת אבטחה להפצה מעשית של מפתח קוונטי עם אי התאמה בין יעילות זיהוי", מחקר סקירה גופנית 3 1, 013076 (2021).

הציטוטים לעיל הם מ- מודעות SAO / NASA (עודכן לאחרונה בהצלחה 2022-07-22 09:35:20). הרשימה עשויה להיות שלמה מכיוון שלא כל בעלי האתרים מספקים נתוני ציטוט ראויים ומלאים.

לא ניתן היה להביא נתונים מצוטטים על ידי קרוסרף במהלך ניסיון אחרון 2022-07-22 09:35:19: לא ניתן היה להביא נתונים שהובאו עבור 10.22331 / q-2022-07-22-771 מקרוסרף. זה נורמלי אם ה- DOI נרשם לאחרונה.

מאמר זה מתפרסם בקוונטים תחת התקציב ייחוס Creative Commons 4.0 הבינלאומי (CC BY 4.0) רישיון. זכויות יוצרים נשארות עם בעלי זכויות היוצרים המקוריים כמו המחברים או מוסדותיהם.