חוקרי ESET גילו מסע פרסום בובקט בליסטי המכוון לגורמים שונים בברזיל, ישראל ואיחוד האמירויות הערביות, תוך שימוש בדלת אחורית חדשה שקראנו לה חסות.

גילינו את נותן החסות לאחר שניתחנו מדגם מעניין שזיהינו במערכת של קורבן בישראל במאי 2022 וחיפשנו את הקורבן לפי מדינה. לאחר בדיקה, התברר לנו שהדגימה היא דלת אחורית חדשה שנפרסה על ידי קבוצת ה-Ballistic Bobcat APT.

בובקט בליסטי, שעקבו בעבר על ידי ESET Research בתור APT35/APT42 (הידוע בשם Charming Kitten, TA453 או PHOSPHORUS), הוא חשוד קבוצת איום מתמשכת המתקדמת המתישרת לאיראן המכוון לארגוני חינוך, ממשל ובריאות, כמו גם פעילי זכויות אדם ועיתונאים. הוא פעיל ביותר בישראל, במזרח התיכון ובארצות הברית. יש לציין כי במהלך המגיפה היא פנתה לארגונים הקשורים ל-COVID-19, כולל ארגון הבריאות העולמי ו-Gilead Pharmaceuticals, ואנשי מחקר רפואיים.

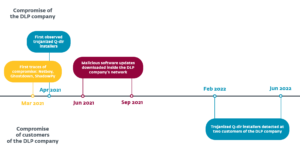

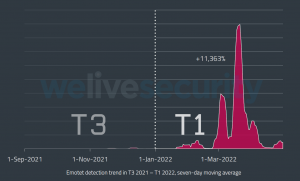

חפיפות בין מסעות פרסום בובקט בליסטי גרסאות דלת אחורית של חסות מציגות דפוס ברור למדי של פיתוח ופריסה של כלים, עם מסעות פרסום ממוקדים צר, כל אחד באורך מוגבל. לאחר מכן גילינו ארבע גרסאות אחרות של דלת החסות האחורית. בסך הכל ראינו את נותנת החסות נפרסת לפחות ל-34 קורבנות בברזיל, ישראל ואיחוד האמירויות הערביות, כפי שמתואר ב- REF _Ref143075975 h תרשים 1

.

נקודות מפתח של פוסט זה בבלוג:

- גילינו דלת אחורית חדשה שנפרסה על ידי בובקט בליסטי, שלאחר מכן קראנו לה חסות.

- Ballistic Bobcat פרסה את הדלת האחורית החדשה בספטמבר 2021, בזמן שהיא סיימה את הקמפיין שתועד ב-CISA Alert AA21-321A ובקמפיין PowerLess.

- הדלת האחורית של נותן החסות משתמשת בקובצי תצורה המאוחסנים בדיסק. קבצים אלה נפרסים בדיסקרטיות על ידי קבצי אצווה ומתוכננים בכוונה להראות תמימים, ובכך מנסים להתחמק מזיהוי על ידי מנועי סריקה.

- חסות נפרסה לפחות ל-34 קורבנות בברזיל, ישראל ואיחוד האמירויות; קראנו לפעילות זו בשם מסע הפרסום של גישת חסות.

גישה ראשונית

Ballistic Bobcat השיג גישה ראשונית על ידי ניצול פגיעויות ידועות בשרתי Microsoft Exchange חשופים לאינטרנט על ידי ביצוע תחילה סריקות מדוקדקות של המערכת או הרשת כדי לזהות חולשות או פגיעויות פוטנציאליות, ולאחר מכן מיקוד וניצול חולשות אלו שזוהו. ידוע שהקבוצה עוסקת בהתנהגות זו כבר זמן מה. עם זאת, ניתן לתאר רבים מ-34 הקורבנות שזוהו בטלמטריה של ESET כקורבנות של הזדמנויות ולא כקורבנות שנבחרו ונחקרו מראש, מכיוון שאנו חושדים כי בובקט בליסט עסק בהתנהגות הסריקה והניצול המתוארת לעיל, כי זה לא היה האיום היחיד. שחקן בעל גישה למערכות אלו. קראנו לפעילות בובקט הבליסטית הזו תוך שימוש בדלת האחורית של החסות בשם מסע הפרסום של גישת חסות.

הדלת האחורית של נותן החסות משתמשת בקבצי תצורה בדיסק, שהונפקו על ידי קבצי אצווה, ושניהם לא מזיקים כדי לעקוף מנועי סריקה. גישה מודולרית זו היא גישה ש-Ballistic Bobcat השתמש בה לעתים קרובות למדי ובהצלחה צנועה בשנתיים וחצי האחרונות. במערכות שנפגעו, Ballistic Bobcat גם ממשיך להשתמש במגוון כלים של קוד פתוח, אותם אנו מתארים - יחד עם דלת החסות האחורית - בפוסט זה בבלוג.

קורבנות

רוב ניכר מ-34 הקורבנות אותרו בישראל, כאשר רק שניים אותרו במדינות אחרות:

- ברזיל, בקואופרטיב רפואי ומפעיל ביטוח בריאות, ו

- איחוד האמירויות הערביות, בארגון לא מזוהה.

REF _Ref112861418 h טבלתי 1

מתאר את האנכיות, ואת הפרטים הארגוניים, עבור הקורבנות בישראל.

טבלתי טבלת SEQ * ערבית 1. אנכיים ופרטים ארגוניים לנפגעים בישראל

|

אנכי |

פרטים |

|

כלי רכב |

· חברת רכב המתמחה בשינויים בהתאמה אישית. · חברה לתיקון ותחזוקת רכב. |

|

תקשורת |

· כלי תקשורת ישראלי. |

|

הנדסה |

· חברת הנדסה אזרחית. · משרד הנדסה סביבתי. · משרד לעיצוב אדריכלים. |

|

שירותים פיננסיים |

· חברת שירותים פיננסיים המתמחה בייעוץ השקעות. · חברה שמנהלת תמלוגים. |

|

בריאות |

· נותן טיפול רפואי. |

|

ביטוח |

· חברת ביטוח המפעילה שוק ביטוח. · חברת ביטוח מסחרית. |

|

חוק |

· משרד המתמחה במשפט רפואי. |

|

ייצור |

· מספר חברות לייצור אלקטרוניקה. · חברה המייצרת מוצרים מסחריים מבוססי מתכת. · חברה רב לאומית לייצור טכנולוגיה. |

|

קניות |

· קמעונאי מזון. · קמעונאי יהלומים רב לאומי. · קמעונאית של מוצרי טיפוח לעור. · קמעונאי ומתקין טיפולי חלונות. · ספקית חלקים אלקטרוניים עולמית. · ספק בקרת כניסה פיזית. |

|

טכנולוגיה |

· חברת טכנולוגיה לשירותי IT. · ספק פתרונות IT. |

|

תקשורת |

· חברת טלקומוניקציה. |

|

לא מזוהה |

· מספר ארגונים לא מזוהים. |

ייחוס

באוגוסט 2021, הקורבן הישראלי למעלה שמפעיל שוק ביטוח הותקף על ידי בובקט בליסטי בכלים CISA דיווח בנובמבר 2021. האינדיקטורים לפשרה שצפינו הם:

- MicrosoftOutlookUpdateSchedule,

- MicrosoftOutlookUpdateSchedule.xml,

- GoogleChangeManagement, ו

- GoogleChangeManagement.xml.

כלי בובקט בליסטיים תקשרו עם אותו שרת פיקוד ובקרה (C&C) כמו בדוח CISA: 162.55.137[.]20.

ואז, בספטמבר 2021, אותו קורבן קיבל את הדור הבא של כלי בובקט בליסטי: דלת אחורית ללא כוח וערכת הכלים התומכת שלו. האינדיקטורים לפשרה שראינו היו:

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/dll.dll,

- windowsprocesses.exe, ו

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/windowsprocesses.exe.

בנובמבר 18th, 2021, הקבוצה פרסה כלי נוסף (פלינק) שכוסה בדוח CISA, as MicrosoftOutLookUpdater.exe. עשרה ימים לאחר מכן, ב-28 בנובמברth, 2021, בובקט בליסטי פרס את סוכן מרלין (חלק הסוכן של an קוד פתוח לאחר ניצול שרת C&C וסוכן כתובים ב-Go). בדיסק נקרא סוכן מרלין הזה googleUpdate.exe, תוך שימוש באותה מוסכמות שמות המתוארת בדוח CISA כדי להסתתר לעין.

סוכן מרלין ביצע מעטפת הפוכה של Meterpreter שהתקשרה חזרה לשרת C&C חדש, 37.120.222[.]168:80. ב-12 בדצמברth, 2021, המעטפת ההפוכה הפילה קובץ אצווה, install.bat, ותוך דקות מביצוע קובץ האצווה, מפעילי בובקט בליסטי דחפו את הדלת האחורית החדשה ביותר שלהם, חסות. זו תתברר כגרסה השלישית של הדלת האחורית.

ניתוח טכני

גישה ראשונית

הצלחנו לזהות אמצעי גישה ראשוני סביר עבור 23 מתוך 34 הקורבנות שצפינו בטלמטריה של ESET. בדומה למה שדווח ב- חֲסַר אוֹנִים ו CISA מדווח, בובקט בליסטי כנראה ניצל פגיעות ידועה, CVE-2021-26855, בשרתי Microsoft Exchange כדי להשיג דריסת רגל במערכות אלו.

עבור 16 מתוך 34 הקורבנות, נראה שבובקט הבליסטי לא היה שחקן האיומים היחיד עם גישה למערכות שלהם. זה עשוי להעיד, יחד עם המגוון הרחב של הקורבנות והיעדר הערך המודיעיני הברור של כמה קורבנות, שבובקט בליסטי עסק בהתנהגות סריקה וניצול, בניגוד לקמפיין ממוקד נגד קורבנות שנבחרו מראש.

ערכת כלים

כלי קוד פתוח

Ballistic Bobcat השתמש במספר כלים בקוד פתוח במהלך מסע הפרסום ל- Sponsoring Access. כלים אלה והתפקודים שלהם מפורטים ב REF _Ref112861458 h טבלתי 2

.

טבלתי טבלת SEQ * ערבית 2. כלי קוד פתוח המשמשים את בובקט בליסטי

|

שם הקובץ |

תיאור |

host2ip.exe

|

מפות א שם מארח לכתובת IP בתוך הרשת המקומית. |

CSRSS.EXE

|

RevSocks, יישום מנהרה הפוכה. |

mi.exe

|

Mimikatz, עם שם קובץ מקורי של midongle.exe וארוז עם ה ארמדיל PE אורז. |

gost.exe

|

GO Simple Tunnel (GOST), אפליקציית מנהור שנכתבה ב-Go. |

chisel.exe

|

אִזְמֵל, מנהרת TCP/UDP על HTTP באמצעות שכבות SSH. |

csrss_protected.exe

|

מנהרת RevSocks, מוגנת עם גרסת הניסיון של הגנת תוכנת Enigma Protector. |

plink.exe

|

פלינק (PuTTY Link), כלי לחיבור שורת פקודה. |

|

WebBrowserPassView.exe

|

A כלי לשחזור סיסמאות עבור סיסמאות המאוחסנות בדפדפני אינטרנט.

|

sqlextractor.exe

|

A כלי לאינטראקציה עם מסדי נתונים של SQL וחילוץ מהם נתונים. |

procdump64.exe

|

ProcDump, כלי שורת הפקודה של Sysinternals לניטור יישומים ויצירת dump dump של התרסקות. |

קבצי אצווה

Ballistic Bobcat פרסה קבצי אצווה למערכות של הקורבנות רגע לפני פריסת הדלת האחורית של החסות. נתיבי קבצים שאנו מודעים להם הם:

- C:inetpubwwwrootaspnet_clientInstall.bat

- %USERPROFILE%DesktopInstall.bat

- %WINDOWS%TasksInstall.bat

לרוע המזל, לא הצלחנו להשיג אף אחד מקבצי האצווה הללו. עם זאת, אנו מאמינים שהם כותבים קבצי תצורה לא מזיקים לדיסק, שהדלת האחורית של החסות דורשת כדי לתפקד באופן מלא. שמות קבצי התצורה הללו נלקחו מהדלתות האחוריות של החסות אך מעולם לא נאספו:

- config.txt

- node.txt

- error.txt

- Uninstall.bat

אנו מאמינים שקבצי האצווה וקבצי התצורה הם חלק מתהליך הפיתוח המודולרי ש-Ballistic Bobcat העדיף במהלך השנים האחרונות.

נותן חסות לדלת אחורית

דלתות אחוריות של חסות נכתבות ב-C++ עם חותמות זמן הידור ונתיבי מסד נתונים של תוכניות (PDB) כפי שמוצג ב- REF _Ref112861527 h טבלתי 3

. הערה על מספרי גרסאות: העמודה גִרְסָה מייצג את הגרסה שאנו עוקבים אחריה באופן פנימי בהתבסס על ההתקדמות הליניארית של דלתות אחוריות של חסות שבהן מתבצעים שינויים מגרסה אחת לאחרת. ה גרסה פנימית העמודה מכילה את מספרי הגרסאות שנצפו בכל דלת אחורית של נותן חסות, והם כלולים לצורך השוואה קלה בעת בחינת דוגמאות אלו ואחרות פוטנציאליות של נותן חסות.

טבלתי 3. חותמות זמן של אוסף חסות ו-PDB

|

גִרְסָה |

גרסה פנימית |

חותמת זמן הידור |

PDB |

|

1 |

1.0.0 |

2021-08-29 09:12:51 |

D:TempBD_Plus_SrvcReleaseBD_Plus_Srvc.pdb |

|

2 |

1.0.0 |

2021-10-09 12:39:15 |

D:TempSponsorReleaseSponsor.pdb |

|

3 |

1.4.0 |

2021-11-24 11:51:55 |

D:TempSponsorReleaseSponsor.pdb |

|

4 |

2.1.1 |

2022-02-19 13:12:07 |

D:TempSponsorReleaseSponsor.pdb |

|

5 |

1.2.3.0 |

2022-06-19 14:14:13 |

D:TempAluminaReleaseAlumina.pdb |

הביצוע הראשוני של Sponsor דורש את ארגומנט זמן הריצה להתקין, שבלעדיו נותן החסות יוצא בחן, כנראה טכניקת אנטי-אמולציה/אנטי-ארגז חול פשוטה. אם הטיעון הזה עובר, נותן החסות יוצר שירות שנקרא רשת מערכת (ב v1) ו עדכון (בכל שאר הגרסאות). זה קובע את השירות סוג ההפעלה ל מכני עם סלילה אוטומטית, ומגדיר אותו להפעיל תהליך חסות משלו, ומעניק לו גישה מלאה. לאחר מכן הוא מתחיל את השירות.

נותן החסות, שפועל כעת כשירות, מנסה לפתוח את קובצי התצורה שהוזכרו לעיל שהוצבו בעבר בדיסק. זה מחפש config.txt ו node.txt, שניהם בספריית העבודה הנוכחית. אם הראשון חסר, נותן החסות מגדיר את השירות ל עצר ויוצא בחן.

תצורת דלת אחורית

תצורת נותן החסות, מאוחסנת ב config.txt, מכיל שני שדות:

- מרווח עדכון, בשניות, ליצירת קשר מעת לעת עם שרת C&C לקבלת פקודות.

- רשימה של שרתי C&C, המכונה ממסרים בקבצים הבינאריים של נותן החסות.

שרתי C&C מאוחסנים מוצפנים (RC4), ומפתח הפענוח קיים בשורה הראשונה של config.txt. לכל אחד מהשדות, כולל מפתח הפענוח, יש את הפורמט המוצג ב REF _Ref142647636 h תרשים 3

.

תת שדות אלה הם:

- config_start: מציין את האורך של config_name, אם קיים, או אפס, אם לא. משמש את הדלת האחורית כדי לדעת היכן config_data מתחיל.

- config_len: אורך של config_data.

- config_name: אופציונלי, מכיל שם שניתן לשדה התצורה.

- config_data: התצורה עצמה, מוצפנת (במקרה של שרתי C&C) או לא (כל שאר השדות).

REF _Ref142648473 h תרשים 4

מראה דוגמה עם תוכן מקודד צבע של אפשרות config.txt קוֹבֶץ. שימו לב שזה לא קובץ ממשי שצפינו בו, אלא דוגמה מפוברקת.

שני השדות האחרונים ב config.txt מוצפנים עם RC4, תוך שימוש בייצוג המחרוזת של ה-hash SHA-256 של מפתח הפענוח שצוין, כמפתח להצפנת הנתונים. אנו רואים שהבתים המוצפנים מאוחסנים בקידוד hex כטקסט ASCII.

איסוף מידע מארח

נותן החסות אוסף מידע על המארח עליו הוא פועל, מדווח על כל המידע שנאסף לשרת C&C ומקבל מזהה צומת, שנכתב ל node.txt. REF _Ref142653641 h טבלתי 4

REF _Ref112861575 h

מפרט מפתחות וערכים ברישום של Windows שספונסר משתמש בו כדי לקבל את המידע, ומספק דוגמה לנתונים שנאספו.

טבלה 4. מידע שנאסף על ידי נותן החסות

|

מפתח הרישום |

ערך |

דוגמה |

HKEY_LOCAL_MACHINESYSTEM CurrentControlSetServicesTcpipParameters

|

שם מארח

|

D-835MK12

|

HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTimeZoneInformation

|

TimeZoneKeyName

|

שעון תקן ישראלי

|

HKEY_USERS.DEFAULT לוח הבקרה הבינלאומי

|

שם מקום

|

הוא-IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTION מערכתBIOS

|

מוצר BaseBoard

|

10NX0010IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTIONSystemCentralProcessor

|

ProcessorNameString

|

Intel(R) Core(TM) i7-8565U CPU @ 1.80GHz

|

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion

|

שם מוצר

|

Windows 10 Enterprise N

|

CurrentVersion

|

6.3

|

|

CurrentBuildNumber

|

19044

|

|

InstallationType

|

לקוח

|

נותנת החסות אוספת גם את דומיין ה-Windows של המארח באמצעות הרשימה הבאה WMIC פקודה:

wmic computersystem קבל דומיין

לבסוף, נותן החסות משתמש בממשקי API של Windows כדי לאסוף את שם המשתמש הנוכחי (GetUserNameW), לקבוע אם תהליך החסות הנוכחי פועל כיישום של 32 או 64 סיביות (GetCurrentProcess, לאחר מכן IsWow64Process(CurrentProcess)), וקובע אם המערכת פועלת על סוללה או מחוברת למקור מתח AC או DC (GetSystemPowerStatus).

מוזרות אחת לגבי בדיקת האפליקציה של 32 או 64 סיביות היא שכל הדגימות שנצפו של חסות היו 32 סיביות. פירוש הדבר עשוי להיות שחלק מהכלים בשלב הבא דורשים מידע זה.

המידע שנאסף נשלח בהודעה מקודדת base64 שלפני הקידוד מתחילה בה r ויש לו את הפורמט המוצג ב REF _Ref142655224 h תרשים 5

.

המידע מוצפן באמצעות RC4, ומפתח ההצפנה הוא מספר אקראי שנוצר במקום. המפתח עובר גיבוב עם אלגוריתם MD5, לא SHA-256 כפי שהוזכר קודם לכן. זה המקרה עבור כל התקשורת שבה נותן החסות צריך לשלוח נתונים מוצפנים.

שרת C&C משיב עם מספר המשמש לזיהוי המחשב הנפגע בתקשורת מאוחרת יותר, שנכתב אל node.txt. שים לב ששרת C&C נבחר באקראי מהרשימה כאשר r ההודעה נשלחת, ואותו שרת משמש בכל התקשורת העוקבת.

לולאת עיבוד פקודות

נותן החסות מבקש פקודות בלולאה, שינה לפי המרווח שהוגדר ב config.txt. השלבים הם:

- תשלח chk=מבחן הודעה שוב ושוב, עד ששרת C&C עונה Ok.

- תשלח c (IS_CMD_AVAIL) הודעה לשרת C&C וקבלת פקודת מפעיל.

- עבד את הפקודה.

- אם יש פלט שיישלח לשרת C&C, שלח a (ACK) הודעה, כולל הפלט (מוצפן), או

- אם הביצוע נכשל, שלח f

(נכשל) הודעה. הודעת השגיאה לא נשלחת.

- לישון.

השמיים c ההודעה נשלחת כדי לבקש פקודה לביצוע, והיא בעלת הפורמט (לפני קידוד base64) המוצג ב REF _Ref142658017 h תרשים 6

.

השמיים מוצפן_אין השדה באיור הוא תוצאה של הצפנת המחרוזת המקודדת ללא חתימה עם RC4. המפתח להצפנה הוא ה-hash MD5 של node_id.

כתובת האתר המשמשת ליצירת קשר עם שרת C&C בנויה כך: http://<IP_or_domain>:80. זה עשוי להעיד על כך 37.120.222[.]168:80 הוא שרת ה-C&C היחיד בשימוש במהלך מסע הפרסום של Sponsoring Access, מכיוון שזו הייתה כתובת ה-IP היחידה שראינו שמכונות קורבן מגיעות אליה ביציאה 80.

פקודות מפעיל

פקודות מפעיל מסומנות ב REF _Ref112861551 h טבלתי 5

ומופיעים בסדר שבו הם נמצאים בקוד. תקשורת עם שרת C&C מתרחשת דרך יציאה 80.

טבלה 5. פקודות מפעיל ותיאורים

|

פיקוד |

תיאור |

|

p |

שולח את מזהה התהליך עבור תהליך החסות הפועל. |

|

e |

מבצע פקודה, כפי שצוין בארגומנט נוסף עוקב, במארח החסות באמצעות המחרוזת הבאה: c:windowssystem32cmd.exe /c > result.txt 2>&1 התוצאות מאוחסנות ב result.txt בספריית העבודה הנוכחית. שולחת a הודעה עם הפלט המוצפן לשרת C&C אם בוצעה בהצלחה. אם נכשל, שולח an f הודעה (ללא ציון השגיאה). |

|

d |

מקבל קובץ משרת C&C ומבצע אותו. לפקודה זו יש ארגומנטים רבים: שם קובץ היעד שאליו יש לכתוב את הקובץ, ה-hash MD5 של הקובץ, ספרייה לכתיבת הקובץ (או ספריית העבודה הנוכחית, כברירת מחדל), בוליאנית כדי לציין אם להפעיל את הקובץ או לא, והתוכן של קובץ ההפעלה, מקודד base64. אם לא מתרחשות שגיאות, א a ההודעה נשלחת לשרת C&C עם העלה והפעל את הקובץ בהצלחה or העלה קובץ בהצלחה ללא ביצוע (מוצפן). אם מתרחשות שגיאות במהלך ביצוע הקובץ, א f נשלחת הודעה. אם ה-hash MD5 של תוכן הקובץ אינו תואם ל-hash שסופק, an e (CRC_ERROR) ההודעה נשלחת לשרת C&C (כולל רק מפתח ההצפנה שבו נעשה שימוש, וללא מידע אחר). השימוש במונח העלה כאן זה עלול לבלבל מכיוון שהמפעילים והמקודדים של בובקט בליסטי לוקחים את נקודת המבט מצד השרת, בעוד שרבים עשויים לראות זאת כהורדה המבוססת על משיכת הקובץ (כלומר הורדת אותו) על ידי המערכת באמצעות דלת החסות האחורית. |

|

u |

ניסיונות להוריד קובץ באמצעות URLDownloadFileW Windows API והפעל אותו. הצלחה שולחת א a הודעה עם מפתח ההצפנה בשימוש, וללא מידע אחר. כישלון שולח א f הודעה עם מבנה דומה. |

|

s |

מבצע קובץ שכבר נמצא בדיסק, Uninstall.bat בספריית העבודה הנוכחית, שככל הנראה מכילה פקודות למחיקת קבצים הקשורים לדלת האחורית. |

|

n |

פקודה זו יכולה להיות מסופקת במפורש על ידי מפעיל או שניתן להסיק על ידי ספונסר כפקודה לביצוע בהיעדר פקודה אחרת. הכוונה בתוך חסות כ NO_CMD, הוא מבצע שינה אקראית לפני ביצוע צ'ק-אין חוזר עם שרת C&C. |

|

b |

מעדכן את רשימת ה-C&Cs המאוחסנים ב config.txt בספריית העבודה הנוכחית. כתובות C&C החדשות מחליפות את הקודמות; הם לא מתווספים לרשימה. זה שולח א a הודעה עם |

|

i |

מעדכן את מרווח הצ'ק-אין שנקבע מראש שצוין ב config.txt. זה שולח א a הודעה עם מרווח חדש הוחלף בהצלחה לשרת C&C אם עודכן בהצלחה. |

עדכונים לנותן חסות

קודני Bobcat בליסטיים ביצעו תיקוני קוד בין Sponsor v1 ו-v2. שני השינויים המשמעותיים ביותר באחרון הם:

- אופטימיזציה של קוד כאשר מספר פונקציות ארוכות יותר צומצמו לפונקציות ותת-פונקציות, ו

- הסוואת החסות כתוכנית עדכון על ידי הכללת ההודעה הבאה בתצורת השירות:

עדכוני אפליקציה נהדרים הן למשתמשי האפליקציה והן לאפליקציות - עדכונים פירושם שמפתחים עובדים תמיד על שיפור האפליקציה, תוך התחשבות בחוויית לקוח טובה יותר עם כל עדכון.

תשתית רשת

בנוסף לחזרה על התשתית C&C המשמשת בקמפיין PowerLess, Ballistic Bobcat הציגה גם שרת C&C חדש. הקבוצה גם השתמשה במספר כתובות IP כדי לאחסן ולספק כלי תמיכה במהלך מסע הפרסום של גישה חסות. אישרנו שאף אחת מכתובות ה-IP הללו לא פועלות בשלב זה.

סיכום

בובקט בליסטי ממשיך לפעול על פי מודל סריקה וניצול, ומחפש יעדי הזדמנויות עם פגיעויות לא מתוקנות בשרתי Microsoft Exchange החשופים לאינטרנט. הקבוצה ממשיכה להשתמש בערכת כלים מגוונת בקוד פתוח בתוספת מספר יישומים מותאמים אישית, כולל דלת החסות האחורית שלה. למגינים יהיה מומלץ לתקן כל מכשיר החשוף לאינטרנט ולהישאר ערניים ליישומים חדשים שצצים בארגונים שלהם.

לכל שאלה לגבי המחקר שלנו שפורסם ב-WeLiveSecurity, אנא צור איתנו קשר בכתובת threatintel@eset.com.

ESET Research מציע דוחות מודיעין פרטיים של APT והזנות נתונים. לכל שאלה לגבי שירות זה, בקר באתר ESET Threat Intelligence עמוד.

IoCs

קבצים

|

SHA-1 |

שם הקובץ |

איתור |

תיאור |

098B9A6CE722311553E1D8AC5849BA1DC5834C52

|

N / A |

Win32/Agent.UXG |

דלת אחורית בובקט בליסטי, חסות (v1). |

5AEE3C957056A8640041ABC108D0B8A3D7A02EBD

|

N / A |

Win32/Agent.UXG |

דלת אחורית בובקט בליסטי, חסות (v2). |

764EB6CA3752576C182FC19CFF3E86C38DD51475

|

N / A |

Win32/Agent.UXG |

דלת אחורית בובקט בליסטי, חסות (v3). |

2F3EDA9D788A35F4C467B63860E73C3B010529CC

|

N / A |

Win32/Agent.UXG |

דלת אחורית בובקט בליסטי, חסות (v4). |

E443DC53284537513C00818392E569C79328F56F

|

N / A |

Win32/Agent.UXG |

דלת אחורית של בובקט בליסטי, נותנת חסות (v5, aka אלומינה). |

C4BC1A5A02F8AC3CF642880DC1FC3B1E46E4DA61

|

N / A |

WinGo/Agent.BT |

מנהרה הפוכה של RevSocks. |

39AE8BA8C5280A09BA638DF4C9D64AC0F3F706B6

|

N / A |

לְנַקוֹת |

ProcDump, כלי שורת פקודה לניטור יישומים ויצירת dump dump של התרסקות. |

A200BE662CDC0ECE2A2C8FC4DBBC8C574D31848A

|

N / A |

Generik.EYWYQYF |

מימיקץ. |

5D60C8507AC9B840A13FFDF19E3315A3E14DE66A

|

N / A |

WinGo/Riskware.Gost.D |

GO Simple Tunnel (GOST). |

50CFB3CF1A0FE5EC2264ACE53F96FADFE99CC617

|

N / A |

WinGo/HackTool.Chisel.A |

מנהרה הפוכה של אזמל. |

1AAE62ACEE3C04A6728F9EDC3756FABD6E342252

|

N / A |

N / A |

כלי גילוי Host2IP. |

519CA93366F1B1D71052C6CE140F5C80CE885181

|

N / A |

Win64/Packed.Enigma.BV |

מנהרת RevSocks, מוגנת בגרסת הניסיון של הגנת תוכנת Enigma Protector. |

4709827C7A95012AB970BF651ED5183083366C79

|

N / A |

N / A |

Plink (PuTTY Link), כלי לחיבור שורת פקודה. |

99C7B5827DF89B4FAFC2B565ABED97C58A3C65B8

|

N / A |

Win32/PSWTool.WebBrowserPassView.I |

כלי לשחזור סיסמאות עבור סיסמאות המאוחסנות בדפדפני אינטרנט. |

E52AA118A59502790A4DD6625854BD93C0DEAF27

|

N / A |

MSIL/HackTool.SQLDump.A |

כלי לאינטראקציה עם וחילוץ נתונים מבסיסי נתונים של SQL. |

נתיבי קבצים

להלן רשימה של נתיבים שבהם הדלת האחורית של החסות נפרסה על מכונות שנפגעו.

%SYSTEMDRIVE%inetpubwwwrotaspnet_client

%USERPROFILE%AppDataLocalTempfile

%USERPROFILE%AppDataLocalTemp2low

%USERPROFILE%שולחן עבודה

%USERPROFILE%הורדסה

%WINDIR%

%WINDIR%INFMSExchange DSN למסירה

%WINDIR%משימות

%WINDIR%Temp%WINDIR%Tempcrashpad1Files

רשת

IP

ספק

נראה לראשונה

ראה לאחרונה

פרטים

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

PowerLess C&C.

37.120.222[.]168

M247 בע"מ

2021-11-28

2021-12-12

נותן חסות ל-C&C.

198.144.189[.]74

קולוקרוס

2021-11-29

2021-11-29

אתר הורדת כלי תמיכה.

5.255.97[.]172

קבוצת התשתיות BV

2021-09-05

2021-10-28

אתר הורדת כלי תמיכה.

IP

ספק

נראה לראשונה

ראה לאחרונה

פרטים

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

PowerLess C&C.

37.120.222[.]168

M247 בע"מ

2021-11-28

2021-12-12

נותן חסות ל-C&C.

198.144.189[.]74

קולוקרוס

2021-11-29

2021-11-29

אתר הורדת כלי תמיכה.

5.255.97[.]172

קבוצת התשתיות BV

2021-09-05

2021-10-28

אתר הורדת כלי תמיכה.

שולחן זה נבנה באמצעות גרסה 13 של מסגרת MITER ATT & CK.

|

טקטיקה |

ID |

שם |

תיאור |

|

סִיוּר |

סריקה פעילה: סריקת פגיעות |

Ballistic Bobcat סורק אחר גרסאות פגיעות של שרתי Microsoft Exchange כדי לנצל. |

|

|

פיתוח משאבים |

פיתוח יכולות: תוכנות זדוניות |

בובקט בליסטי עיצב וקודד את דלת החסות האחורית. |

|

|

להשיג יכולות: כלי |

Ballistic Bobcat משתמש בכלי קוד פתוח שונים כחלק ממסע הפרסום של Sponsoring Access. |

||

|

גישה ראשונית |

שימוש באפליקציה הפונה לציבור |

בובקט בליסטי מכוון חשוף לאינטרנט שרתי Microsoft Exchange. |

|

|

הוצאה לפועל |

מתורגמן פקודות ותסריטים: מעטפת הפקודות של Windows |

דלת החסות האחורית משתמשת במעטפת הפקודות של Windows כדי לבצע פקודות במערכת של הקורבן. |

|

|

שירותי מערכת: ביצוע שירות |

דלת החסות מגדירה את עצמה כשירות ומתחילה את הפונקציות העיקריות שלה לאחר ביצוע השירות. |

||

|

התמדה |

צור או שנה תהליך מערכת: שירות Windows |

נותן החסות שומר על התמדה על ידי יצירת שירות עם הפעלה אוטומטית שמבצע את הפונקציות העיקריות שלו בלולאה. |

|

|

הסלמת פריבילגיות |

חשבונות תקפים: חשבונות מקומיים |

מפעילי בובקט בליסטי מנסים לגנוב אישורים של משתמשים חוקיים לאחר ניצול תחילה של מערכת לפני פריסת הדלת האחורית של החסות. |

|

|

התחמקות הגנה |

בטל/פענח קבצים או מידע |

נותנת החסות מאחסנת מידע על דיסק מוצפן ומעורפל, ומבטלת אותו בזמן ריצה. |

|

|

קבצים או מידע מעורפלים |

קובצי תצורה שהדלת האחורית של נותן החסות דורשת בדיסק מוצפנים ומעורפלים. |

||

|

חשבונות תקפים: חשבונות מקומיים |

נותן החסות מבוצע עם הרשאות אדמין, ככל הנראה באמצעות אישורים שהמפעילים מצאו בדיסק; יחד עם מוסכמות השמות התמימות של Ballistic Bobcat, זה מאפשר לספונסר להשתלב ברקע. |

||

|

גישה לאישור |

אישורים מחנויות סיסמאות: אישורים מדפדפני אינטרנט |

מפעילי בובקט בליסטיים משתמשים בכלי קוד פתוח כדי לגנוב אישורים מחנויות סיסמאות בדפדפני אינטרנט. |

|

|

גילוי פערים |

גילוי מערכת מרחוק |

Ballistic Bobcat משתמש בכלי Host2IP, בשימוש בעבר על ידי Agrius, כדי לגלות מערכות אחרות בתוך רשתות נגישות ולקשר בין שמות המארחים וכתובות ה-IP שלהן. |

|

|

פיקוד ובקרה |

ערפול נתונים |

הדלת האחורית של נותן החסות מערפלת נתונים לפני שליחתם לשרת C&C. |

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. רכב / רכבים חשמליים, פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- ChartPrime. הרם את משחק המסחר שלך עם ChartPrime. גישה כאן.

- BlockOffsets. מודרניזציה של בעלות על קיזוז סביבתי. גישה כאן.

- מקור: https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/

- :יש ל

- :הוא

- :לֹא

- :איפה

- $ למעלה

- 09

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 150

- 16

- 179

- 20

- 2021

- 2022

- 23

- 24

- 25

- 31

- 39

- 51

- 60

- 7

- 8

- 80

- 9

- a

- יכול

- אודות

- מֵעַל

- AC

- גישה

- פי

- חשבונות

- פעיל

- פעילים

- פעילות

- ממשי

- הוסיף

- תוספת

- נוסף

- כתובת

- כתובות

- מנהל

- מתקדם

- לאחר

- נגד

- סוֹכֵן

- aka

- ערני

- אַלגוֹרִיתְם

- תעשיות

- מאפשר

- לאורך

- כְּבָר

- גם

- תמיד

- an

- מְנוּתָח

- ו

- אחר

- כל

- API

- ממשקי API

- האפליקציה

- לכאורה

- לְהוֹפִיעַ

- מופיע

- בקשה

- יישומים

- גישה

- אפליקציות

- APT

- ערבי

- איחוד האמירויות

- ערבית

- אדריכלי

- ARE

- טענה

- טיעונים

- AS

- לשאול

- At

- מנסה

- ניסיונות

- אוגוסט

- מכני עם סלילה אוטומטית

- רכב

- מודע

- בחזרה

- דלת אחורית

- דלתות אחוריות

- רקע

- מבוסס

- סוללה

- BE

- הפך

- כי

- היה

- לפני

- התנהגות

- תאמינו

- הטוב ביותר

- מוטב

- בֵּין

- להתמזג

- שניהם

- ברזיל

- דפדפנים

- נבנה

- אבל

- by

- C + +

- נקרא

- מבצע

- קמפיינים

- CAN

- יכולות

- אשר

- מקרה

- מרכז

- שינויים

- לבדוק

- בדיקה

- נבחר

- אזרחי

- ברור

- קוד

- מקודד

- לגבות

- טור

- COM

- מסחרי

- תקשורת

- תקשורת

- חברות

- חברה

- השוואה

- פשרה

- התפשר

- המחשב

- מוליך

- תְצוּרָה

- מְאוּשָׁר

- מבלבל

- מחובר

- הקשר

- צור קשר

- מכיל

- תוכן

- ממשיך

- לִשְׁלוֹט

- אמנה

- קואופרטיב

- יכול

- מדינות

- מדינה

- מכוסה

- להתרסק

- יוצר

- יוצרים

- אישורים

- נוֹכְחִי

- מנהג

- לקוח

- חווית לקוח

- נתונים

- מסד נתונים

- מאגרי מידע

- ימים

- dc

- דֵצֶמבֶּר

- בְּרִירַת מֶחדָל

- המגינים

- מוגדר

- למסור

- מסירה

- פרס

- פריסה

- פריסה

- לתאר

- מְתוּאָר

- עיצוב

- מעוצב

- פרטים

- זוהה

- איתור

- לקבוע

- קובע

- מפתחים

- צעצועי התפתחות

- התקנים

- יהלומים

- לגלות

- גילה

- תגלית

- הפצה

- שונה

- עושה

- תחום

- להורדה

- ירד

- משך

- בְּמַהֲלָך

- e

- כל אחד

- להקל

- מזרח

- חינוך

- אֶלֶקטרוֹנִי

- מכשירי חשמל

- נסיכויות

- מוּעֳסָק

- מוצפן

- הצף

- לעסוק

- מאורס

- הנדסה

- מנועים

- חידה

- מִפְעָל

- ישויות

- סביבתי

- שגיאה

- שגיאות

- מחקר ESET

- ברור

- בוחן

- דוגמה

- חליפין

- לבצע

- יצא לפועל

- מוציאים להורג

- מבצע

- הוצאת להורג

- יציאות

- ניסיון

- לנצל

- ומנוצל

- מנצל

- נכשל

- כשלון

- למדי

- מעטים

- שדה

- שדות

- תרשים

- שלח

- קבצים

- כספי

- שירותים פיננסיים

- חברת שירותים פיננסיים

- פירמה

- ראשון

- הבא

- מזון

- בעד

- פוּרמָט

- מצא

- ארבע

- החל מ-

- מלא

- לגמרי

- פונקציה

- פונקציות

- לְהַשִׂיג

- אסף

- נוצר

- יצירת

- דור

- גיאוגרפי

- לקבל

- נתן

- גלוֹבָּלִי

- Go

- ממשלה

- מענקים

- גדול

- קְבוּצָה

- חצי

- שירים

- חשיש

- יש

- בְּרִיאוּת

- ביטוח בריאות

- בריאות

- כאן

- הסתר

- המארח

- אולם

- HTML

- http

- HTTPS

- בן אנוש

- זכויות האדם

- i

- ID

- מזוהה

- לזהות

- if

- תמונה

- שיפור

- in

- באחר

- כלול

- כולל

- להצביע

- מצביע על

- אינדיקטורים

- מידע

- תשתית

- בתחילה

- בהתחלה

- יוזם

- פניות

- בתוך

- ביטוח

- מוֹדִיעִין

- אינטראקציה

- מעניין

- כלפי פנים

- אל תוך

- הציג

- השקעה

- IP

- כתובת IP

- כתובות IP

- ישראל

- IT

- שֶׁלָה

- עצמו

- עיתונאים

- שמירה

- מפתח

- מפתחות

- לדעת

- ידוע

- חוסר

- אחרון

- מאוחר יותר

- חוק

- שכבות

- הכי פחות

- אורך

- סביר

- מוגבל

- קו

- קשר

- רשימה

- ברשימה

- מקומי

- ממוקם

- עוד

- הסתכלות

- נראה

- מכונה

- עשוי

- שומר

- תחזוקה

- הרוב

- מצליח

- ייצור

- רב

- שוק

- להתאים

- מאי..

- MD5

- אומר

- אומר

- מדיה

- רפואי

- טיפול רפואי

- מחקר רפואי

- מוּזְכָּר

- הודעה

- קַפְּדָנִי

- מיקרוסופט

- אמצע

- המזרח התיכון

- יכול

- אכפת לי

- דקות

- חסר

- מודל

- צנוע

- שינויים

- לשנות

- מודולרי

- רגעים

- ניטור

- רוב

- רב לאומי

- מספר

- שם

- שם

- שמות

- רשת

- רשתות

- לעולם לא

- חדש

- החדש ביותר

- הבא

- לא

- צומת

- ללא חתימה

- בייחוד

- רומן

- נוֹבֶמבֶּר

- עַכשָׁיו

- מספר

- מספרים

- להשיג

- מושג

- ברור

- of

- המיוחדות שלנו

- לעתים קרובות

- on

- על המקום

- ONE

- יחידות

- באינטרנט

- רק

- לפתוח

- קוד פתוח

- להפעיל

- פועל

- מבצע

- מפעיל

- מפעילי

- הזדמנות

- מִתנַגֵד

- or

- להזמין

- ארגון

- אִרְגוּנִי

- ארגונים

- מְקוֹרִי

- אחר

- שלנו

- הַחוּצָה

- מוצא

- המתואר

- תפוקה

- יותר

- שֶׁלוֹ

- פ

- ארוז

- עמוד

- מגיפה

- חלק

- חלקים

- עבר

- סיסמה

- סיסמאות

- עבר

- תיקון

- תבנית

- התמדה

- כוח אדם

- תרופות

- גופני

- מישור

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אנא

- נקודה

- נקודת מבט

- נקודות

- חלק

- אפשרי

- פוטנציאל

- פוטנציאל

- כּוֹחַ

- להציג

- קודם

- קוֹדֶם

- יְסוֹדִי

- פְּרָטִי

- הרשאות

- כנראה

- תהליך

- תהליך

- מוצרים

- תָכְנִית

- התקדמות

- מוּגָן

- .

- ובלבד

- ספק

- מספק

- לאור

- מושך

- דחף

- R

- אקראי

- אקראי

- במקום

- הגעה

- לקבל

- קיבלו

- מקבל

- התאוששות

- מכונה

- בדבר

- הירשם

- רישום

- קָשׁוּר

- להשאר

- לתקן

- שוב ושוב

- להחליף

- החליף

- לדווח

- דווח

- דוחות לדוגמא

- נציגות

- לבקש

- בקשות

- לדרוש

- דורש

- מחקר

- חוקרים

- תוצאה

- קִמעוֹנַאִי

- להפוך

- תיקונים

- זכויות

- תמלוגים

- הפעלה

- ריצה

- אותו

- ראה

- סריקה

- סריקה

- שניות

- לִרְאוֹת

- לשלוח

- שליחה

- שולח

- נשלח

- סֶפּטֶמבֶּר

- שרתים

- שרות

- שירותים

- חברת שירותים

- סטים

- כמה

- פָּגָז

- לְהַצִיג

- הראה

- הופעות

- צד

- מראה

- משמעותי

- דומה

- פָּשׁוּט

- אתר

- עור

- לִישׁוֹן

- So

- תוכנה

- פתרונות

- כמה

- מָקוֹר

- מתמחה

- מתמחה

- מפורט

- סנדק

- חסות

- מסחרי

- התמחות

- תֶקֶן

- התחלות

- סטארט - אפ

- הברית

- צעדים

- חנות

- מאוחסן

- חנויות

- להכות

- מחרוזת

- מִבְנֶה

- לאחר מכן

- כתוצאה מכך

- הצלחה

- בהצלחה

- שסופק

- להתחנן

- תמיכה

- מסייע

- מערכת

- מערכות

- שולחן

- לקחת

- משימות

- יעד

- ממוקד

- מיקוד

- מטרות

- טכנולוגיה

- התקשורת

- עשר

- טווח

- טֶקסט

- מֵאֲשֶׁר

- זֶה

- השמיים

- המידע

- העולם

- שֶׁלָהֶם

- אז

- שם.

- בכך

- אלה

- הֵם

- שְׁלִישִׁי

- זֶה

- אלה

- איום

- בכל

- זמן

- ציר זמן

- TM

- ל

- יַחַד

- כלי

- כלים

- סה"כ

- לעקוב

- טיפול

- מִשׁפָּט

- מנהרה

- תור

- שתיים

- לא מסוגל

- מאוחד

- איחוד הערבים

- איחוד האמירויות הערביות

- ארצות הברית

- עד

- עדכון

- מְעוּדכָּן

- עדכונים

- על

- כתובת האתר

- us

- להשתמש

- מְשׁוּמָשׁ

- משתמשים

- שימושים

- באמצעות

- תועלת

- מנוצל

- ניצול

- v1

- ערך

- ערכים

- מגוון

- שונים

- גרסה

- גירסאות

- אנכיות

- קרבן

- קורבנות

- לצפיה

- לְבַקֵר

- פגיעויות

- פגיעות

- פגיע

- היה

- we

- אינטרנט

- דפדפני אינטרנט

- טוֹב

- היו

- מה

- מתי

- ואילו

- אם

- אשר

- בזמן

- רָחָב

- רוחב

- חלון

- חלונות

- עם

- בתוך

- לְלֹא

- עובד

- עוֹלָם

- ארגון הבריאות העולמי

- היה

- לכתוב

- כתוב

- שנים

- כן

- זפירנט

- אפס