זמן קריאה: 4 דקותרוב האנשים כבר מודעים לתוכנת כופר, בוודאי אלה שקוראים בקביעות את מדור הבלוג של Comodo ופרסומים דומים. למי שלא, תוכנת כופר היא התקפה לפיה התוקף מצפין את כל הקבצים במחשב או בשרת של הקורבן, מה שהופך אותם לבלתי שמישים לחלוטין. לאחר מכן התוקף דורש תשלום, כופר בדרך כלל בביטקוין, כדי לפענח את הקבצים. היופי בתקיפה מנקודת מבטו של העבריין הוא שכמעט אף פעם אין פתרון לנפגע לאחר שההצפנה התבצעה. שום אנטי וירוס, שום עזרה ממומחים טכניים, שום כוח משטרה ושום בכי לא יכולים לשחזר את הקבצים האלה בשבילך. אתה חייב לקבל את מפתח הפענוח או לנשק את הקבצים שלך לשלום.

כשהם בוהים במורד הקנה הבלתי-סלחני של האקדח הזה, קורבנות בעלי פרופיל גבוה מגלים שאין להם ברירה אלא לשלם את האגרה. הם צריכים את הקבצים האלה כדי להמשיך בעסק או כדי לספק את שירותיהם לחברה, והם אינם יכולים להרשות לעצמם זמן השבתה כלל. בתי חולים, מחלקות ממשלתיות, ארגוני צדקה, אוניברסיטאות, בתי משפט שלום ומשרדי עיתונים הם רק כמה דוגמאות למוסדות גדולים שהתחרטו ושילמו את הכופר.

תוכנת כופר מופצת בדרך כלל ב- טופס של תוכנית סוס טרויאני. אלו הן תוכנות שמרמות אותך לחשוב שהן תוכנית רגילה כשאתה מתקין אותן, אבל הן למעשה קובץ הפעלה זדוני שמצפין את הכוננים שלך. לכל פיסת תוכנת כופר יש דרך ייחודית משלה להדביק את מכונת היעד, וכל אחת משתמשת במספר רמות של ערפול כדי למנוע זיהוי. הבלוג הזה הוא צלילה עמוקה מאחד המהנדסים המובילים של קומודו לתוך העבודה הפנימית של חלק כזה של ransomware – WONSYS.

מהי WONSYS Ransomware?

Wonsys הוא זן של תוכנות זדוניות שמעורפל על ידי תוכנת קריפטור, או ארוז בקובץ כמו UPX, ASPROTECT או VMPROTECT. קובץ ההפעלה בפועל, wonsys.exe, קבור עמוק בתוך תוכנית אחרת, ככל הנראה תמימה, ולכן הוא אחד מאותם סוסים טרויאנים שהזכרנו קודם לכן. זוהי שיטה נפוצה בה משתמשים פושע כדי לסייע לו להימנע מגילוי על ידי אנטי וירוס מוצרים.

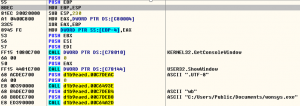

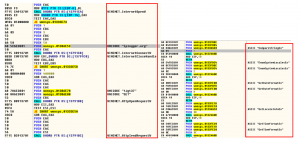

התוכנה הזדונית מפילה את עצמה על מחשב היעד ופועלת באמצעות ה-API של SHELL32, ShellExecuteW:

ברגע שתוכנת הכופר מופעלת על ידי המשתמש, היא יוצרת מפתח "RunOnce" ברישום:

זה גם סופר את כל הכוננים במחשב היעד כך שהוא יכול להצפין את כולם:

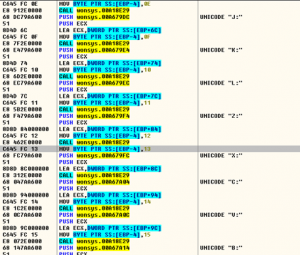

לאחר מכן Wonsys יוצר 'רשימת הרג' של תהליכים שעליו לסגור. אלו הן תוכנות שאם יוותרו לפעול, עלולות למנוע מ-Wonsys להדביק את המערכת כולה. ספציפית, מדובר בתוכנות כמו Word, PowerPoint, Notepad, Thunderbird שיכולות 'לנעול' קבצים וכך למנוע את ההצפנה שלהם. לאחר סגירת התוכניות הללו, Wonsys מוחק גם את עותק הצל של הקבצים כך שהמשתמש לא יוכל לשחזר אותם:

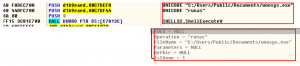

חלון שורת הפקודה נפתח דרך COMSPEC בתיקיית system32 עם הרשאות מנהל:![]()

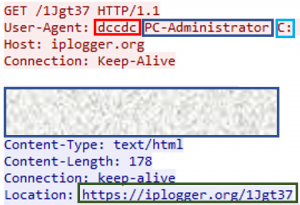

התוקף גם אוסף את התאריך, פורמט השעה, שם המערכת ופרטי המקום באמצעות פונקציות API ופינגס לאתר iplogger.org, ובכך אוסף מידע מפורט על המחשב.

ל-Wonsys יש כעת את כל המידע שהוא צריך. צילום המסך שלהלן מראה ש'dccdc' הוא הסיומת שהוא יוסיף לכל שמות הקבצים לאחר ההצפנה, 'PC-Administrator' הוא שם המחשב, והכונן 'C:' הוא הכונן שהוא ידביק:

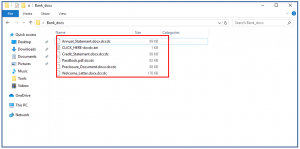

לבסוף, ה-WONSYS ransomware משחרר את המטען שלו, ומצפין את כל הקבצים במכונה. כל הקבצים נשארים עם סיומת '.dccdc' מלבד קובץ יחיד, לא מוצפן שהמשתמש יכול לפתוח - 'CLICK_HERE-dccdc.txt':

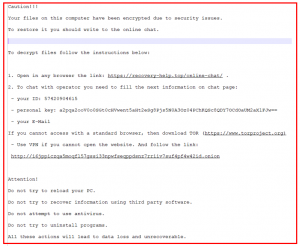

קובץ ה-.txt הזה הוא האופן שבו התוקף אומר לקורבן מה לעשות הלאה. כל מכונה נגועה מקבלת תעודה מזהה ומפתח אישי משלה. ההערה אומרת למשתמש לבקר בדף אינטרנט שבו הוא יזדקק למידע זה כדי להתחבר לשירות צ'אט:

הפתק מנסה ליצור את הרושם שהצ'אט הוא שירות ידידותי עם מפעיל אדיב שיעזור להם לשחזר את הקבצים שלהם. במציאות, הצ'אט הוא המקום שבו ההאקר דורש את התשלום שלו בביטקוין, אחרת הקבצים של הקורבן יאבדו לנצח.

ההודעה WONSYS - האנטומיה של מתקפת כופר הופיע לראשונה ב חדשות קומודו ומידע בנושא אבטחת אינטרנט.

- a

- תעשיות

- כמות

- אנליזה

- אנטומיה

- אחר

- אנטי וירוס

- בנפרד

- API

- יופי

- להלן

- ביטקוין

- לחסום

- בלוג

- עסקים

- בחירה

- סגירה

- איסוף

- Common

- לחלוטין

- המחשב

- להמשיך

- יכול

- בתי משפט

- לִיצוֹר

- יוצר

- פלילי

- בְּכִי

- עמוק

- דרישות

- מְפוֹרָט

- איתור

- לְהַצִיג

- מטה

- זמן השבתה

- נהיגה

- כל אחד

- הצף

- מהנדסים

- דוגמאות

- מומחים

- ראשון

- לנצח

- פוּרמָט

- החל מ-

- פונקציות

- ממשלה

- האקר

- לעזור

- סוּס

- בתי חולים

- איך

- HTTPS

- מידע

- מידע

- להתקין

- מוסדות

- אינטרנט

- Internet Security

- IT

- עצמו

- מפתח

- מוביל

- רמות

- מכונה

- גדול

- עשייה

- תוכנות זדוניות

- מוּזְכָּר

- צרכי

- חדשות

- הבא

- נוֹרמָלִי

- משרדים

- לפתוח

- מפעיל

- שֶׁלוֹ

- ארוז

- נפרע

- תשלום

- תשלום

- אֲנָשִׁים

- אישי

- לְחַבֵּר

- נקודה

- נקודת מבט

- מִשׁטָרָה

- תהליכים

- מוצרים

- תָכְנִית

- תוכניות

- .

- לספק

- פרסומים

- כופר

- ransomware

- התקפת כופר

- מציאות

- להחלים

- הפעלה

- ריצה

- אבטחה

- שרות

- שירותים

- כמה

- Shadow

- דומה

- יחיד

- אתר

- So

- חֶברָה

- תוכנה

- פִּתָרוֹן

- במיוחד

- התפשטות

- מערכת

- יעד

- טכני

- אומר

- השמיים

- חושב

- דרך

- זמן

- טרויאני

- ייחודי

- אוניברסיטאות

- בְּדֶרֶך כְּלַל

- קורבנות

- לצפיה

- אינטרנט

- מה

- מי