から収集された情報によると、Twitter のプロプライエタリ ソース コードの一部は、Github で XNUMX か月近く公開されていました。 DMCA削除依頼 24月XNUMX日に提出。

GitHub は、世界最大のコード ホスティング プラットフォームです。 マイクロソフトが所有し、それ以上のサービスを提供します 100万人の開発者 と含まれています 約 400 のリポジトリ 全部で。

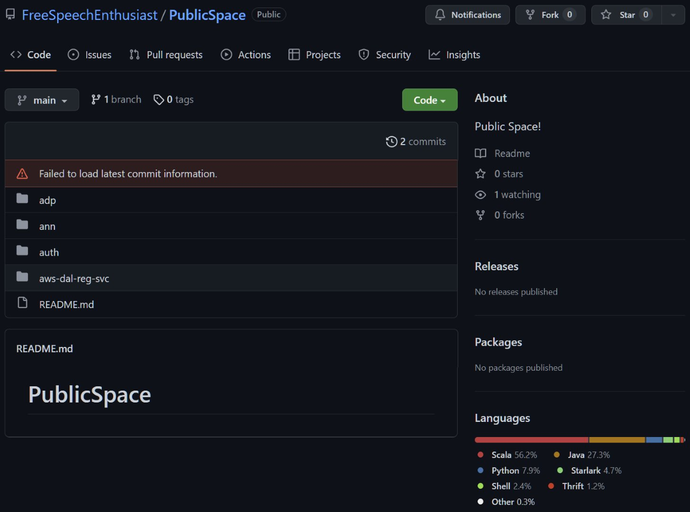

24 月 XNUMX 日、GitHub は、「Twitter のプラットフォームと内部ツールの専有ソース コード」を削除するという Twitter の従業員の要求を受け入れました。 コードは 「PublicSpace」というリポジトリ ユーザー名「FreeSpeech愛好家」 名前は明らかにイーロン・マスクの Casus Belli XNUMX 月に Twitter を乗っ取ったことに対して 不均等に実装されている から数か月)。

漏洩したコードは 24 つのフォルダーに含まれていました。 XNUMX 月 XNUMX 日の時点ではアクセスできませんが、一部のフォルダー名 (「auth」や「aws-dal-reg-svc」など) は、そのフォルダーに何が含まれているかについてヒントを与えているようです。

Ars Technica によると、FreeSpeechEnthusiast は 3 月 XNUMX 日に Github に参加し、同じ日に漏洩したすべてのコードをコミットしました。 つまり、コードはほぼ XNUMX か月間、一般に公開されていました。

エンタープライズ ソース コードの漏洩はどのように発生するか

主要なソフトウェア企業は何百万行ものコードで構築されており、何らかの理由でコードの一部が漏洩することがよくあります。

GitGuardian の開発者アドボケイトである Dwayne McDaniel は、次のように述べています。 「昨年、次のようなケースで見られました サムスン および ユーバー 関与 Lapsus$ グループに設立された地域オフィスに加えて、さらにローカルカスタマーサポートを提供できるようになります。」

ただし、ハッカーは常に話の一部であるとは限りません。 Twitter の場合、状況証拠は従業員が不満を持っていることを示しています。 また、「その大部分は、下請け業者がプライベート コードベースのコピーを公開したトヨタで見たように、コードが意図せずに属していない場所に終わることからも発生します」と彼は付け加えます。 「git と CI/CD を使用する作業の複雑さと、最新のアプリケーションを処理するために増え続けるリポジトリの数が相まって、プライベート リポジトリのコードが誤って公開される可能性があることを意味します。」

企業のソースコード流出問題

Twitter やそのような企業にとって、ソース コードの漏洩は、著作権侵害よりもサイバー セキュリティにとってはるかに大きな問題になる可能性があります。 プライベート リポジトリが公開されると、あらゆる種類の損害が発生する可能性があります。

Synopsys Cybersecurity Research Center のプリンシパル セキュリティ ストラテジストである Tim Mackey は、次のように述べています。 「テスト ケース、場合によってはサンプル データ、およびソフトウェアの構成方法に関する詳細を見つけることができます。」

コードには機密性の高い個人情報や認証情報が隠されている場合もあります。 たとえば、「顧客に出荷することを意図していない一部のアプリケーションでは、ソース コード リポジトリに含まれるデフォルトの構成が実行中の構成にすぎない場合があります」と Mackey 氏は言います。 ハッカーは、盗んだ認証および構成データを使用して、リークの被害者に対してより大規模でより優れた攻撃を実行できます。

そのため、「企業は、秘密の保管と秘密の検出を組み合わせた、より安全な秘密管理戦略を採用する必要があります」と、GitGuardian の McDaniel は述べています。 「組織はまた、現在の秘密の漏えい状況を監査して、コード漏えいが発生した場合にどのシステムが危険にさらされているか、どこに優先順位を付ける必要があるかを知る必要があります。」

しかし、リークが Twitter のように内部から発生する場合は、さらに注意が必要です。 これには、企業のソース コード管理の徹底的な脅威モデリングと分析が必要である、と Mackey は言います。

「これは重要です。なぜなら、誰かがソース コードのリークを引き起こすことができれば、ソース コードを変更できる可能性もあるからです」と彼は言います。 「アクセスに多要素認証を使用せず、承認されたユーザーのみに制限付きアクセスを強制し、アクセス権を強制し、アクセス監視を行っていない場合、開発チームが作成した仮定を誰かがどのように悪用するかを完全に把握できない可能性があります。ソースコードのレポジトリを確保しました。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :は

- $UP

- 100

- 7

- a

- 能力

- アクセス

- アクセス可能な

- 従った

- 俳優

- 追加

- 採用

- 支持者

- に対して

- すべて

- 常に

- 分析

- および

- 別の

- 見かけ上

- 承認された

- です

- AS

- At

- 攻撃

- 監査

- 認証

- 認証

- 利用できます

- バック

- 悪い

- BE

- なぜなら

- になる

- になる

- より良いです

- より大きい

- 内蔵

- by

- 呼ばれます

- 缶

- キャプチャー

- キャリー

- 場合

- 例

- センター

- 変化する

- コード

- コードベース

- 組み合わせた

- 結合

- コミットした

- 企業

- 複雑さ

- 含む

- 含まれています

- 著作権

- 著作権侵害

- コース

- 電流プローブ

- Customers

- サイバー

- サイバーセキュリティ

- データ

- 中

- 取引

- デフォルト

- 細部

- 検出

- Developer

- 開発

- エロン

- イーロン·マスク

- 従業員

- 施行

- Enterprise

- 完全に

- さらに

- ますます増加する

- あらゆる

- 証拠

- 例

- 悪用する

- もう完成させ、ワークスペースに掲示しましたか?

- フォーカス

- から

- フル

- Gitの

- GitHubの

- 与える

- 良い

- 大きい

- ハッカー

- 持ってる

- 隠されました

- 名誉ある

- ホスティング

- 認定条件

- HTTPS

- 重要

- in

- アクセスできない

- 個人

- 情報

- 侵害

- 内部

- IT

- ジョン

- 参加した

- 知っている

- 最大の

- 姓

- 昨年

- 漏れ

- リーク

- ような

- 限定的

- 限られたアクセス

- ライン

- 製

- 主要な

- 管理

- 3月

- 最大幅

- 手段

- Microsoft

- かもしれない

- 百万

- 何百万

- ミス

- モダン

- モニタリング

- ヶ月

- 他には?

- 多要素認証

- 麝香

- 名

- 名

- ほぼ

- ノート

- 数

- 10月

- of

- on

- ONE

- 組織

- 所有している

- 部

- 個人的な

- 哲学

- 画像

- プラットフォーム

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プレイ

- ポイント

- 潜在的な

- :

- 校長

- 優先順位付け

- プライベート

- 問題

- 所有権

- 公共

- 公然と

- 公表

- RE

- 理由

- 覚えています

- 削除します

- 倉庫

- 要求

- 必要

- 研究

- 権利

- リスク

- 職種

- ランニング

- s

- 同じ

- 言う

- 画面

- 安全に

- セキュア

- セキュリティ

- 敏感な

- 仕える

- 出荷

- すべき

- から

- 状況

- So

- ソフトウェア

- 一部

- 誰か

- ソース

- ソースコード

- 盗まれました

- ストレージ利用料

- ストーリー

- 戦略家

- 戦略

- システム

- 取得

- チーム

- test

- それ

- ソース

- 世界

- アプリ環境に合わせて

- 脅威

- 三

- ティム

- 〜へ

- 豊富なツール群

- トヨタ

- トリガー

- さえずり

- つかいます

- users

- 被害者

- この試験は

- which

- 以内

- ワーキング

- 世界

- 年

- You

- あなたの

- ゼファーネット