北朝鮮は、「暗号通貨強盗」を介していくつかの国家活動に資金を提供するためにハッカーを雇っています。 レポート サイバーセキュリティ会社Mandiantによる。

「この国のスパイ活動は、政権の差し迫った懸念と優先事項を反映していると考えられています。これは、現在、暗号強盗による財源の獲得、メディア、ニュース、政治団体の標的化、対外関係と核情報に関する情報、およびかつて急増したCOVID-19ワクチン研究の盗みがわずかに減少しました。」

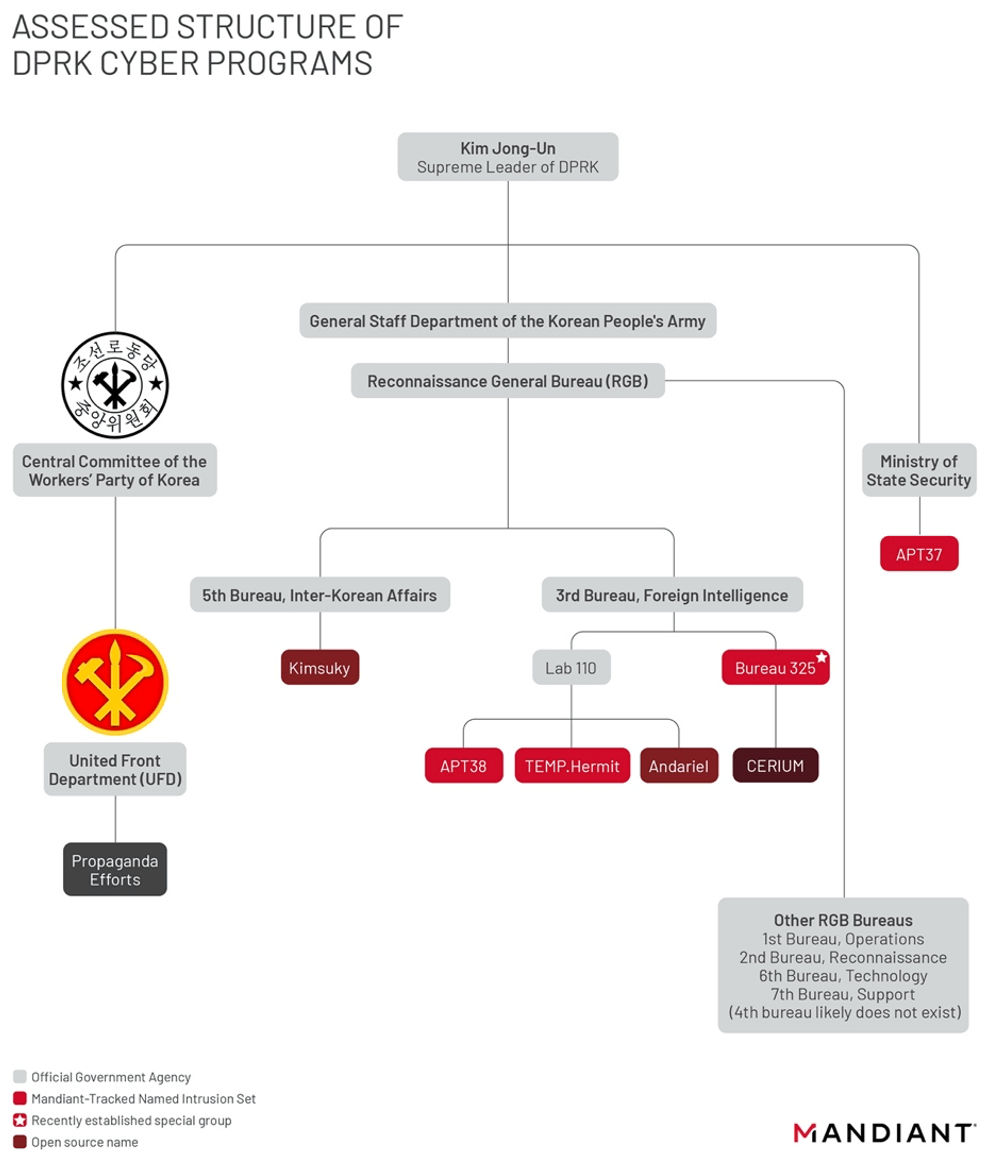

この報告書は、国のサイバー活動と、それらが偵察総局、またはRGB —CIAまたはMI-6に類似した北朝鮮の諜報機関内でどのように構成されているかを詳述しています。 また、悪名高いハッカーグループにも光を当てます 「ラザロ」 2009年から北朝鮮を拠点に活動しています。

報告書によると、ラザロはハッカーの単一のグループではなく、北朝鮮の民主共和国で活動している多数の異なる国の支援を受けたハッカーグループを指すためにレポーターが使用する総称です。 ただし、これらのさまざまなグループはさまざまな「セクター」で運営されており、独自の責任を負っています。 責任のXNUMXつは、暗号通貨の盗難を通じて資金を調達することです。

最新のサイバースパイ活動

Lazarusにリンクされたハッカーグループは最近アクティブになっており、2022年XNUMX月上旬からエクスプロイトがパッチアウトされたXNUMX月中旬までGoogleChromeの脆弱性を悪用していました。

Googleの脅威分析グループ(TAG)は、24月XNUMX日のブログ投稿で、北朝鮮の国家支援の攻撃者グループが次のように公に追跡されていると述べました。 「オペレーションドリームジョブ」 および 「AppleJeus作戦」 — 2022年XNUMX月初旬から、「Chromeでのリモートコード実行の脆弱性」を悪用して、さまざまなハッキングやフィッシング攻撃を実行してきました。 TAGのAdamWeidemannはブログ投稿で次のように述べています。

「ニュースメディア、IT、暗号通貨、フィンテック業界にまたがる米国を拠点とする組織を対象としたキャンペーンを観察しました。 ただし、他の組織や国が標的にされている可能性があります。」

このエクスプロイトにより、ハッカーは前述の業界で働く人々に偽の求人を送信することができ、Indeed.comのような人気のある就職活動Webサイトのなりすましバージョンにつながる可能性があります。 エクスプロイトキットとフィッシングは、OperationDreamJobで追跡されたものと似ています。 一方、別のハッカーグループが、同じエクスプロイトキットを使用して暗号通貨会社と取引所を標的にしています。

グーグルによると、約340人がハッカーグループの標的にされていたという。 識別されたすべてのWebサイトとドメインがユーザーを保護するためにセーフブラウジングサービスに追加され、状況を監視し続けていると付け加えました。

金融サービスを対象としたLazarus、暗号

ラザロにリンクされたハッカーグループは、ここ数年、暗号通貨会社や伝統的な銀行に対するさまざまなハッキングに関与してきました。 注目すべきハッキングには、2016年のバングラデシュ銀行のサイバー強盗や2017年のさまざまな暗号関連の攻撃が含まれます。

金融サービス攻撃に焦点を当てた主なハッカーグループは、悪名高いSWIFTハッキングの背後にあったAPT38です。 これには、というサブグループが含まれます クリプトコア または「パスワードを開く」。

これらのハッキングのほとんどは成功しており、ハッカーは北朝鮮のために400億ドル以上を調達したと推定されています。 アン 調査 国連は、これらのサイバー強盗からの収益は、隠者国の弾道ミサイルプログラムに資金を提供するために使用されたと結論付けました。

ポスト 北朝鮮はハッカーを使用して暗号強盗を介して収益を上げています 最初に登場した CryptoSlate.

- 400 億円

- 2016

- 2022

- 従った

- アクティブ

- 代理店

- すべて

- 分析

- 別の

- バングラデシュ

- 銀行

- 銀行

- ブログ

- キャンペーン

- クロム

- コード

- 国

- コロナ

- クリプト

- 暗号会社

- 暗号通貨

- cryptocurrency

- サイバー

- サイバーセキュリティ

- 異なります

- ドメイン

- 早い

- エンティティ

- スパイ

- 推定

- 交換について

- 実行

- 悪用する

- ファイナンス

- ファイナンシャル

- 金融業務

- フィンテック

- 会社

- 名

- 焦点を当て

- ファンド

- 資金

- でログイン

- グループ

- ハック

- ハッカー

- ハッカー

- ハック

- 認定条件

- HTTPS

- 即時の

- include

- 産業

- 情報

- インテリジェンス

- 関係する

- IT

- 1月

- ジョブ

- 韓国

- 韓国語

- つながる

- 光

- 3月

- メディア

- 百万

- モニター

- ニュース

- ノース

- 北朝鮮

- 多数の

- オファー

- 開いた

- オペレーティング

- 業務執行統括

- 組織

- その他

- パスワード

- のワークプ

- フィッシング詐欺

- フィッシング攻撃

- 政治的

- 人気

- 進む

- 演奏曲目

- プログラム

- 守る

- 上げる

- レポート

- 共和国

- 研究

- リソース

- 収入

- 安全な

- 前記

- サービス

- サービス

- 同様の

- 都道府県

- 成功した

- SWIFT

- 盗難

- 介して

- 伝統的な

- UN

- ユニーク

- つかいます

- users

- ワクチン

- さまざまな

- 脆弱性

- ウェブサイト

- Wikipedia

- 以内

- ワーキング

- 年