Google は、重要な XNUMX つの要素を明らかにしました。 ゼロデイバグ 独自の Pixel モデルの一部を含む、幅広い Android スマートフォンに影響を与えています。

これらのバグは通常の Android の脆弱性とは少し異なり、通常は Android オペレーティング システム (Linux ベース) やそれに付随するアプリケーション (Google Play、Messages、Chrome ブラウザーなど) に影響を与えます。

ここで話している XNUMX つのバグは、 ベースバンドの脆弱性これは、電話のいわゆるベースバンド チップ上で動作する特殊な携帯電話ネットワーク ファームウェアに存在することを意味します。

厳密に言えば、 ベースバンド は、個々の無線信号の主要な、または最低周波数部分を表すために使用される用語であり、ブロードバンド信号とは対照的に、ブロードバンド信号は (非常に大まかに) 多数の隣接する周波数範囲に調整され、同時に送信される複数のベースバンド信号で構成されます。データ レートを上げたり、干渉を減らしたり、周波数スペクトルをより広く共有したり、監視を複雑にしたり、または上記のすべてを行う必要があります。 言葉 ベースバンド また、ワイヤレスで通信できるデバイスで無線信号の実際の送受信を処理するために使用されるハードウェア チップおよび関連するファームウェアを表すためにも比喩的に使用されます。 (やや紛らわしい言葉ですが、 ベースバンド 通常、携帯電話ネットワークへの接続を処理する電話のサブシステムを指しますが、Wi-Fi や Bluetooth 接続を処理するチップやソフトウェアは指しません)。

携帯電話のモデム

ベースバンド チップは通常、携帯電話の「非電話」部分とは独立して動作します。

基本的に、独自のプロセッサ上で独自の小型オペレーティング システムを実行し、デバイスのメイン オペレーティング システムと連携して動作し、通話の発信と応答、データの送受信、ネットワークでのローミングなどのためのモバイル ネットワーク接続を提供します。 .

ダイヤルアップ インターネットを使用するのに十分な年齢であれば、モデム (の略) を購入する必要があったことを覚えているでしょう。 変復調器)、PC の背面にあるシリアル ポートまたは PC 内部の拡張スロットに接続します。 モデムは電話ネットワークに接続し、PC はモデムに接続します。

携帯電話のベースバンド ハードウェアとソフトウェアは、非常に簡単に言えば、内蔵モデムであり、通常、電話の SoC として知られるもののサブコンポーネントとして実装されます。 システムオンチップ.

(SoC は一種の「集積回路」と考えることができます。これは、マザーボード上に近接して実装することによって相互接続されていた個別の電子部品が、それらを XNUMX つのチップ パッケージに結合することによってさらに統合されたものです。)

実際、ベースバンド プロセッサは、 ベースバンド モデム、ネットワークとの間でデータの送受信を変調および復調するビジネスを引き続き処理するためです。

ご想像のとおり、これは、お使いのモバイル デバイスが、メインのオペレーティング システムや使用しているアプリのバグを介してサイバー犯罪者から危険にさらされているだけではないことを意味します…

…しかし、ベースバンド サブシステムのセキュリティの脆弱性によるリスクもあります。

場合によっては、ベースバンドの欠陥により、攻撃者がインターネットや電話ネットワークからモデム自体に侵入するだけでなく、メインのオペレーティング システムに侵入することもできます (横移動または ピボット、専門用語で呼ばれる)モデムから。

しかし、詐欺師がモデムを通り抜けてアプリに侵入できなかったとしても、ベースバンドにマルウェアを埋め込むだけで、ネットワーク データを傍受または迂回したり、アプリをのぞき見したりして、ほぼ確実に膨大な量のサイバー被害を与えることができます。テキスト メッセージ、通話の追跡など。

さらに悪いことに、Android のバージョン番号やアプリのバージョン番号だけを見て、脆弱性やパッチが適用されているかどうかを確認することはできません。実行しているオペレーティング システムではなく、物理デバイスに依存します。

明らかにすべての点で「同じ」デバイス (同じブランドで同じ製品名を使用し、同じモデル番号と外観で販売されている) のデバイスでさえ、どの工場で組み立てられたかによって、異なるベースバンド チップを持つことが判明する場合があります。それらが販売された市場。

新しいゼロデイ

Google が最近発見したバグは次のように説明されています。

[バグ番号] CVE-2023-24033 (および CVE ID がまだ割り当てられていない他の XNUMX つの脆弱性) により、インターネットからベースバンドへのリモート コード実行が可能になりました。 [Google] Project Zero が実施したテストでは、これら XNUMX つの脆弱性により、攻撃者はユーザーの操作なしでベースバンド レベルでリモートから電話を侵害できることが確認されており、攻撃者は被害者の電話番号を知っているだけで済みます。

追加の研究と開発が限られているため、熟練した攻撃者は、影響を受けるデバイスをサイレントかつリモートで侵害するための運用上のエクスプロイトを迅速に作成できると考えています。

簡単に言えば、インターネットからベースバンドへのリモート コード実行ホールは、犯罪者がインターネットを介して、ネットワーク データを送受信する携帯電話の部分にマルウェアやスパイウェアを挿入できることを意味します…

…実際のデバイスを手に入れることなく、不正な Web サイトに誘導したり、疑わしいアプリをインストールするよう説得したり、ポップアップ警告で間違ったボタンをクリックするのを待ったり、疑わしい通知を表示したり、騙したりしません。他の方法であなた。

18件のバグ、XNUMX件は準機密扱い

この最新のバッチには 18 のバグがあり、2022 年後半から 2023 年初頭にかけて Google によって報告されました。

Google は、それらが開示されてから合意された時間が経過したため (Google の時間枠は通常 90 日、またはそれに近い)、現在それらの存在を開示していると述べていますが、上記の XNUMX つのバグについて、会社は詳細を開示していません。 :

これらの脆弱性が提供するアクセス レベルと、信頼性の高い運用上のエクスプロイトが作成される可能性があると思われる速度の組み合わせが非常にまれであるため、インターネットから-ベースバンド リモート コード実行

簡単に言えば、これらのバグがどのように機能するかを説明するとしたら、サイバー犯罪者が携帯電話にマルウェアをこっそりと埋め込むことで、多くの人に非常に悪いことを簡単に実行できるようになります.

言い換えれば、過去に開示期限の延長を拒否し、まだパッチが適用されていないゼロデイの概念実証コードを公然と公開したことで論争を巻き起こした Google でさえ、Project Zero の責任者の精神に従うことを決定しました。開示プロセスに固執するのではなく、開示プロセス。

開示規則の精神ではなく、一般的には文字どおりに固執するという Google の主張は、完全に不合理というわけではありません。 パッチが適用されていないバグの詳細をいつ公開するかを決定する際に柔軟性のないアルゴリズムを使用することで、たとえそれらの詳細が悪用される可能性があるとしても、同社は、「X 社はなぜ余分な XNUMX つを取得したのか」などの好意的で主観的な苦情を回避できると主張しています。バグを修正するのに数週間かかるのに、Y 社は修正しなかったのですか?」

何をするか?

発表されているが完全には開示されていないバグの問題は、「私は影響を受けますか?」という質問に答えるのが難しいことです。 もしそうなら、私はどうすればいいですか?」

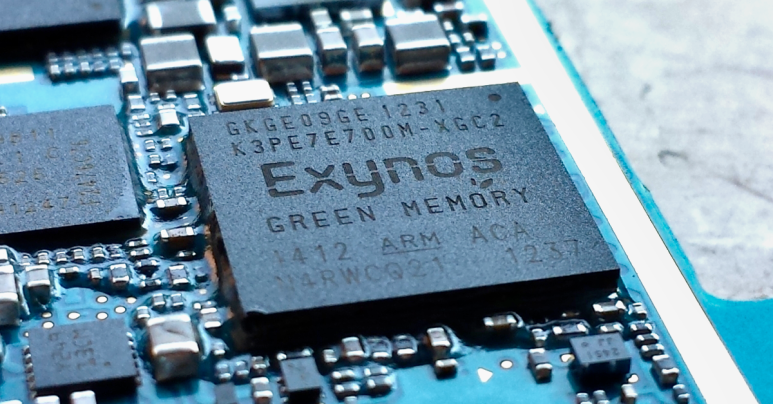

どうやら、Google の調査は、Samsung Exynos ブランドのベースバンド モデム コンポーネントを使用するデバイスに焦点を当てていたようですが、システム オン チップがそれ自体を Exynos として識別またはブランド化することを必ずしも意味するわけではありません。

たとえば、Google の最近の Pixel デバイスは、ブランド化された Google 独自のシステム オン チップを使用しています。 テンソル、しかし、Pixel 6 と Pixel 7 の両方が、これらのまだ半秘密のベースバンド バグに対して脆弱です。

その結果、影響を受ける可能性のあるデバイスの完全なリストを提供することはできませんが、Google は次のように報告しています (強調):

チップセットをデバイスにマップする公開 Web サイトからの情報に基づくと、影響を受ける製品には次のものが含まれる可能性があります。

- からのモバイル デバイス サムスン、 S22、M33、M13、M12、A71、A53、A33、A21s、A13、A12、A04 シリーズ;

- からのモバイル デバイス 生体、 S16、S15、S6、X70、X60、X30 シリーズ;

- ピクセル6 および ピクセル7 からの一連のデバイス でログイン、および

- を使用するすべての車両 エクシノスオート T5123 チップセット。

Google によると、Pixel 6 と Pixel 7 の両方のベースバンド ファームウェアは、2023 年 XNUMX 月の Android セキュリティ アップデートの一部としてパッチが適用されているため、Pixel ユーザーは自分のデバイスに最新のパッチが適用されていることを確認する必要があります。

他のデバイスの場合、ベンダーによってアップデートの発送にかかる時間が異なる場合があるため、詳細についてはベンダーまたはモバイル プロバイダーに確認してください。

それまでの間、これらのバグは、次の場合にデバイス設定で回避できるようです。

- Wi-Fi 通話をオフにします。

- Voice-over-LTE (VoLTE) をオフにします。

Googleの 言葉, 「これらの設定をオフにすると、これらの脆弱性が悪用されるリスクがなくなります。」

これらの機能を必要としない、または使用しない場合は、携帯電話に搭載されているモデム チップが何であるか、および更新が必要かどうかを確認するまで、これらの機能をオフにすることをお勧めします。

結局のところ、デバイスが無敵であることが判明した場合や、既にパッチが適用されていることが判明した場合でも、必要のないものがないことにマイナス面はありません。

その他 画像 ウィキペディアから、ユーザーによる Köf3、下 CC BY-SA 3.0 ライセンス。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :は

- 1

- 2022

- 2023

- 7

- a

- できる

- 私たちについて

- 上記の.

- 絶対の

- アクセス

- NEW

- 調整

- 影響を及ぼす

- 影響

- アルゴリズム

- すべて

- 並んで

- 既に

- 量

- および

- アンドロイド

- 発表の

- 回答

- アプリ

- アプリ

- です

- 主張する

- 引数

- 周りに

- AS

- 組み立て

- 割り当てられた

- 関連する

- At

- 集め

- 著者

- オート

- 避ける

- バック

- 背景画像

- 悪い

- BE

- なぜなら

- 信じる

- ビット

- ブルートゥース

- 国境

- ボトム

- ブランド

- ブランドの

- ブレーク

- ブロードバンド

- ブラウザ

- バグ

- バグ

- 内蔵

- ビジネス

- (Comma Separated Values) ボタンをクリックして、各々のジョブ実行の詳細(開始/停止時間、変数値など)のCSVファイルをダウンロードします。

- 購入

- by

- 呼び出し

- コール

- 缶

- センター

- 確かに

- チェック

- チップ

- チップ

- クロム

- クロムブラウザ

- クリック

- 閉じる

- コード

- カラー

- 組み合わせ

- 結合

- 来ます

- 伝える

- 会社

- 不満

- コンポーネント

- コンポーネント

- 妥協

- 実施

- 確認します

- お問合せ

- Connections

- 接続性

- コントラスト

- 論争

- 可能性

- カバー

- 作ります

- 犯罪者

- 重大な

- シーブ

- サイバー犯罪者

- 危険な

- データ

- 日

- 決めます

- 決定しました

- 決定的な

- 遅らせる

- によっては

- 説明する

- 記載された

- 細部

- 開発

- デバイス

- Devices

- DID

- 異なります

- 難しい

- 開示する

- 開示

- 発見

- ディスプレイ

- そうではありません

- すること

- ドント

- 下側

- 早い

- どちら

- エレクトロニック

- 強調

- 英語

- 巨大な

- 十分な

- 確保

- 完全に

- 本質的に

- さらに

- 例

- 例外

- 実行

- 拡大

- 悪用する

- 搾取

- 伸ばす

- 余分な

- 工場

- 特徴

- 修正する

- 欠陥

- 焦点を当て

- 次

- 周波数

- から

- 完全に

- さらに

- 一般に

- 取得する

- 受け

- 与える

- 与え

- でログイン

- Google Playで

- Googleの

- ハンドル

- ハンドル

- ハンド

- Hardware

- 持ってる

- 持って

- 高さ

- こちら

- ホール

- ホバー

- 認定条件

- HTML

- HTTPS

- i

- 識別する

- アイデンティティ

- 実装

- in

- include

- 含めて

- 増える

- 単独で

- 個人

- 情報

- install

- 統合された

- 相互作用

- 相互接続

- 干渉

- インターネット

- IT

- ITS

- 自体

- 専門用語

- JPG

- 知っている

- 既知の

- 遅く

- 最新の

- 手紙

- レベル

- 資格

- 可能性が高い

- 限定的

- リスト

- 見て

- メイン

- make

- 作成

- マルウェア

- 地図

- 3月

- マージン

- 市場

- 最大幅

- 意味

- 手段

- その間

- メッセージ

- かもしれない

- モバイル

- モバイル機器

- 携帯電話

- モデル

- 他には?

- の試合に

- 名

- 必ずしも

- 必要

- ニーズ

- ネットワーク

- ネットワークデータ

- ネットワーキング

- 新作

- 通常の

- 通知

- 数

- 番号

- 多数の

- 明白

- of

- 古い

- on

- ONE

- 操作する

- オペレーティング

- オペレーティングシステム

- オペレーショナル

- 注文

- その他

- 自分の

- パッケージ

- 部

- 部品

- 渡された

- 過去

- パッチ

- パッチ

- Paul Cairns

- PC

- のワークプ

- 電話

- 電話

- 携帯電話

- 物理的な

- ピクセル

- シンプルスタイル

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プレイ

- 差し込まれた

- 方針

- ポップアップ

- 位置

- 投稿

- :

- 主要な

- 問題

- プロセス

- プロセッサ

- プロセッサ

- プロダクト

- 製品

- プロジェクト

- 提供します

- プロバイダー

- 公共

- 出版

- 質問

- すぐに

- ラジオ

- 範囲

- 珍しい

- 価格表

- むしろ

- 受け取り

- 受け入れ

- 最近

- 最近

- 減らします

- 言及

- 指し

- 拒否する

- 信頼性のある

- 覚えています

- リモート

- 削除します

- 報告

- レポート

- 必要とする

- 研究

- 研究開発

- 責任

- 結果

- 明らかにする

- 明らかに

- リスク

- ルール

- ラン

- ランニング

- 同じ

- サムスン

- 言う

- セキュリティ

- 送信

- 別

- シリアル

- シリーズ

- 設定

- シェアする

- 船

- ショート

- すべき

- シグナル

- 信号

- 単に

- から

- 熟練した

- スヌーピング

- So

- ソフトウェア

- 売ら

- 固体

- 一部

- 幾分

- 話す

- 特別

- スペクトラム

- スピード

- 精神

- スパイウェア

- start

- 粘着

- まだ

- そのような

- 監視

- 疑わしい

- SVG

- 取る

- 会話

- テスト

- それ

- アプリ環境に合わせて

- それら

- 自分自身

- ボーマン

- 物事

- 三

- 時間

- 時間枠

- 〜へ

- あまりに

- top

- 追跡

- 遷移

- トランスペアレント

- 順番

- 一般的に

- 下

- アップデイト

- 更新版

- URL

- つかいます

- ユーザー

- users

- 通常

- 車

- ベンダー

- ベンダー

- バージョン

- 、

- 脆弱性

- 脆弱な

- 待っています

- 警告

- 仕方..

- ウェブサイト

- ウェブサイト

- ウィークス

- WELL

- この試験は

- かどうか

- which

- while

- Wi-Fiあり

- ワイド

- 広い範囲

- 広く

- 幅

- Wikipedia

- 意志

- Word

- 言葉

- 仕事

- 働いていました

- でしょう

- 間違った

- X

- You

- あなたの

- ゼファーネット

- ゼロ