最近のPolyNetworkチェーン間ハック(以下を含む) Ethereum、Binance Smart Chain、およびPolygonは、ハッカーが盗んだ資金を返還したため、多くの誇大宣伝を引き起こしました。

物語が長く続くほど、より多くの詳細と憶測が ハッカーの本当の動機が現れます。

このイベントを詳しく見ると、これが部外者によって完全に実行された攻撃であったかどうか疑問に思うかもしれません。

ハックの下にあるもの

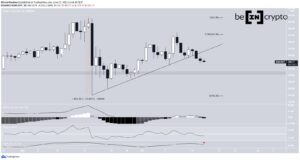

ポリネットワークのハッキングは、ポリネットワークによって構築されたチェーン間ブリッジの脆弱性の悪用によって発生しました。 これはで提供されています レポート サイバーセキュリティ会社SlowMistによる。

BlockSecサイバーセキュリティ会社は 提供 ハックのバージョン。 このバージョンでは、 ハッカーが鍵を手にした これにより、彼はポリネットワークブリッジを使用してクロスチェーントランザクションに署名することができました。 それ以外の場合、彼はポリネットワークのスマートコントラクトにバグを発見し、独自のトランザクションを生成できるようにしました。

このようなエクスプロイトはどちらも、ハッカーと監査人の両方にとって見つけるのが非常に困難です。 明らかに、監査人はエクスプロイトを発見しませんでした。 ですから、それは私たちに外部のハッカーに関する疑いの可能性を開きます。

また、ニュースが引き起こしたPR効果を考慮に入れる必要があります。 これは、会社による広報活動だった可能性を考えさせられます。

ただし、「実際のハッカー」シナリオは、いくつかの事実に至るまで関連性があります。 ハッカーは資金を返還することにしました。 これは、中国を拠点とする暗号通貨取引所Hoo.comでハッカーのIPアドレスとクライアントの確認済みアドレスに関連する情報がTwitterに表示された後のことです。

攻撃の前に、ハッカー 0.47ETHを撤回 それから取引のガス料金を支払うために。 取引所は、ハッカーが使用した電子メールとIPアドレスを登録することができました。

それで、刑事訴追に脅かされて、ハッカーは起訴を避けるために盗まれた資金を返すことに決めました。 ただし、ハッカーが多数の匿名化手段を使用したため、これはかなり疑わしいように見えます。 これは、SlowMistレポートに対する彼の回答にもありました。

また、攻撃者が盗んだ資金の一部をEllipsisFinanceの流動性プールに送ったことも注目に値します。 これはすでに彼にまともな利益をもたらし、残りの資金はリスクに見合わないものになっているかもしれません。

新しいテクノロジーにはリスクが伴います

ハッキングの背後にある主な理由は、多くのブロックチェーン開発者が完全には精通していない新しいプログラミング言語の使用です。たとえば、Solidityプログラミング言語です。

ただし、最大の負担は、最大のものを作成するスマートコントラクトのアーキテクチャ特性にあります セキュリティ 特に分散型金融への脅威。

また、ほとんどのブロックチェーンスタートアップでは、セキュリティスタッフの数が明らかに不十分です。 それらのいくつかは、彼らの技術について適切な監査を行うことさえわざわざしません。

一方、業界が成長するにつれて、技術を研究するオタクの数も増加します。 数の違いは、グループにまとめられると、業界全体の数千人の勤勉な人々に大きな危険をもたらす可能性があるオタクに有利に働くことがよくあります。

業界が成長すればするほど、業界のセキュリティの状況が現在のままである限り、より多くの脆弱性が存在します。

暗号通貨の分野でサイバー脅威に取り組む方法

何よりもまず、スマートコントラクトのセキュリティにもっと注意を払う必要があります。 ほとんどの場合、ハッキング攻撃の成功は、適切に監査されていないスマートコントラクトで発生します。

ブロックチェーンプロジェクトのセキュリティへの体系的なアプローチのみが可能でした DeFi スケーリングします。 これには、専門家による監査と、企業内のセキュリティプロトコルに従うことが含まれます。

アーキテクチャのリスクへの取り組みについて話すと、モジュラーアプローチは問題の良い解決策になる可能性があります。 モジュラー開発の良いところは、作業中のユニット全体をシャットダウンせずに交換できるブレードシステムを使用してローカルネットワークを構築するようなものです。

ローカルネットワークの動作を損なうことなく、サーバーを交換できます。 したがって、残りのテクノロジスタックの作業を損なうことなく、モジュールを再構築できます。

ポリネットワークの例はユニークではありません。莫大な金額で作業するプロジェクトは、数え切れないほどのコードチェックを経る必要があります。また、XNUMX人ではなく複数の監査人のサービスを使用するのが常に最善です。

この点では、ダブルチェックが指針となるはずです。 第二に、変更できないコードの間違いの代償が高すぎるため、プロジェクトを急いでリリースするべきではありません。 一部のリリース日を変更する必要がある場合でも、完全に自信のない製品をリリースするリスクを冒すよりも、変更することをお勧めします。

これらの戦術は両方とも、制御可能で影響力のないリスクを大幅に下げる可能性があります。

将来はどういう意味ですか?

これは、サードパーティのハッカー攻撃か、プロジェクトの周りに誇大広告を引き起こすことを決定したインサイダーである可能性があります。 現在、会社がその結果を明らかにするまで、私たちが真実を知ることはありそうにありません。

しかし、それが世間の注目を集めるために会社によって引っ張られた攻撃であるならば、それがすべての経営者に非常に深刻な結果をもたらすかもしれないので、彼らがきれいになることを期待するのはばかげているでしょう。

話の真実は、セキュリティの問題に真剣に取り組む必要があるということです。 そうでない限り、暗号通貨メディアで浮上している壮大な盗難についてのより多くの見出しが表示されます。

免責事項

当社のウェブサイトに含まれるすべての情報は、誠意を持って、一般的な情報提供のみを目的として公開されています。 当社のウェブサイトに掲載されている情報に対して読者がとる行動は、厳密に自己責任で行ってください。

ソース:https://beincrypto.com/poly-network-hack-reconsidering-the-real-hacker-scenario/

- Action

- すべて

- 周りに

- 監査

- BEST

- 最大の

- ビンランス

- ブロックチェーン

- blockchainプロジェクト

- バグ

- 建物

- ビジネス

- 原因となる

- 生じました

- 連鎖

- 小切手

- クローザー

- コード

- 企業

- 会社

- 信頼

- 縮小することはできません。

- 契約

- 刑事上の

- 暗号通貨

- cryptocurrency

- 暗号化交換

- サイバー

- サイバーセキュリティ

- 試合日

- 分権化された

- 分散金融

- 開発者

- 開発

- DID

- 取締役

- イベント

- 交換

- エグゼクティブ

- 運動

- 体験

- 悪用する

- 費用

- ファイナンス

- 会社

- AIとMoku

- フル

- 資金

- 未来

- GAS

- ガス代

- 良い

- グループ

- ハック

- ハッカー

- ハッカー

- ハッキング

- ハック

- ヘッドライン

- ハイ

- HTTPS

- 巨大な

- 含めて

- 産業を変えます

- 情報

- インサイダー

- IP

- IPアドレス

- IT

- 言語

- ESL, ビジネスESL <br> 中国語/フランス語、その他

- 大

- 流動性

- ローカル

- 長い

- 主要な

- 作成

- メディア

- ミディアム

- モジュラー

- お金

- ネットワーク

- ニュース

- 番号

- 開きます

- 支払う

- のワークプ

- プール

- ブランド

- プロダクト

- 専門家

- 利益

- プログラミング

- プログラミング言語

- プロジェクト

- プロジェクト(実績作品)

- 公共

- リーダー

- レポート

- 応答

- REST

- 結果

- リスク

- ラン

- ラッシュ

- 規模

- セキュリティ

- サービス

- シフト

- スマート

- スマート契約

- スマート契約

- So

- 固い

- スタートアップ

- 盗まれました

- 勉強

- 成功した

- システム

- 戦術

- テク

- 技術的

- テクノロジー

- 脅威

- 取引

- さえずり

- ユナイテッド

- us

- 脆弱性

- 脆弱性

- ウェブサイト

- 誰

- 仕事

- 作品

- 価値

- 年