私が後に Veza となる会社の構想を練っていたとき、共同創業者と私は何十人もの最高情報セキュリティ責任者 (CISO) と最高情報責任者 (CIO) にインタビューしました。 現代のテクノロジーに精通した企業の規模と成熟度に関係なく、XNUMX つのテーマを何度も耳にしました。それは、自社の最も機密性の高いデータに誰がアクセスできるかがわからないということです。 彼らの誰もがの原則に同意した 最小特権、しかし、彼らの会社がそれを達成するのにどれだけ近づいたかを言うことはできませんでした.

「最小特権」は次のように定義されます。 NIST のコンピュータ セキュリティ リソース センター 「各エンティティがその機能を実行するために必要な最小限のシステム リソースと権限を付与されるように、セキュリティ アーキテクチャを設計する必要があるという原則」として定義されています。 単純なことのように聞こえますが、状況は変わりました。 現在、データは複数のクラウド、数百の SaaS アプリ、新旧のシステムに分散しています。 その結果、現代のすべての企業は「アクセス負債」を蓄積しています。これは、そもそも範囲が広すぎた、または転職や退職後に不要になった不要なアクセス許可です。

A KPMGの調査 は、米国の回答者の 62% が 2021 年だけで侵害またはサイバー インシデントを経験したことを発見しました。 従業員がフィッシングの餌食になっても、機密情報以外にしかアクセスできない場合、経済的な影響はまったくない可能性があります。 最小限の特権は、攻撃の被害を軽減します。

最小限の特権を達成するには、可視性、スケール、メトリックという XNUMX つの障害があります。

可視性が基盤

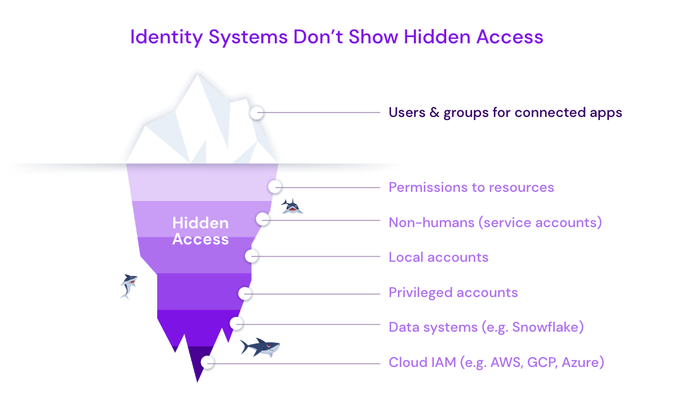

目に見えないものを管理するのは難しく、アクセス許可は企業内の無数のシステムに分散しています。 多くは、システムの固有のアクセス制御 (Salesforce 管理者権限など) 内でローカルに管理されます。 企業が Okta、Ping、ForgeRock などの ID プロバイダーを実装したとしても、これは氷山の一角にすぎません。 ローカル アカウントやサービス アカウントなど、ウォーターラインより下にあるすべての権限を表示することはできません。

これは、非常に多くの企業がレイオフを行っている現在、特に重要です。 従業員を解雇する場合、雇用主はネットワークと SSO (シングル サインオン) へのアクセスを取り消しますが、これは、従業員が資格を持っていた無数のシステムにまでは波及しません。 これが見えないアクセス負債となります。

法令遵守のために定期的なアクセス レビューが義務付けられている企業の場合、可視化は手動で面倒であり、省略されやすいものです。 従業員を派遣し、個々のシステムを手作業で調査します。 これらのレポート (多くの場合、スクリーンショット) を理解することは、小規模な会社では可能かもしれませんが、最新のデータ環境を持つ会社では不可能です。

規模

どの企業にも、従業員用に数千の ID があり、さらにサービス アカウントやボットなどの人間以外の ID が数千ある場合があります。 クラウド サービス、SaaS アプリ、カスタム アプリ、SQL Server や Snowflake などのデータ システムなど、何百もの "システム" が存在する可能性があります。 それぞれが、任意の数の詳細なデータ リソースに対して、数十または数百の許可を提供します。 これらの可能なすべての組み合わせに対して行うアクセス決定があるため、XNUMX 万回の決定をチェックするという課題は容易に想像できます。

悪い状況を最大限に活用するために、企業は近道を取り、役割とグループに ID を割り当てます。 これはスケールの問題に対処しますが、可視性の問題を悪化させます。 セキュリティ チームは、誰がグループに属しているかを確認できる場合があり、そのグループのラベルを知っていますが、ラベルはすべてを伝えているわけではありません。 チームは、テーブルまたは列のレベルでアクセスを確認できません。 ID アクセス管理 (IAM) チームが終わりのないアクセス要求の流れを受け取っている場合、そのグループが必要以上に幅広いアクセス権を付与している場合でも、最も適切なグループの承認を承認したくなる傾向があります。

企業は、自動化なしに規模の課題を克服することはできません。 解決策の 90 つは、時間制限のあるアクセスです。 たとえば、従業員がグループへのアクセス権を与えられたが、60 日間アクセス許可の XNUMX% を使用しなかった場合、そのアクセス権を削減することをお勧めします。

メトリック

それを測定できなければ、それを管理することはできません。今日、どの程度の「特権」が付与されたかを定量化するツールを持っている人はいません。

CISO とそのセキュリティ チームは、最小権限を管理するためのダッシュボードを必要としています。 Salesforce が営業チームに収益を管理するためのオブジェクト モデルとダッシュボードを提供したように、新しい企業はアクセスを管理するための同じ基盤を作成しています。

チームはどのようにアクセスを定量化しますか? 「特典ポイント」と呼べるのか? 総許可スコア? 2017ペーパー 「侵害リスクの大きさ」と呼ばれるデータベース露出の指標を作り出しました。 何と呼ぶにせよ、この指標の台頭は、ID ファーストのセキュリティの分岐点となるでしょう。 指標が不完全なものであっても、ビジネス プロセスのように最小限の特権を管理する方向に企業の考え方が変わります。

今後

状況は変化し、手動の方法で最小特権を達成することは事実上不可能になりました。 これを修正するには、新しいテクノロジー、プロセス、考え方が必要です。 私が一緒に仕事をしている CISO と CIO は、最小限の権限が可能であると信じており、四半期ごとのアクセス レビューという最低限の機能を超えるために慎重な投資を行っています。 手動レビューが過去のものとなり、自動化によって最新のアクセス制御の複雑さが緩和されるまでそう遠くはありません。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :は

- 2017

- 2021

- 7

- a

- できる

- アクセス

- アカウント

- 累積する

- 達成する

- 達成する

- 越えて

- アドレス

- 管理人

- 後

- すべて

- 一人で

- および

- 誰も

- アプリ

- 建築

- です

- AS

- At

- 攻撃

- オートメーション

- 悪い

- BE

- になる

- になる

- 信じる

- 以下

- BEST

- 越えて

- ボット

- 違反

- 広い

- より広い

- ビジネス

- ビジネス プロセス

- by

- コール

- 呼ばれます

- 缶

- 挑戦する

- 変化する

- 点検

- チーフ

- 閉じる

- クラウド

- クラウドサービス

- 共同創設者

- 造られた

- コラム

- 組み合わせ

- 企業

- 会社

- 複雑さ

- コンプライアンス

- コンピュータ

- コンピュータセキュリティ

- 導電性

- コントロール

- controls

- 可能性

- 作成

- カスタム

- サイバー

- ダッシュボード

- データ

- データベース

- 日

- 借金

- 決定

- 決定

- 定義済みの

- 設計

- 数十

- e

- 各

- 経済

- 経済的影響

- どちら

- 従業員

- 社員

- 雇用者

- Enterprise

- エンティティ

- 環境

- 特に

- さらに

- あらゆる

- 例

- 経験豊かな

- 暴露

- フォールズ

- 名

- ForgeRock

- 発見

- Foundation

- function

- 与えられた

- 良い

- 付与された

- グラフィック

- グループ

- グループの

- ハンド

- ハード

- 持ってる

- 聞いた

- 隠されました

- 認定条件

- HTML

- HTTPS

- 何百

- i

- アイデア

- アイデンティティ

- アイデンティティ

- 影響

- 実装する

- 不可能

- in

- 事件

- 含めて

- 個人

- 情報

- 情報担当者

- 情報セキュリティー

- インタビュー

- 調べる

- インベストメント

- IT

- ITS

- ジョブ

- 知っている

- ラベル

- ラベル

- 風景

- レイオフ

- リーガルポリシー

- レベル

- ような

- ローカル

- 局部的に

- 長い

- より長いです

- make

- 作成

- 管理します

- マネージド

- 管理

- 管理する

- 委任

- マニュアル

- 多くの

- 問題

- 満期

- 最大幅

- だけど

- メソッド

- メトリック

- メトリック

- かもしれない

- 百万

- 考え方

- 最小

- モダン

- 瞬間

- 他には?

- 最も

- の試合に

- 必要

- 必要

- ニーズ

- ネットワーク

- 新作

- 新技術

- NIHの

- ニスト

- 数

- オブジェクト

- 障害

- of

- オファー

- 役員

- オクタ

- 古い

- on

- ONE

- 克服する

- 過去

- 実行する

- periodic

- 許可

- パーミッション

- フィッシング詐欺

- ping

- 場所

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- さらに

- ポイント

- 可能

- 事実上

- 原則

- 多分

- 問題

- プロセス

- ラボレーション

- プロバイダー

- RE

- 受け入れ

- 関連した

- レポート

- リクエスト

- 必要とする

- リソースを追加する。

- リソース

- 結果

- 収入

- レビュー

- 上昇

- リスク

- 役割

- s

- SaaSの

- セールス

- salesforce

- 同じ

- 規模

- スクリーンショット

- セキュリティ

- センス

- 敏感な

- サービス

- サービス

- シフト

- すべき

- 表示する

- 作品

- 簡単な拡張で

- から

- 状況

- サイズ

- 小さい

- So

- 溶液

- 何か

- 広がる

- ストーリー

- 流れ

- そのような

- システム

- 取る

- チーム

- チーム

- テクノロジー

- それ

- アプリ環境に合わせて

- それら

- テーマ

- ボーマン

- もの

- 物事

- 数千

- 三

- 先端

- 〜へ

- 今日

- あまりに

- 豊富なツール群

- トータル

- に向かって

- ユニーク

- us

- つかいます

- 視認性

- 脆弱な

- 仕方..

- which

- 誰

- 全体

- 意志

- 以内

- 無し

- 勝った

- 仕事

- でしょう

- You

- ゼファーネット