JetBrains TeamCity ソフトウェア開発プラットフォーム マネージャーのクラウド バージョンは、新しい重大な脆弱性のペアに対してすでに更新されていますが、オンプレミス展開には直ちにパッチを適用する必要があると、ベンダーからのセキュリティ勧告が今週警告しました。

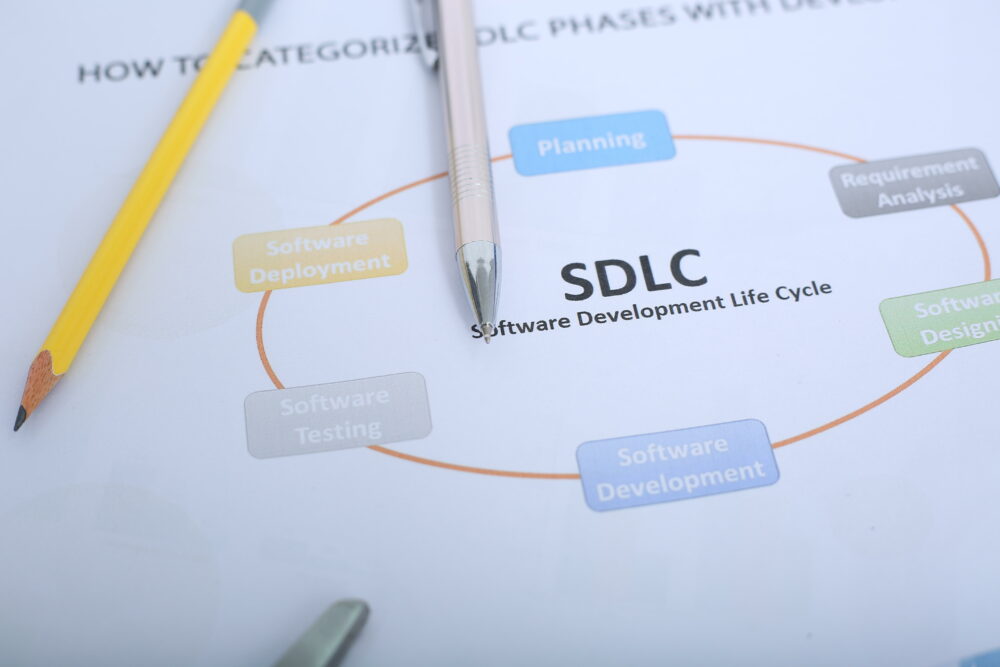

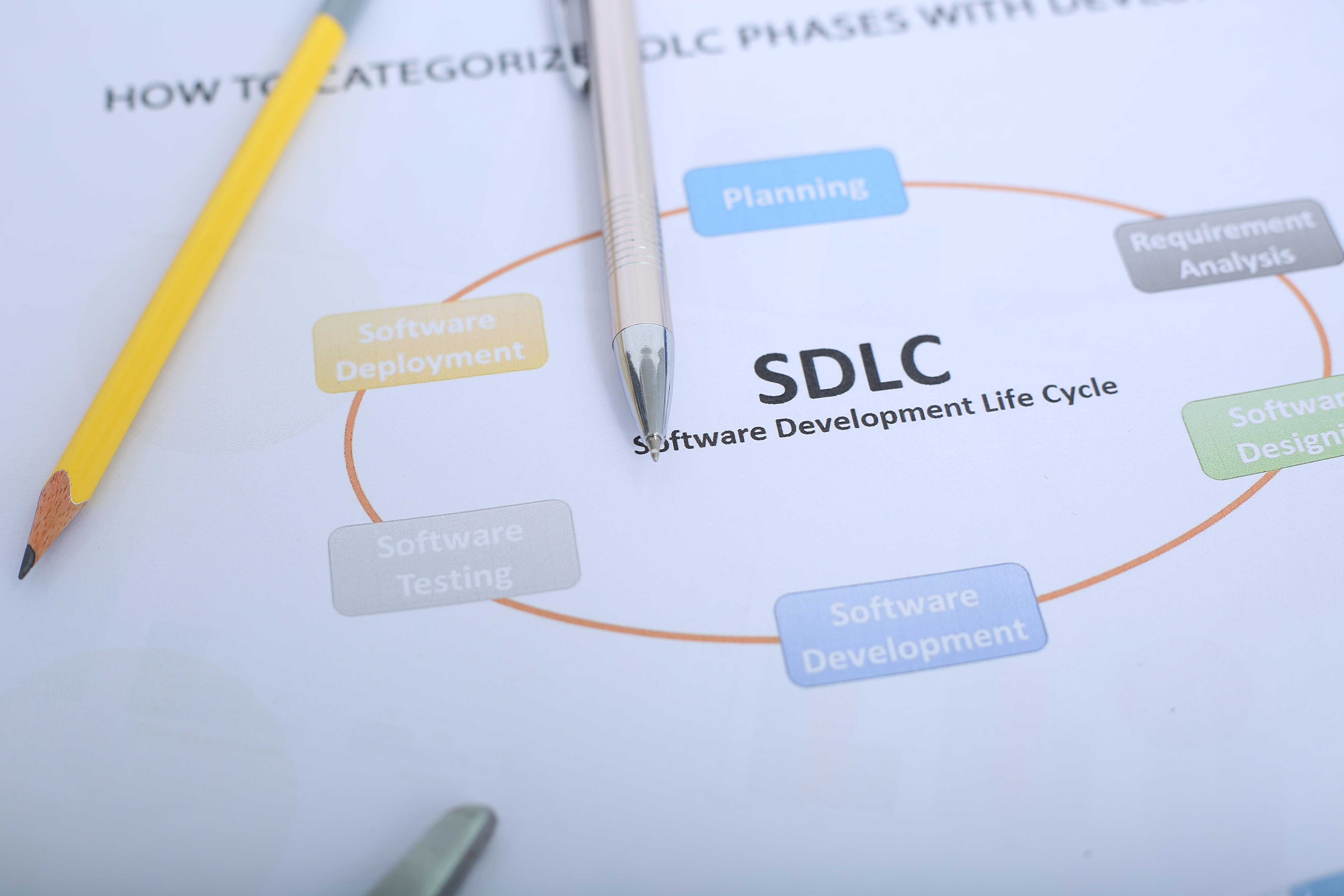

これは第2ラウンドです TeamCity の重大な脆弱性 過去 30,000 か月間で。影響は広範囲に及ぶ可能性があります。同社のソフトウェア開発ライフサイクル (SDLC) プラットフォームは、シティバンク、ナイキ、フェラーリを含む XNUMX の組織で使用されています。

TeamCity ツールは、コードが構築、テスト、デプロイされるプロセスであるソフトウェア開発 CI/CD パイプラインを管理します。 CVE-2024-27198 および CVE-2024-27199 で追跡されているこの新しい脆弱性により、攻撃者が認証をバイパスし、被害者の TeamCity サーバーの管理者制御を取得できる可能性があります。 TeamCity からのブログ投稿.

この欠陥はRapid7によって7月に発見され、報告されたと同社は付け加えた。 Rapid2023.11.3チームは完全な技術的詳細を間もなくリリースする予定であり、XNUMXまでTeamCityオンプレミスバージョンを実行しているチームは、脅威アクターがチャンスをつかむ前にシステムにパッチを適用することが不可欠であると同社はアドバイスした。

ベンダーは、更新された TeamCity バージョン 2023-11.4 をリリースすることに加えて、すぐにアップグレードできないチーム向けにセキュリティ パッチ プラグインを提供しました。

CI/CD 環境はソフトウェア サプライ チェーンの基礎であり、高度な持続的脅威 (APT) グループにとって魅力的な攻撃ベクトルとなります。

JetBrains TeamCity のバグがソフトウェア サプライ チェーンを危険にさらす

2023 年後半、世界中の政府は、ロシア政府が支援するグループ APT29 (別名ノーベリウム、ミッドナイト ブリザード、コージー ベア) が 2020 年の背後にある脅威アクターであると警鐘を鳴らしました。 SolarWindsの攻撃) 同様のものを積極的に悪用していました JetBrains TeamCity の脆弱性 これにより、ソフトウェア サプライ チェーンのサイバー攻撃も可能になる可能性があります。

「認証されていない攻撃者が認証チェックをバイパスして管理制御を取得できることは、直接の環境だけでなく、そのような侵害された CI/CD パイプラインを通じて開発および展開されているソフトウェアの完全性とセキュリティに対しても重大なリスクをもたらします。」と Ryan Smith 氏は述べています。ディープフェンスの製品責任者は声明でこう述べた。

スミス氏は、このデータは、一般的にソフトウェアサプライチェーンのサイバー攻撃の量と複雑さの両方において「顕著な増加」を示していると付け加えた。

「最近の JetBrains 事件は、迅速な脆弱性管理とプロアクティブな脅威検出戦略の重要性をはっきりと思い出させます」とスミス氏は述べています。 「機敏性と回復力の文化を育むことで、組織は新たな脅威を阻止し、デジタル資産を効果的に保護する能力を強化できます。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :は

- :not

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- 能力

- 従った

- 越えて

- 積極的に

- 俳優

- 追加されました

- 添加

- 管理人

- 行政の

- 高度な

- アドバイス

- アドバイザリー

- に対して

- 別名

- アラーム

- 許す

- 既に

- また

- an

- および

- APT

- AS

- 資産

- 攻撃

- アタッカー

- 魅力的

- 認証

- BE

- くま

- き

- 背後に

- さ

- 両言語で

- バグ

- バグ

- 内蔵

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- by

- 缶

- レスリング

- チェーン

- 小切手

- シティバンク

- コード

- 会社

- 複雑さ

- 損害を受けた

- コントロール

- 可能性

- 重大な

- 臨界

- 文化

- サイバー攻撃

- データ

- 展開

- 配備

- 細部

- 検出

- 発展した

- 開発

- デジタル

- デジタル資産

- 効果的に

- 新興の

- 高めます

- 環境

- 悪用

- 2月

- フェラーリ

- 欠陥

- 助長

- 発見

- から

- フル

- 基本的な

- 利得

- 取得する

- 政府

- グループ

- グループの

- 持ってる

- HTTPS

- 即時の

- 命令的

- in

- 事件

- 含めて

- 整合性

- IT

- JPG

- 遅く

- wifecycwe

- 作成

- 管理

- マネージャー

- 管理する

- 真夜中

- ヶ月

- 必要

- 新作

- NIKE

- 注目すべき

- of

- 提供

- の

- 〜に

- 機会

- 組織

- ペア

- 過去

- パッチ

- 補修

- パイプライン

- プラットフォーム

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プラグイン

- 態勢を整えた

- ポーズ

- ポスト

- 先を見越した

- プロセス

- プロダクト

- すぐに

- 隆起した

- 影響

- 最近

- リリース

- 解放

- リマインダー

- 報告

- 回復力

- リスク

- 円形

- ランニング

- ロシア

- Ryan Tan

- s

- 守ります

- 前記

- 二番

- セキュリティ

- セキュリティパッチ

- 仕える

- 作品

- 重要

- 同様の

- スミス

- ソフトウェア

- ソフトウェア開発

- ソフトウェアサプライチェーン

- 洗練された

- スターク

- ステートメント

- 作戦

- そのような

- 供給

- サプライチェーン

- システム

- チーム

- チーム

- 技術的

- テスト

- それ

- アプリ環境に合わせて

- この

- 今週

- 脅威

- 脅威アクター

- 脅威

- 介して

- 阻止する

- 〜へ

- ツール

- 2

- できません

- 下

- 更新しました

- アップグレード

- 中古

- ベンダー

- バージョン

- バージョン

- 被害者

- ボリューム

- 脆弱性

- 脆弱性

- 警告

- ました

- 週間

- した

- which

- ワイド

- ゼファーネット