読書の時間: 5 分

読書の時間: 5 分

2013年以降、CryptoLockerマルウェアは、さまざまな形でさまざまな形でインターネットを介して侵入しています。 CryptoLockerは、Microsoft Windowsを実行しているコンピューターを標的とするランサムウェア型トロイの木馬で、ファイルを読み取り、そのファイルを暗号化し、暗号化されたファイルで元のファイルを上書きし、ファイルを返送するために身代金を要求する能力でサイバー犯罪者の間で特に人気があります。

[注目すべきは、2013年のブログ投稿で強調されているように、Comodoの封じ込め技術が顧客をCryptoLockerから保護していることです。 https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

マルウェアの進化に伴ってCryptoLockerが人気を保っているので、セキュリティソフトウェアを回避する方法も進化しており、サイバーシーブによって毎日新しい技術が導入されています。

ファックスを入力します。

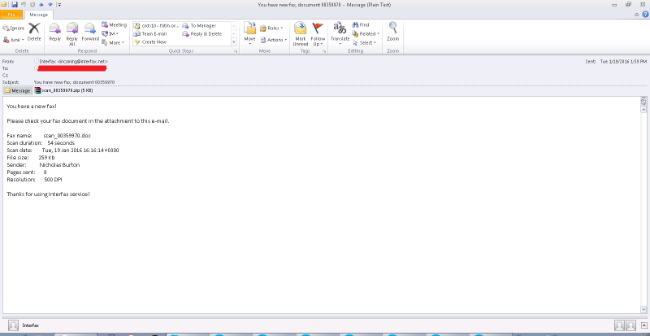

Comodo Threat Research Labsのエンジニアは、最近のフィッシング攻撃により、添付ファイルがFAXとしてマークされたランダムなメールを世界中の企業や消費者に送信することを発見しました。

電子メールの件名は「あなたは新しいファックスです、文書00359970」であり、電子メールの内容は単なる通常のファックスメッセージです(そう思われます)。

「ファックス」フィッシングメールの画面例を以下に示します。

この新しいマルウェアの特徴は、実際には実行可能ファイルとバッチファイルの両方を実行する3つの部分からなるマルウェアシステムであることです。 Comodoのエンジニアによると、スクリプトは個別の実行可能ファイルに分割され、暗号化実行可能ファイルのサイズはXNUMXKB未満になります。これにより、ファイルサイズが多くのセキュリティレイヤーを通過できるようになります。

元のスクリプトは、暗号化プログラムのダウンロード後に終了せず、実行を継続し、バッチファイルを作成して、CryptoLockerを起動します。

悪意のある動作は次のステップで発生し、実行可能ファイルと実行時に作成されるバッチファイルの両方の組み合わせでのみ表示されます。

FAXまたはe-Faxのキャッチフレーズを使用して、ユーザーは両方とも電子メールを開き、添付ファイルをクリックしてFAXを表示します。

コモド 脅威研究所 チームは、IP、ドメイン、およびURLの分析を通じて、このフィッシングメールキャンペーンを特定しました。

「このタイプの新しいマルウェア株は革新的です。いくつかの簡単なプログラミングのアイデアを取り入れ、それらを否定的な意図と組み合わせます。 これらのサイバー犯罪者は、それを実現するために大量のテスト、調査、分析、プログラミングを行っていることは明らかです」と、コモドのテクノロジーディレクターでコモド脅威研究所の責任者であるファティオーハンは述べています。 「e-faxのような古いテクノロジーのアイデアを採用し、それを更新されたコードとCryptoLockerのようなマルウェア株で使用することで、XNUMXつの考え方が融合します。 サイバー犯罪者は企業や消費者を利用しようとし続けているため、一般の人々への注意の言葉は、このような電子メールでクリックしたものに注意してください。深刻な結果をもたらす可能性があります。」

Comodo Threat Research Labsチームは、40人以上のITセキュリティプロフェッショナル、倫理的ハッカー、コンピューターサイエンティスト、エンジニア、全世界のComodo従業員で構成され、世界中のスパム、フィッシング、マルウェアを分析およびフィルタリングしています。 チームは米国、トルコ、ウクライナ、フィリピン、インドにオフィスを置き、フィッシング、スパム、またはその他の悪意のある/不要な電子メールの潜在的な断片を1日あたりXNUMX万件以上分析し、洞察と調査結果を使用して現在の顧客基盤を保護します。そして、大規模な公共、企業、インターネットのコミュニティ。

会社のIT環境がフィッシング、マルウェア、スパイウェア、サイバー攻撃の攻撃を受けていると思われる場合は、Comodoのセキュリティコンサルタントにお問い合わせください。 https://enterprise.comodo.com/contact-us.php

悪意のある電子メールの画面キャプチャを以下に示します。

システム管理者とITディレクターの場合、マルウェアがどのように機能するかについての詳細は以下のとおりです。

このフィッシングメールのストーリーのトリッキーな部分は、デコードされた内部にあります。 このスクリプトは、「www.foulmouthedcatlady.com、kashfianlaw.com、totalpraisetrax.com」のいずれかからファイルをダウンロードし、%temp%の下に770646_crypt.exeとして保存しようとします(各ユーザーにとっては、C:/ Usersのようなものです) / yourusername / AppData / Local / Temp /および770646は単なる乱数です)。

興味深い点は、ダウンロードされた実行可能ファイルはそれ自体はマルウェアファイルではないため、直接実行されないことです。 暗号化を実行するために使用される実行可能ファイルであり、内部には何もありません。 また、ファイルのサイズは2560バイト(3KB未満)なので、これも例外的です。 逆コンパイルされたコードには、40〜50行のコードしか含まれていません。 このファイルは、ネットワークのさまざまなレベルで多くのセキュリティフィルターをバイパスする可能性があります。

では、このファイルがマルウェアではなく、単に暗号化プログラムである場合、悪意のある動作は何ですか? 元のスクリプト(正確に最初のスクリプトではなく、難読化されていないスクリプト)は、暗号化プログラムをダウンロードした後に終了しません。 実行を継続し、別のバッチファイルを作成します。 この新しいバッチファイルには770646_tree.cmdという名前が付けられ、同じディレクトリ(%temp%)に保存されます。 実際、このバッチファイルは、悪意のある動作の実際のソースです。 最初にすべてのドライブを調べ(AからZまでのアルファベット全体をチェック)、各ドライブの各ディレクトリを検索し、すべての子ディレクトリを走査して、ドキュメントファイル、pdf、アーカイブファイル、ソースコード、マルチメディアデータを見つけます。構成ファイル、図面ファイル、およびその他の多くのファイルタイプ。

検索対象のファイルタイプのリストは70を超えています(以下に限定されません)。

* .zip * .rar * .xls * .xlsx * .doc * .docx * .pdf * .rtf * .ppt * .pptx * .jpg * .tif * .avi * .mpgなど…

これらの拡張子のいずれかに一致するファイルが見つかると、そのファイルに対して暗号化プログラム(ダウンロードされた実行可能ファイル)が実行されます。 エンクリプターは、ファイルの拡張子などを変更するのではなく、コンテンツを暗号化してファイルから離れます。 すべてのフォルダとすべてのドライブのすべてのファイルの暗号化が完了すると、暗号化ファイルはバッチファイルによって削除されます。

次に、バッチファイルはReadmeファイル(770646_readme.txtという名前)も作成し、それに次のテキストを書き込みます。

注意:

すべてのドキュメント、写真、データベース、その他の重要な個人用ファイルは、強力なRSA-1024アルゴリズムと一意のキーを使用して暗号化されました。

ファイルを復元するには、0.5 BTC(ビットコイン)を支払う必要があります。 これをする:

1.ここでビットコインウォレットを作成します。

https://blockchain.info/wallet/new

2.こちらの検索を使用して、現金で0.5 BTCを購入します。

https://localbitcoins.com/buy_bitcoins

3.このビットコインアドレスに0.5 BTCを送信します。

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4.次の宛先に電子メールを送信します。

keybtc@inbox.com

その後、ファイルを復元する方法の詳細が記載された電子メールが届きます。

覚えておいてください:私たちを除いて誰もあなたを助けることはできません。 Windowsの再インストール、ファイル名の変更などは無意味です。

あなたのファイルはあなたが支払いをするのと同じくらい速く解読されます。

最初にこのファイルをメモ帳エディターで開き、次にこのファイルをユーザーのデスクトップにDECRYPT_YOUR_FILES.txtという名前の新しいファイルとしてコピーします。 バッチファイルは、Windowsの起動時に自動実行するためのエントリをレジストリに追加します。これにより、コンピューターが最初に開いたときに同じreadmeメッセージが表示されます。 最後に、バッチファイルは自分自身も削除します。

コモドエンジニアからの要約:

分析からわかるように、ファイルの暗号化の目的は定期的であり、すべてのセキュリティ専門家に知られています。 ただし、ここで暗号化動作に侵入して表示するために選択した方法は異なります。ダウンロードした実行可能ファイルはそれ自体は悪質ではなく、全体の目標の一部しか実行しないためです。 もうXNUMXつの部分は、実行時に作成されるバッチスクリプトによって実行されます(最初は存在しません)。 両方のファイルの実行の組み合わせにより、最終的な悪意が生まれ、すべてのファイルが暗号化されます。 この方法では、次のXNUMXつの要因により、一部のセキュリティフィルターと製品を確実にバイパスできます。

-

- 実行可能ファイルのコンテンツとサイズが低く(3KB未満)、最終的には悪意のある動作を含まない。

- 悪意のある動作は、実行時に作成される実行可能ファイルとバッチファイルの両方の組み合わせでのみ示されます。

無料トライアルを開始 インスタントセキュリティのスコアカードを無料で入手

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- プラトアイストリーム。 Web3 データ インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- 未来を鋳造する w エイドリエン・アシュリー。 こちらからアクセスしてください。

- 情報源: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :持っている

- :は

- :not

- $UP

- 1

- 70

- a

- 能力

- 従った

- 越えて

- 実際に

- 住所

- 追加

- 利点

- 後

- 再び

- アルゴリズム

- すべて

- ことができます

- アルファベット

- また

- 間で

- 量

- an

- 分析

- 分析

- 分析する

- および

- 別の

- どれか

- Archive

- です

- AS

- At

- 攻撃

- バック

- ベース

- BE

- なぜなら

- き

- 開始

- さ

- 以下

- 用心します

- Bitcoin

- アドレスbitcoin

- ビットコイン財布

- Bitcoins

- ブログ

- 両言語で

- 持参

- 壊れた

- BTC

- ビジネス

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- 購入

- by

- キャンペーン

- 缶

- 現金

- 注意

- 変化する

- 小切手

- 子供達

- はっきりと

- クリック

- コード

- COM

- 組み合わせ

- 結合

- 来ます

- comes

- コミュニティ

- 会社の

- コンピュータ

- コンピューター

- 結果

- コンサルタント

- 消費者

- 接触

- 含む

- 封じ込め

- 含まれています

- コンテンツ

- 続ける

- 連続

- 可能性

- 作ります

- 作成した

- 作成します。

- 電流プローブ

- 顧客

- Customers

- サイバー攻撃

- サイバー犯罪者

- サイバーセキュリティ

- daily

- データ

- データベースを追加しました

- 中

- 需要

- デスクトップ

- 詳細な

- 細部

- 異なります

- 直接に

- 取締役

- ディレクトリ

- 取締役

- 発見

- do

- ドキュメント

- ドキュメント

- ありません

- そうではありません

- ドメイン

- ダウン

- ダウンロード

- 描画

- ドライブ

- 原因

- メール

- 各

- エディタ

- メール

- 社員

- では使用できません

- 暗号化

- エンジニア

- Enterprise

- エントリ

- 環境

- 特に

- 等

- 倫理的な

- イベント

- 最終的に

- 進化

- 正確に

- 除く

- 例外的

- 実行

- 展示

- 存在する

- 専門家

- エクステンション

- 要因

- ファックス

- 感じます

- File

- フィルタリング

- フィルター

- ファイナル

- 発見

- 名

- フォロー中

- フォーム

- 発見

- 無料版

- から

- フル

- 取得する

- 世界

- 目標

- グラブ

- ハッカー

- 起こる

- 持ってる

- 助けます

- こちら

- 強調表示された

- 認定条件

- How To

- HTTPS

- アイデア

- 考え

- 特定され

- if

- 重要

- in

- 含めて

- インド

- 革新的な

- 洞察

- インスタント

- 説明書

- 意図

- 意図

- 興味深い

- インターネット

- に

- 導入

- IP

- IT

- それセキュリティ

- 繰り返し

- ITS

- 自体

- JPG

- ただ

- キー

- 既知の

- ラボ

- ラボ

- 大

- 起動

- 層

- つながる

- レベル

- ある

- ような

- 限定的

- ライン

- リスト

- LOOKS

- ロー

- 製

- make

- 作る

- 作成

- マルウェア

- 多くの

- マークされた

- マッチング

- 最大幅

- 五月..

- 単に

- メッセージ

- 方法

- メソッド

- Microsoft

- Microsoft Windowsの

- 百万

- 他には?

- マルチメディア

- 名前付き

- 名

- 負

- ネットワーク

- 新作

- 次の

- 数

- of

- 事務所

- 古い

- on

- ONE

- の

- 開いた

- 開きます

- or

- オリジナル

- その他

- でる

- 部

- パス

- 支払う

- 支払い

- のワークプ

- 実行する

- 実行する

- 個人的な

- フィリピン

- フィッシング詐欺

- フィッシング攻撃

- 写真

- PHP

- ピース

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- 人気

- ポスト

- 潜在的な

- 製品

- 専門家

- 守る

- 公共

- クイック

- ランダム

- 身代金

- ランサムウェア

- 読む

- 受け取ります

- 最近

- レジストリ

- レギュラー

- 残っている

- 研究

- リストア

- return

- ラン

- ランニング

- s

- 前記

- 同じ

- Save

- 学校

- 科学者たち

- スコアカード

- 画面

- スクリプト

- を検索

- 検索

- 安全に

- セキュリティ

- と思われる

- 見て

- 選択

- 送信

- 送信

- 別

- 深刻な

- すべき

- 示す

- 作品

- 簡単な拡張で

- サイズ

- So

- ソフトウェア

- 一部

- 何か

- ソース

- スパム

- スパイウェア

- スタートアップ

- 手順

- ストーリー

- 強い

- テーマ

- 取る

- 取得

- ターゲット

- チーム

- テクニック

- テクノロジー

- テスト

- より

- それ

- フィリピン

- それら

- その後

- ボーマン

- この

- 考え

- 脅威

- 介して

- 時間

- 〜へ

- 一緒に

- トータル

- トロイの

- Turkey

- 2

- type

- 私達

- Ukraine

- 下

- ユニーク

- 更新しました

- 更新版

- URL

- us

- 中古

- ユーザー

- さまざまな

- 詳しく見る

- 財布

- 仕方..

- WELL

- した

- この試験は

- いつ

- which

- 全体

- 意志

- ウィンドウズ

- Word

- 作品

- You

- あなたの

- ゼファーネット

- 〒